Conexión al Directorio Activo con Citrix Access Gateway usando RADIUS

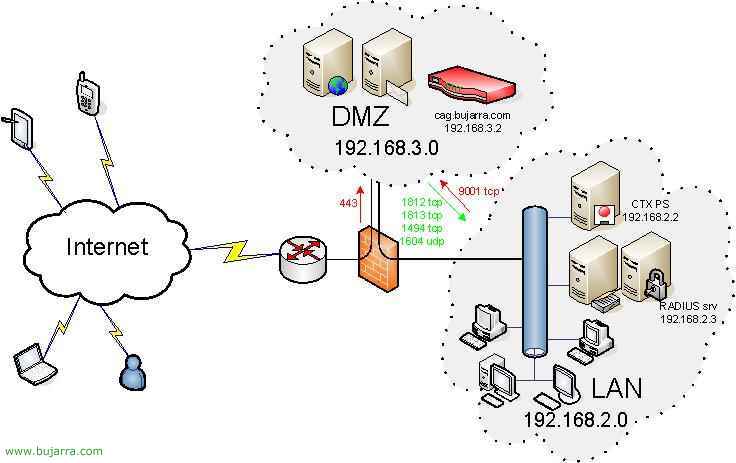

Si en vez de usar usar usuarios locales con Citrix Access Gateway lo que queremos es aprovechar nuestro Directorio Activo de Windows, nuestros usuarios del dominio para validarnos a la hora de conectarnos desde el exterior, debemos instalar en un servidor de nuestra red el servicio de IAS (Servicio de autenticación de Internet), configurarlo e indicar en el CAG que sea así. Ojo si el CAG está en la DMZ necesitamos mapear los puertos de RADIUS al servidor IAS, que son el 1812 y el 1813, tcp ambos.

Bueno, lo primero de todo en un servidor de nuestra red es instalar el servicio de IAS, para ello, lo instalamos desde “Panel de Control” > “Agregar o quitar programas” > “Agregar o quitar componentes de Windows” > pulsamos sobre “Servicios de red” y después en el botón de “Detalles…” para poder seleccionar el componente “Servicio de autenticación de Internet”, lo marcamos y aceptamos todo para instalarlo.

Una vez instalado, lo abrimos, desde las “Herramientas Administrativas”, seleccionamos “Servicio de autenticación de Internet”,

Lo primero de todo es crear el cliente, que será el CAG, para ello, desde la consola, sobre “Clientes RADIUS” con botón derecho seleccionamos “Nuevo cliente RADIUS”,

Le indicamos un nombre descriptivo cualquiera que sirva para que nosotros le podamos identificar; y le ponemos la dirección IP del CAG o el nombre completo DNS del CAG, “Siguiente”,

En “Cliente proveedor” seleccionamos “RADIUS Standard”, y aquí es donde le indicaremos cual será el secreto para que se puedan validar entre el IAS y el CAG, este secreto posteriormente será el que le indiquemos al CAG, “Finalizar”,

Ahora debemos indicar una directiva para el CAG, nos vamos a “Directivas de acceso remoto”, con el botón derecho y seleccionamos “Nueva directiva de acceso remoto”,

“Siguiente”,

Seleccionamos la segunda opción “Configurar una directiva personalizada” y le indicamos un nombre descriptivo, usaremos la directiva para indicar quien sí se puede conectar usando el CAG, “Siguiente”,

Pulsamos sobre “Agregar…”

Seleccionamos al final “Windows-Groups” y pulsamos en “Agregar…”

Pulsamos en “Agregar…” para seleccionar los grupos de Windows, del DA que queremos que se puedan conectar al CAG,

Escribimos el nombre del grupo donde tenemos metidos los usuarios que queremos que se conecten a la VPN, en mi caso en mi D.A. he creado un grupo llamado “UsuariosCAG” donde meteré a todos los que les quiera dar acceso. Seleccionamos los grupos que nos interese y pulsamos en “Aceptar”,

Comprobamos que salen nuestros grupos y pulsamos sobre “Aceptar”,

“Siguiente”,

Seleccionamos “Conceder permiso de acceso remoto” para dar acceso a este grupo de usuarios a la conexión, “Siguiente”,

Pulsamos sobre “Editar perfil…”,

En la pestaña “Autenticacion” debemos desmarcar los dos primeros checks “Autenticación cifrada de Microsoft versión 2 (MS-CHAP v2)” y “Autenticación cifrada de Microsoft (MS-CHAP)”; y marcamos los otros dos checks “Autenticación cifrada (CHAP)” y “Autenticación sin cifrado (PAP, SPAP)”,

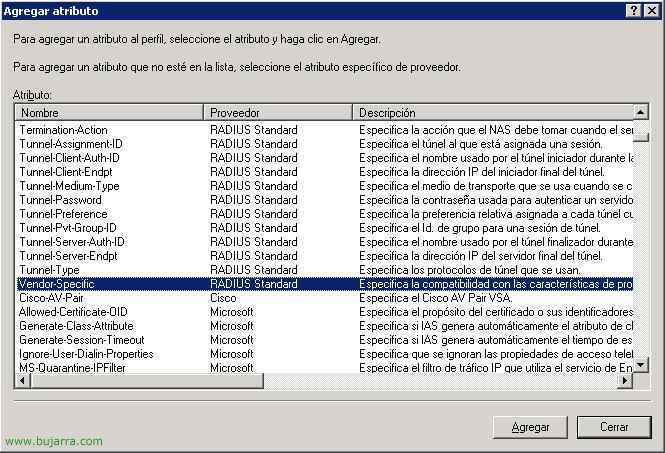

En la pestaña “Opciones avanzadas” borramos lo que haya seleccionandolas y pulsando sobre “Quitar”; y después pulsamos sobre “Agregar…”,

Seleccionamos el atributo “Vendor-Specific” y pulsamos en “Agregar”,

Pulsamos sobre “Agregar”,

En “Seleccionar de la lista” indicamos “RADIUS Standard” y debajo, debemos indicar que “Sí cumple” la norma RADIUS RFC, pulsamos sobre “Configurar atributo…”

Debemos agregar el “Valor del atributo” con el siguiente dato: “CTXSUserGroups=” (sin comillas) seguido del nombre del grupo de usuarios del dominio de Windows que hemos agregado anteriormente, en mi caso era UsuariosCAG, así que quedaría de la siguiente forma: CTXSUserGroups=UsuariosCAG. Si por alguna razón tenemos más de un grupo, los separaremos con punto y coma (;), Aceptamos,

Aceptamos,

Indicamos que “No”,

Y ya podemos continuar, pulsamos en “Siguiente”,

Comprobamos que todo está bien y finalizamos,

Vemos que la directiva que hemos creado se queda como máxima prioridad con Orden 1. Ya hemos acabado con la parte de Windows, ya no hay más que configurar aquí, ahora todo será desde la consola de Administración del CAG.

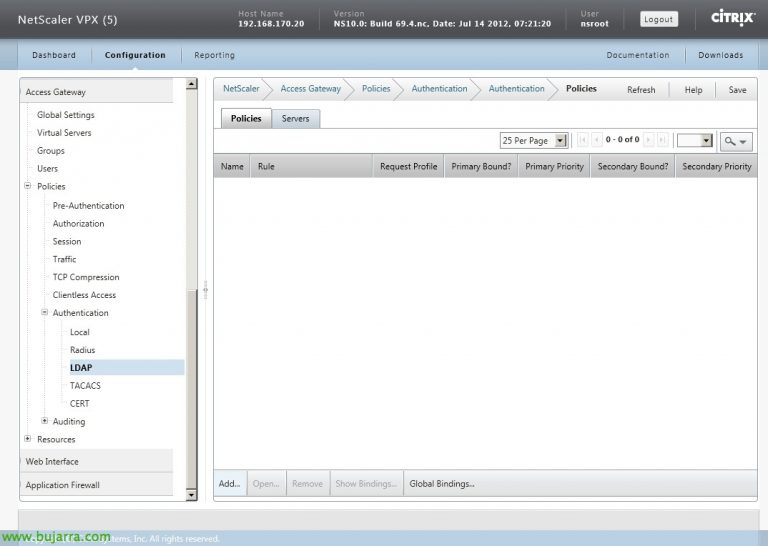

Abrimos la consola para administrar el CAG, “Access Gateway Administration Tool”, nos vamos a la pestaña de “Authentication”, podemos dejar ambas autenticaciones, la de usuarios locales y crear una nueva para los usuarios de RADIUS, como sea, en este ejemplo, solo aceptaré usuarios RADIUS así que la autenticación que trae por defecto la borrare, para ello desde “Action” > pinchamos en “Remove Default realm”,

“Sí”,

Ahora en “Add an Authentication Realm” indicaremos una llamada “Default” y pulsamos en “Add”,

Seleccionamos en tipo de Autenticación “RADIUS authentication” y pulsamos en “OK”,

Debemos indicarle al CAG cual es el servidor RADIUS, para ello en “Primary RADIUS Server Settings” en “IP address” pondremos la dirección IP del servidor RADIUS, el puerto por defecto es el 1812, y ahora debemos poner el secreto que habíamos creado anteriormente en el servidor RADIUS a la hora de crear el cliente RADIUS. Pulsamos en “Submit” para guardar los cambios. Si por alguna razón tenemos otro servidor RADIUS lo indicaremos debajo, en el servidor secundario.

“OK”

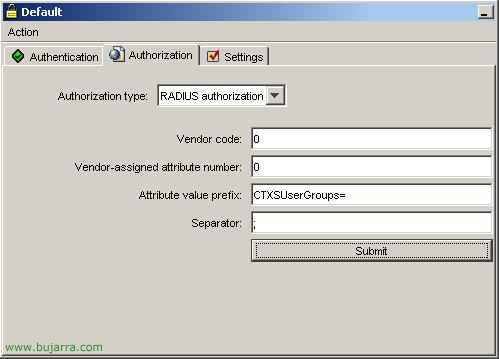

Y comprobamos que en la pestaña de “Authorization” todo esté igual que en la imagen superior:

“Vendor code” = 0

“Vendor-assigned attribute number” = 0

“Attribute value prefix” = CTXSUserGroups=

“Separator” = ;

Pulsamos en “Submit”,

“OK”, no habría que hacer nada más, ahora probar a conectarse desde el exterior para comprobar que todo está bien.

Para comprobar cualquier evento lo veremos en el servidor RADIUS, en el “Visor de Sucesos”, te indicará quién se conecta correctamente o quién se ha querido conectar y no ha podido.

Está sería la configuración final del CAG en la DMZ apuntando al servidor RADIUS:

Desde la parte del FW de internet deberíamos abrir única y exclusivamente el puerto 443 tcp al CAG para que los clientes puedan acceder a descargarse el software cliente y conectarse a la VPN. De la red LAN a la red DMZ deberíamos abrir únicamente el puerto 9001 tcp al CAG para poder administrarlo remotamente con las Administration Tools. Y de la red DMZ a la red LAN deberíamos abrir los puertos que nos interese, si usamos RADIUS redirigiremos el 1812 tcp y el 1813 tcp al servidor IAS. El 1494 tcp (o el 2598 tcp si usamos “Session reability”) al servidor citrix y si nos interesa el 1604 tcp para cuando desde el cliente de Citrix (PN o PNA) se haga el browsing para buscar la comunidad Citrix.

www.bujarra.com – Héctor Herrero – nh*****@*****ra.com – v 1.0