Implementant Windows LAPS

Bo, avui venim amb un clàssic, una gran eina de la qual mai hem parlat al Blog, així que per si algú no la coneix, implementarem Windows LAPS (Local Administrator Password Solution) en la nostra organització. Que com el seu nom indica, ens ajudarà a gestionar els comptes d' administrador locals en els llocs, servidors membres de la nostra organització i fins i tot la contrasenya DSRM.

Igual molts el coneixeu o l'heu instal·lat al seu dia, la veritat que és molt útil per gestionar d'una manera centralitzada tots aquests comptes d'administrador local, siguin dels PCs o dels servidors membres. Des de fa temps Microsoft ja la integra en el seu propi sistema operatiu, per la qual cosa no cal instal·lar res a part. I d'això va aquest post, de com habilitar el nou Windows LAPS.

Abans de començar, dediquem un moment a pensar, tot això està molt bé, però… I què passa si es cau el nostre AD? y, ¿si hi ha un altre moment CrowdStrike? Doncs pot que ens quedem sense accedir a cap màquina, ni amb els comptes locals ja que no ens els sabrem, així que pensar-ho bé, potser deixar algun equip sense gestionar, etc.…

Si els teus Windows estan actualitzats, és possible que tinguin ja instal·lat el parxís de l'April 2023 Actualització acumulativa’ (https://support.microsoft.com/help/5025221). És compatible a Windows Server 2019 y 2022 amb els pegats del 11 d' Abril de 2023 així com en Windows 10 y 11 versions 21H2 i 22H2 amb els pegats del 11 d' Abril de 2023.

Com hem comentat, també serviria per gestionar la contrasenya del mode de restauració de serveis de directori (DSRM o Directory Services Restore Mode). Per encriptar aquesta contrasenya necessitem tenir un nivell funcional en el domini de 2016 almenys. Si els nostres DCs són 2019 o 2022 podrem fer servir totes les característiques de Windows LAPS, i si els nostres DCs són 2016 podrem encriptar les contrasenyes, excepte la del DSRM.

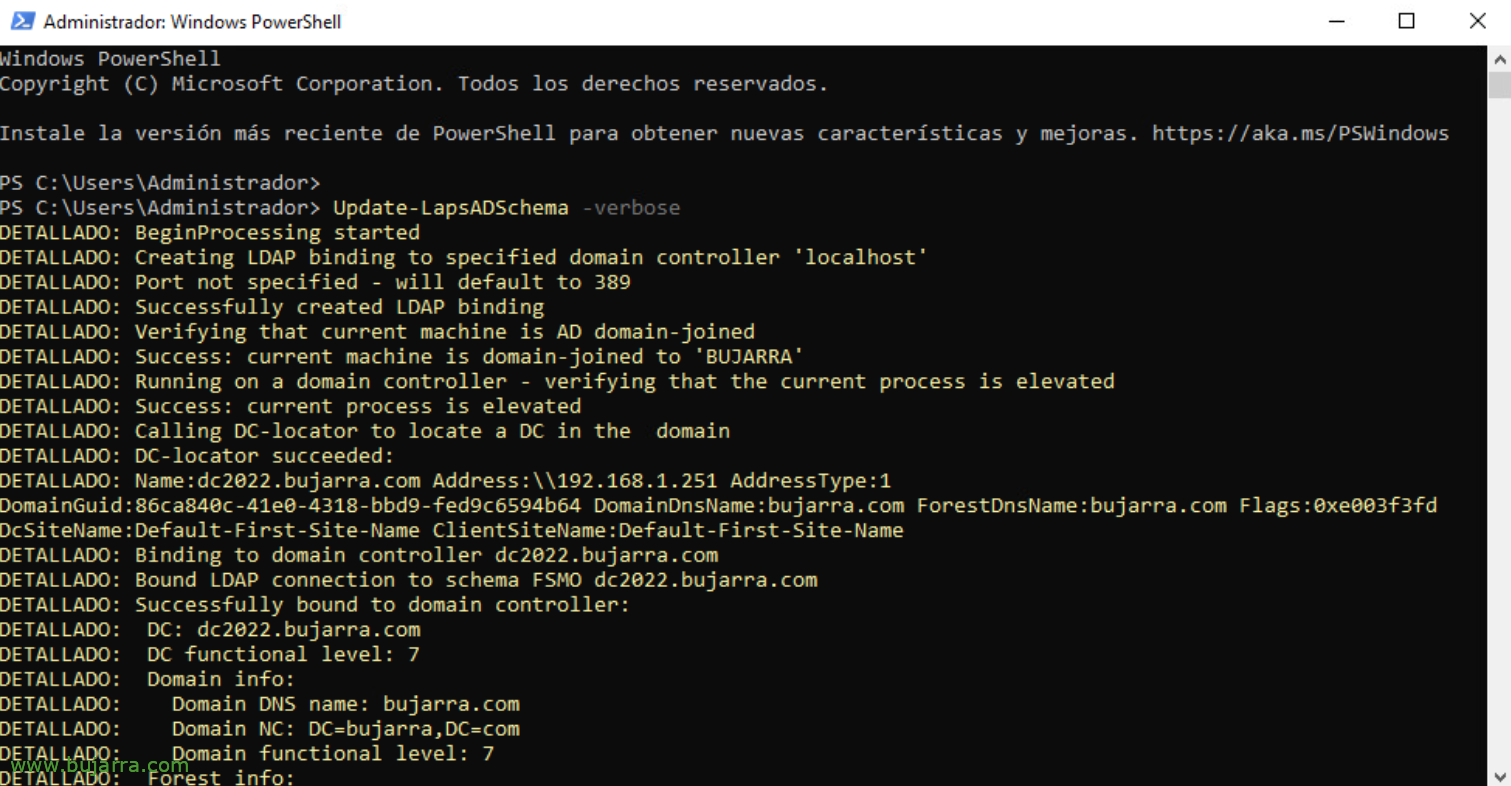

Per habilitar Windows LAPS, el primer pas serà estendre l'esquema del nostre Directori Actiu, executem des d'un PowerShell amb permisos de Mestre d'Esquema:

Update-LapsADSchema -verbose

Hem d'habilitar Windows LAPS a les Unitats Organitzatives que continguin els comptes d'equip que vulguem governar, executant:

Set-LAPSADComputerSelfPermission –Identity "OU =...,OU =...."

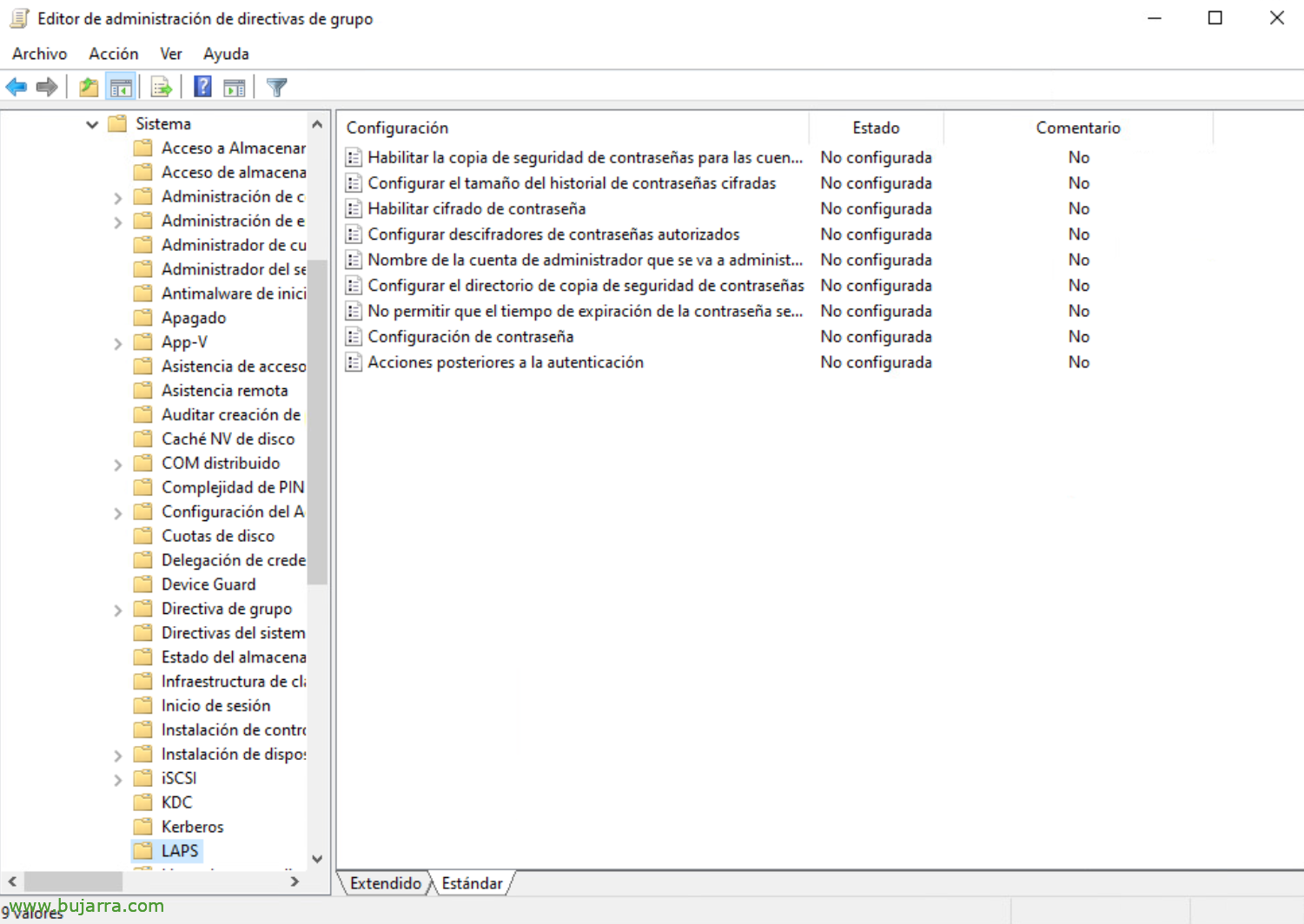

I finalment crearem una GPO on aplicarem la configuració que ens interessi per a Windows LAPS, des de “Configuració de l' equip” > “Directives” > “Plantilles administratives” > “Sistema” > “LAPS” tindrem diverses opcions. Aquesta GPO de l'hem d'aplicar als comptes d'equip que vulguem gestionar.

La directiva de “Configuració de contrasenya” haurem d'habilitar-la i indicar la complexitat que volem, així com la longitud o antiguitat de la contrasenya que volem.

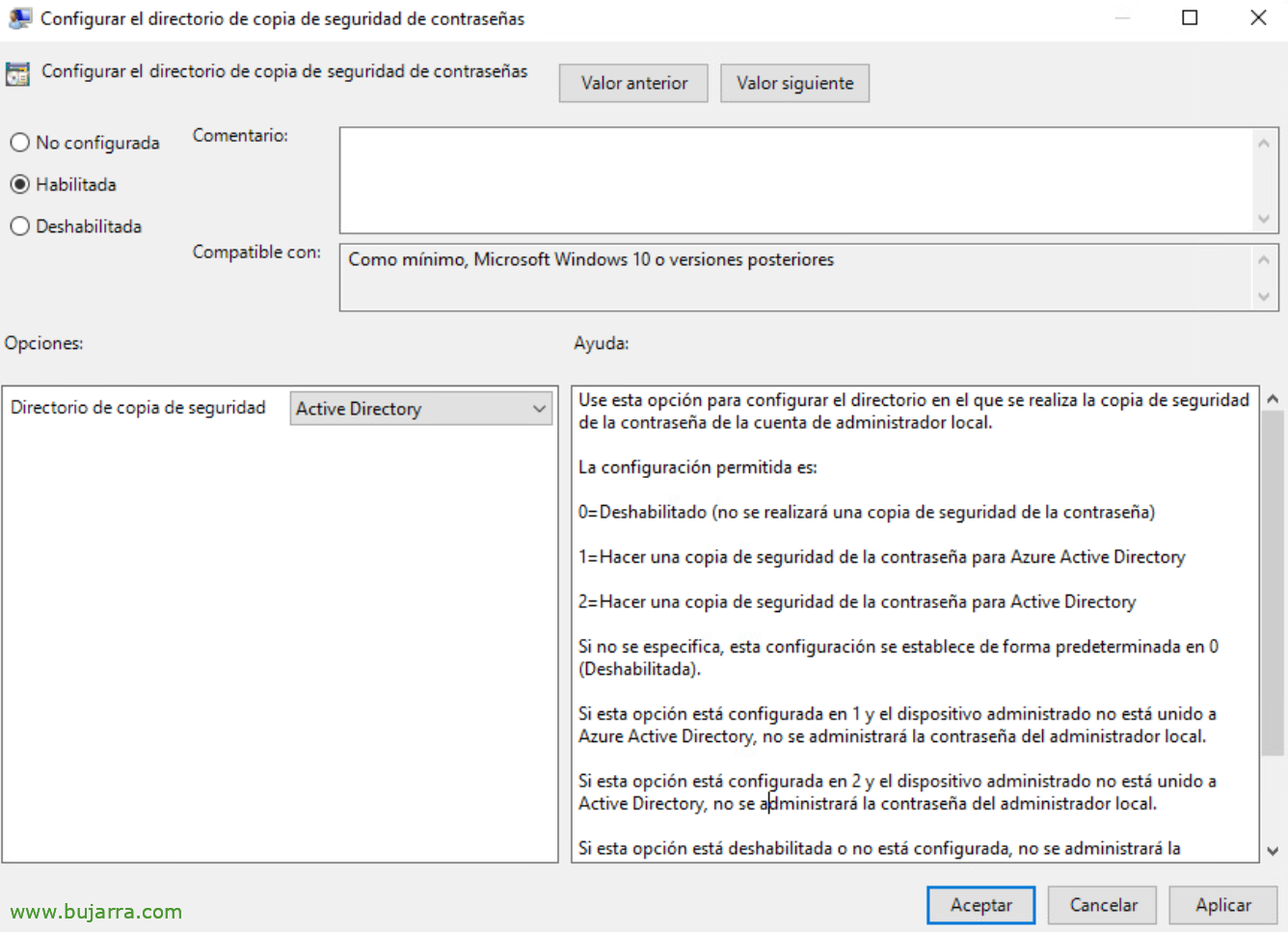

En la directiva “Configurar el directori de còpia de seguretat” indicarem com a Directori de còpia de seguretat al “Active Directory” per gestionar i emmagatzemar aquí les contrasenyes dels equips.

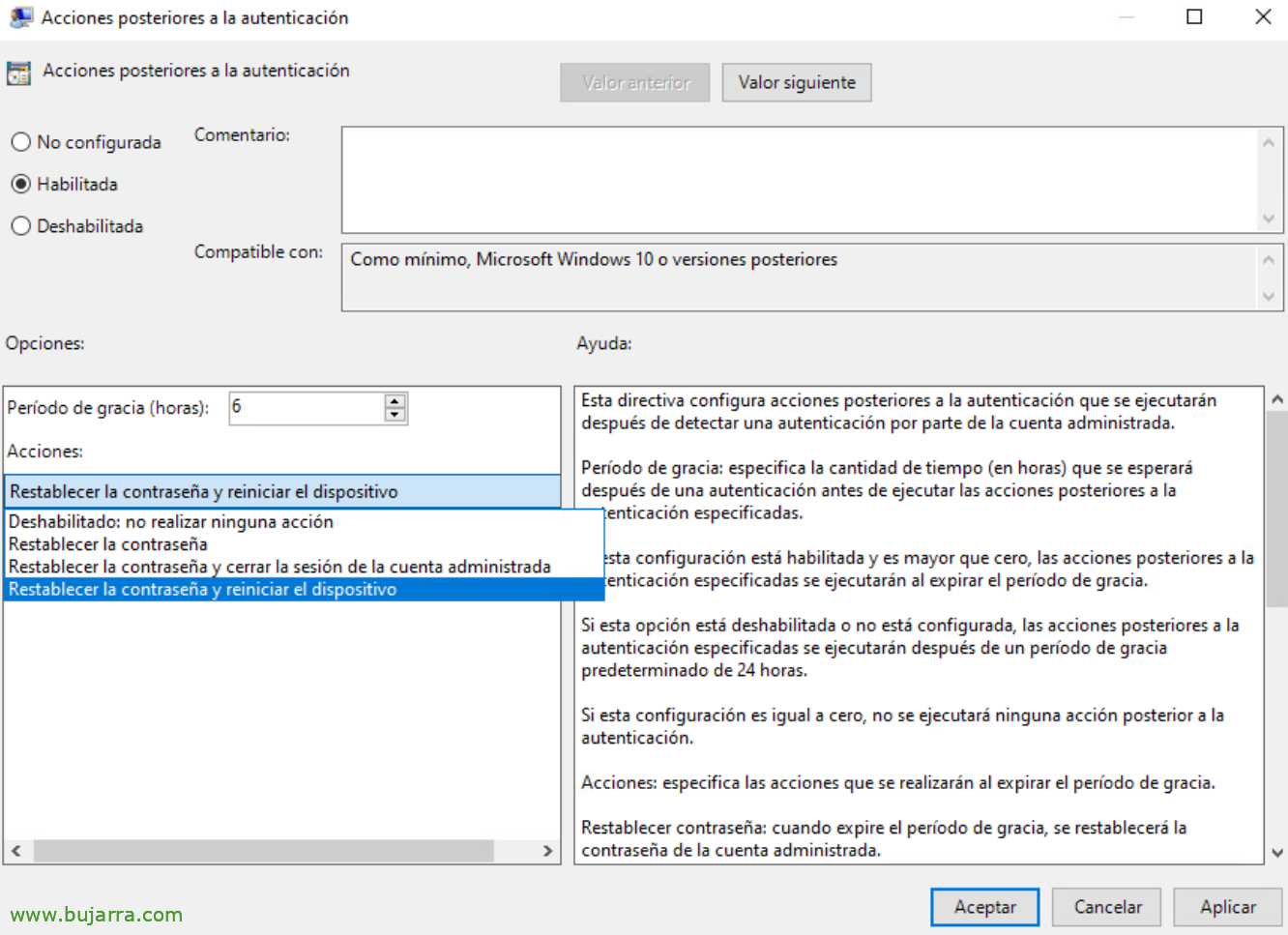

Un cop la contrasenya sigui usada, tenim una GPO que ens permetrà realitzar alguna acció si ens interessés, es diu “Accions posteriors a l' autenticació”,

Si habiliten “Habilitar xifrat de contrasenya” la nostra contrasenya viatjarà de manera xifrada al Directori Actiu per ser emmagatzemada, necessitem nivell funcional del domini 2016.

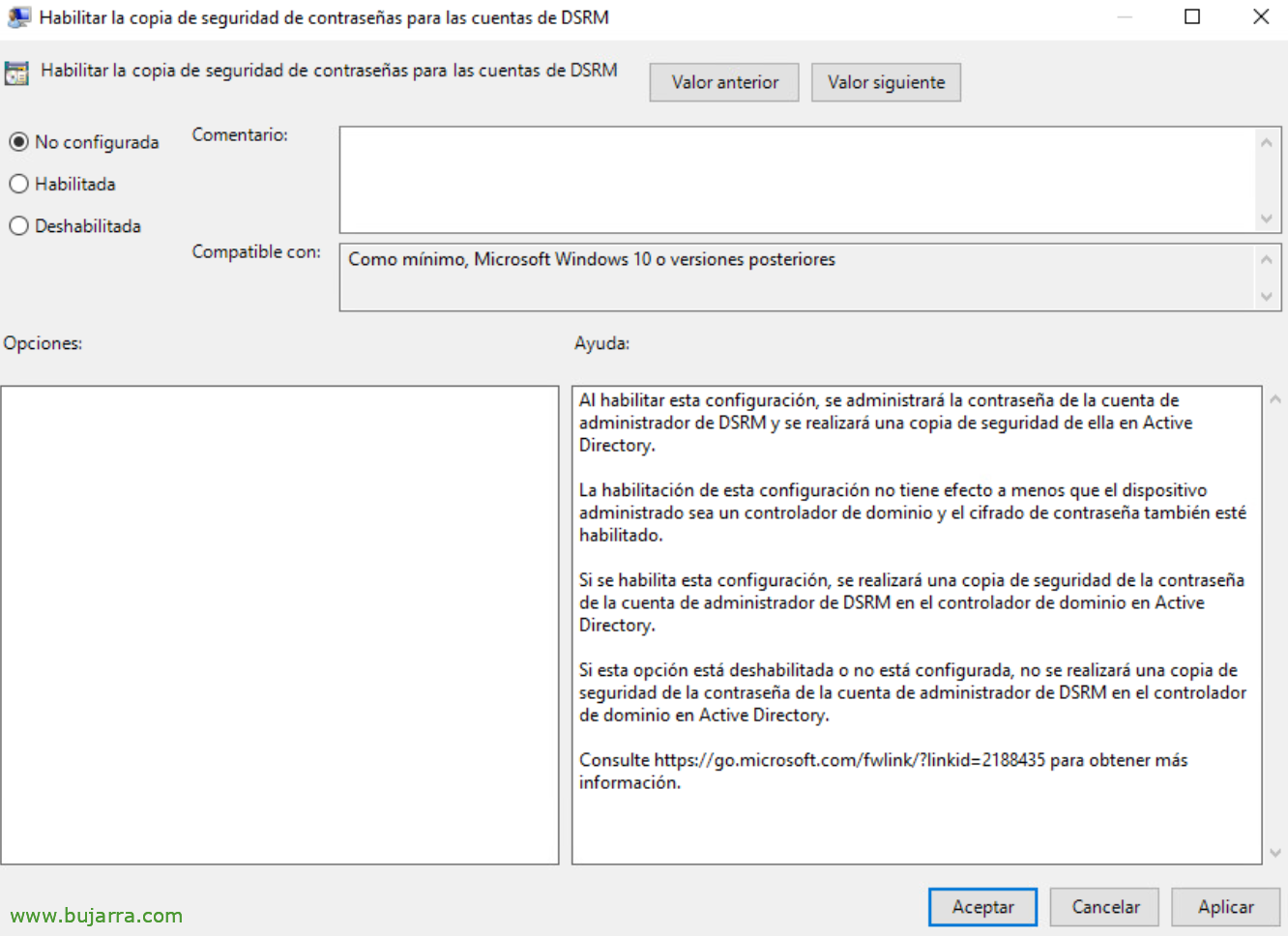

Si ens interessa gestionar la contrasenya del mode de restauració de serveis de directori (DSRM o Directory Services Restore Mode) podrem habilitar-lo, i la GPO s' ha d' aplicar als Controladors de domini.

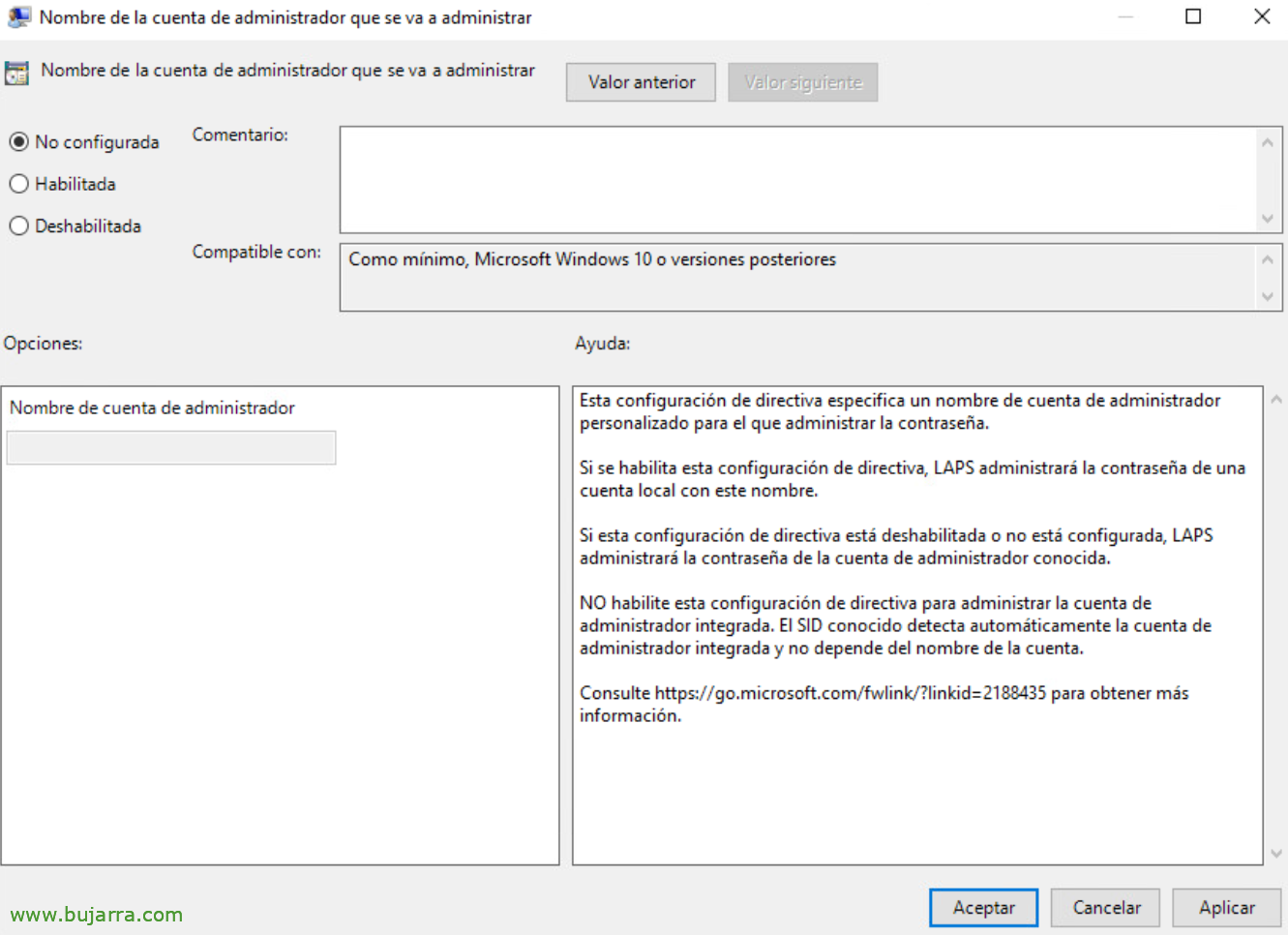

Per defecte no caldrà indicar el nom del compte a gestionar, ja que Windows LAPS ho determinarà pel SID del compte, si en el nostre cas tenim un usuari en particular del qual volem gestionar, llavors ho indicarem.

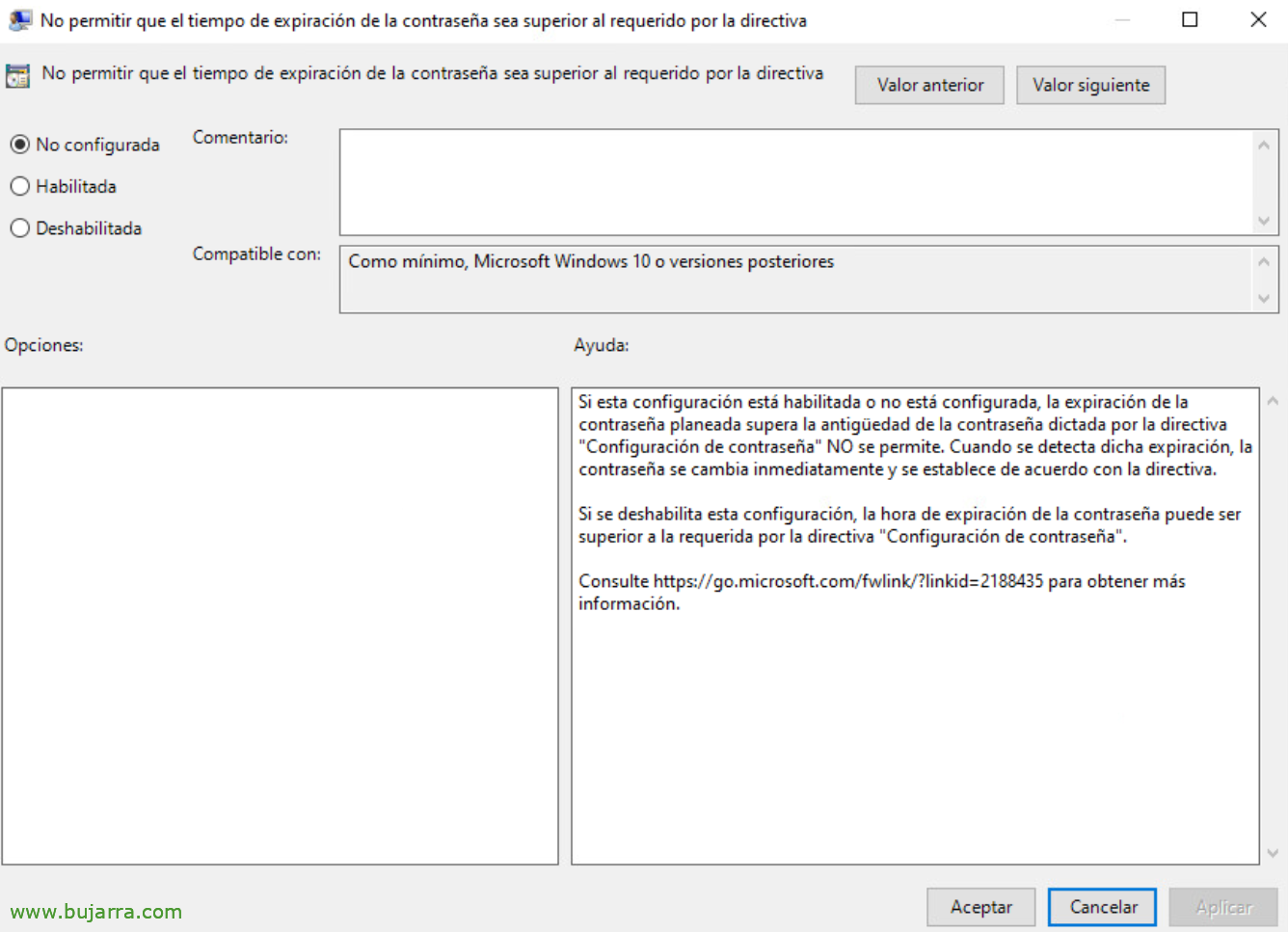

I també podrem “No permetre que el temps d' expiració de la contrasenya sigui superior al requerit per la directiva”.

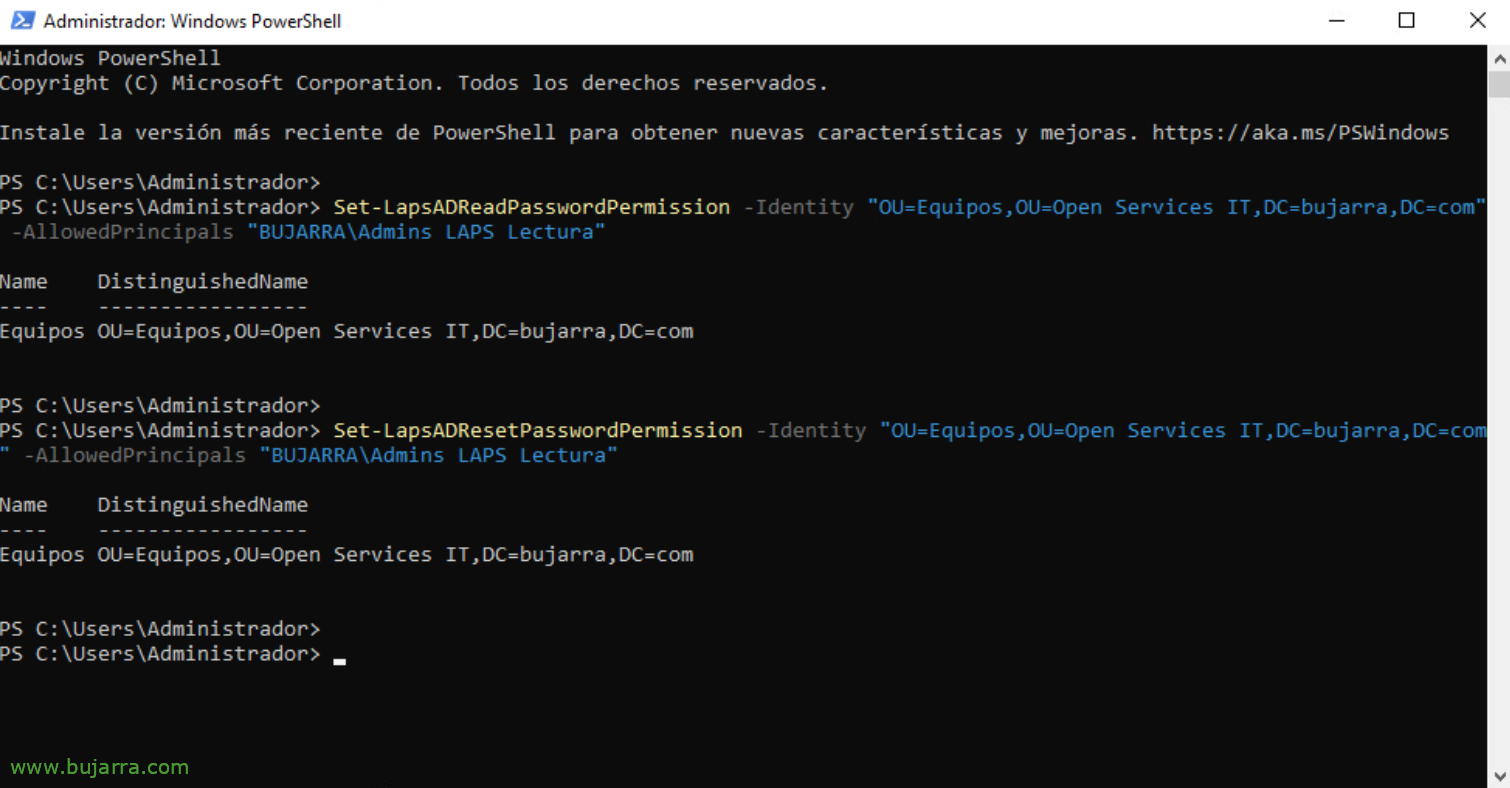

Si volem donar permisos de lectura de les contrasenyes a algun grup específic del Directori Actiu ho farem amb:

Set-LapsADReadPasswordPermission -identity "OU =...,OU =...." -AllowedPrincipals "MIDOMININom de grup"

Si volem donar permís que puguin resetejar les contrasenyes d'algun grup específic del Directori Actiu, ho farem amb:

Set-LapsADResetPasswordPermission -identity "OU =...,OU =...." -AllowedPrincipals "MIDOMININom de grup"

Set-LapsADResetPasswordPermission -identity "OU =...,OU =...." -AllowedPrincipals @("MIDOMININom de grup 1", "MIDOMININom de grup 2")

Si volem veure els permisos que apliquen a una Unitat Organitzativa, el podríem veure amb aquest comandament:

Find-LapsADExetendedRights -Identity "OU =...,OU =...." |fl

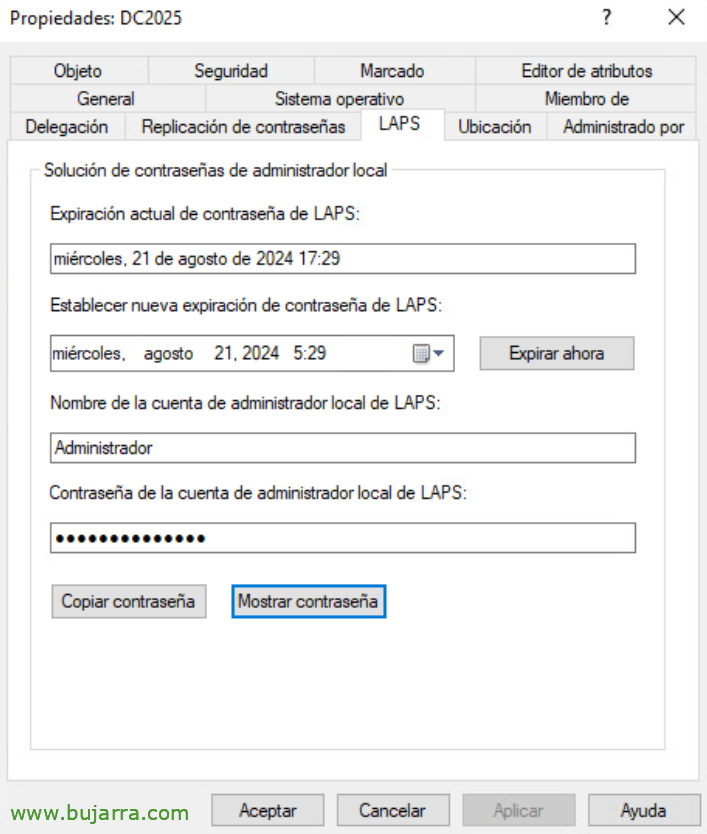

I bo, per veure les contrasenyes dels comptes administrats per LAPS, serà tan senzill com obrir la consola d'Usuaris i Equips del Directori Actiu, buscar el compte de l'equip que vulguem, veurem que té una pestanya “LAPS” on ens indicarà quan li caduca la contrasenya, si volem forçar a canviar-la ara, així com quin és l' usuari administrador gestionat, o si volem veure o copiar la contrasenya.

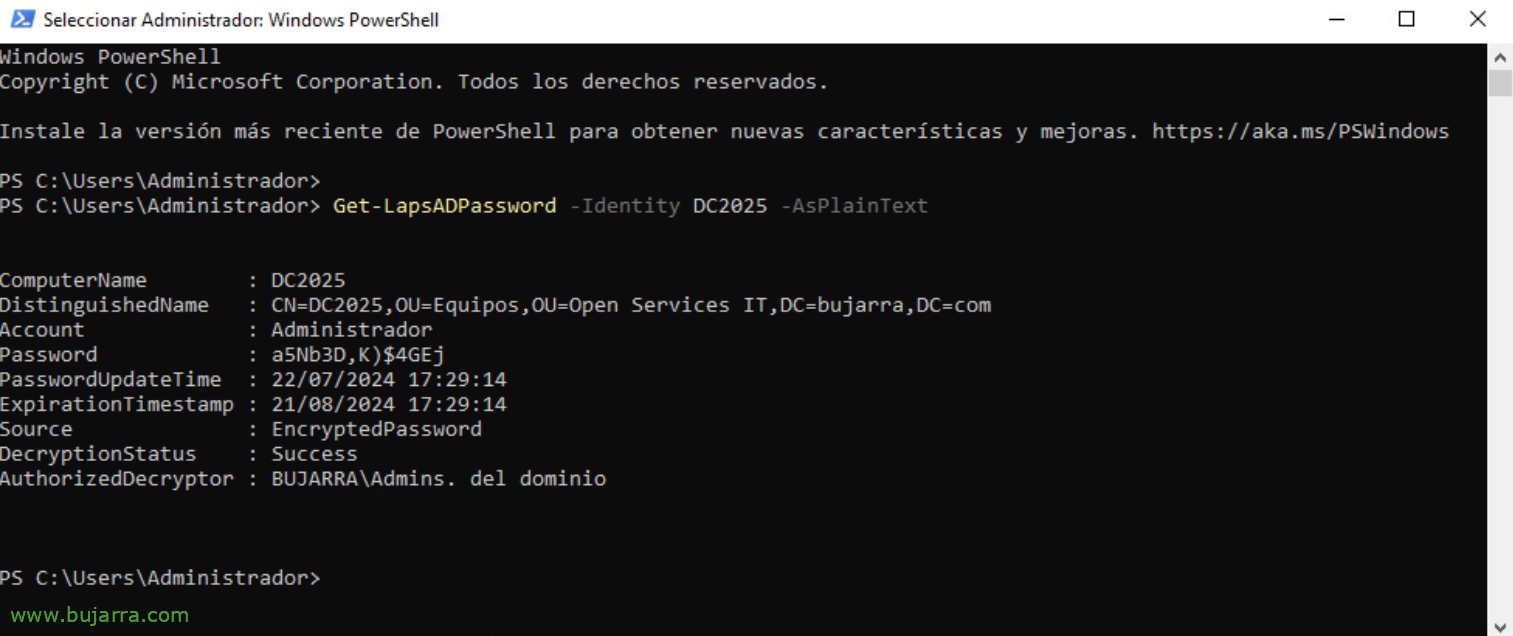

Podem igualment veure la contrasenya per PowerShell d'una màquina remota:

Get-LapsADPassword -Identity NOMBRE_MAQUINA -AsPlainText

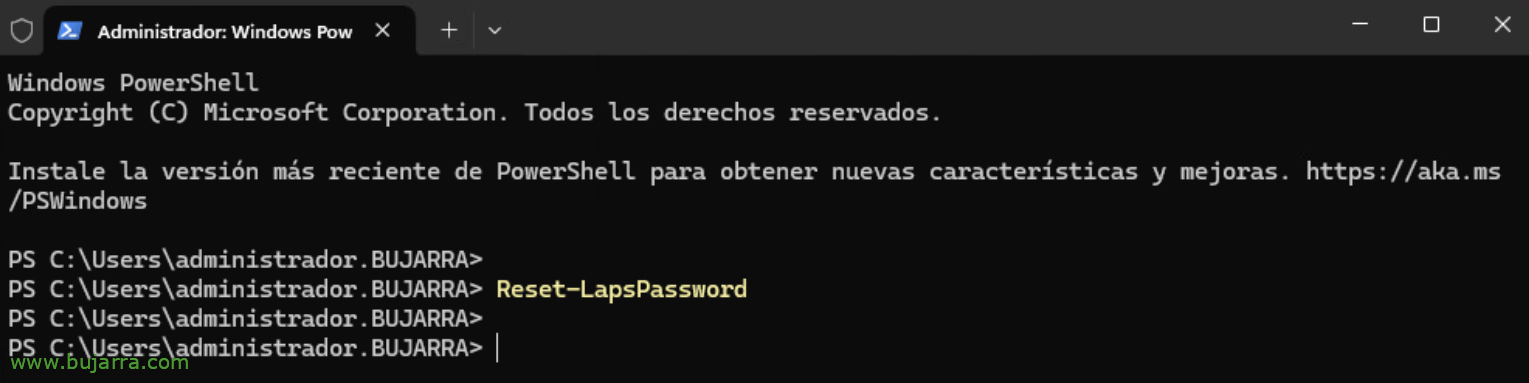

Així com forçar a resetejar la contrasenya de la màquina local on estem:

Reset-LapsPassword

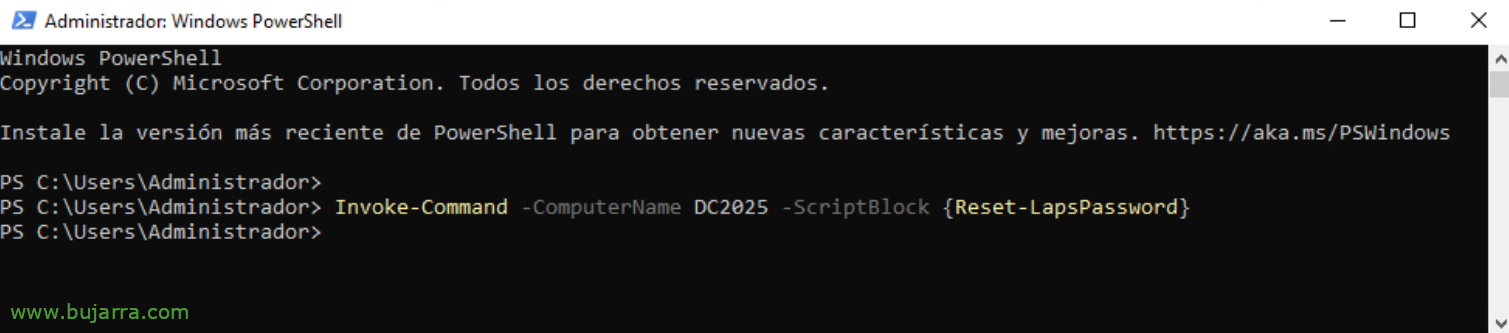

O resetejar la contrasenya d'una màquina remota:

Invoke-Command -ComputerName NOMBRE_MAQUINA -ScriptBlock {Reset-LapsPassword}

Bo, espero que aquest tipus de documents us puguin servir per gestionar d'una manera més eficient el vostre temps i la vostra organització, agafar idees per securitzar els entorns i facilitar-nos la vida 🙂 Així que amb això m'acomiada, i com sempre us mando una abraçada!