Implementando a LAPS do Windows

Poço, Hoje viemos com um clássico, uma ótima ferramenta sobre a qual nunca falamos no Blog, então, caso alguém não a conheça, vamos implementar o Windows LAPS (Solução de senha de administrador local) em nossa organização. Que, como o próprio nome sugere, Ajude-nos a gerenciar contas de administrador local nas posições, servidores membros da nossa organização e até mesmo a senha DSRM.

Igual muitos de vocês já o conhecem ou o instalaram na altura, a verdade é que é muito útil para gerir de forma centralizada todas estas contas de administrador local, sejam dos PCs ou dos servidores membros. Há algum tempo que a Microsoft já o integra no seu próprio sistema operativo, por isso não é necessário instalar mais nada. E é isso que este post aborda, sobre como ativar o novo Windows LAPS.

Antes de começar, dediquemos um momento a refletir, tudo isto está muito bem, mas… E o que acontece se o nosso AD falhar? e, ou se houver outro incidente CrowdStrike? Pois, pode ser que fiquemos sem acesso a nenhuma máquina, nem com as contas locais, pois não as saberemos, por isso, pensem bem, talvez deixar algum equipamento sem gerir, etc…

Se os vossos Windows estiverem atualizados, é possível que já tenham instalado o patch de 'Abril' 2023 Atualização cumulativa’ (https://support.microsoft.com/help/5025221). É compatível no Windows Server 2019 e 2022 com os patches de 11 de Abril de 2023 assim como em Windows 10 e 11 versões 21H2 e 22H2 com os patches de 11 de Abril de 2023.

Como já mencionámos, também serviria para gerir a password do modo de restauro de serviços de diretório (DSRM ou Directory Services Restore Mode). Para encriptar esta password será necessário ter um nível funcional no domínio de 2016 pelo menos. Se os nossos DCs forem 2019 ou 2022 podemos usar todas as funcionalidades do Windows LAPS, e se os nossos DCs forem 2016 podemos encriptar as passwords, exceto a do DSRM.

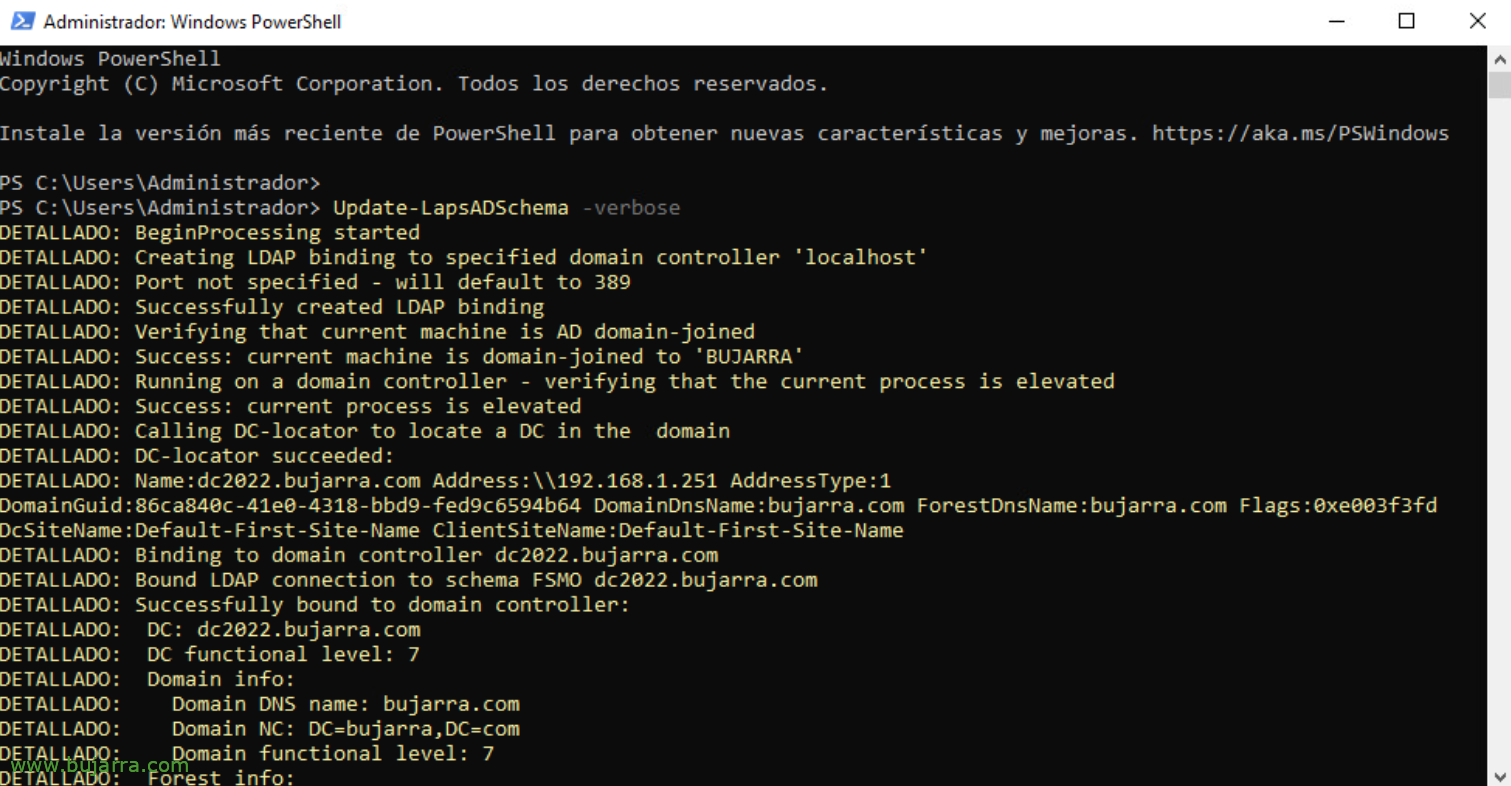

Para ativar o Windows LAPS, o primeiro passo será expandir o esquema do nosso Diretório Ativo, executamos a partir de um PowerShell com permissões de Mestre de Esquema:

Update-LapsADSchema -verbose

Temos de ativar o Windows LAPS nas Unidades Organizacionais que contenham as contas de computador que pretendemos gerir, Executando:

Set-LAPSADComputerSelfPermission –Identity "OU=...,OU=...."

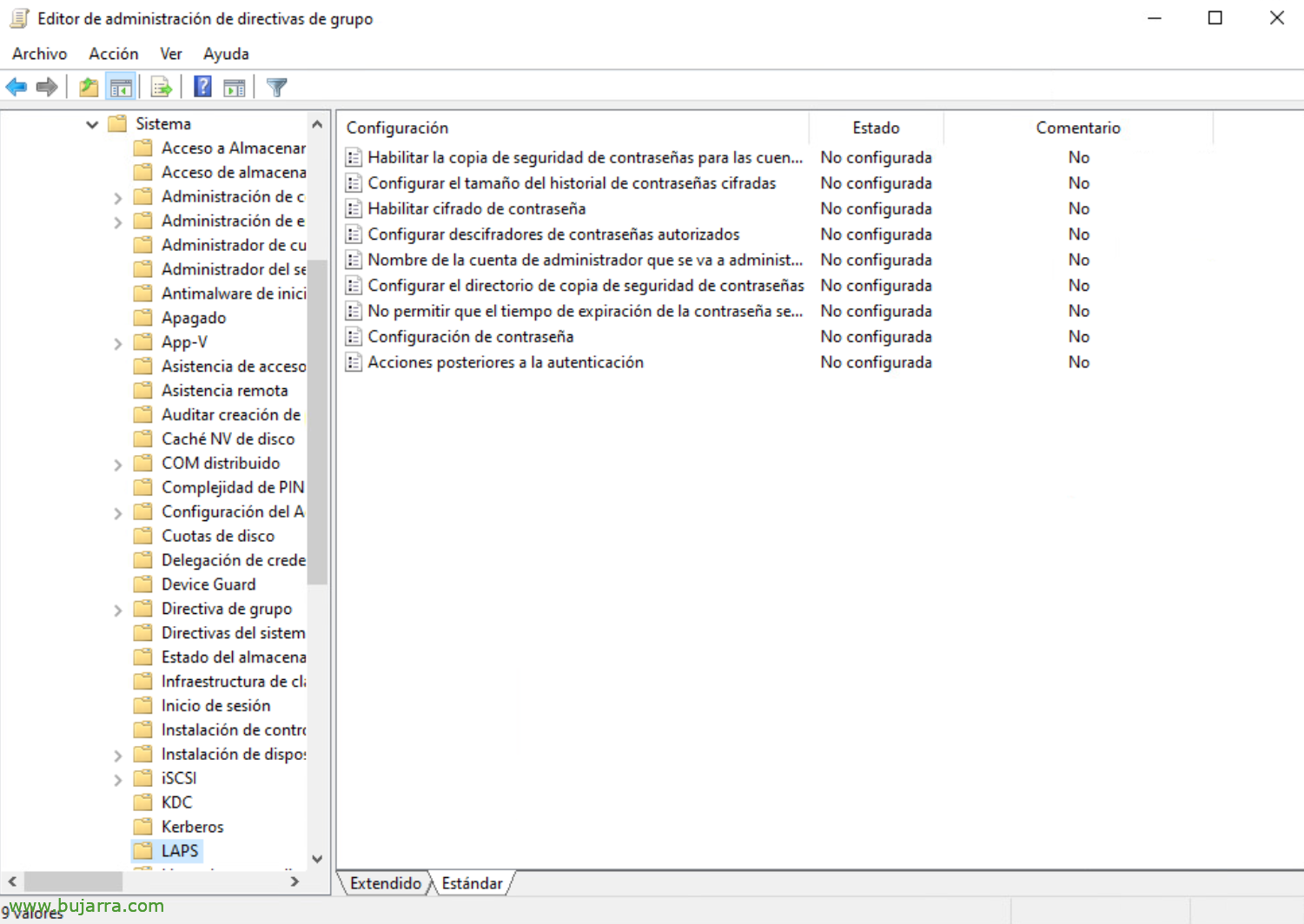

E finalmente, criaremos uma GPO onde aplicaremos a configuração que nos interessar para o Windows LAPS, desde “Configuração do computador” > “Políticas” > “Modelos administrativos” > “Sistema” > “LAPS” teremos várias opções. Esta GPO deve ser aplicada às contas de computador que pretendemos gerir.

A política de “Configuração da palavra-passe” devemos ativá-la e indicar a complexidade que pretendemos, assim como o comprimento ou antiguidade da palavra-passe que desejamos.

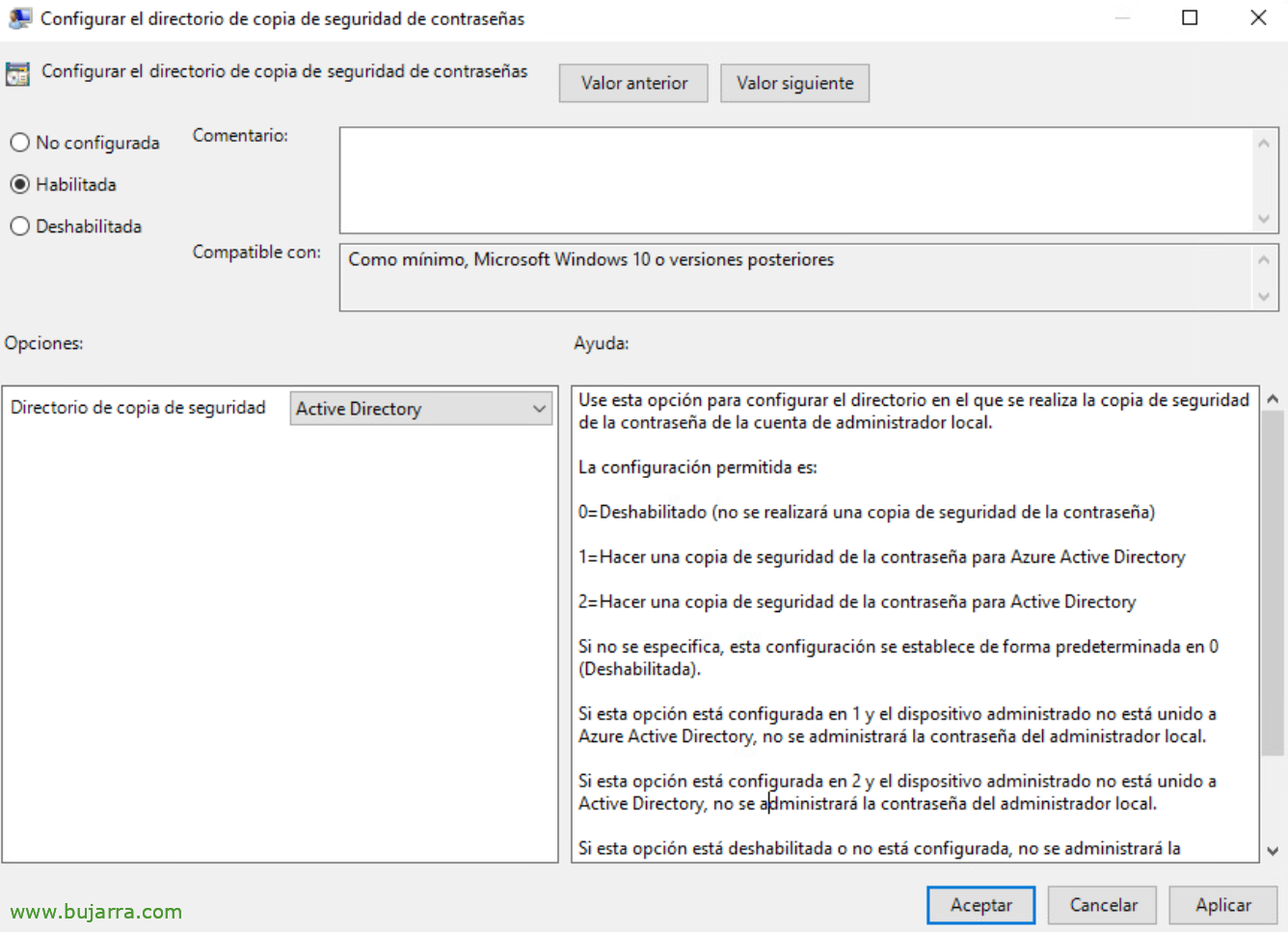

Na política “Configurar o diretório de cópia de segurança” indicaremos o Diretório de cópia de segurança como “Diretório ativo” para gerir e armazenar aí as palavras-passe dos computadores.

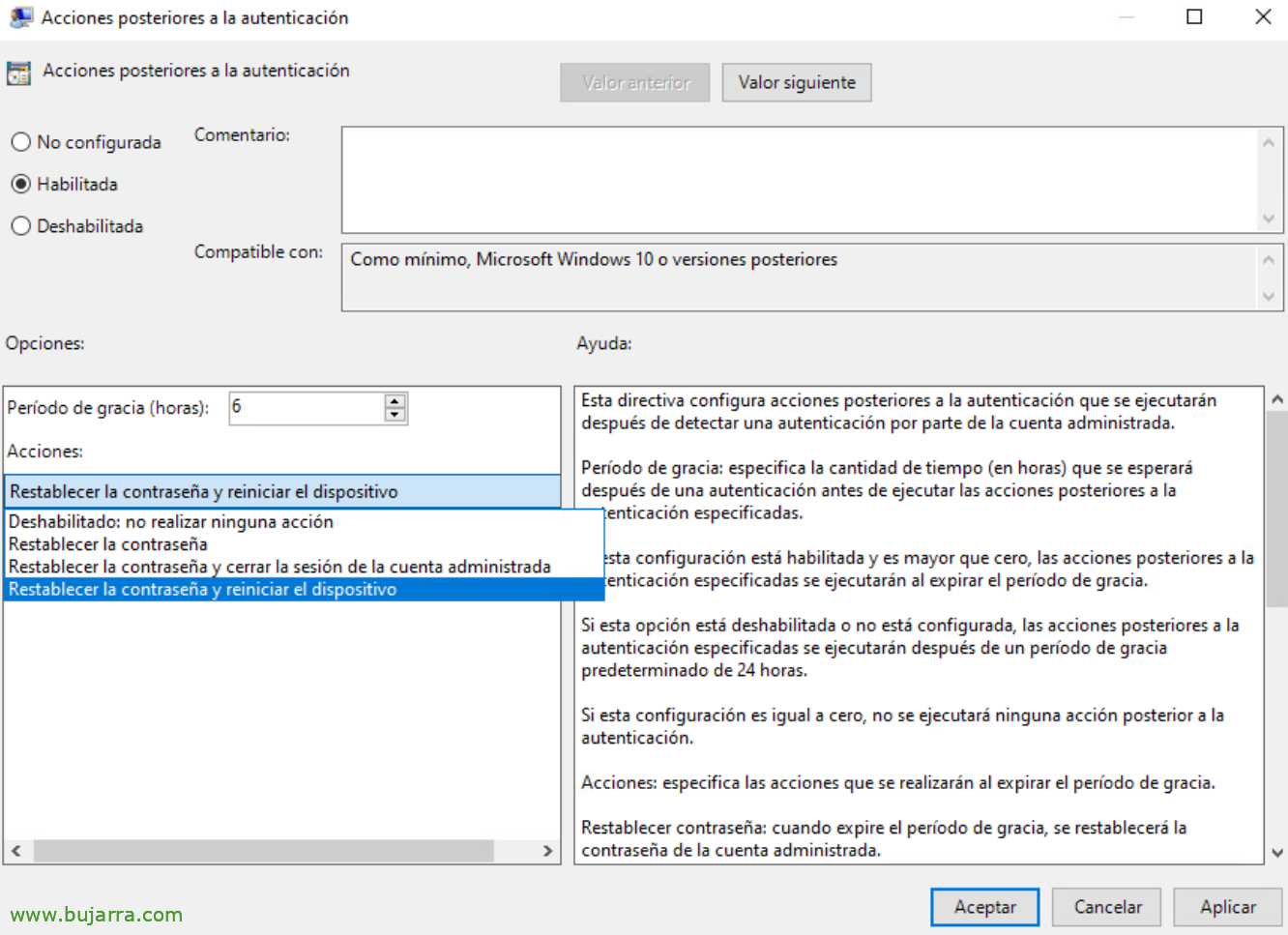

Uma vez que a palavra-passe seja usada, temos uma GPO que nos permitirá realizar alguma ação se nos interessar, chama-se “Ações após a autenticação”,

Se ativarmos “Ativar cifragem da palavra-passe” a nossa palavra-passe será transmitida de forma cifrada para o Diretório Ativo para ser armazenada, necessitamos de nível funcional do domínio 2016.

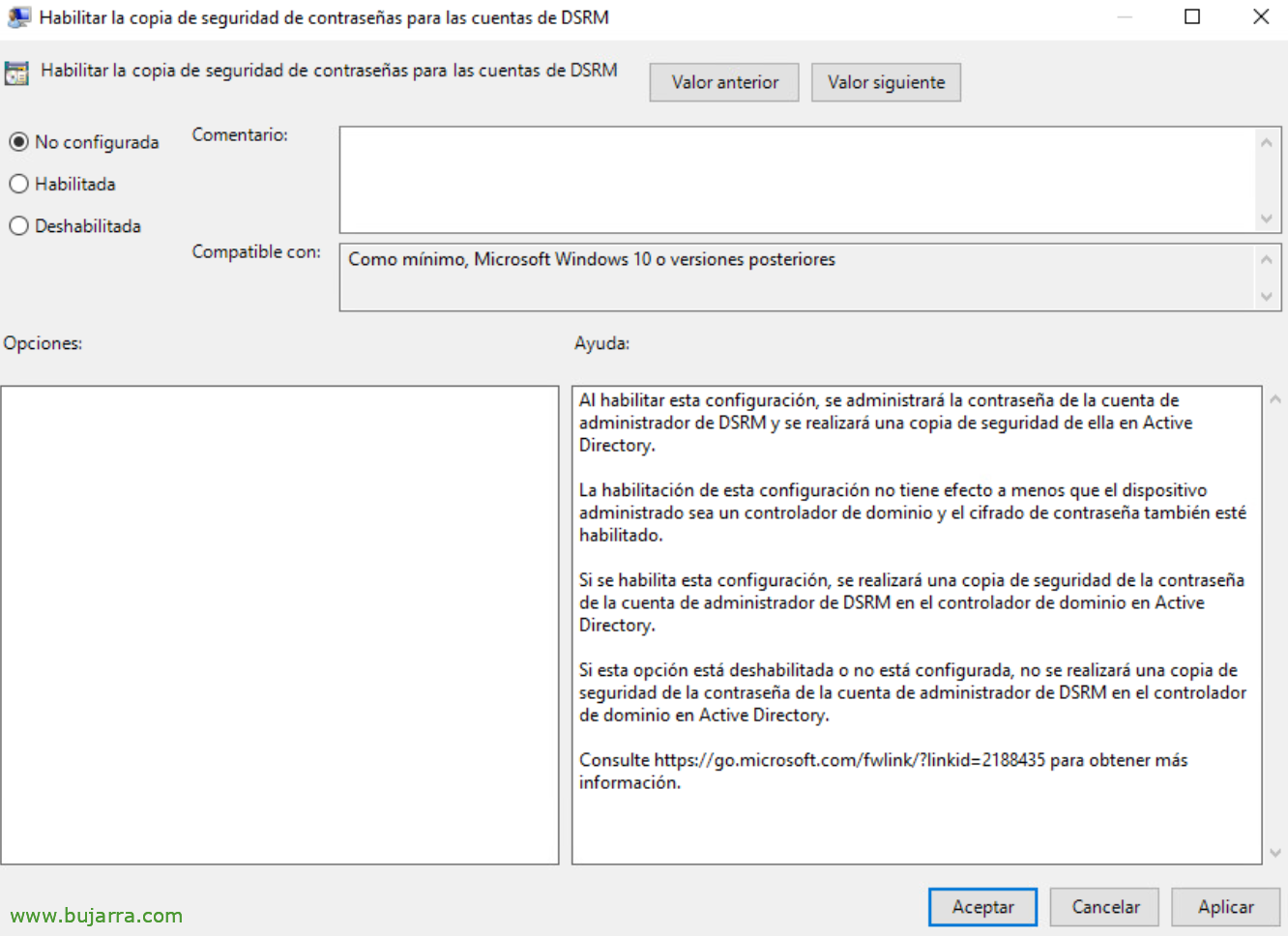

Se nos interessar gerir a palavra-passe no modo de restauração de serviços de diretório (DSRM ou Directory Services Restore Mode) poderemos ativá-lo, e a GPO deve ser aplicada aos Controladores de domínio.

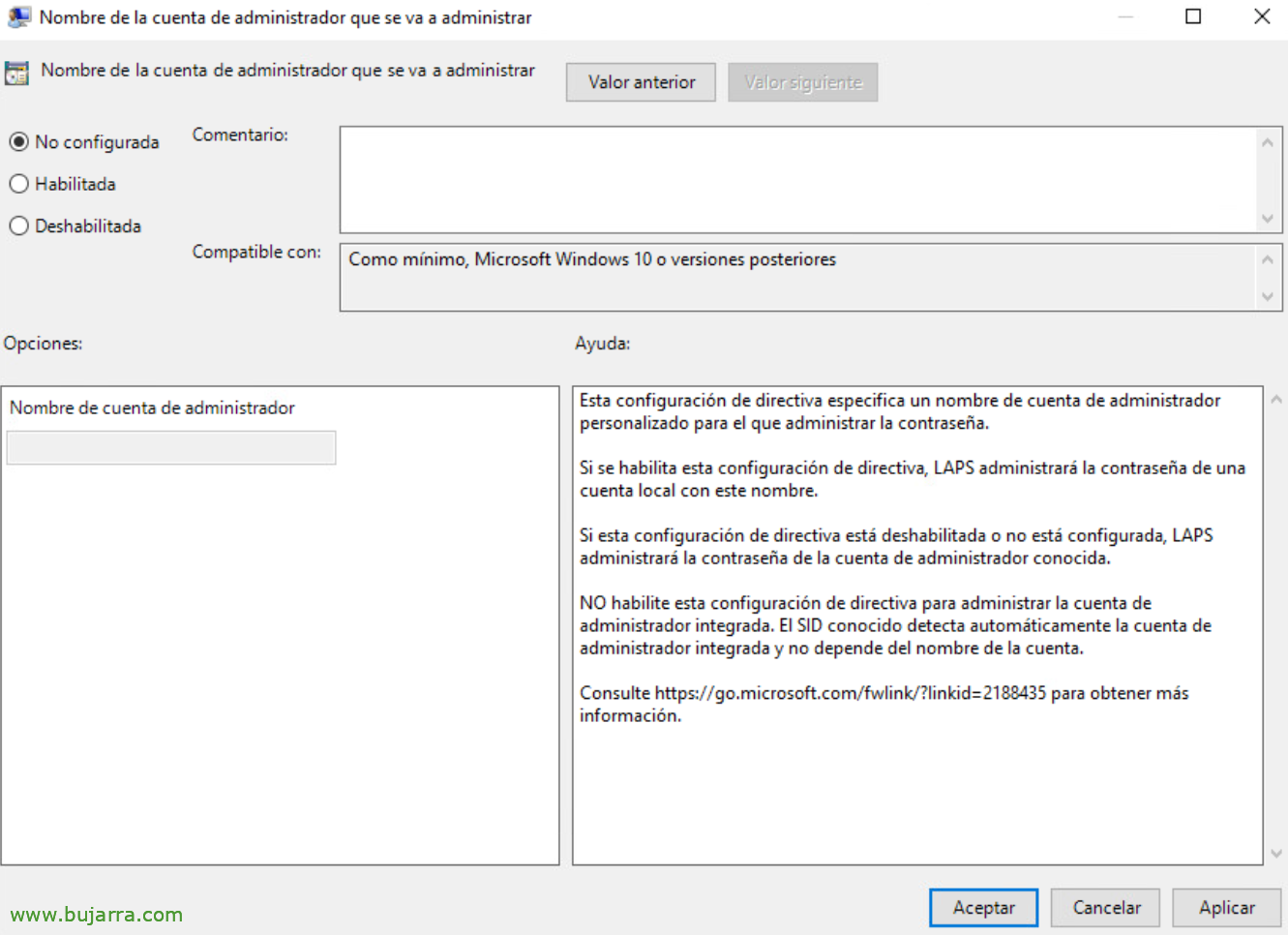

Por defeito não será necessário indicar o nome da conta a gerir, uma vez que o Windows LAPS irá determiná-lo pelo SID da conta, se, no nosso caso, tivermos um utilizador em particular que queremos gerir, então iremos indicá-lo.

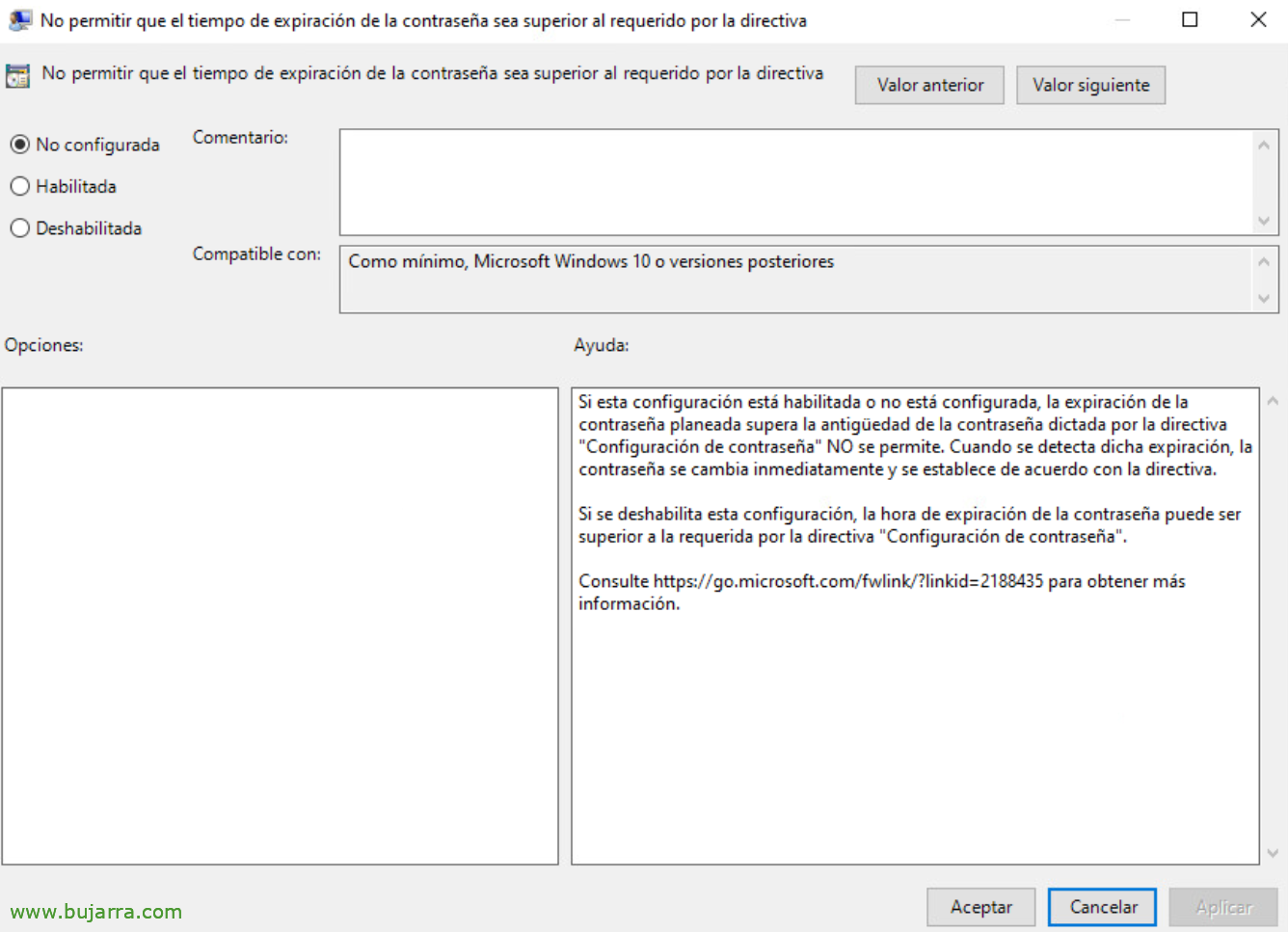

E também poderemos “No permitir que el tiempo de expiración de la contraseña sea superior al requerido por la directiva”.

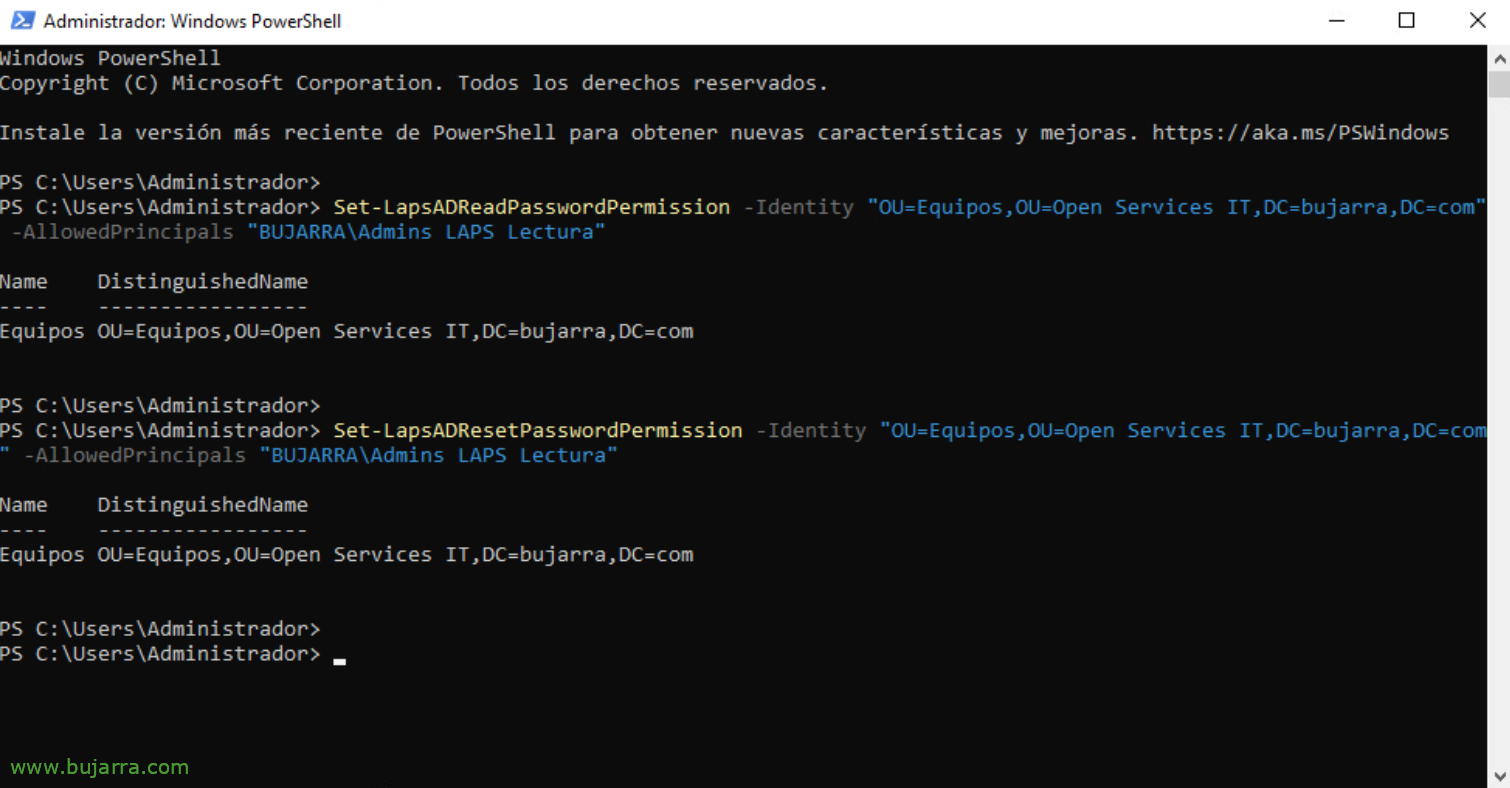

Si queremos dar permisos de lectura de las contraseñas a algún grupo específico del Directorio Activo lo haremos con:

Set-LapsADReadPasswordPermission -identity "OU=...,OU=...." -AllowedPrincipals "MIDOMINIO\Nombre de grupo"

Si queremos dar permiso de que puedan resetear las contraseñas de algún grupo específico del Directorio Activo, Vamos fazê-lo com:

Set-LapsADResetPasswordPermission -identity "OU=...,OU=...." -AllowedPrincipals "MIDOMINIO\Nombre de grupo" Set-LapsADResetPasswordPermission -identity "OU=...,OU=...." -AllowedPrincipals @("MIDOMINIO\Nombre de grupo 1", "MIDOMINIO\Nombre de grupo 2")

Si queremos ver los permisos que aplican a una Unidad Organizativa, lo podríamos ver con este comando:

Find-LapsADExetendedRights -Identity "OU=...,OU=...." |fl

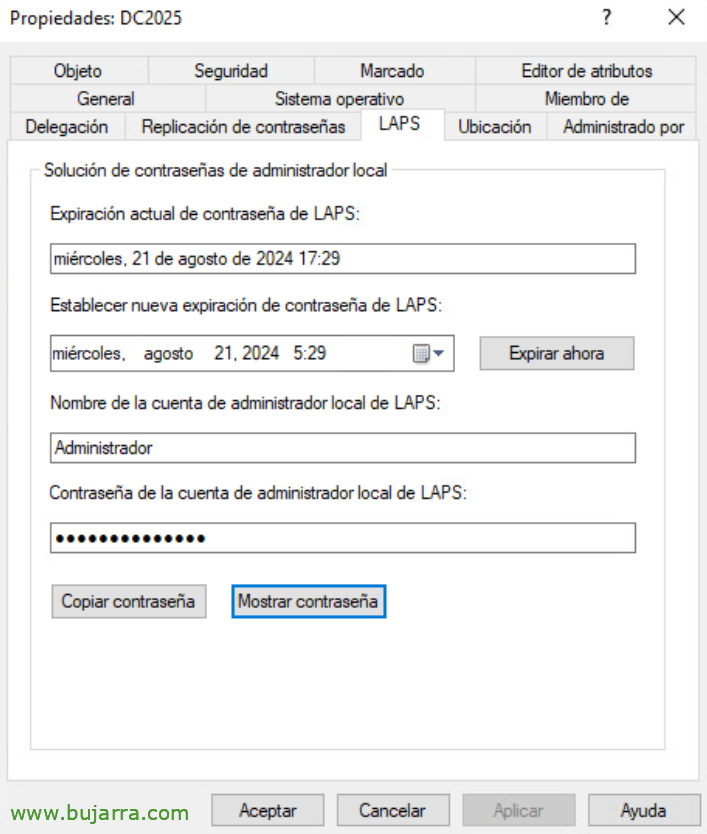

Oh, bem, para ver las contraseñas de las cuentas administradas por LAPS, será tan sencillo como abrir la consola de Usuarios y Equipos del Directorio Activo, buscar la cuenta del equipo que queramos, veremos que tiene una pestaña “LAPS” donde nos indicará cuándo le caduca la contraseña, si queremos forzar a cambiarla ahora, así como cuál es el usuario administrador gestionado, o si queremos ver o copiar la contraseña.

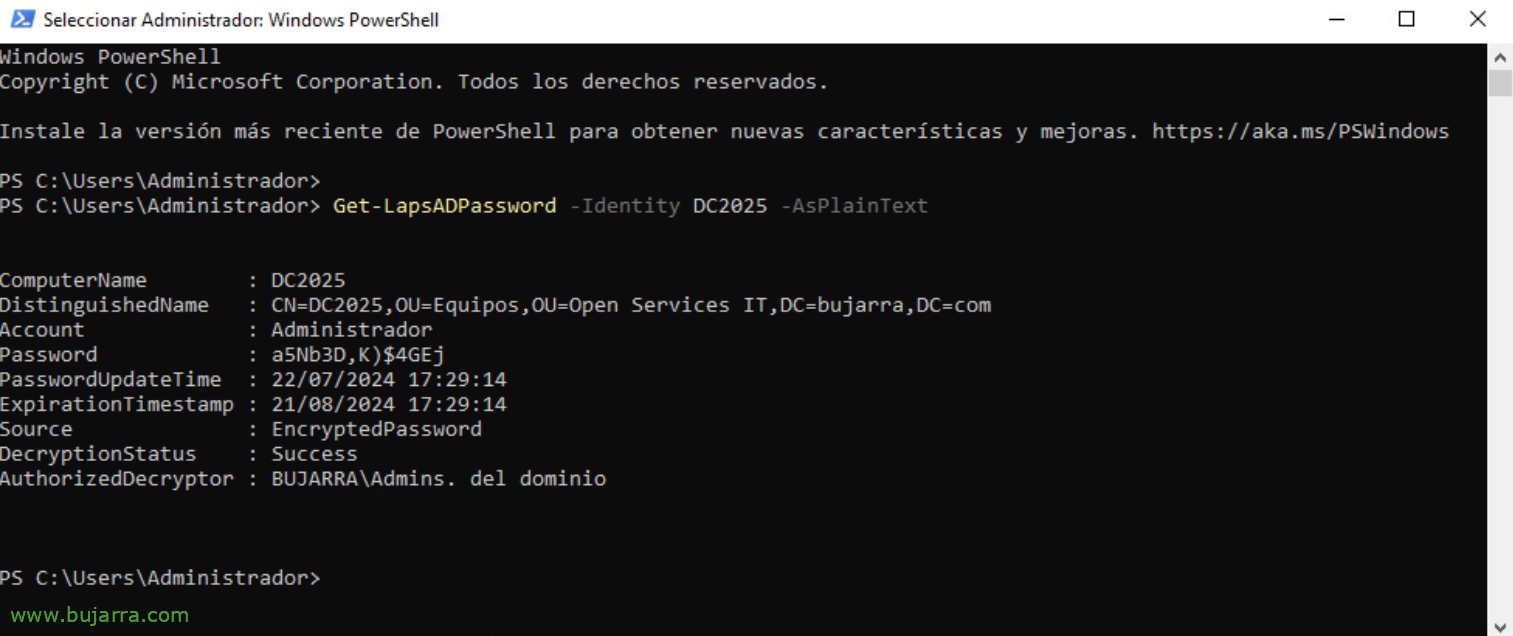

Podemos igualmente ver la contraseña por PowerShell de una máquina remota:

Get-LapsADPassword -Identity NOMBRE_MAQUINA -AsPlainText

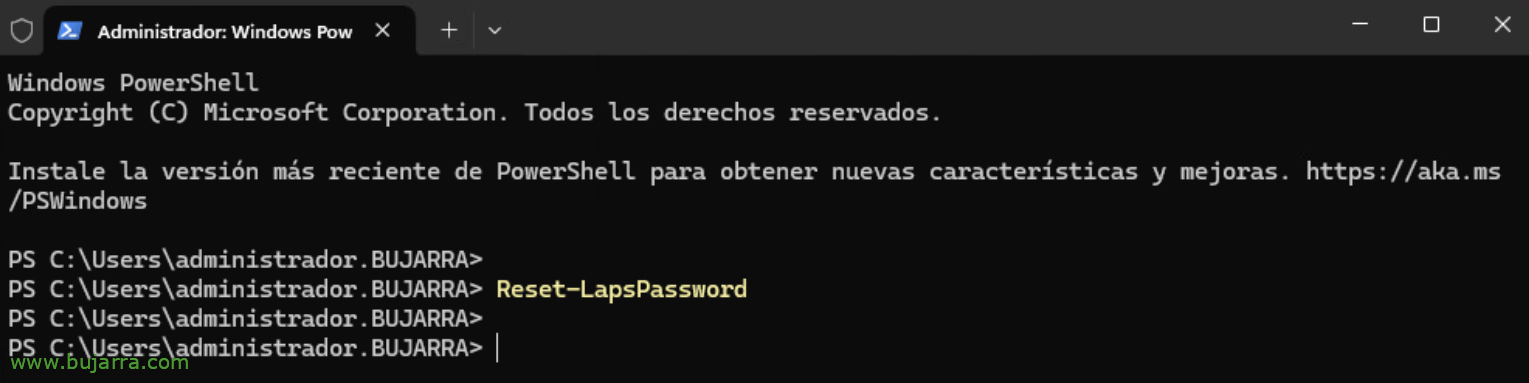

Así como forzar a resetear la contraseña de la máquina local donde estamos:

Reset-LapsPassword

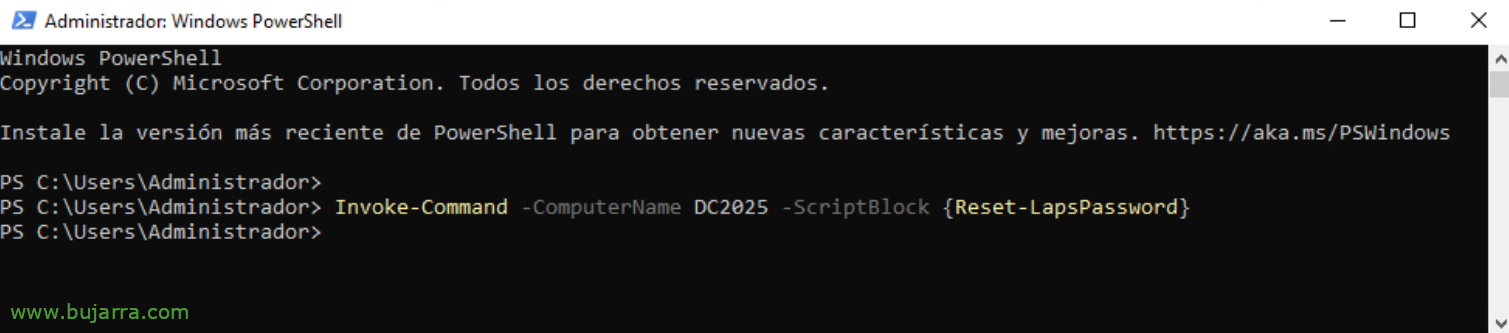

O resetear la contraseña de una máquina remota:

Invoke-Command -ComputerName NOMBRE_MAQUINA -ScriptBlock {Reset-LapsPassword}

Poço, espero que este tipo de documentos os puedan servir para gestionar de una manera más eficiente vuestro tiempo y vuestra organización, coger ideas para securizar los entornos y facilitarnos la vida 🙂 Así que con esto me despido, y como siempre os mando un abracete!