Instalação, configuração e administração do Symantec EndPoint Protection

Neste documento descreve-se qual é o último produto a partir de Janeiro ’08 da Symantec sobre um antivírus corporativo. É o substituto da versão 10.2, assumindo que é a versão da Symantec Corporate Edition 11. Aqui veremos como se instala o componente do servidor, como iremos implementar os antivírus nos clientes, como os configuraremos com directivas e como faremos cópias de segurança de todo o estado do servidor de AV.

Instalação do servidor antivírus Symantec Endpoint – AQUI

Configuração e uso do Symantec Endpoint Protection Manager – AQUI

Uso do Assistente para a migração e distribuição do cliente Antivírus – AQUI

Cópia de segurança da Base de dados e sua restauração – AQUI

Instalação do servidor antivírus Symantec Endpoint,

Se detalha a instalação de um único servidor Endpoint na organização.

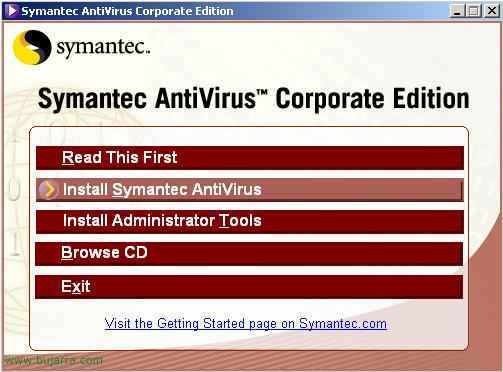

Si metemos el CD de Symantec Endpoint Protection, debemos seleccionar “Install Symantec Endpoint Protection” para instalar o cliente de Antivirus de forma manual. O diretamente para o que nos interessa, para instalar o servidor de anti-vírus. Antes temos que instalar os seus prerequisitos: IIS.

Selecionamos a primeira opção, “Install Symantec Endpoint Protection Manager” para instalar el servidor y la consola de administración,

Nos sale un asistente de instalación para el Symantec Endpoint Protection Manager, Clique em “Próximo”,

Aceptamos el acuerto de licencia & “Próximo”,

Selecionamos el directorio de instalación del servidor de Antivirus, el path por defecto es: “C:Archivos de programaSymantecSymantec Endpoint Protection Manager” & “Próximo”,

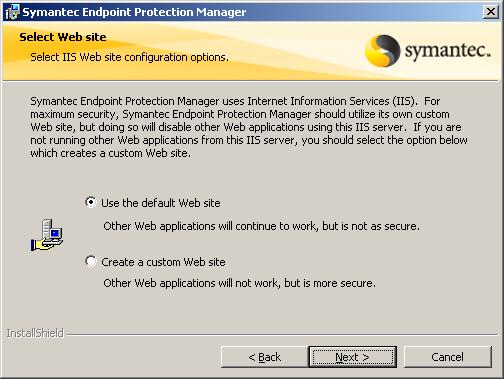

Nos perguntamos qué sitio web de IIS usar, se o site predefinido que temos ou se criar um site para tal efeito. Se já temos uma página web alojada e queremos continuar a mantê-la, teremos de criar um site no IIS para o Endpoint. O recomendado é marcar “Utilizar o site web predefinido”, Continuar “Próximo”,

Preparados para instalar já o servidor de AV, “Instalar”,

… Esperamos enquanto você instala…

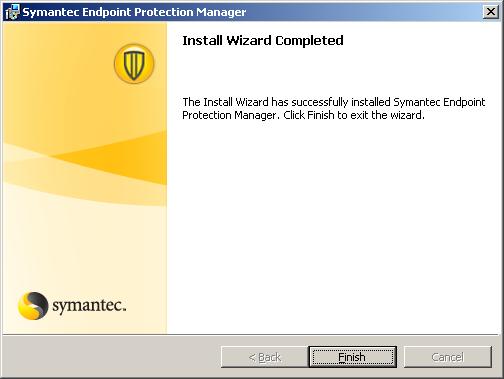

Instalação simples, agora pressionamos “Acabar” para iniciar um assistente de configuração do servidor.

Nada mau, se este for o primeiro servidor da nossa rede, Selecione “Instalar o meu primeiro site” para instalar o primeiro servidor. Se já temos um servidor na rede, podemos instalar um segundo servidor de Antivirus na rede para que haja um balanceamento das solicitações entre ambos a partir de “Instalar um servidor de gestão em um site existente”. Selecionamos a primeira opção e “Próximo”,

Colocamos o nome do servidor a que queremos instalar os componentes do servidor, no meu caso estou a fazer a instalação localmente, selecionamos a porta, por defeito será a 8443tcp e o caminho de instalação para os dados. “Próximo”,

Indicamos o nome do site para a organização do AV, algo descritivo para que, quando o virmos, saibamos do que se trata. “Próximo”,

Precisamos de criar uma palavra-passe para quando precisarmos de recuperar dados ou para que a ligação entre o servidor e os clientes seja cifrada, “Próximo”,

Precisamos de armazenar os dados numa base de dados, temos duas possibilidades: O primeiro, se a nossa organização for pequena podemos usar uma base de dados que o Endpoint traz “Base de dados incorporada” e o assistente irá instalá-la. O podemos usar un servidor SQL que tengamos en la red para almacenarla en él, es la opción más fiable si podemos disponer de uno, marcando “Servidor Microsoft SQL”. En este caso optare por la primera opción, “Próximo”,

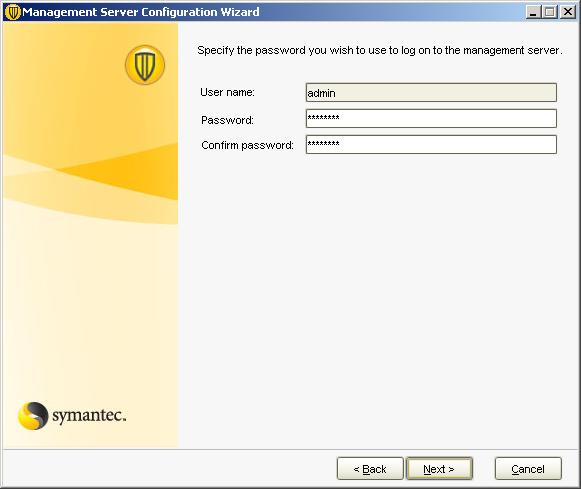

Tenemos que indicar una contraseña para el usuario 'admin’ para poder conectarnos a la consola de administración. “Próximo”,

… esperamos mientras se crea la base de datos…

Nada mau, ya nos confirma que se ha configurado perfectamente el servidor de administración. Ahora nos pregunta si queremos ejecutar el asistente de migración y distribución ahora, yo diré que “Não” ya que primero prefiero configurar bien el servidor, migrar y distribuir más tarde. “Acabar”.

Configuração e uso do Symantec Endpoint Protection Manager,

En esta parte se explica cómo configurar y usar la consola de administración del antivirus corporativo de Symantec, Assim como a configuração através de diretivas e visualização de relatórios.

Nada mau, o primeiro de tudo é abrir o console de administração do Symantec Endpoint Protection Manager com a sua consola: “Symantec Endpoint Protection Manager Console”, seremos solicitados um usuário, será 'admin'’ com a senha que estabelecemos durante a instalação. Faremos a conexão com o servidor AV através da porta 8443 clicando em “Fazer logon”.

Este é o aspecto principal da consola a partir da aba “Início”, a partir daqui veremos o estado de vários aspectos, como nossas infecções em postos e a tarefa que foi realizada neles, os riscos que tivemos, se temos equipamentos sem antivírus ou com problemas…

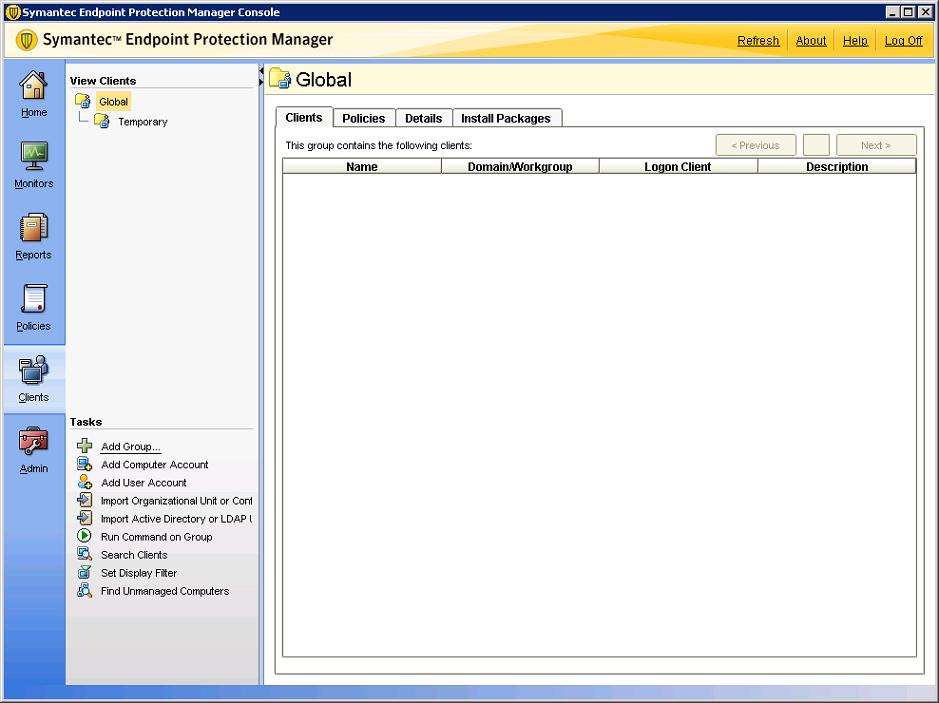

O primeiro passo é criar um grupo para organizar nossos postos, da seringa “Clients” Clique em “Adicionar Grupo…”

Indicamos un nombre para el grupo donde meteremos los puestos de mi organización para posteriormente aplicarles unas diretivas/políticas de antivirus, antispyware, firewall… “OKEY”

Se vamos “Clients” y a nuestro grupo en “Install Packages” podemos agregar un tipo de instalación para nuestros clientes, botão direito e “Adicionar…”

Aquí podemos selecionar el paquete que les vamos a instalar, y qué características instalaremos de él, si instalación completa…

Y a parte podemos notificarles la instalación con un mensaje a los usuarios, desde “Notify”,

No “Admin” del panel izquierdo, em “Administradores” tenemos los que son los administradores de la consola del Endpoint, podemos criar algún administrador más para dar a otras personas de nuestra organización para que nos ayuden a gestionar la herramienta.

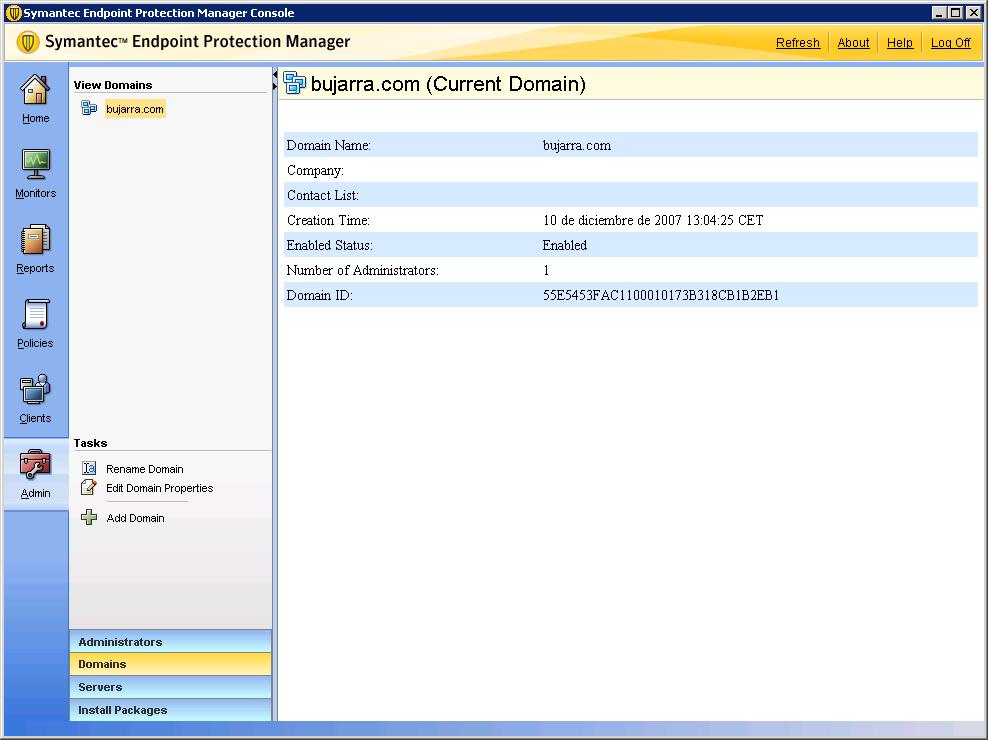

No “Admin” en el panel de “Domínios”, temos os domínios para os quais este Endpoint está configurado.

Continuamos na aba “Admin” na parte de “Servidores” é onde veremos os servidores do nosso site ou organização, onde poderemos configurar opções do site ou adicionar outro servidor de replicação para distribuir a carga.

Em “Admin” > “Install Packages” > “Pacotes de Instalação do Cliente” é onde veremos todos os pacotes que podemos distribuir aos nossos clientes, atualmente tenho dois que são os padrões, mas podemos adicionar pacotes novos ou diretamente atualizados aqui para depois distribuí-los.

Em “Admin” > “Install Packages” > “Configurações de Instalação do Cliente” é onde configuraremos várias opções para os clientes do antivírus, temos uma configuração padrão chamada “Configurações Padrão de Instalação do Cliente”, mas eu criarei um novo para ver todas as opções e selecionarei as que mais me interessam para a minha organização a partir de “Adicionar Configurações de Instalação do Cliente…”

Indicaremos um nome e posteriormente aplicámo-lo ao grupo BUJARRA. Selecionamos o tipo de instalação, para que os usuários não percebam será uma instalação silenciosa. Podemos marcar para reiniciar o posto uma vez finalizada a instalação. Podemos selecionar o diretório de instalação, deixá-lo-ei no predefinido. Se quisermos habilitar o LOG de instalação e se isso em que ficheiro, e sobretudo se nos interessa criar atalhos do programa no menu iniciar. “OKEY”.

Em “Admin” > “Instalar pacotes” Temos “Conjuntos de Funcionalidades de Instalação do Cliente” o que são coisas que serão instaladas nos PCs clientes quando distribuirmos o cliente do antivírus, no meu caso criarei um tipo novo a partir de “Adicionar Conjunto de Recursos de Instalação de Cliente…”

Daqui selecionarei o tipo de instalação para os meus clientes, damos um nome e posteriormente aplicámo-lo ao nosso grupo criado anteriormente, no meu caso chamado BUJARRA. Indicamos o que queremos que tenha, No meu caso “Proteção Antivirus e Antispyware”, “Proteção Antivirus de Email” e apenas do cliente que usamos que é “Microsoft Outlook Scanner”, como não usamos os outros clientes de email não os instalarei. Além disso, marco o “Proteção Proativa contra Ameaças” > “Escaneamento Proativo de Ameaças” ou também chamado de Análise proativa de ameaças., o que faz é mostrar pontuações com base em comportamentos bons e maus das aplicações 'desconhecidas', vamos, que é capaz de analisar apenas o comportamento das aplicações e as comunicações para detectar e bloquear os ataques antes que ocorram sem necessidade de empregar ficheiros de assinaturas. Mas não vou marcar “Proteção contra ameaças na rede” porque principalmente não me interessa no meu caso, semelhante ao anterior, mas para recursos de rede, navegadores, procurando ameaças na rede, um nível mais de proteção, “OKEY”.

Nada mau, agora veremos uma parte bastante interessante que traz, que é a configuração através de políticas, podemos criar quantas quisermos e do tipo que nos interessar, depois as aplicaremos aos grupos de equipamentos que nos interessar, vou criar um de cada tipo para ver todas as suas possibilidades e depois atribuí-los ao meu grupo BUJARRA. Assim que primeiro vamos para “Políticas” > “Antivírus e Spyware” e criar um novo em “Adicionar uma Política de Antivírus e Antispyware…”

Temos várias seções para configurar, na primeira “Visão geral” indicaremos o nome e descrição da política e se queremos ativá-la ou não, e a que grupo a atribuíremos, assim podemos já indicar o nosso grupo como Global (todos) ou nenhum.

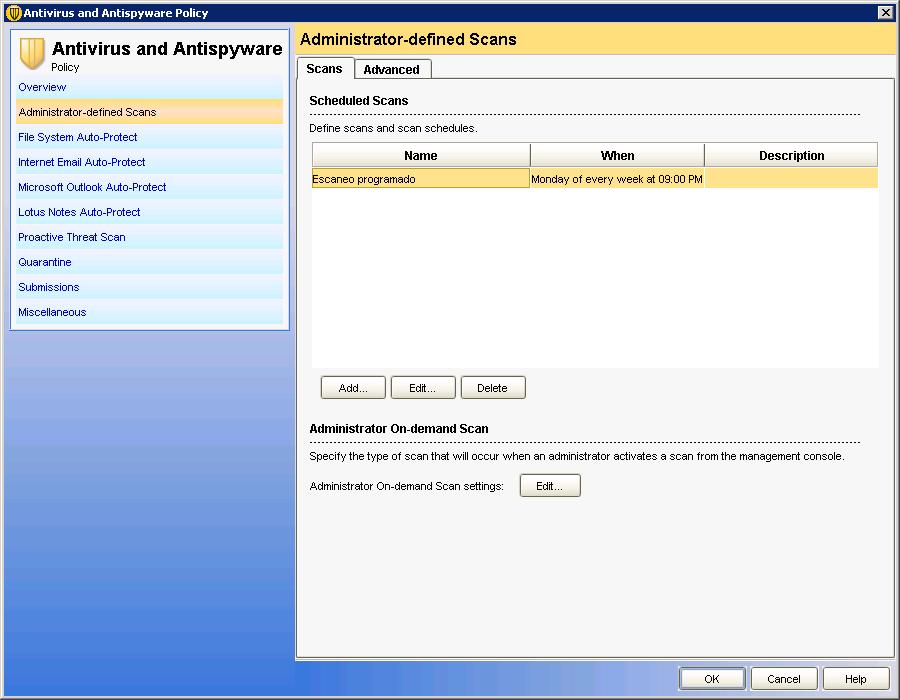

Em “Exames definidos pelo Administrador” podemos agendar escaneamentos programados nos postos a quem se aplica esta política.

Em “Proteção Automática do Sistema de Arquivos” é a análise em tempo real dos arquivos, se queremos que esteja ativada o tempo todo, podemos bloqueá-la com o cadeado, configurar que tipo de ficheiros serão analisados e quais serão excluídos.

Em “Proteção Automática de Email da Internet” habilitaremos a análise do email genérico, indicando se está habilitado ou não e que tipo de ficheiros.

Em “Proteção Automática do Microsoft Outlook” habilitaremos a quem tiver este componente instalado se queremos forçá-lo a usá-lo, daqui configuraremos as opções da sua análise, se está habilitado ou não, se analisa todos os ficheiros, mesmo os comprimidos e até que nível…

Em “Proteção Automática do Lotus Notes” igual ao anterior mas para outro cliente de email e para configurar este ou o anterior deve ficar claro que o componente deve estar instalado, se não não serve.

Em “Escaneamento Proativo de Ameaças” se instalámos este componente nos clientes se quisermos habilitá-lo para a pesquisa de worms/trojans nos equipamentos, assim como keyloggers e outros.

Em “Quarentena” é onde iremos configurar quando for detetado um vírus o que faremos com ele, se levá-lo para a pasta local de quarentena do utilizador ou o que fazer, acima temos as possibilidades.

Em “Submissões” é onde habilitaremos ou não que se envie informação do que acontece nos postos para o servidor.

Em “Vários” temos várias configurações sobre o Centro de Segurança do Windows e a sua integração para dar notificações ou não, entre outras opções, assim como habilitar os logs ou notificações. Nós damos “OKEY” para guardá-la.

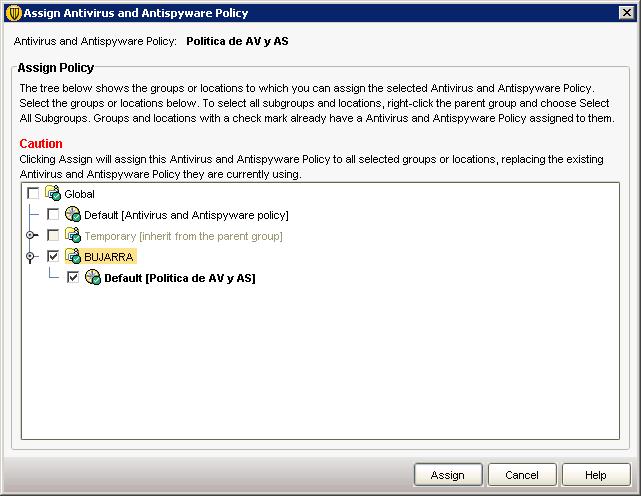

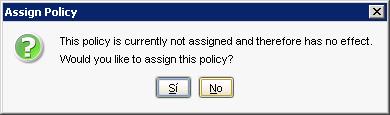

Agora perguntará se nos interessa atribuir a política que acabamos de criar, se não a atribuirmos a nenhum grupo, podemos fazê-lo depois, mas se não, as alterações que aqui configurámos não se aplicarão a ninguém, no meu caso direi “Sim”.

Nada mau, ao atribuir uma política, temos de indicar a que grupo a atribuímos, por isso selecionamos um, marcamos o check ao lado e “Atribuir”.

Temos mais diretivas, neste caso as de tipo “Firewall”, criamos uma nova a partir de “Adicionar uma Política de Firewall”,

Indicamos um nome em “Nome da Política” e uma descrição. Claro que a habilitamos marcando “Ativar esta política”,

No “Regras” é onde podemos criar regras para o firewall que queremos configurar. Primeiro veremos se estão ou não habilitadas, depois o seu nome, a severidade, a aplicação, se é que a afetaria a alguma em concreto. Ou o mesmo para o Anfitrião., podemos configurá-la para que seja num intervalo de tempo, assim como os serviços/portos que nos interessa aplicar à regra, se queremos proibir que entrem com certo porto no PC, a que adaptador se aplicaria, se queremos habilitá-lo com o protetor de ecrã, se a regra faz é bloquear ou permitir e, claro, se queremos registar.

Em “Filtragem de Tráfego Inteligente” podemos habilitar tráfego habitual numa rede como é o de consultas DNS (“Ativar SmartDNS”) / VITÓRIAS(“Ativar Smart WINS”), ou tráfego DHCP(“Ativar Smart DHCP”).

No “Configurações de Tráfego e Ocultação” podemos configurar outras opções do filtro de tráfego, como habilitar o tráfego de NetBIOS, ou o DNS inverso, antiMAC spoofing… Nós damos “OKEY” para guardá-la.

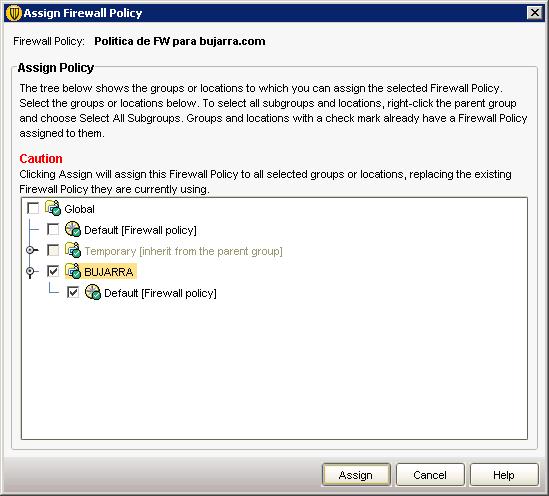

“Sim” para atribuí-la já a um grupo de servidores existente..

Marcamos o grupo ao qual queremos aplicar a política do FW e “Atribuir”,

Criamos uma política de prevenção de intrusões a partir de “Prevenção de Intrusões” > “Adicionar uma Política de Prevenção de Intrusões…”

Em “Visão geral” Nós damos-lhe um nome & Descrição, ativamo-la,

Em “Configurações” é aqui que ativaremos para detetar e bloquear automaticamente os ataques na rede (“Ativar Prevenção de Intrusões”). Assim como ataques DoS (“Ativar deteção de negação de serviço”) ou varreduras de portas (“Ativar deteção de varredura de portas”). Podemos excluir certos equipamentos caso não nos interesse que lhes seja aplicada esta diretiva. E até, se quisermos, podemos bloquear o IP a partir do qual está a ser feito o ataque, marcando “Bloquear automaticamente o IP de um atacante” e indicar a quantidade de segundos que queremos bloquear.

Em “Exceções” podemos personalizar alguma que pensamos que não deva ser, desde “Adicionar…”, gravamos a diretiva desde “OKEY”.

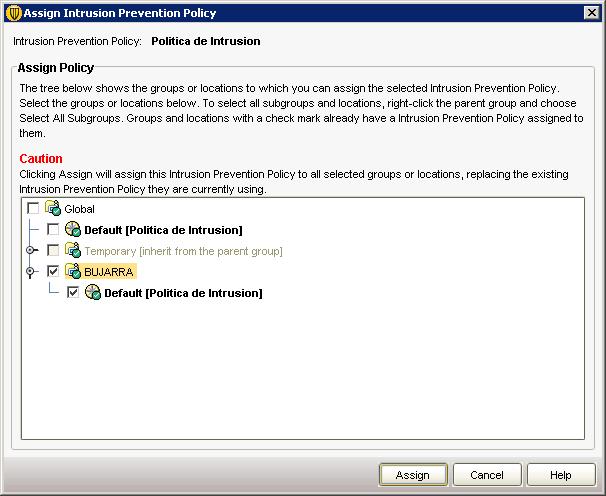

Aplicamos a política se nos interessa já, desde “Sim”

Marcamos o grupo de equipamentos a quem queremos aplicar esta diretiva de prevenção de intrusões (IPS) e “Atribuir”,

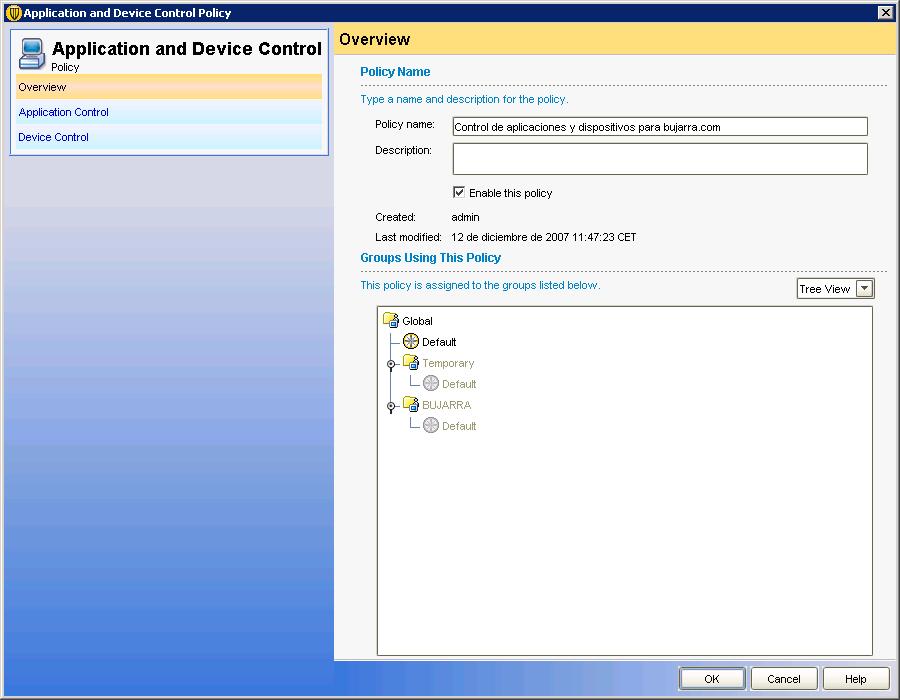

Também com políticas podemos controlar o uso de aplicações e dispositivos, desde “Controle de Aplicações e Dispositivos” > “Adicionar uma Política de Controle de Aplicações e Dispositivos…”

Tal como nas anteriores indicamos o nome da política…

Bem aqui (“Controle de Aplicações”) poderemos bloquear as aplicações que nos interessam, ou diretamente editar algumas existentes, como bloquear e que todas as unidades externas sejam apenas de leitura, ou que não se execute software de unidades externas… ou podemos adicionar nós uma aplicação e indicar o tipo que queremos que seja, se apenas de testes (Teste) ou diretamente para produção., Além de gerar um LOG.

Em “Controlo de Dispositivos” podemos personalizar diferentes dispositivos hardware para criar algumas regras, como proibir diretamente os dispositivos USB… “OKEY” para guardá-la.

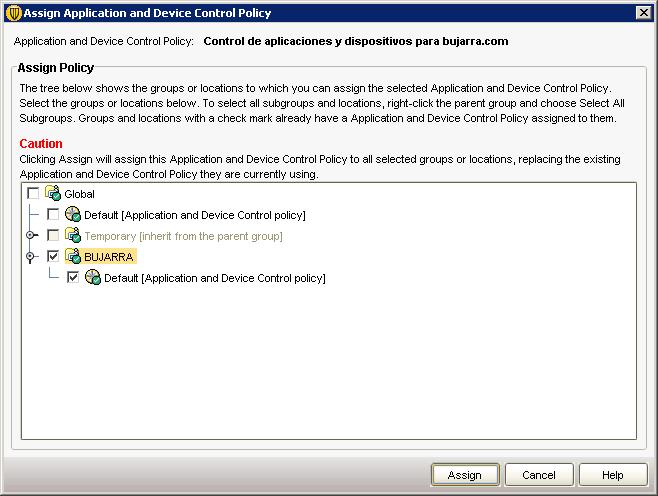

Atribuímos a diretiva, “Sim”

Indicamos o grupo onde temos que aplicar a diretiva… e “Atribuir”,

Mais, podemos configurar uma política para personalizar as atualizações do Live Update, clicando em “LiveUpdate” e criando uma nova diretiva em “Adicionar uma Política de Definições de LiveUpdate…”

Assim como todas as anteriores, indicamos um nome, descrição e a habilitamos,

Em “Configurações do Servidor” podemos configurar aqui quem é o servidor de LiveUpdate, se temos um na nossa rede ou nosso fornecedor nos indica qual usar.

Em “Horário” é onde programaremos o horário com que queremos que se atualizem os postos a quem se aplica esta diretiva.

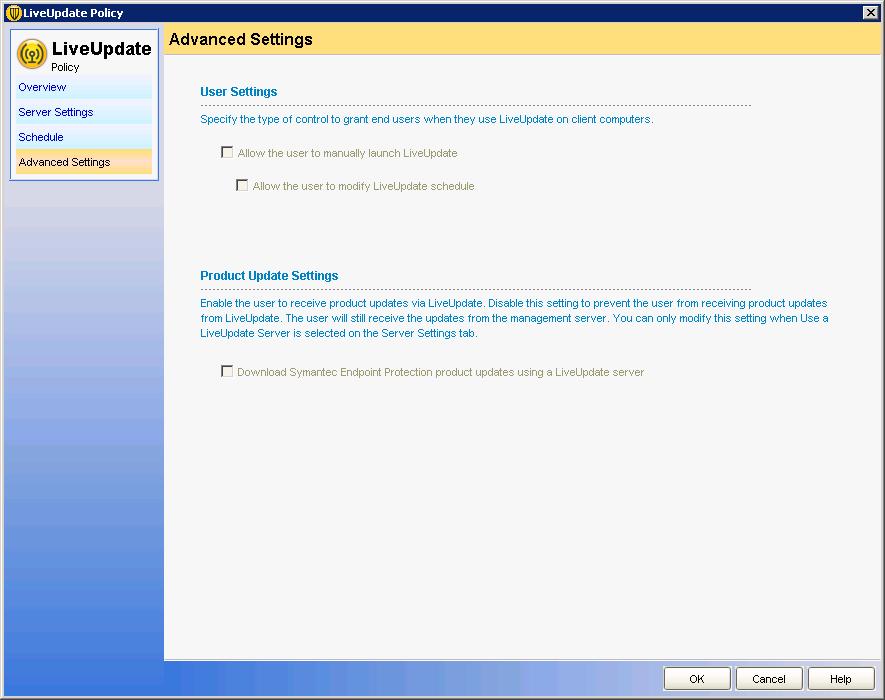

Em “Configurações Avançadas” podemos personalizar se queremos que os utilizadores se atualizem independentemente do servidor as suas atualizações de definições nos postos. “OKEY”

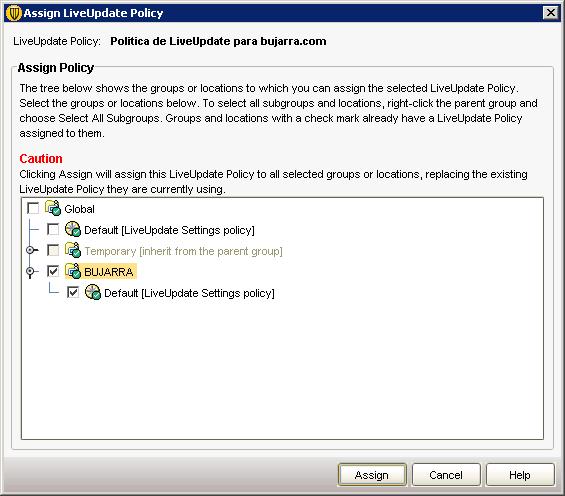

Aplicamos a política de atualizações do LiveUpdate… “Sim”,

Indicamos o grupo de equipamentos que nos interessa que lhe seja aplicada e “Atribuir”,

E o último tipo de diretivas que podemos configurar é o das exceções, desde “Exceções Centralizadas” em “Adicionar uma Exceção Centralizada”. Daqui poderemos habilitar diferentes exceções a diretórios ou arquivos.

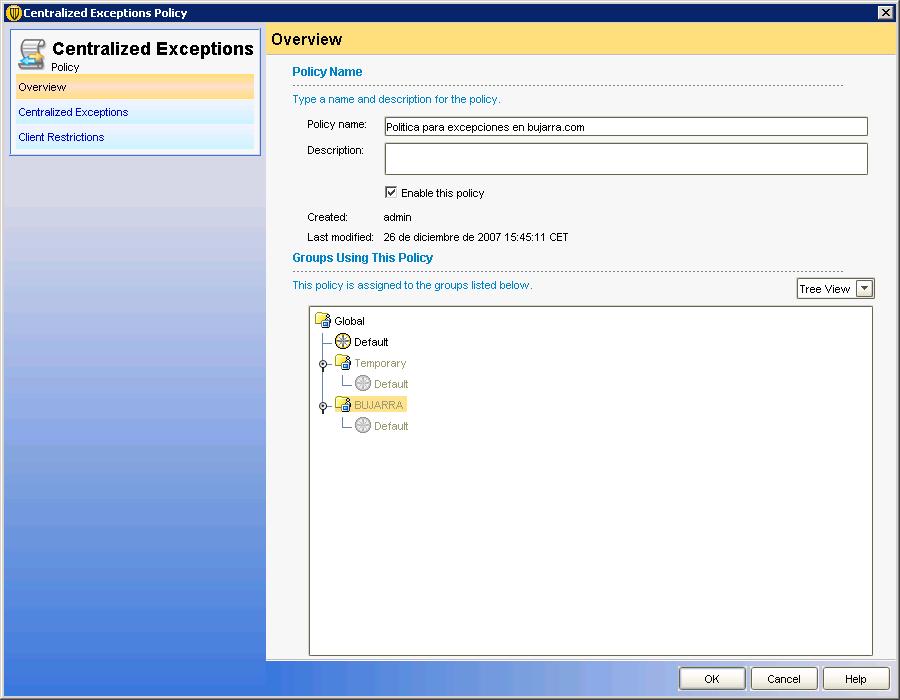

Assim como todas as anteriores, indicamos um nome, uma descrição e habilitamos a política para podermos usá-la.

Em “Exceções Centralizadas” poderemos adicionar diferentes tipos de arquivos ou diretórios para serem excluídos de serem inspeccionados pelo Antivírus, assim como indicar variáveis de ficheiros ou diretórios.

Em “Restrições do Cliente” podemos personalizar se queremos que os utilizadores possam adicionar as suas próprias exclusões e, se assim for, quais poderiam ser excluídas. “OKEY” para guardá-la.

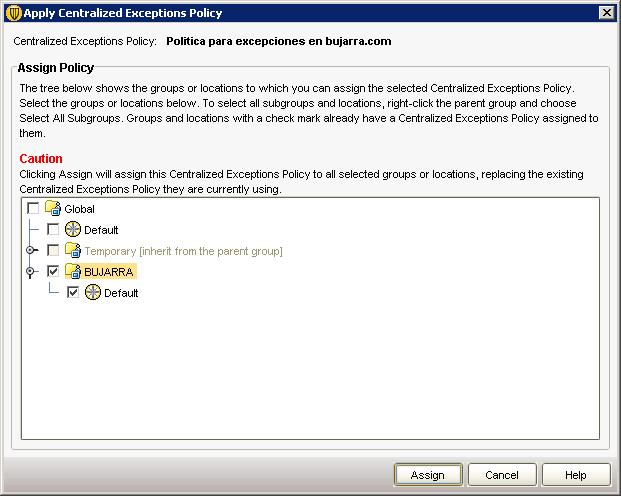

Indicamos que “Sim” para atribuir a diretiva.

Atribuímos a política de exclusões ao grupo que nos interessa, No meu caso “BUJARRA” & “Atribuir”

Até aqui finalizada a explicação do uso da consola do Symantec Endpoint.

Uso do Assistente para a migração e distribuição do cliente Antivírus,

Nesta parte veremos como migrar os nossos clientes de antivírus de uma versão antiga para esta, ou diretamente a distribuição do cliente de antivírus em equipamentos da nossa rede.

Para tudo isto, existe o “Migration and Deployment Wizard”, Nós abrimos,

Apresenta-se um assistente que nos indica as possibilidades deste, o que foi comentado anteriormente ou migrar as versões dos clientes ou instalações novas nelas. “Próximo”,

Selecionamos o que nos interessa, Se distribuir o cliente antivírus na nossa rede “Implantar o cliente” por meio de uma instalação limpa e nova. Ou migrar versões antigas de “Migrar de uma versão anterior do Symantec Antivirus”. “Próximo”,

Se quisermos migrá-los para um novo grupo específico. Eu marco que os instale usando um cliente já existente de um grupo (“Selecionar e pacotes de instalação de cliente existentes para implantar”) visto que em BUJARRA já criámos um pacote de AV anteriormente e o configurámos. “Acabar”,

Selecionamos o nosso cliente AV a instalar, o pacote AV e a quantidade máxima de instalações simultâneas, “Seguinte”,

Examina o nosso domínio e mostra-nos todos os dispositivos nele, clicando em “Adicionar >” para os quais nos interessa instalar o cliente AV & “Fim”,

… aguardamos enquanto copia e instala…

Nada mau, Clique em “Fechar”, já estão instalados.

Podemos ver um registo de instalação se nos interessar a instalação.

De qualquer forma, temos outra maneira de poder distribuir os clientes de antivírus na nossa organização, a partir do console, Se formos “Clients” > “Encontrar Computadores Não Geridos” procura-nos os equipamentos numa faixa IP que não tenham o cliente do antivírus instalado.

Selecionamos uma faixa IP para que procure equipamentos nela sem o cliente do antivírus e introduzimos um utilizador com permissões para o instalar, Clique em “Procurar Agora” para procurar equipamentos…

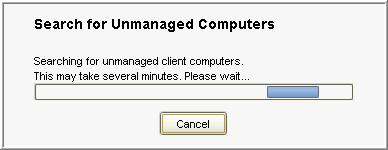

… esperamos enquanto procura dispositivos sem o antivírus…

Mostrar-nos-á uma lista dos equipamentos sem o cliente do antivírus, agora podemos selecionar o pacote que instalaremos, as configurações de instalação e as características que tenhamos configuradas antes, como a que grupo colocar para que lhes sejam aplicadas as políticas, Clique em “Iniciar Instalação” para instalar nos selecionados.

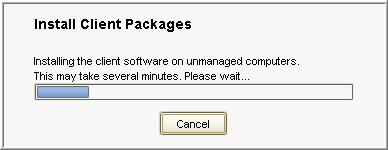

E agora não resta mais nada senão esperar que o cliente do antivírus seja instalado nos equipamentos que não o têm.

Cópia de segurança da Base de dados e sua restauração,

E finalmente veremos como podemos fazer backups da base de dados do Symantec Endpoint caso a base de dados se corrompa ou o servidor caia.

Para isso, temos uma consola chamada: “Backup e Restauração de Base de Dados”,

Se abrirmos esta ferramenta, já neste menu veremos diretamente as operações que podemos realizar, vamos fazer uma cópia de segurança, Clique em “Salvar”.

Estamos seguros de que vamos fazer uma cópia: “Sim”,

… esperamos enquanto exporta os dados…

“OKEY”, confirma-nos que a BD já está copiada.

Con esto hemos visto las principales novedades de este antivirus totalmente nuevo que trae Symantec, cómo instalar el servidor, configurarlo, realizar cópias de seguridad, actualizarlo, tenerlo bien administrado y cómo mantener nuestros puestos de la organización con el cliente del antivirus.

www.bujarra.com – Héctor Herrero – Nh*****@*****ra.com – v 1.0