Integración de Citrix ShareFile con Directorio Activo

Podremos integrar las cuentas de Citrix ShareFile Enterprise con nuestros usuarios del Directorio Activo para permitir Single Sign-on y validar el login de los usuarios con sus credenciales del DA, así obviamente nuestros queridos usuarios no tendrán que recordar dos passwords distintos!

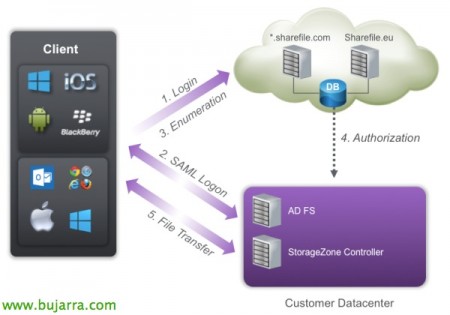

En esta imagen podemos comprobar cómo es el proceso de conexión de un cliente al entorno ShareFile, donde el logon se solicita en los servidores de Citrix y se redirecciona a nuestro datacenter, tras la autenticación podremos realizar la transferencia de ficheros contra los servidores de Citrix o los de nuestro datacenter en caso de haber desplegado previamente un StorageZone Controller.

Ya que ShareFile utiliza SAML (Security Assertion Markup Language) para el SSO, configuraremos ShareFile para que se comunique con nuestros Servicios de Federación de Active Directory de Microsoft (ADFS) que proporcionan este acceso de inicio de sesión único. Y los usuarios cuando se validen en el portal de ShareFile, las solicitudes de inicio de sesión de los usuarios se redigirán a AD de forma segura.

Las cuentas de usuario en ShareFile requireren de un ID de nombre en formato email, deberemos tener una dirección de correo electrónico correcta configurada como el UPN (User Principal Name) del usuario o si no como alternativa el atributo ‘Dirección de correo’ del user.

Deberemos crear un registro A en nuestro dominio público (adfs.dominio.eso) que redirigiremos a este servidor de ADFS (podremos utilizar un proxy en la DMZ para securizar aún más los accesos). Necesitaremos también un certificado instalado ya en el servidor para el sitio, podremos tener problemas con los Wilcard si el subdominio no aparece en el certificado.

Comenzaremos por desplegar un servidor de Servicios de federación en nuestra red, se agrega mediante el ‘Asistente para agregar roles y características’ > ‘AD FS’ > ‘Servicio de federación’.

Una vez instalado abrimos la consola de AD FS y seleccionamos “Asistente para configurar el servidor de federación de AD FS”,

Al ser el primer servidor de federación seleccionaremos “Crear un nuevo servicio de federación”,

Podremos crear un servidor independiente o una granja de servidores de federación que nos permitirá disponer de una alta disponibilidad en este servicio crítico.

Seleccionamos el nombre del servicio de federación y el certificado SSL que utilizaremos para cifrar el tráfico,

Seleccionaremos la cuenta de servicio que utilizaremos con ADFS,

Pulsaremos en “Siguiente” para aplicar la configuración en este primer servidor,

… esperamos mientras se aplican las configuraciones…

Listo, una vez aplicada la configuración, “Cerrar”.

Deberemos crear una regla para la confianza de los usuarios en el sistema de AD FS, desde “Relaciones de confianza” > “Veracidades de usuarios de confianza” > “Agregar veracidad del usuario de confianza…”

Nos abrirá un asistente de configuración, “Iniciar”,

Seleccionamos “Escribir manualmente los datos acerca del usuario de confianza”,

En el nombre a mostrar, identificaremos como referencia el sitio de ShareFile por ejemplo, “Siguiente”,

Seleccionamos “Perfil de AD FS” ya que utiliza el protocolo SAML 2.0, “Siguiente”,

No seleccionamos ningún certificado para el cifrado del token, “Siguiente”,

En el panel de administración de ShareFile, en “Configure Single Sign-On” deberemos copiar la URL de Assertion Consumer Service (ACS), luego ya volveremos a esta consola de gestión para habilitar SSO / SAML.

Continuando con el asistente de veracidad, deberemos marcar “Habilitar compatibilidad con el protocolo SAML 2.0 Web SSO” y en la Dirección URL de servicio SSO de SAML 2.0 del usuario de confianza pegaremos la URL copiada en el paso anterior.

Filtramos a que el usuario de confianza venga unicamente desde el portal de ShareFile agregando la cadena de identificador con el sitio de Sharefile, con el formato: ‘dominio.sharefile.com’ & “Agregar” & “Siguiente”,

Marcamos “Permitir que todos los usuarios tengan acceso a este usuario de confianza” & “Siguiente”,

Revisamos que todo es correcto en este resumen & “Siguiente” para aplicar la configuración.

Pulsamos en “Abrir el cuadro de diálogo Editar reglas de notificación para esta veracidad del usuario de confianza cuando se cierre el asistente”

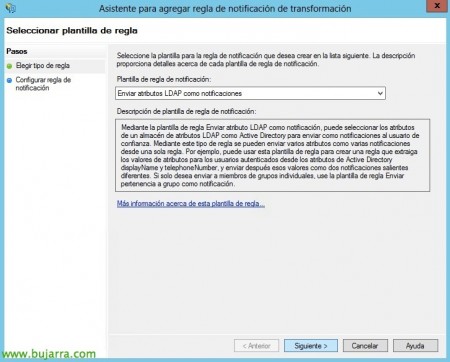

Deberemos indicar al AD FS qué tipo de crecenciales presentaremos, pulsamos en “Agregar regla…”

Seleccionamos la plantilla “Enviar atributos LDAP como notificaciones” & “Siguiente”,

Indicamos un nombre a la regla de notificación, seleccionamos el Almacén de atributos como ‘Active Directory’, seleccionamos el Atributo LDAP ‘E-Mail-Addresses’ y en Tipo de notificación indicaremos ‘Dirección de correo electrónico’. “Finalizar”

Añadimos una regla adicional para transformar la notificación, pulsamos de nuevo en “Agregar regla…”

Seleccionamos como plantilla “Transformar una notificación entrante” & “Siguiente”,

Indicamos un nombre a la regla de notificación, seleccionamos como Tipo de notificación entrante ‘Dirección de correo electrónico’, como Tipo de notificación saliente ‘Id. de nombre’ y como Formato de id. de nombre saliente ‘Correo electrónico’. “Finalizar”,

“Aceptar”,

Bien, en la consola AD FS deberemos de entrar en las propiedades de la Veracidad de usuario de confianza recién creada.

Marcaremos como Algoritmo de hash seguro ‘SHA-1’ & “Aceptar”,

Navegamos en la consola hasta “Servicio” > “Certificados” y sobre el certificado de Firma de token pulsamos “Ver certificado…” para copiarlo y posteriormente importarlo en el portal de administración de ShareFile.

Pulsamos en “Detalles” > “Copiar en archivo…”

Exportaremos el certificado en X.509 codificado base 64 (.CER)

Abrimos el fichero con un Bloc de notas y copiamos el certificado,

Nos logueamos en la instancia de ShareFile como administrador, seleccionamos la pestaña “Admin”, seleccionamos el menú izquierdo “Configure Single Sign-On” y habilitamos SAML marcando ‘Enable SAML’.

En ‘ShareFile Issuer / Entity ID’ introduciremos nuestro dominio registrado en ShareFile con formato ‘dominio.sharefile.com’

En ‘Your IDP Issuer / Entity ID’ introduciremos ‘https://dominio.sharefile.com/saml/info’En X.509 Certificate pulsamos en “Change” y…

… Pegaremos el certificado copiado anteriormente! & “Save”,

Finalizamos la configuración, con:

Login URL ‘https://adfs.dominio.com/adfs/ls/’

Logout URL ‘https://adfs.dominio.com/adfs/ls/?wa=wsignout1.0’

Comprobamos que en SP-Initiated SSO certificate tenemos ‘HTTP Redirect with no signature’ y que SP-Initiated Auth Context está a ‘Integrated Windows Authentication’

Y guardamos con “Save”!!!

Gestión de usuarios,

Necesitaremos la herramienta de ShareFile User Management Tool para sincronizar nuestros usuarios del AD con los de ShareFile.

Descargaremos el instalador desde la web de MyCitrix, iniciamos el asistente & “Next”,

“Next”,

… esperamos unos segundos…

“Close”.

Abrimos a consola User Management Tool, nos conectamos a nuestro sitio con nuestros credenciales de Admin & “Log on”,

En Domain deberemos introducir el dominio local y unos credenciales de administrador para poder gestionar los usuarios, “Connect”,

Nos vamos a la pestaña “Users”, y exploramos la unidad organizativa donde tenemos los usuarios que queramos añadir y los seleccionamos. Pulsamos posteriormente en “Add Rute”,

Marcamos los dos primeros checks además de indicar que el método de autenticación es ‘AD-Integrated’ y el ‘Storage Zone’ es el sitio de nuestro CPD donde residen nuestros datos.

Confirmamos que tenemos los usuarios que queremos y pulsamos en “Commit Now”,

“Aceptar”, ya nos indica que sincronizó a ShareFile los usuarios de nuestro Active Directory para poder permitirles el Logon!!

Con esto, los usuarios ya podrían entrar en ShareFile con sus cuentas de usuario, pero al abrir la URL de ShareFile a los usuarios se les abrirá una ventana pidiendo el usuario y contraseña (Abrirán ‘https://dominio.sharefile.com’ y se redirigirán a ‘https://dominio.sharefile.com/saml/login’). La verdad que no tiene un portal que indica al usuario que está en ShareFile, quizás les confunda! Y además no nos permitirá tener usuarios almacenados en Citrix ya que nos validará siempre contra el Directorio Activo.

Configurando SAML para que funcione con todos los navegadores,

Tendríamos problemas de acceso con Google Chrome por ejemplo :'( así que conviene solucionarlo.

En la consola de administración de IIS, seleccionaremos el sitio web predeterminado > ‘adfs’ > ‘ls’, seleccionaremos no requerir SSL y Omitir los certificados de cliente.

En el mismo directorio virtual, seleccionaremos en las opciones de Autenticación, en la configuración avanzada de ‘Autenticación de Windows’, desactivaremos la protección ampliada.

Configurando un portal personalizado para SAML,

Si queremos hacer un portal en ShareFile con Single Sign On personalizado, o al menos que nos permita saber que estamos en ShareFile, deberemos primero, ponernos en contacto con el soporte de Citrix, seguir los siguientes pasos e indicarles que nos activen el portal.

Nos deberemos descargar la plantilla del portal de este link, descomprimirla y modificarla. Editaremos ‘login.htm’ para reemplazar la URL SAML correcta, cambiaremos:

‘https://subdomain.sharefile.com/saml/login’ con ‘https://dominio.sharefile.com/saml/login’

‘https://subdomain.sharefile.com/resetpasswordrequest.aspx’ con ‘https://mysubdomain.sharefile.com/resetpasswordrequest.aspx’

Obviamente podremos editar el fichero como queramos, o las imágenes, logotipos…

En “Shared Folders” deberemos crear una carpeta nueva compartida que se llame ‘Customizations’, pulsamos en “Create Shared Folder”,

En Folder Name ponemos ‘Customizations’, y en ‘Add Users’ indicaremos ‘Add Manually’ & “Create Folder”,

Deberemos introducir en ‘Email Address’ la dirección del correo de soporte ‘su*****@*******le.com‘ para compartirle los ficheros de configuración, introducimos la demás información y damos permisos de descarga. “Add User”,

Deberemos subir a este directorio todo el contenido que habíamos descomprimiro del fichero ‘CustomLogin Template.zip’

Y podremos comprobar cómo al acceder a ‘https://dominio.sharefile.com/customlogin.aspx’ ya tenemos el doble portal de acceso a ShareFile configurado a nuestro gusto; los usuarios de Directorio Activo podrán acceder desde la izquierda en SAML Login y los usuarios de Citrix pondrán acceder desde Email Login con sus direcciones de correo.

Más info en la documentación oficial sobre configuración de Single Sign-On con ShareFile y la personalización del portal.