Monitoritzant Esdeveniments de Windows des de Centreon

Un post bastant rapidito que crec que ens pot interessar a molts, i no és una cosa més comuna que poder monitoritzar qualsevol esdeveniment del Visor d'Esdeveniments de Windows. Us imagineu vigilant els esdeveniments dels controladors de domini?

Pudiendo estar al tanto cuando un Usuario se ha creado, modificado, eliminado… o un Grupo, o una Unidad Organizativa, o una GPO (directiva de grupo), o lo que nos interese vaya!

Per començar, necesitaremos el agente NSClient instalado en la máquina Windows a curiosear, si tienes dudas, aquest post vell te puede echar un cable. Y lo segundo será saber el ID de evento que queremos localizar.

Es posible que si queremos usar algún carácter especial (lo usaremos en una variable), tengamos que tener en el nsclient.ini permitido el uso de caracteres extraños; así cómo el uso de argumentos, teniendo en cuenta que nos quedaría algo así:

[/settings/NRPE/server] allow nasty characters=true

allow arguments=true ... [/settings/external scripts]

allow arguments=true allow nasty characters=true ...

Acordaros de reiniciar el servicio NSClient si es que modificáis el .ini

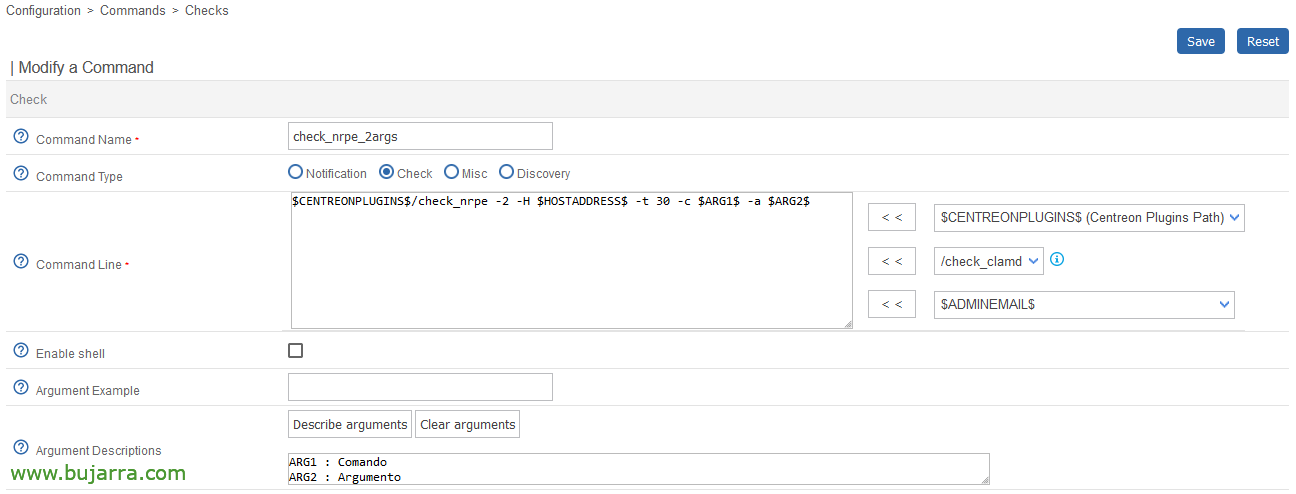

Després d'això, supongo que el Comando de check_nrpe lo tenemos ya dado de alta en Centreon, o podemos dar de alta otro con 2 arguments, ya que el comando que vamos a tirarle es como este ejemplo:

/usr/lib/centreon/plugins/check_nrpe -2 -H DIRECCION_IP -t 30 -c checkEventLog -a file=security scan-range=-24h MaxCrit=1 "filter=id = 5136" truncate=300 'top-syntax=${estatus}. Se han modificado ${count} OUs en el AD en las ultimas 24h'

Si us fixeu bé, hemos especificado el ID de evento 5136 que corresponde a que una OU ha sido modificada, podemos indicar el tiempo o la cantidad de eventos que leerá, así como personalizar el mensaje en caso que salte la liebre. Podremos jugar con MaxWarn o MaxCrit para alertarnos de la cantidad de eventos.

Así que adaptamos el comando y nos quedará algo como:

$CENTREONPLUGINS$/check_nrpe -2 -H $HOSTADDRESS$ -t 30 -c $ARG1$ -a $ARG2$

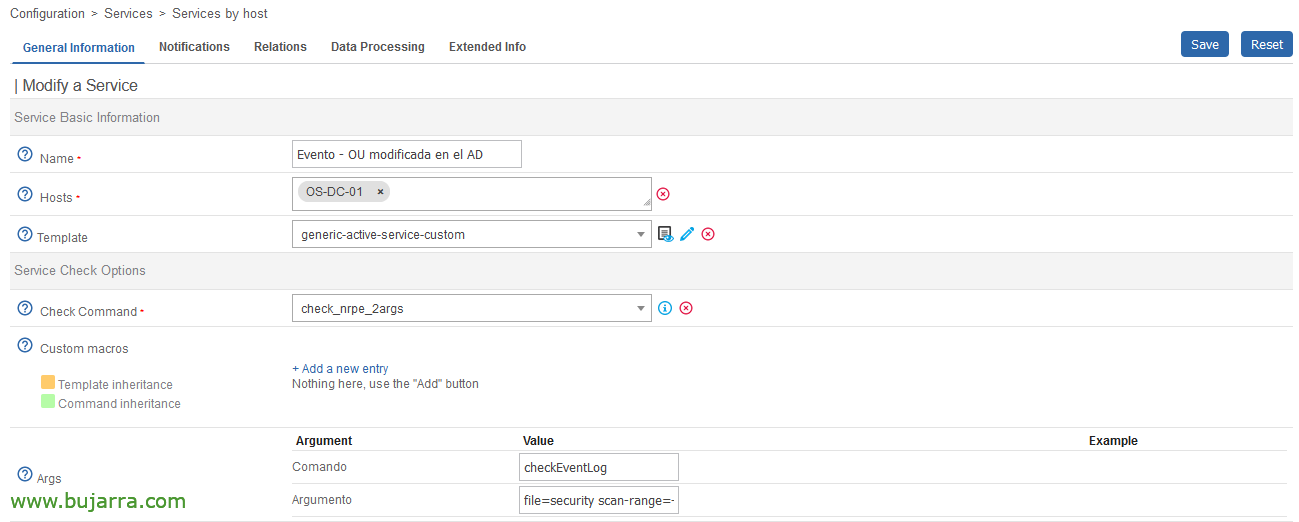

Total, que ya podremos crear tantos servicios como eventos queramos supervisar, en este ejemplo el servicio tendría los dos siguientes Argumentos:

Comando:

checkEventLog

Argument:

file=security scan-range=-24h MaxCrit=1 "filter=id = 5136" truncate=300 'top-syntax=$${estatus}. Se han modificado $${count} OUs en el AD en las ultimas 24h'

Grabamos y exportamos la configuración como hacemos de forma habitual…

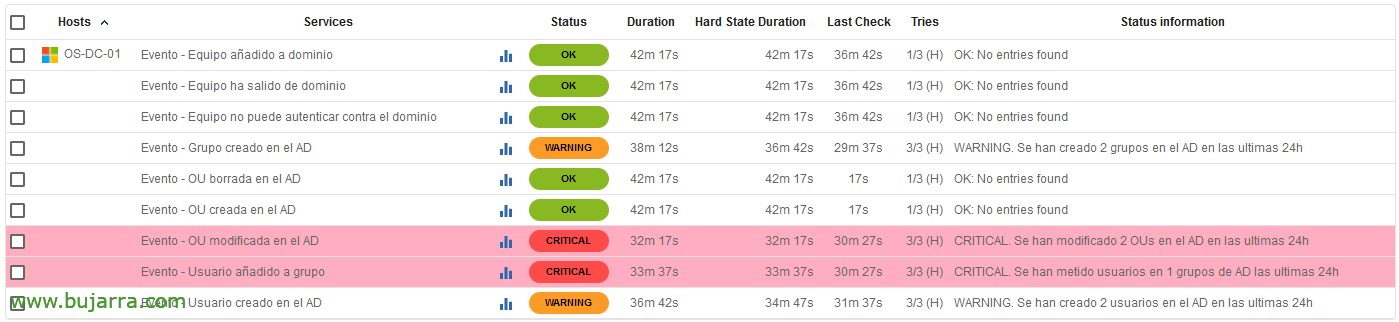

Y como diría Juan Tamariz… chan-ta-ta-chan!!! ole!!! Ya tenemos algunos eventos controlados desde aquí, si sale un equipo de dominio nos enteraremos, o si se une al dominio, o si se modifica un usuario, grupo o lo que sea, o si se crean, o si se borran…

Os dejo para que penséis y busquéis los IDs de eventos que más os interesen monitorizar, us comandament una abraçada, que tengáis muy buena semana y sobre todo… ¡ser felices!