Passando listas de bloqueio do Crowdsec para nosso firewall Fortigate

Eu já te disse que a Crowdsec é uma maravilha?? 😛 para qualquer tipo de empresa… que nos protegerá de ataques externos ou internos! Não é um ranho de peru.! As equipes da Crowdsec compartilharão uma lista negra de IPs, Então, quando uma equipe é atacada, o resto será protegido. Mas também é isso, Esta lista negra pode ser enviada para o nosso firewall de perímetro, para que ele nos proteja!

Uma explosão…mas para fazer uma lembrança muito rápida para aqueles que ainda não leram um post Crowdsec… Digamos que é um agente instalado em computadores Windows ou Linux, que, entre outras coisas, lerá os logs dos serviços publicados por essas máquinas e saberá se está sendo atacado;, Neste contexto, tomará medidas, por exemplo, adicionando uma regra no FW do sistema operacional bloqueando esse endereço IP invasor. O resto das equipas com Crowdsec, ao compartilhar a lista negra, eles também se protegerão bloqueando esse IP, Antecipar qualquer ataque, seja um IP local ou público.

Então, neste post vamos ver como podemos fazer o nosso Firewall de Perímetro, neste caso, um Fortigate pode ler esta lista negra e proteger toda a organização de cima.

Primeiras coisas, em uma máquina com Crowdsec, Onde podemos chegar com o firewall de perímetro, devemos instalar o 'Blocklist Mirror', um serviço que publicará a lista de bloqueios através da web.

sudo apt instalar golang -y git clone https://github.com/crowdsecurity/cs-blocklist-mirror.git cd cs-blocklist-mirror/ make release cd crowdsec-blocklist-mirror-v*/ sudo ./install.sh

Se tivermos o repositório CrowdSec podemos instalá-lo / atualizá-lo usando apt ou yum.

A primeira coisa será configurar o Blocklist Mirror, Fazemos isso editando '/etc/crowdsec/bouncers/crowdsec-blocklist-mirror.yaml'. Devemos indicar o URL do servidor 'Local API', Normalmente, essas funções vão na mesma máquina. E indicamos um porto onde publicaremos a lista, bem como indicar o endereço IP do firewall em IPs confiáveis para que você possa se conectar e ler a lista:

...

lapi_url: Referências HTTP://127.0.0.1:8080/

...

listen_uri: 0.0.0.0:41412

...

trusted_ips: # Intervalos de IP, ou IPs que não necessitam de autenticação para aceder a esta lista de bloqueios

- 127.0.0.1

- ::1

- 192.168.2.1

...

Ativamos e reiniciamos o serviço para carregar as novas alterações:

sudo systemctl ativar crowdsec-blocklist-mirror sudo systemctl reiniciar crowdsec-blocklist-mirror

E podemos tentar abrir o URL: Referências HTTP://DIRECCION_IP:41412/security/blocklist se também entramos na whitelist! Verificamos se o acesso é bom, que banimos manualmente um endereço IP e que a lista é atualizada, ou se detetar quaisquer ataques a outros computadores Crowdsec.

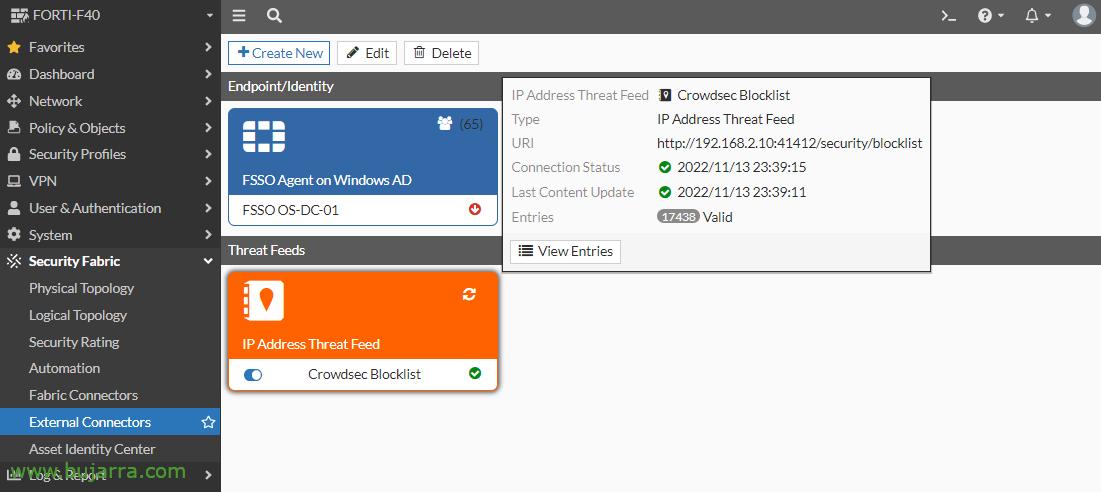

No nosso firewall vamos “Malha de segurança” > “Extenal Conectos |” > “Criar novo”,

Selecione 'Endereço IP',

Damos-lhe um nome e indicamos o URL da lista de bloqueio, e especificamos o tempo para atualizar a lista, “OKEY”,

Podemos confirmar que é válido, Data da última atualização…

Ou se clicarmos em 'Ver Entradas'’ Confirme se está correto,

E nada, Agora devemos criar regras no nosso firewall, onde como Origem indicamos que é a lista de IPs proibidos que acabamos de criar.

É aconselhável em cada interface fazer regras para entrar e sair dos destinos das listas de bloqueio, Negar acesso. Assim, em caso de ataque público, não poderá ter acesso a recursos internos, ou se for um ataque interno, serão isolados.

Olho, Ao fazer isso, Lembre-se que temos a possibilidade de ficar de fora do jogo, Isso é, se, por qualquer motivo, a nossa equipa fizer um ataque, por exemplo, são feitas tentativas de validação incorreta por SSH ou RDP ou CIFS ou HTTP(s) ou o que quer que seja para alguma equipa de forma errada, Na 5ª tentativa (Inadimplência) vai colocar-nos nessa lista negra. Então, talvez seja interessante colocar alguns IPs em listas brancas do Crowdsec, onde o arquivo '/etc/crowdsec/parsers/s02-enrich/whitelists.yaml’ Onde vamos fazer:

Nome: Descrição do crowdsecurity/whitelists: "Colocar eventos na lista de permissões de endereços IPv4 privados"

lista de permissões:

razão: "IP/intervalos IPv4/IPv6 privados"

IP:

- "127.0.0.1"

- "::1"

- "192.168.33.24" # A nossa máquina de gestão de cidr:

#- "192.168.0.0/16"

#- "10.0.0.0/8"

#- "172.16.0.0/12"

# expressão:

# - "«foo.com» in evt. Meta.source_ip.reverso"

Espero que você tenha achado interessante, continuamos mais um dia com mais magia Crowdsec! Verá que forma elegante de proteger as nossas máquinas! Agradeço os gostos, Gostar, Retweets e coisas estranhas nas redes sociais,

Abraços!