VPN amb Citrix NetScaler I – Desplegament & preautenticació

Comencem amb una sèrie de documents per al muntatge del servei VPN al nostre volgut Citrix NetScaler; l'objectiu serà permetre connectar d'una manera senzilla i segura a usuaris externs a l'organització. Seran 4 documents on afegirem diferents complexitats per securitzar l'accés el màxim possible.

En aquest primer document veurem els passos necessaris per habilitar la VPN al nostre Citrix NetScaler a més d'alguna configuració base. Finalitzarem habilitant unes polítiques de preautenticació per requerir algunes condicions en el lloc per poder connectar-se, sigui una entrada al registre, un programa obert… En el segon document obligarem a tenir un certificat en el lloc de l'usuari per poder obrir fins i tot la web de Citrix NetScaler, sense el certificat ningú veu el nostre servei. En el tercer document afegirem la possibilitat d'autenticar la VPN mitjançant certificats d'usuari amb smart card i en l'últim document habilitarem la possibilitat que la VPN s'aixequi automàticament amb el lloc, gràcia a Always On.

Aquest primer document és estructura de la següent manera:

- Habilitar Smart Access al nostre NetScaler Gateway

- Session Profile i Policy per a la VPN

- Rang IP per als clients de VPN

- Preauthentication Profile i Policy per a la Preautenticació

- Provant per primera vegada

- Habilitar Split Tunnel

Habilitar Smart Access al nostre NetScaler Gateway

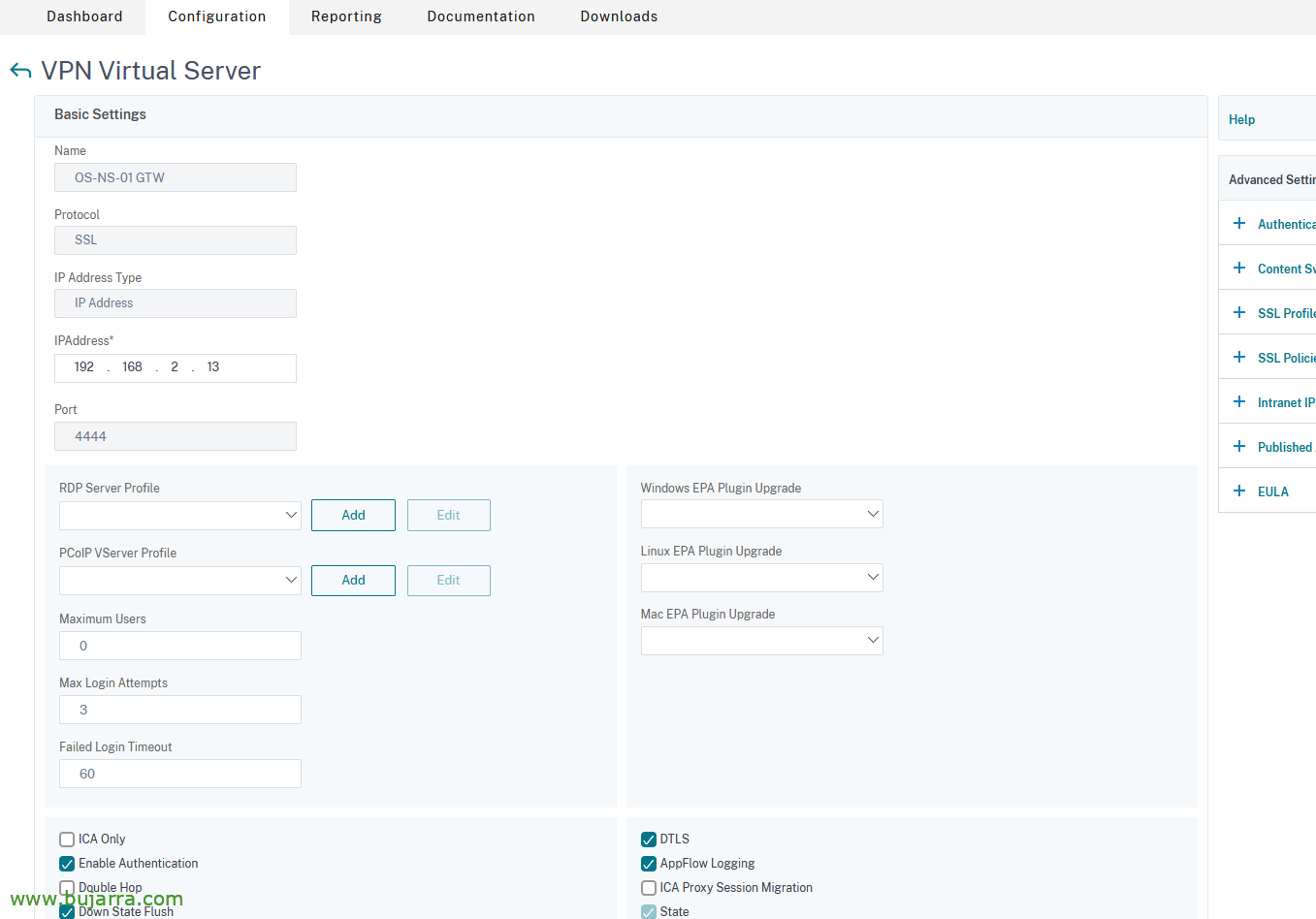

Per començar, es dona per echo que tenim NetScaler totalment desplegat i un Virtual Server de NetScaler Gateway desplegat, en aquest cas era la passarel·la que usàvem per presentar en mode ICA les aplicacions i escriptoris, i ara afegirem la funcionalitat de VPN perquè puguin accedir prèviament de manera remota i segura.

Hem d'habilitar el mode Smart Access, és obligatori per usar la VPN. i per tant no farem de proxy ICA, així com necessitarem de llicències universals. Per a això, al Virtual Server del Gateway, als 'Basic Settings', que no usi 'ICA Only', desmarquem el check i guardem.

Session Profile i Policy per a la VPN

Hem de crear un perfil de sessió i després una política per finalment aplicar-lo al Virtual Server del NetScaler Gateway

Crear Session Profile per a la VPN

Per crear el perfil de sessió, ho creiem des de “Citrix Gateway” > “Policies” > “Citrix Gateway” > “Session Policies and Profiles” > “Session Profiles” > “Add”.

Tindrem en compte diverses cosetes, en “Network Configuration“ > “Advanced Settings”

- Use Mapped IP: OFF perquè no usi la Subnet IP per als clients i després usem un rang IP específic.

- Use Intranet IP: NOSPILLOVER, perquè si no queden IPs lliures en el rang no usi la SNIP per navegar els clients.

|

|

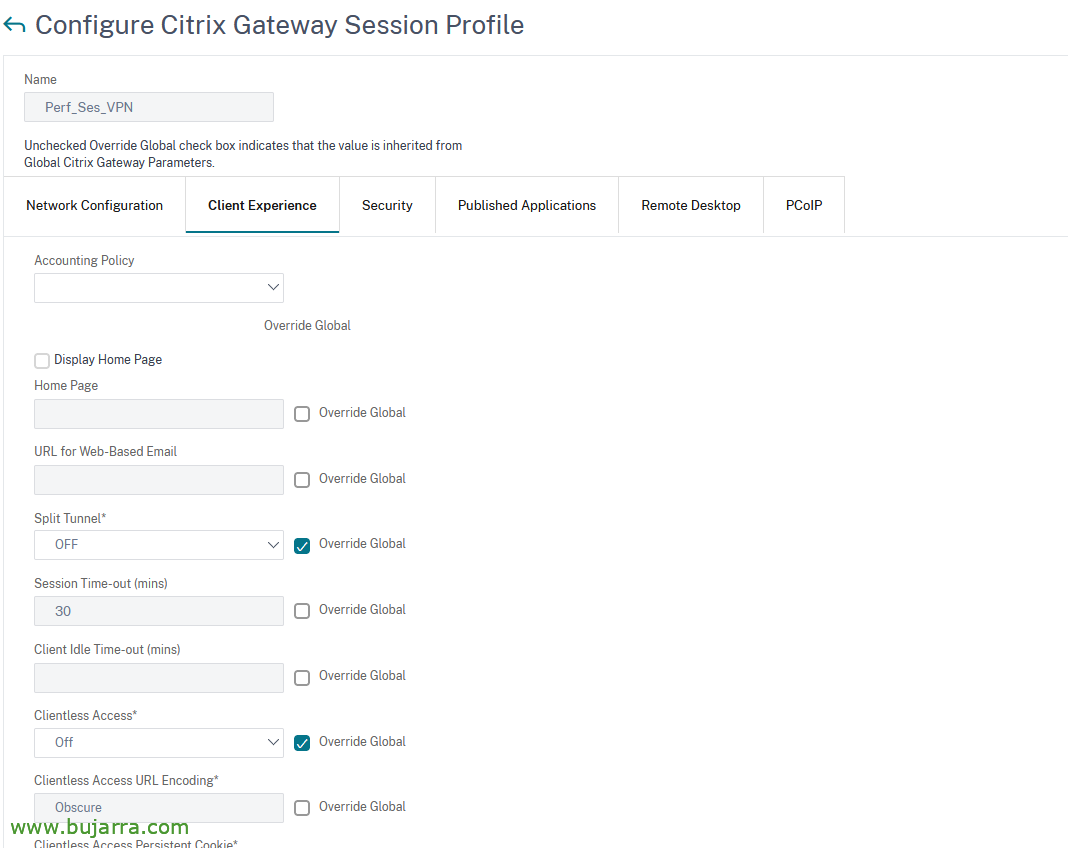

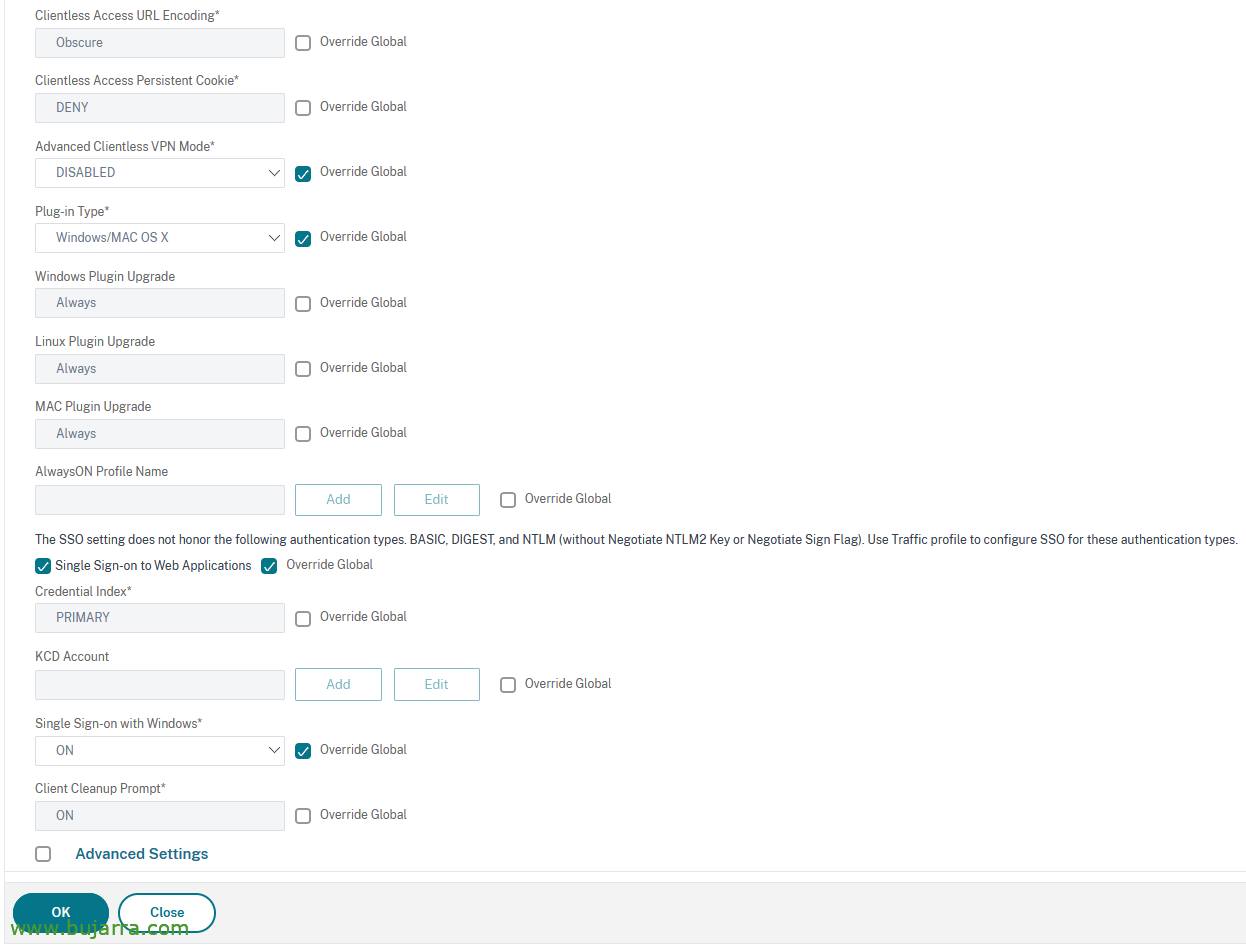

En “Client Experience”:

- Split Tunnel: OFF (per manar tot el tràfic per aquí)

- Clientless Access: Off

- Plug-in Type: Window/MAC OS X

- Single Sign-on to Web Applicattions: Tick

- Single Sign-on with Windows: ON

En “Security”:

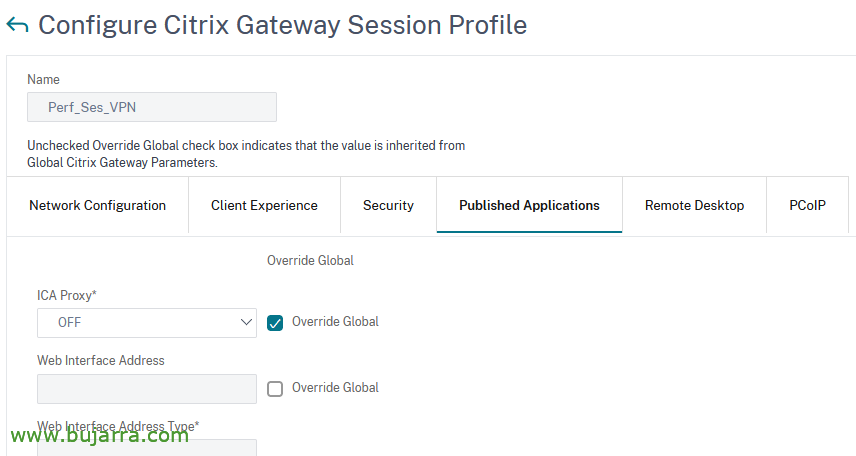

I en “Published Applications”:

- ICA Proxy: OFF

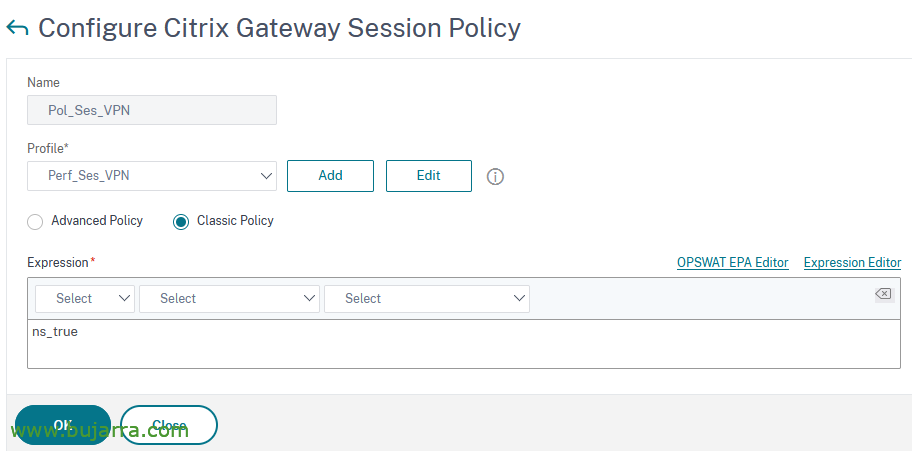

Crear Session Policy per a la VPN

És moment de crear la política de sessió i vincular-li el perfíl de sessió que acabem de crear, per crear la Session Policy ho farem des de “Citrix Gateway” > “Policies” > “Citrix Gateway Session Policies and Profiles” > “Session Policies” > “Add”.

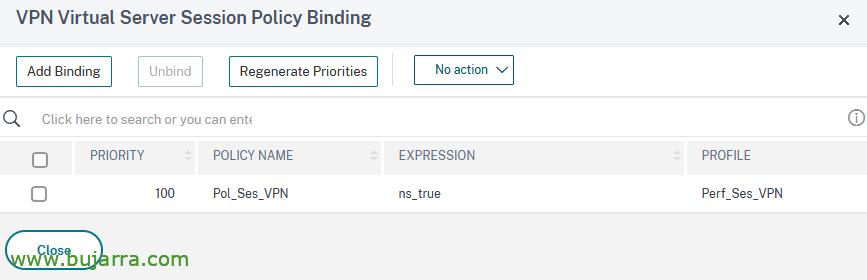

Vincular al NS Gateway la Session Policy de VPN

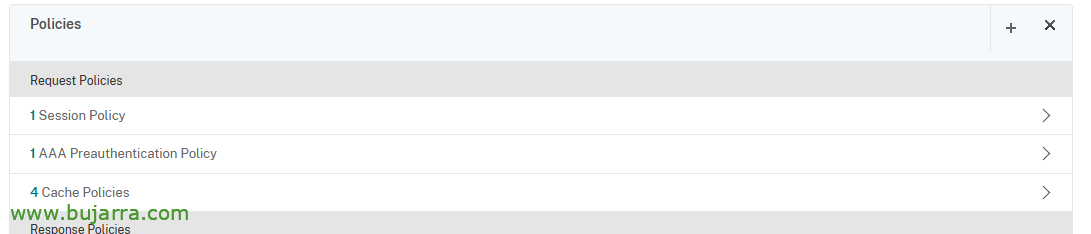

I vinculem la política de sessió recent creada al nostre Virtual Server de NetScaler Gateway, des de “NetScaler Gateway” > “NetScaler Gateway Virtual Servers”, en el nostre VS > “Policies” > “Session Policies” > “Add Binding”, la seleccionem i la deixem amb la prioritat per defecte, “Close”,

Quedant una cosa així les polítiques que tenim al Virtual Server.

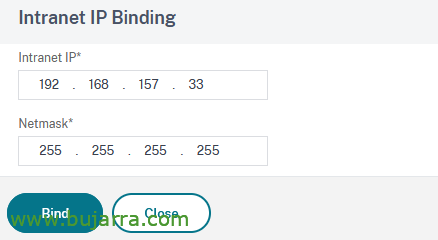

Rang IP per als clients de VPN

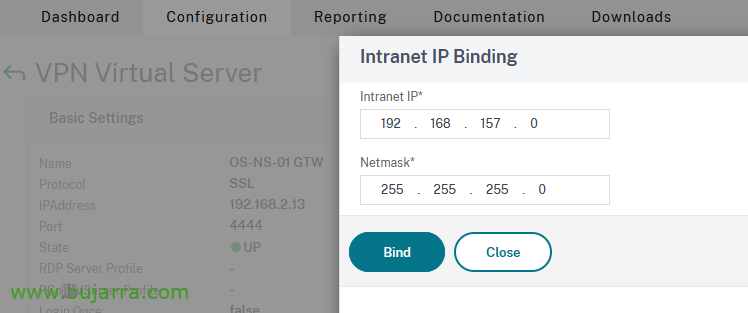

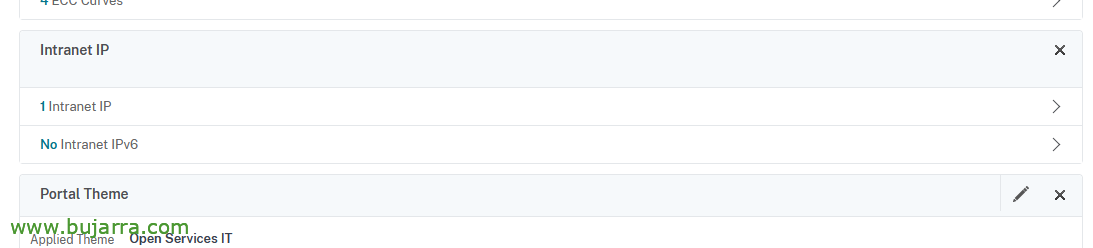

A continuació configurarem el rang IP per als clients que es connectin per VPN, des del NS Gateway Virtual Server li afegim una Intranet IP, des de “NetScaler Gateway” > “NetScaler Gateway Virtual Servers”, en el nostre VS > “Intranet IP Addresses” > “No Intranet IP”

Quedant alguna cosa com això.

Ull! si volem que aquestes màquines de la VPN arribin a equips de la xarxa interna. Aquests servidors de la xarxa interna hauran de tenir una ruta que els indiqui que per anar al rang del pool de la VPN, se'n va per la IP de la Subnet del NetScaler, que és la que enruta.

Individualment en un linux de la xarxa interna podríem executar:

ip route add 192.168.157.0/24 via 192.168.2.12 dev ens160

O també es pot fer una ruta estàtica al firewall per a totes les màquines, en aquest exemple en un Fortigate.

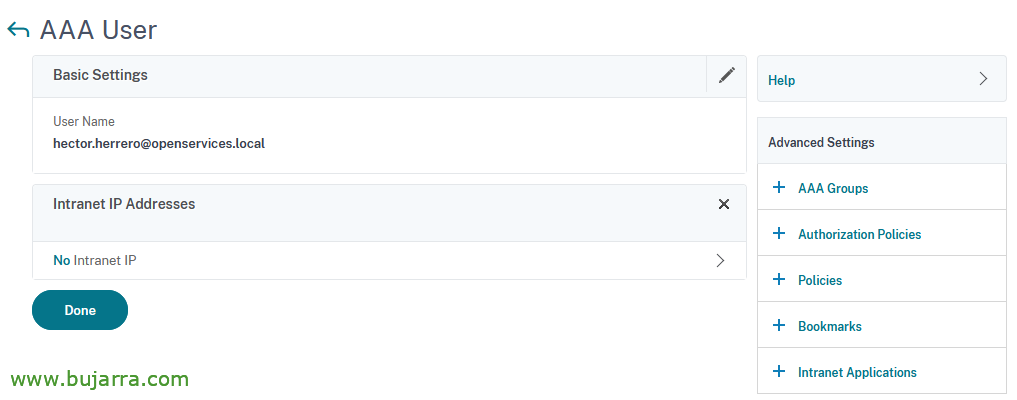

Adreces IPs assignades a usuaris manualment

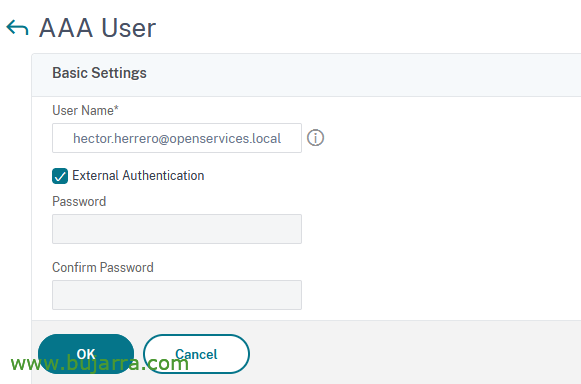

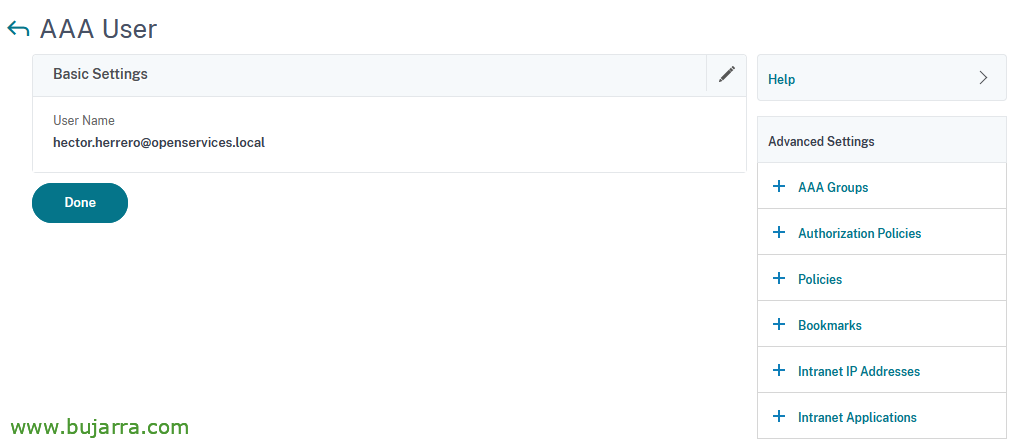

Si vam voler assignar una adreça IP estàtica a un usuari, podrem fer-ho des de “Citrix Gateway” > “User Administration” > “AAA Users” > “Add”, Posem el nom de l'usuari & OK,

Punxem en “Intranet IP Addresses”,

Posem-se al “No” d' Intranet IP per assignar-li una,

Bind & Done

I quan connectem amb el client, veurem que la IP ens la guardarà. Que no és el moment de connectar-nos, però tenia la pantalla guardada i per validar que agafa la IP que li correspon.

Preauthentication Profile i Policy per a la Preautenticació

Bé, això seria opcional, però podem requerir certs requisits previs a la connexió, per a això mitjançant unes polítiques de preautenticació podrem requerir al costat del client algunes condicions per permetre-li la connexió. Sigui per exemple tingui una entrada particular en el registre creada per nosaltres prèviament, que tingui un programa corrent, un fitxer en alguna carpeta, l'estat de l'antivirus… Us deixo aquí alguns exemples que podríeu fer servir. Això ens requerirà que l'usuari en connectar-se hagi de tenir instal·lat el Citrix Secure Access Endpoint Analysis (EPA), realitzarà aquests checkeos en connectar-se i permetrà o no, que continuï endavant.

Farem un exemple requerint que l'usuari que s'hagi de connectar tingui una aplicació oberta, en concret el Bloc de notes de Microsoft (o Notepad).

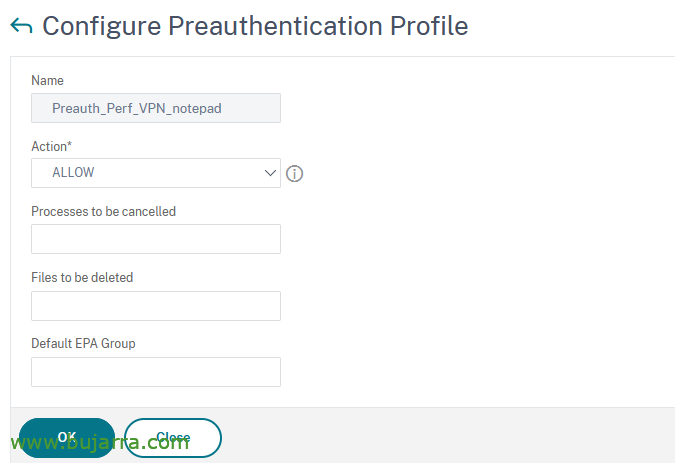

Crear el Preautenticació Profile

Comencem creant el perfíl de sessió per a la preautenticació, des de “Citrix Gateway” > “Policies” > “Preauthentication Policies and Profiles” > “Preauthentication Profiles” > “Add”. Li indiquem un nom i a Action selecionem ALLOW,

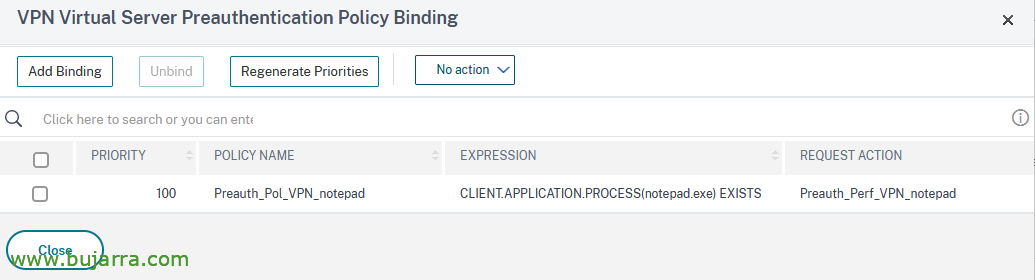

Crear la Preautenticació Policy

Després crearem la política de sessió “Citrix Gateway” > “Policies” > “Preauthentication Policies and Profiles” > “Preauthentication Policies” > “Add”. La vinculem l'acció i afegim les expressions què ens interessin, aquesta d'exemple, com comentàvem, si té un procés obert, que sigui el Notepad podrà accedir al web de NetScaler, en cas contrari no li mostraria res.

Vincular al NS Gateway la Política de Preautenticació

I com ja és habitual, l'hem de vincular al Virtual Server del nostre NetScaler Gateway, busquem les politiques de Preauthentication i la vinculem.

Quedant així l'AAA Preauthentication Policy,

Provant per primera vegada

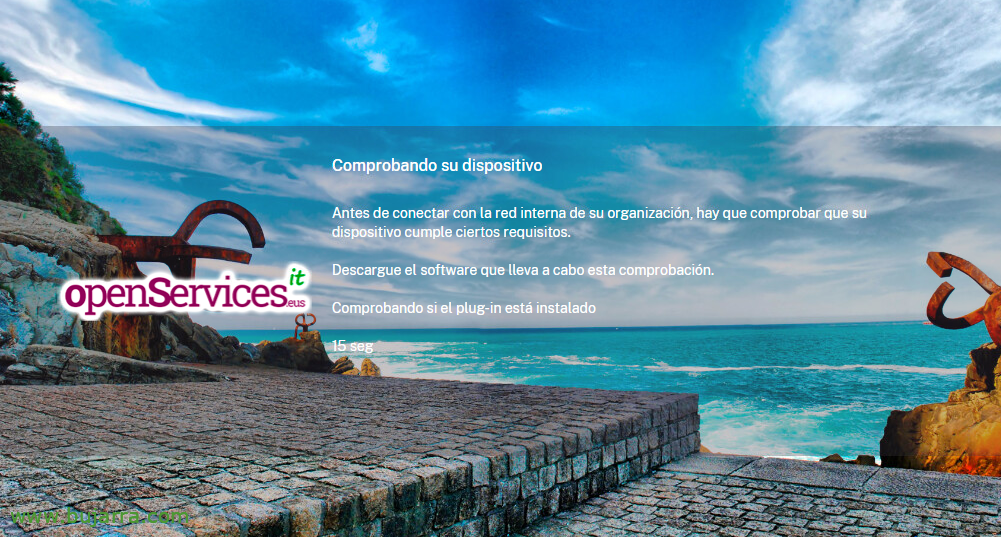

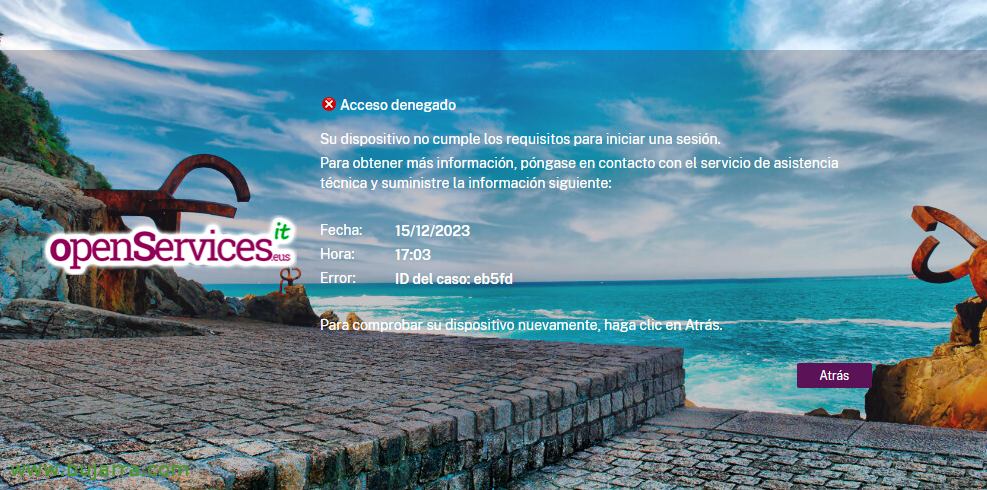

Ja és hora de començar a provar la nostra nova VPN! La primera vegada que obrim la URL del nostre Gateway ens indicarà que està Comprovant el nostre dispositiu, i que abans de connectar-nos ha de comprovar que el dispositiu compleix certs requisits, esperem un compte enrere…

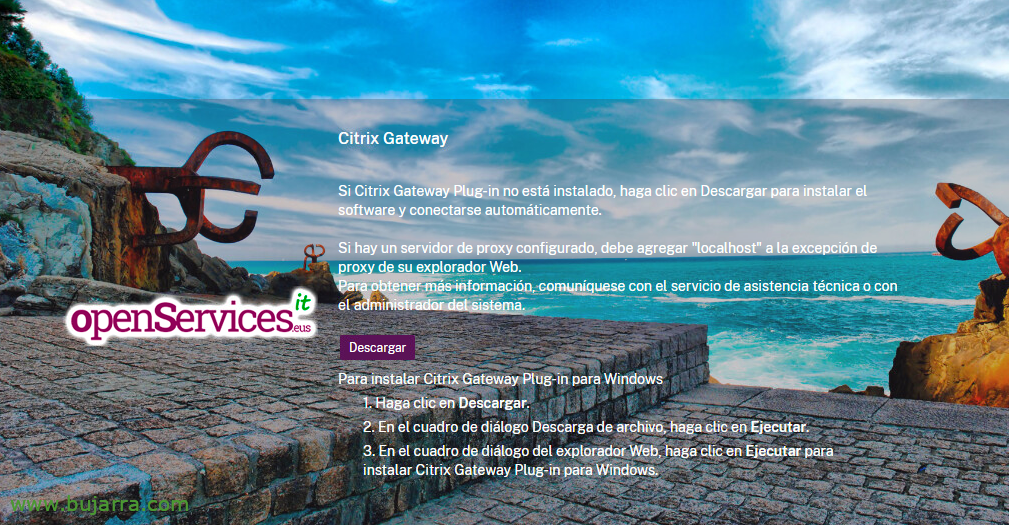

I com que fins ara no hem instal·lat el programari que verificarà, posem en “Descarregar”

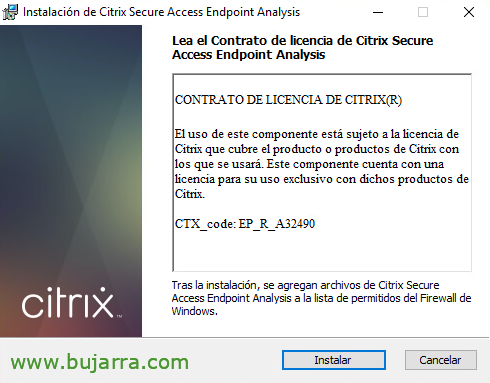

Instal·lació de Citrix Secure Access Endpoint Analysis,

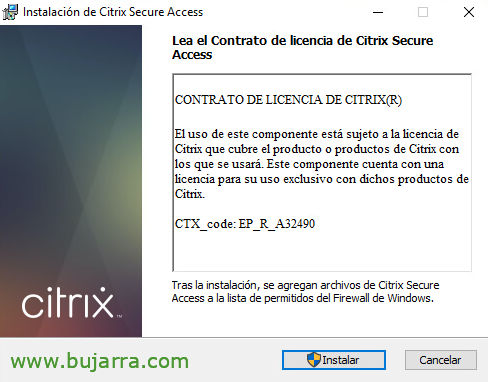

Comencem una breu instal·lació al nostre lloc del Citrix Secure Access Endpoint Analysis, verificarà el que s' ha dit, condició de preautenticació que puguem necessitar. Posem en “Instal·lar”,

Després de la breu instal·lació posem en “Finalitzar”. Per a desplegaments massius, aquest programari el podrem instal·lar mitjançant paràmetres de manera desatesa.

Un cop tinguem instal·lat l'agent d'anàlisi, ens preguntarà si pot analitzar-nos l'equip per veure si complim les condicions d'accés, posem en “Si”, o en “Sempre”,

Després d'analitzar-nos l'equip, si no complim les condicions ens donarà un Accés denegat, indicant que el nostre dispositiu no compleix els requisits per iniciar la sessió.

En canvi, si els complim, ens mostrarà el panell d'accés per iniciar sessió, en el meu cas per poder accedir necessitava el notepad obert, executat de fons, i així, ens mostra el web d'accés.

Després d'autentir-nos de manera habitual, amb usuari i contrasenya, ens detectarà que no tenim el client de VPN instal·lat, el Citrix Gateway Plug-in, posem en “Descarregar”.

Instal·lació de Citrix Secure Access,

Procedim doncs a la seva instal·lació en aquest cas manual, però també es podria instal·lar de manera desatesa, posem en “Instal·lar”,

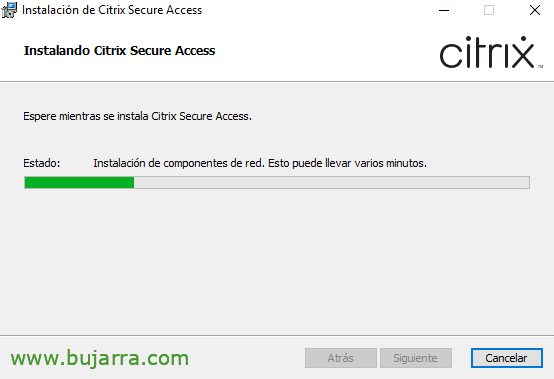

… esperem uns segons…

Després de la instal·lació posem en “Finalitzar”,

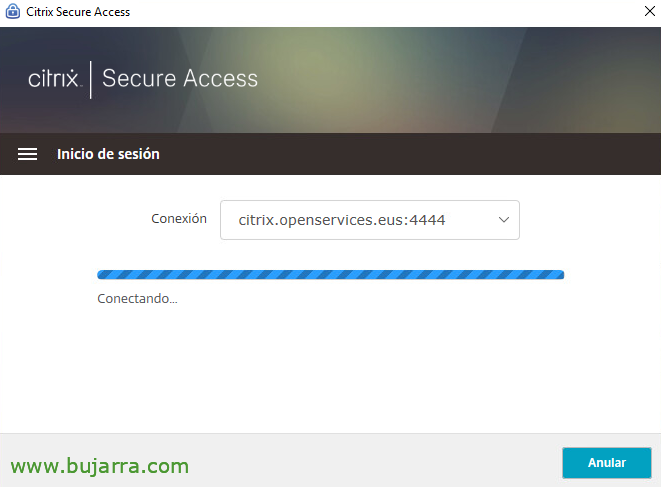

Se'ns obrirà directament el Secure Access amb les dades de connexió ja configurades, únicament ens demanarà usuari i contrasenya per connectar-nos de manera segura amb la VPN, posem en “Iniciar sessió”,

… esperem mentre connecta….

Verificam que ja estaríem connectats, aquí sense rang IP, usant i compartint la SNIP del NetScaler,

O si tenim un rang IP,

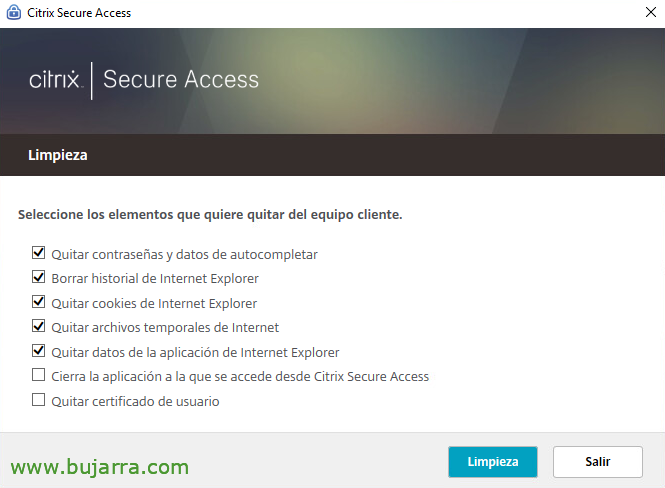

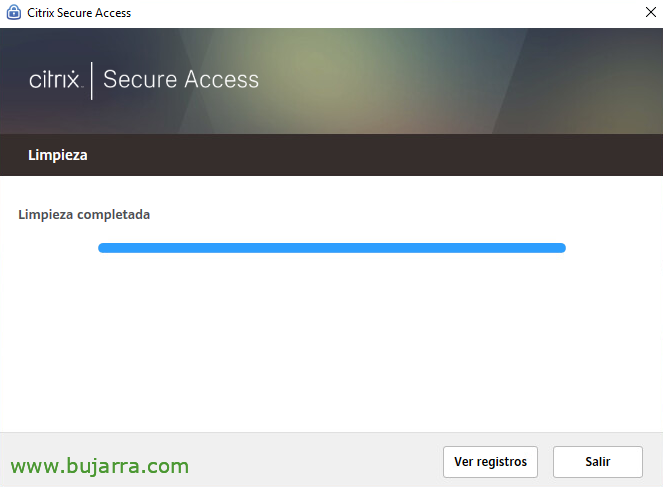

En tancar la sessió de Citrix, automàticament preguntarà que elements eliminarà de l'equip local per dotar de seguretat i eliminar certs elements perillosos, això també es podria configurar de manera desatesa. “Neteja”,

“Sortir”,

Habilitar Split Tunnel

Haurem d'habilitar l'Split Tunnel si volem que no tot el tràfic VPN passi pel nostre NetScaler, si no que volem que cada client navegui per la seva connexió i només el trànsit que nosaltres volem entri a la VPN.

Al Perfil de la sessió de Citrix Gateway que hem creat abans, a la pestanya “Client Experience”, marquem Split Tunel a ON.

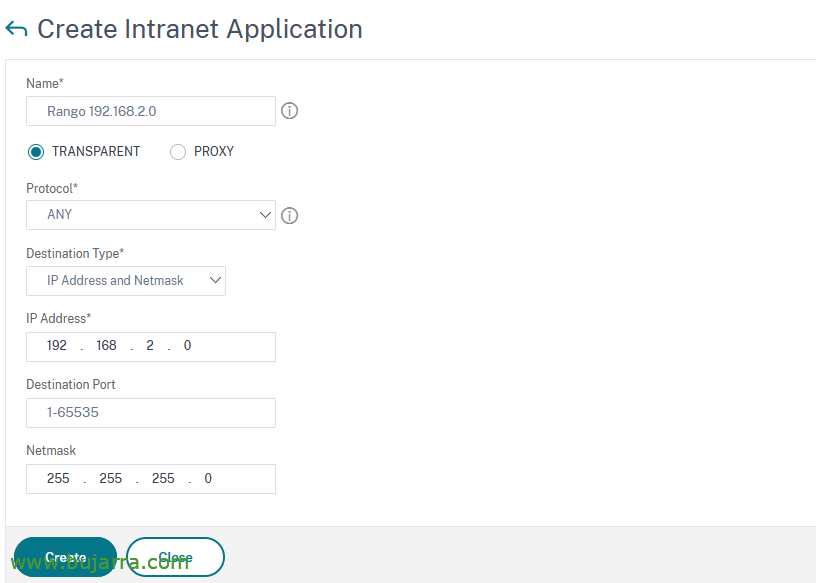

Hem de donar d'alta la o les xarxes a les quals vulguem donar-li accés, per a això, des de “Citrix Gateway” > “Resources” > “Intranet Applications” > “Add” i creem el destí on vulguem que puguin accedir, un host, una xarxa, filtrant per port…

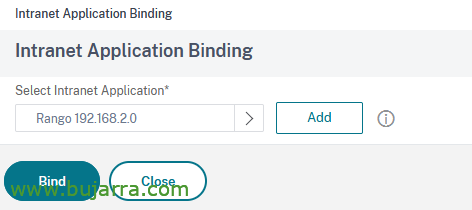

I finalitzaríem vinculant el Virtual Server del NetScaler Gateway, en “Intranet Application”, seleccionem les nostres Intranet applications i “Bind”.

Bo, crec que és més que suficient per a un primer document on podem veure com configurar el nostre Citrix NetScaler Gateway com una passarel·la de VPN i donar accés segur a l'organització a qualsevol usuari extern, hem vist com asirgnar-los direcions IP i com crear una regla de preautenticació per validar que l'usuari disposa de certs requisits abans de connectar-se! En proxims documents afegirem diferents elements que afegiran complexitat i seguretat,

Una abraçada, que vagi bé!