Redirecionando eventos do Visualizador de Eventos de computadores Windows para o Elasticsearch com o Winlogbeat e visualizando com o Grafana

Nada mau, uma vez que já configuramos nossa plataforma com o Elasticsearch, Logstash e Kibana, Neste primeiro post, vamos analisar os eventos do Visualizador de Eventos de nossos computadores Windows usando o Winlogbeat! Instalaremos o agente pequeno e enviaremos os eventos que decidirmos para o Logstash processar e armazenar no Elasticsearch, e então vamos visualizá-los com o Grafana!

O processo será simples, primeiro vamos baixar o Winlogbeat de https://www.elastic.co/downloads/beats/winlogbeat, nós descompactamos e , por exemplo, deixamos em ‘ C:\Arquivos de programas winlogbeat '. Vamos editar o arquivo de configuração 'winlogbeat.yml’ com base em nossas necessidades, De qualquer forma, em 'winlogbeat.full.yml’ Temos todas as opções e recursos que podemos usar.

Configurando o Winlogbeat,

Na primeira seção de 'winlogbeat.yml’ poderemos indicar quais logs de eventos e que tipo queremos redirecionar, Configuramos com base em nossa necessidade. O aplicativo é ativado por padrão, Segurança o Sistema, (escrito em inglês), para ver quais são os nossos, temos de um Powershell executando 'Get-EventLog *’ nós o pegamos!

[Código-fonte]winlogbeat.event_logs:

– Nome: Aplicação

ignore_older: 72h

– Nome: Segurança

nível: crítico, erro, aviso

– Nome: Sistema

– Nome: Agente Veeam[/Código-fonte]

Na seção ===== Geral, ===== podemos adicionar tags ou campos adicionais, caso estejamos interessados em associar este Winlogbeat do computador a palavras-chave diferentes, para que possam ser usados em diferentes pesquisas, como indicar se é um servidor, é um banco de dados ou servidor web, ou ter IIS, seu sistema operacional…

[Código-fonte]Tags: ["Portatil", "Windows 10", "OS-PO-01"]

Campos:

globo_environment: Produção[/Código-fonte]

Na seção Saída, em vez de enviar dados diretamente para o Elasticsearch, vamos executá-los no Logstash inicialmente para serem tratados. Portanto, na seção correta, indicamos o servidor Logstash e a porta que queremos usar (Neste exemplo, o 5044), lembre-se de comentar no Elasticsearch Output com # E deixamos algo assim:

[Código-fonte]#——— Saída do Logstash ———

saída.logstash:

# Os anfitriões do Logstash

Hosts: ["DIRECCION_IP_LOGSTASH:5044"][/Código-fonte]

Se tivermos problemas ou quisermos que o Winlogbeat gere um log para problemas de depuração, devemos habilitar:

[Código-fonte]logging.to_files: Verdadeiro

logging.files:

Caminho: C:\Arquivos de Programaswinlogbeatlogs

logging.level: informação[/Código-fonte]

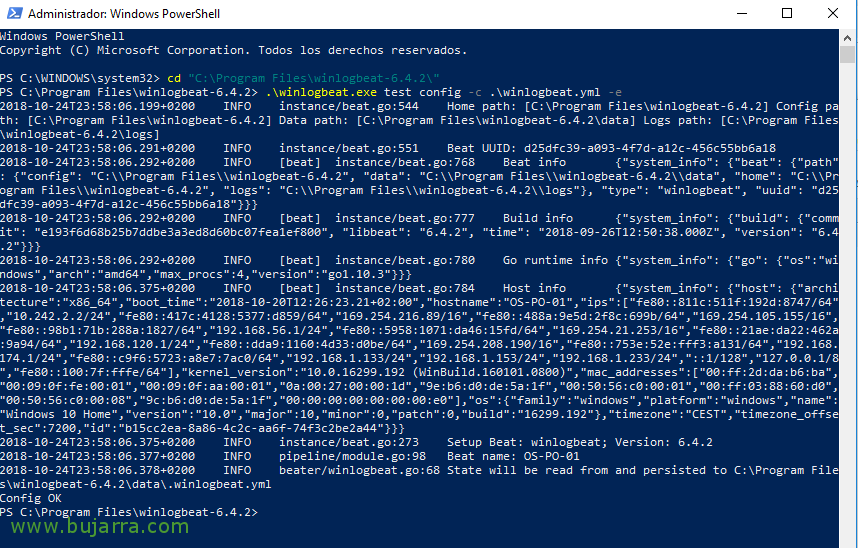

Uma vez que o Winlogbeat esteja configurado, podemos testar se temos seu arquivo de configuração configurado corretamente, abrimos um PowerShell com privilégios de administrador e vamos para o seu caminho, Correr:

[Código-fonte].\winlogbeat.exe configuração de teste -c .winlogbeat.yml -e[/Código-fonte]

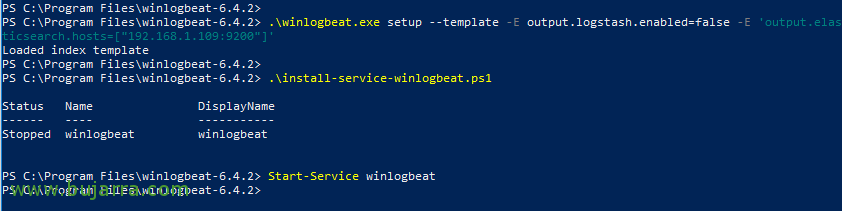

Na primeira vez, precisamos importar o modelo com o formato de campo que você precisa gerar em nosso Elasticsearch, Correr:

[Código-fonte].\Configuração winlogbeat.exe –template -E output.logstash.enabled=false -E 'output.elasticsearch.hosts=["direccion_ip_elasticsearch:9200"]'[/Código-fonte]

Configurando o Logstash,

Antes de ir mais longe, vamos para o servidor Logstash, e vamos permitir que o Logstash aceite os logs do Winlogbeat e os armazene no Elasticsearch. Usaremos um único arquivo de configuração chamado '/etc/logstash/conf.d/beats.conf’ para processar logs que recebemos de outros produtos Beats no pacote Elasticsearch, e irá gerar um índice para cada um, Algo assim nos ajudará:

[Código-fonte]Entrada{

Bate{

porta => "5044"

}

}

saída{

ElasticSearch {

hosts=> ["DIRECCION_IP_ELASTICSEARCH:9200"]

índice => "%{[@metadata][Bater]}-%{+AAAA-MM-dd}"

document_type => "%{[@metadata][tipo]}"

}

}[/Código-fonte]

Reiniciamos o Logstash para que as alterações entrem em vigor:

[Código-fonte]Reinicialização do Logstash de serviço[/Código-fonte]

Voltamos à nossa equipe do Windows, instale o Winlogbeat como um serviço em nosso Windows e podemos iniciá-lo:

[Código-fonte].\install-service-winlogbeat.ps1 → Instalar como serviço

Winlogbeat de serviço inicial[/Código-fonte]

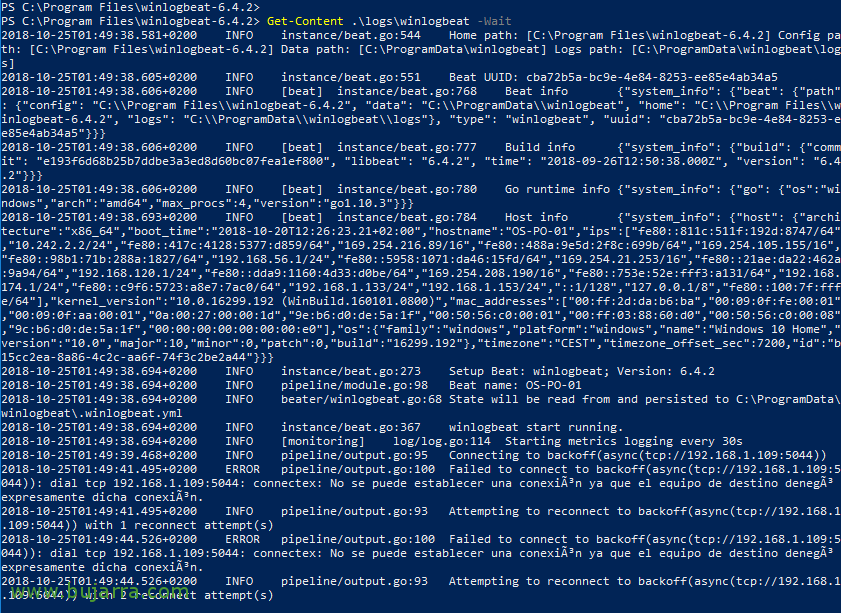

e se quisermos ver o status da conexão, podemos executar:

[Código-fonte]Get-Content .logswinlogbeat -Wait[/Código-fonte]

Do Kibana,

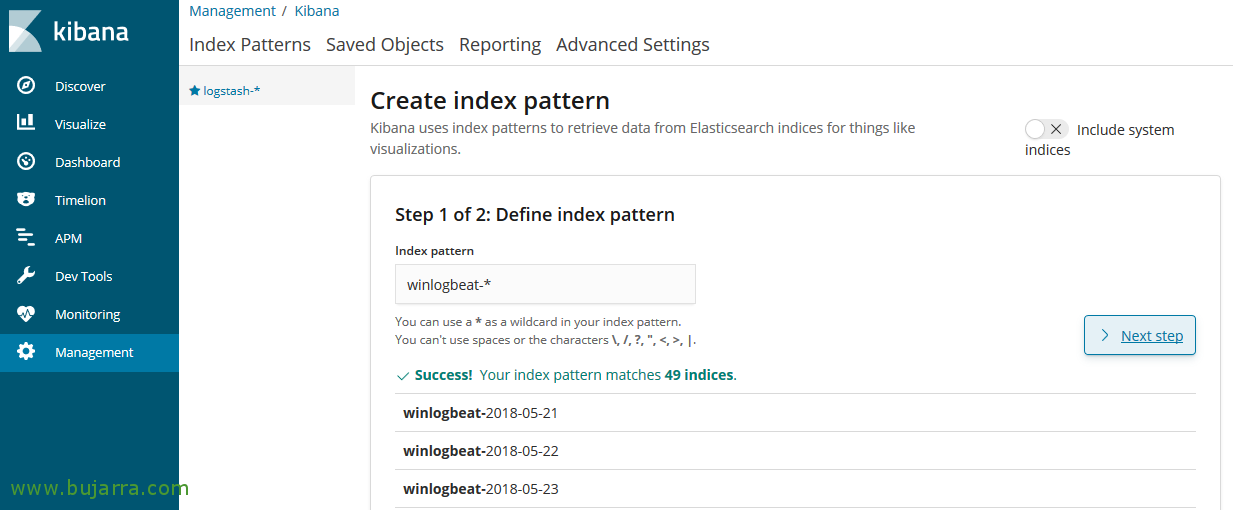

Nada mau, agora, a partir do Kibana, criaremos o padrão para este índice, abrimos o Kibana, “Gestão” >” Padrões de índice” > “Criar padrão de índice”, Indicamos como padrão 'Winlogbeat-*’ e seguimos o mago,

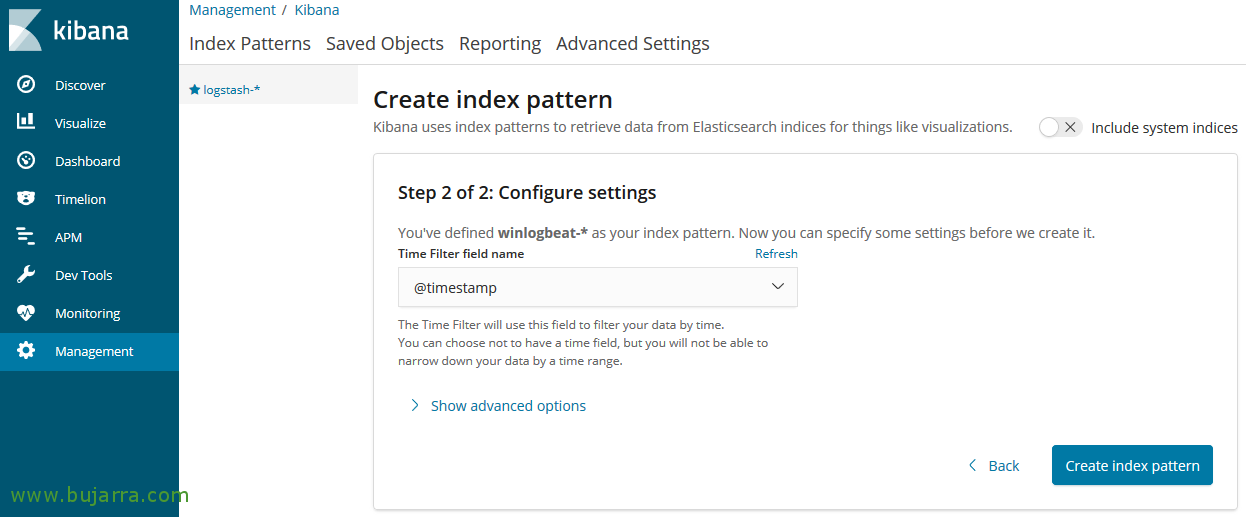

Selecione o campo ‘@timestamp’ Para usar como filtro de tempo, e “Criar padrão de índice”.

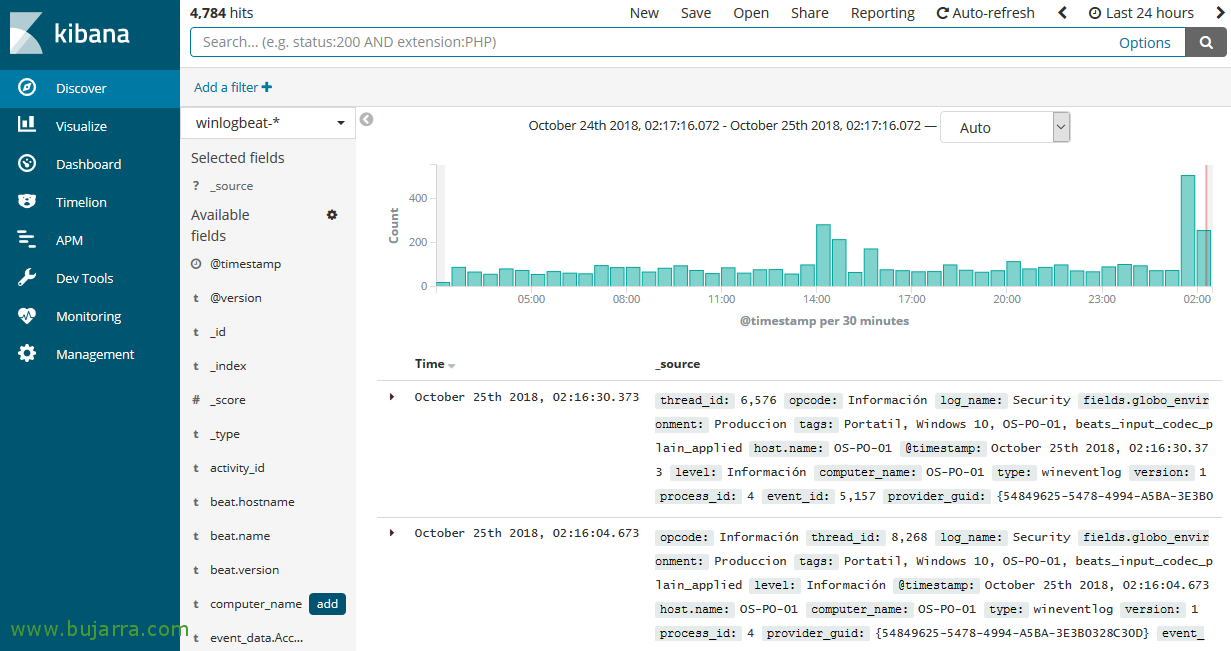

Para ver os dados que temos vindo a obter, Nós vamos “Descobrir”, selecionamos o padrão recém-criado do Winlogbeat, Se tudo correu como deveria, nossos computadores Windows enviarão os eventos para o Logstash e o Logstash para o Elasticsearch, Teremos armazenado os logs de todos os eventos que redirecionamos!

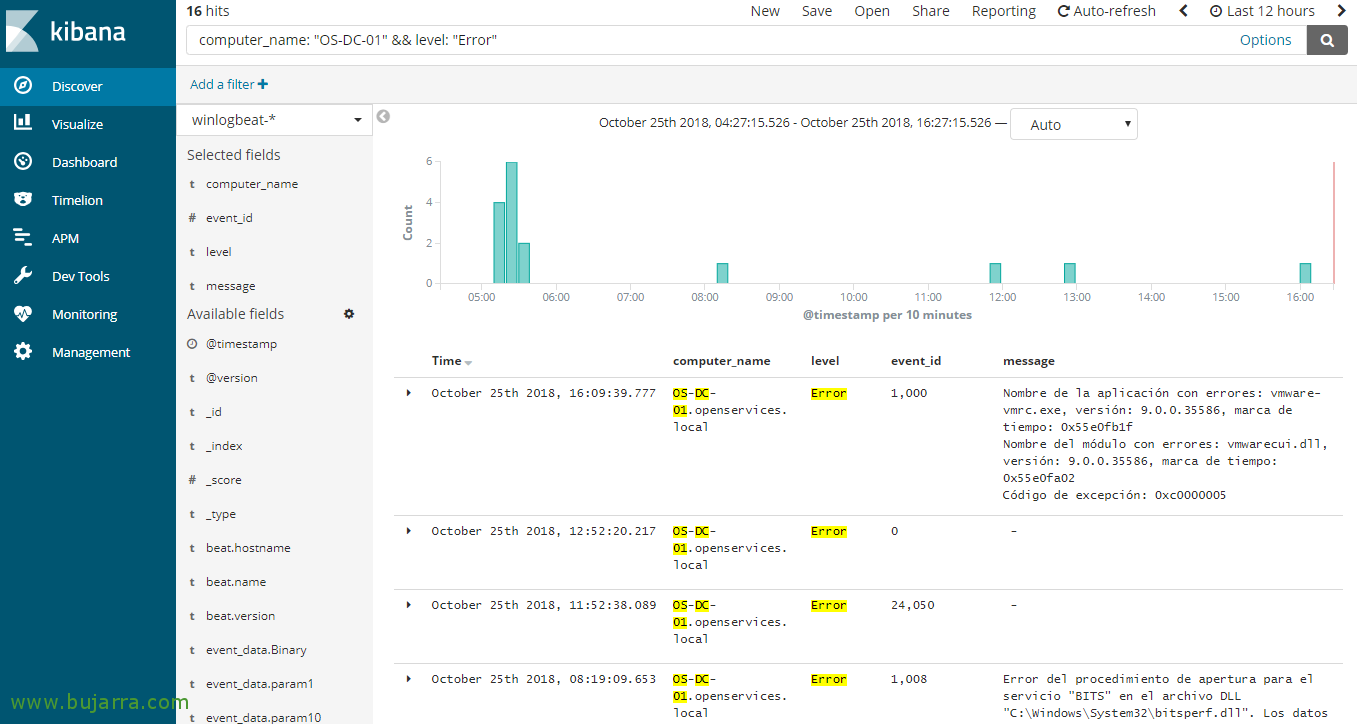

Podemos adicionar os campos que queremos visualizar, ou todos… bem como filtrar pesquisas com a sintaxe do Lucene, Para visualizar os eventos de uma equipe, algo como 'computer_name: “NOMBRE_EQUIPO_WINDOWS”‘, o 'nível: “erro”‘ ele filtrará e nos mostrará os eventos do nível de erro do Windows. Ao tocar, você pode ver que pode simplesmente fazer consultas como quiser para visualizar os dados desejados…

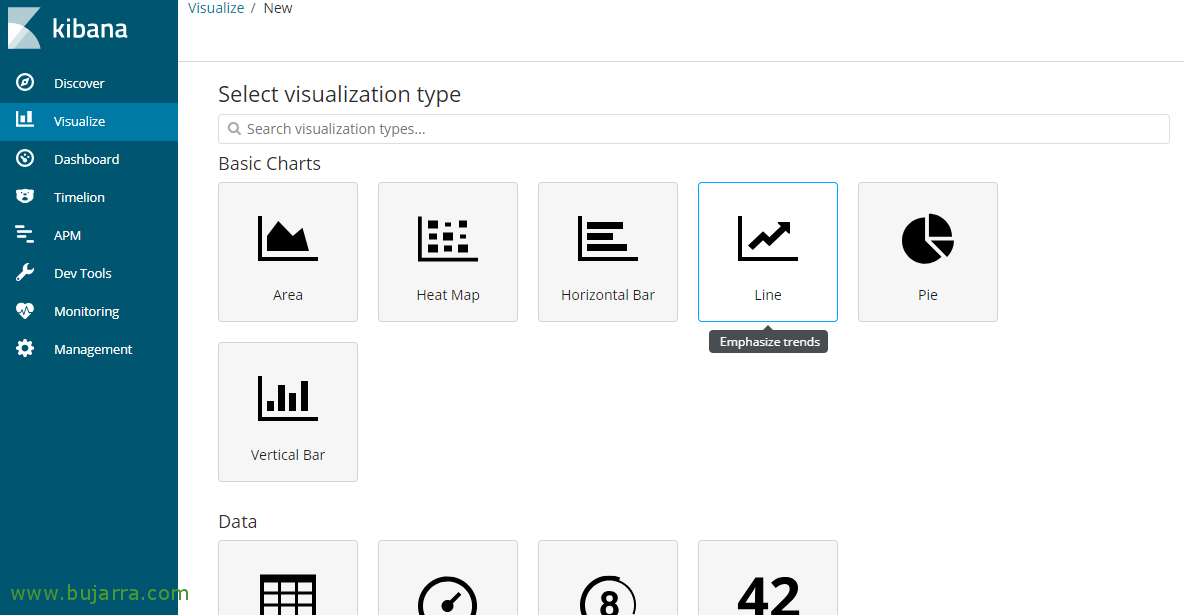

Se quisermos, com o Kibana poderemos criar visualizações desses dados e capturá-los de forma gráfica, algo muito mais intuitivo do que o que acabamos de ver, desde “Visualizar”!

Veremos que seremos capazes de criar visualizações do tipo tabela, Áreas, Mapas de calor, Bares, Linhas, Queijos… Mas, pessoalmente, como eu gosto de Grafana é o que veremos a seguir. Não quero dizer que não encorajo você a descobrir o Kibana, o que é uma verdadeira explosão, Você verá que de uma forma muito simples poderá visualizar os dados que desejar.

De Grafana,

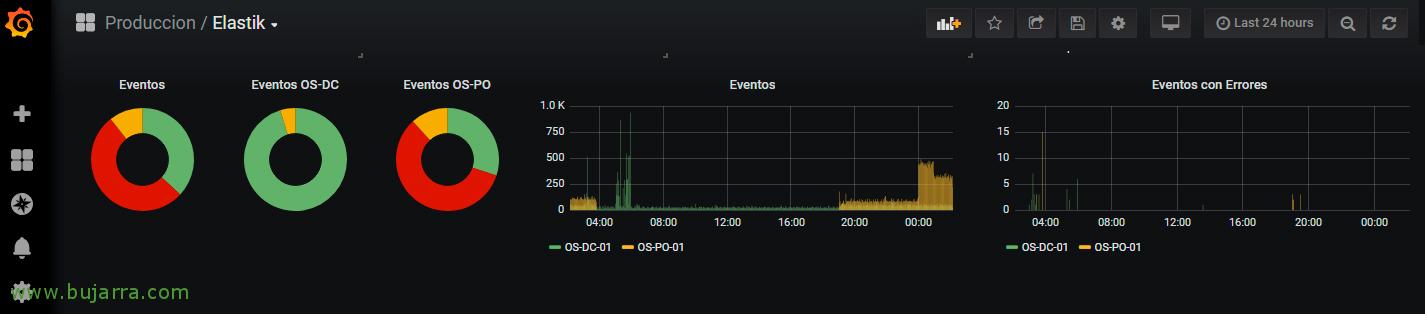

O que vamos ver nesta parte, é como criar inicialmente um conector do Grafana para o Elasticsearch, então como criar nosso primeiro Dashboard e visualizar os dados que estamos armazenando no Elasticsearch de uma maneira diferente e legal.

Do nosso Grafana, podemos ir para “Configuração” > “Fontes de dados”, Vamos dar um nome à conexão, na URL, devemos indicar a URL do nosso Elasticsearch 'http://DIRECCION_IP_ELASTIC:9200’. Selecione 'winlogbeat-*’ para usar como um nome para índices, indicamos o campo @timestamp para o campo de tempo e selecionamos a versão do Elasticsearch, Clique em “Salvar & Teste”,

E é hora de criar nosso primeiro Dashboard! Dentro dele criamos um Painel, neste caso, será o bar típico, onde visualizaremos todos os eventos gerados por algumas máquinas. Selecionamos nosso conector em relação aos índices do Winlogbeat no Elasticsearch, e podemos usar as mesmas consultas Lucene daqui para visualizar o que nos interessa.

Oh, bem, Criaremos os tipos de visualizações que estamos interessados em ver, Aqui vemos as últimas 24 horas das minhas equipes, Suas informações Eventos, aqueles que são Aviso e aqueles marcados com Erros, Exposição de queijos e barras, você verá que em poucos segundos você fará o seu!!! Espero que você tenha achado interessante,