使用 Elasticsearch 和 Grafana 进行文件访问审计

这篇文章挺好奇的, 由于我们可以免费审计对组织文件的访问, 收集这些事件并将其存储在 Elasticsearch 中, 为什么, 然后,我们的 Grafana 以一种巧妙的方式让我们轻松地可视化访问情况. 并查看谁打开了文档, 修改或删除.

如果您目前通过 Windows 服务器向用户提供文件,并想知道其中发生了什么, 您可能知道可以通过策略或 GPO 审核文件访问, 查看谁执行了哪些操作. 问题在于理解这些数据, 因为在 Windows 中我们应该使用 Event Viewer,为此我们自己拍摄, 真理? 所以, 让我们把这些数据拿出来. 我们知道,使用 Winlogbeat 代理,我们可以从 Windows 机器收集事件并将其存储在 Elasticsearch 中, 当然,Grafana 总是在那里帮助我们,以更全面的方式可视化这些数据.

好吧,让我们从正题开始, 因为我们有一个非常相似的帖子, 的 使用 Elasticsearch 和 Grafana 对 Active Directory 用户进行登录审核, 我们已经看到了如何部署基础或配置 Winlogbeat. 因此,我们今天唯一需要的不同, 是告诉我们的文件服务器审计对文件的访问.

启用文件审核, 这是, 这样,当您打开文件, 修改, 或在事件查看器中审核删除时, 最方便的方法是创建一个应用于文件服务器的 GPO. 并启用“Audit Object Access”’ (成功与错误) 因为 “政策” > “Windows 设置” > “安全设置” > “本地策略/审核策略”.

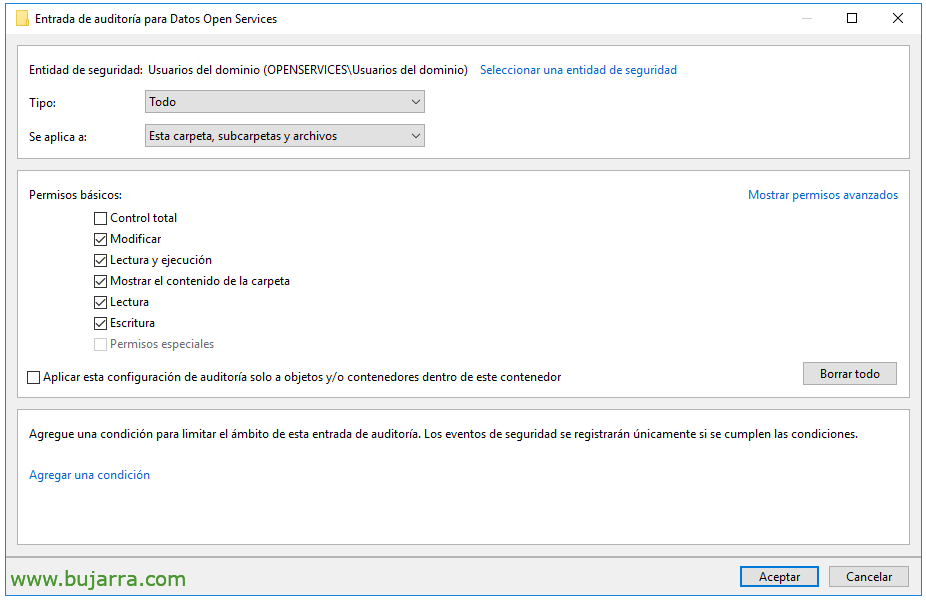

现在,我们只需要在我们感兴趣并包含我们要监控的数据的文件夹中启用审计. 我们将从文件夹属性中执行此操作 > 睫毛 “安全” > “高级选项” > 睫毛 “审计” > “加”.

在这里,我们将选择应用于此文件夹及其内容, 以及我们要审核的权限类型. 我们接受并做好准备.

我说了什么, 现在,如果我们在这台机器上已经有 Winlogbeat 来收集事件查看器的事件,我们可以看到文件访问事件是如何开始出现在 Elasticsearch 索引中的。. 只不过是开始使用 Grafana 而已! 在 Grafana 中,还要记住,在制作 Dashboard 之前,我们必须针对 Elasticsearch 配置 Datasource, 我们在之前的文章中看到的. 🙂

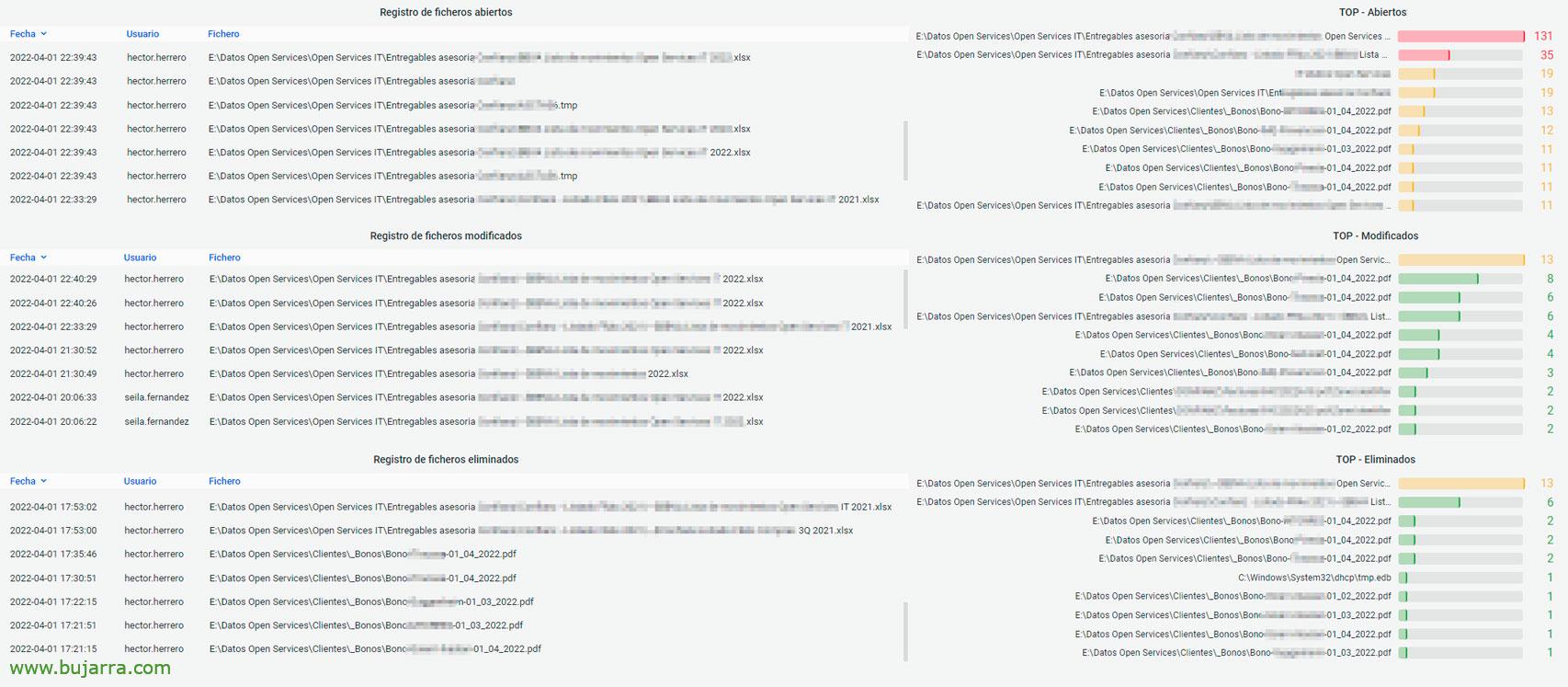

什么都没有, 您很快就可以创建一个 Dashboard, 例如,使用 Table 类型的面板,用于查询用户触摸的文件, 我将我正在使用的查询留给您,这样您就不会花一分钟来获得我留给您的这张图片作为示例.

什么都没有, 您很快就可以创建一个 Dashboard, 例如,使用 Table 类型的面板,用于查询用户触摸的文件, 我将我正在使用的查询留给您,这样您就不会花一分钟来获得我留给您的这张图片作为示例.

- 打开文件:

winlog.event_data。访问掩码: 0x20000

- 修改的文件:

winlog.event_id: 4663 AND 消息: *WriteAttributes* NOT winlog.event_data。对象名称:*.TMP*

- 已删除的文件:

事件代码: "4659"

这样,您将能够实时查看对公司文件的访问, 如何按用户筛选并了解您处理的文件… 或按文件筛选并查看谁访问了它… 当然,我们可以将时间范围扩展到我们感兴趣的地方, 制作报告, 或者基本上寻找有人删除文件时的罪魁祸首,但最终没有人删除.

井, 请记住,一开始我推荐了一篇文章, 复习一下,我们有很多事件可以追查以了解何时发生. 一个巨大的拥抱, 享受生活!!!