使用 Centreon 监控 Crowdsec

如果你在你的组织中实施了 Crowdsec 和 Centreon,我想除了快乐和休息之外, 一切都尽在掌控之中; 但, 和… 如果我告诉你,我们可以从 Centreon 监控 Crowdsec 给我们的禁令呢?? 有效, 当 Crowdsec 将 IP 地址添加到黑名单时,我们可以通过 Centreon 提醒自己!

我想你们中的许多人已经知道 Crowdsec 的工作原理以及在任何组织甚至个人领域使用它的优势, 我们的想法是,正如我们所知, Crowdsec 检测威胁, 任何攻击或“奇怪的事情”’ 可能会受到我们在 Internet 上发布的任何服务的影响. 我们知道 Crowdsec 本身可以在通过电子邮件添加任何攻击者的 IP 地址时通知您, 电报, 松弛, 团队… 但是,通过集中所有 IT 通知, 好吧,也许 Centreon 也可以解决这个问题是个好主意, 不仅仅是为了知道某人何时被阻止, 如果没有那个控制, 存储该数据…

因此,我们将制作一个命令,该命令将在 Centreon 中执行,以检查是否有任何 Crowdsec 机器受到攻击, 与往常一样,我们将将其与 Centreon 的服务相关联,它将准备就绪. 第一, 在我们的 Crowdsec 中央 API 服务器中,我们必须注册一个新的保镖才能使用其令牌并通过 API 执行查询:

cscli 保镖为“CENTREON-MONITORIZA”添加 CENTREON-MONITORIZA API 密钥:

uz0Oxxxxxxxxsdfsdf 请保留此密钥,因为您将无法检索它!

因此,在 Centreon Central 或 Poller 中,我们将创建一个脚本来监控它, 例如,称为 /usr/lib/centreon/plugins/check_crowdsec.sh, 请记住,录制后使其可执行 (CHMOD +X), 在脚本中,我们必须考虑几个因素, 输入 Crowdsec Central API 的 API 密钥和 IP 地址

#!/bin/bash

# 使用 curl 发出请求并使用 jq result=$ 进行过滤(curl -s -H "X-API 密钥: xxxxxxxxx" HTTP 协议://DIRECCION_IP_CROWDSEC_LAPI:8080/v1/决策/流?startup=true | jq '.new[] | 选择(.uuid != 空) | {价值, 场景}')

# Cuenta las direcciones IP únicas ip_count=$(回波 "$结果" | jq -r '.value' | 排序 -u | wc -l)

ip_list=$(回波 "$结果" | jq -r '.value' | 排序 -u | 粘贴 -SD,)

# 检查被禁止的 IP 地址并生成 if 消息 [ "$ip_count" -燃气轮机 1 ]; 然后回声 "危急: 有 $ip_count 被禁止的 IP 地址: $ip_list"

退出 2

埃利夫 [ "$ip_count" -燃气轮机 0 ]; 然后回声 "危急: 存在 $ip_count 被禁止的 IP 地址: $ip_list"

退出 2

否则完成 "还行: 没有禁止的 IP 地址。"

退出 0

fi

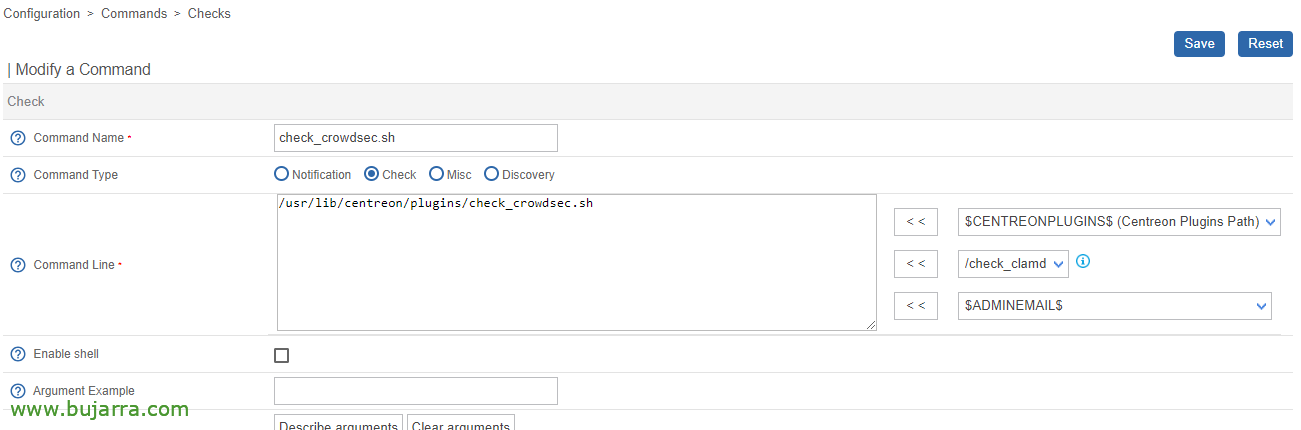

后面的自定义如下, 我们将在 Centreon 中创建命令, 使用以下命令行为命令命名就足够了 '/usr/lib/centreon/plugins/check_crowdsec.sh'.

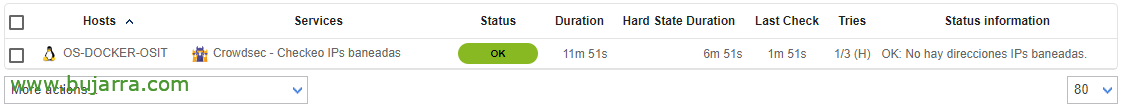

我们在 Centreon 创建了一项服务,例如称为“Crowdsec” – 检查被禁止的 IP’ 我们在 Crowdsec 服务器和“检查命令”中关联它’ 选择新创建的命令就足够了.

在 Centreon 中保存并导出配置后,我们将能够看到我们的检查并验证它是否正常工作.

如果在黑名单或黑名单中检测到 IP,它会提醒我们, 您可以尝试从 Crowdsec CLI 手动添加决策,您将看到 Centreon 中的服务如何进入 CRITICAL 并提醒我们哪个或哪个, 是系统已禁止的 IP 地址.

好吧,我希望本文档可以启发您了解我们可以设置哪些类型的事情来在我们的组织中拥有更多控制权,以实现更高的安全性, 或者对于那些可能还不知道 Crowdsec 是什么并可以鼓励他们发现它的人… 井, 那是什么, 你表现得非常好, 享受水果!