使用 Citrix NetScaler III 的 VPN – 使用证书进行身份验证

我真的很喜欢这篇文章, 在今天的论文中,我们将探讨如何让我们亲爱的用户通过他们自己的 SSL 证书而不是传统方式访问 NetScalet Gateway; 使用智能卡使其更加敏捷 (USB 或 NFC) 他们将更安全地进入.

因此,请继续这一系列通过 NetScaler Gateway 设置 VPN 的文章, 今天,我们将通过之前在 Active Directory 中生成的个人证书强制访问环境, 以及以物理或数字格式分发给我们的用户.

本文结构如下:

在 NetScaler 中配置以在登录时要求证书

创建身份验证 CERT 配置文件

我们创建身份验证配置文件以要求证书来自, “Citrix 网关” > “政策” > “认证” > “证书” > “配置 文件” > “加”, 我们为您提供一个名称,并使用 username 字段选择属性, “创造”,

创建身份验证 CERT 策略

Creamos ahora la política y lo vinculamos con el perfíl recién creado, 因为 “Citrix 网关” > “政策” > “认证” > “证书” > “政策” > “加”, indicando un nombre y la expresión ‘ns_true’. “创造”,

将策略链接到 NetScaler Gateway

En el Virtual Server del NetScaler Gateway se le bindea el certificado de la CA de la organización (si no lo tenemos hecho ya),

En el Virtual Server del Gateway en “Basic Authentication” debemos añadirle una nueva, Seleccionamos una política de tipo ‘CERTIFICATE’ del tipo ‘Primary’ 并单击 “继续”,

Seleccionamos la política anteriormente creada y pulsamos en “捆”,

Quedando ya asociada ‘1 Cert Policy’, 点击 “捐”.

顺便一提, tener en cuenta en el servidor LDAP el ‘Server Logon Name Attribute’ ya que por defecto es ‘sAMAccountName’ y eso sería algo como hector.herrero y no me permitiría loguearme como ‘he************@**********es.local‘ 这是证书中颁发的用户的显示方式.

测试

我们再次打开 Citrix NetScaler Gateway Web 站点, 如果我们没有证书,我们将无法登录.

另一方面,如果我们安装了智能卡或证书, 当您进入 Citrix NetScaler Gateway 网站时,它已经要求您输入 PIN 以访问您的证书,并向您显示 Web 门户加载…

稍后,它将启动 Secure Access 并要求提供 PIN…

它会询问密码, 用户将从证书中获取它,并且无法修改. 发生这种情况是因为我们仍然链接了 LDAP 策略.

输入凭据后,我们将能够像往常一样访问!

智能卡模拟器

在最后一部分中,我们将讨论如何生成用户证书,以及如果我们没有 USB 智能卡读卡器,我们如何使用软件对其进行模拟. 在上一个文档中, 我们已经看到了如何为 Active Directory 的用户生成证书, 您可以按照以下步骤作. 或者使用名为 EIDVirtual Smart Card 的模拟器软件进行这些作, 用于 MV 和 LAB 可以派上用场, 我们有 30 试用天数,可从 这里.

我们安装软件, 这没有太多的神秘之处,然后我们启动 Configuration Wizard. 我们插入一个 USB 闪存驱动器,它将使用它, 我们标明我们的笔式驱动器号和 PIN, 将为此格式化. 然后,我们可以将证书保存在其中 😉 “格式”,

“是的”,

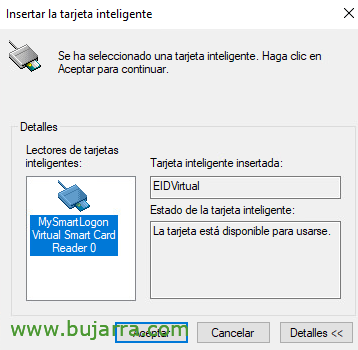

这是正常的, 未检测到卡, 您必须解开笔式驱动器并重新插入…

准备, 检测到它, 接受!

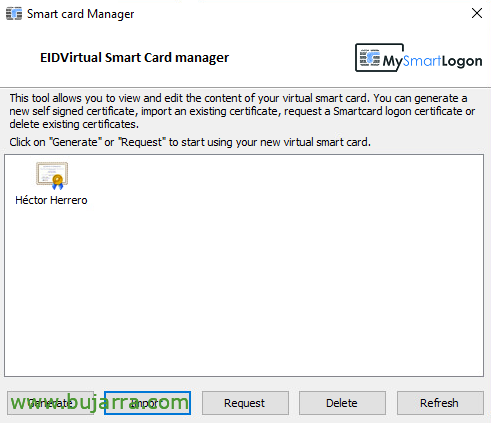

Smart Card Manager 现在加载, 什么用于管理此笔式驱动器?, 也就是说,这个 SmartCard, 并安装证书, 我们可以导入它们… 如果我们要导入 PFX,请以管理员身份打开该实用程序. 如果我们想从这里向 AD 请求我们登录的用户的证书, 我们给出请求.

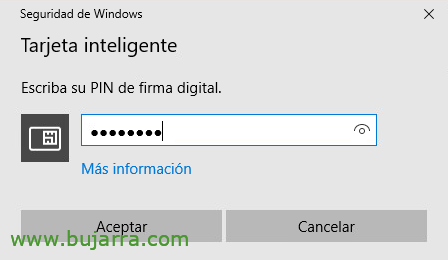

输入卡的 PIN 码,

我们选择 AD 的 CA & 接受,

并准备好在此模拟器或虚拟智能卡中请求和生成的证书, 我们可以手动安装它们…

我希望这种类型的帖子能鼓励您稍微提高安全性, 除了使用智能卡和证书的便利性; =) 一如既往地希望一切顺利 =)