Configurant un clúster dos o més Fortigate

En aquest procediment s'explica com configurar dos firewall Fortigate en mode clúster, per a alta disponibilitat. Cal que ambdós firewalls tinguin la mateixa versió de firmware. En el meu cas tots dos tenen una versió 3, amb una built 400. Els he configurat les següents característiques a cadascun:

Nombre del host: Mortadelo

IP de la DMZ: 192.168.4.1

IP de la Internal: 192.168.2.1

IP de la WAN1: 192.168.1.155

Nombre del host: Filemon

IP de la DMZ: 192.168.4.2

IP de la Internal: 192.168.2.2

IP de la WAN1: 192.168.1.156

Las direcciones IP dan igual cual asignar (logicament) simplemente lo indico para decir que las demás interfaces están deshabilitadas.

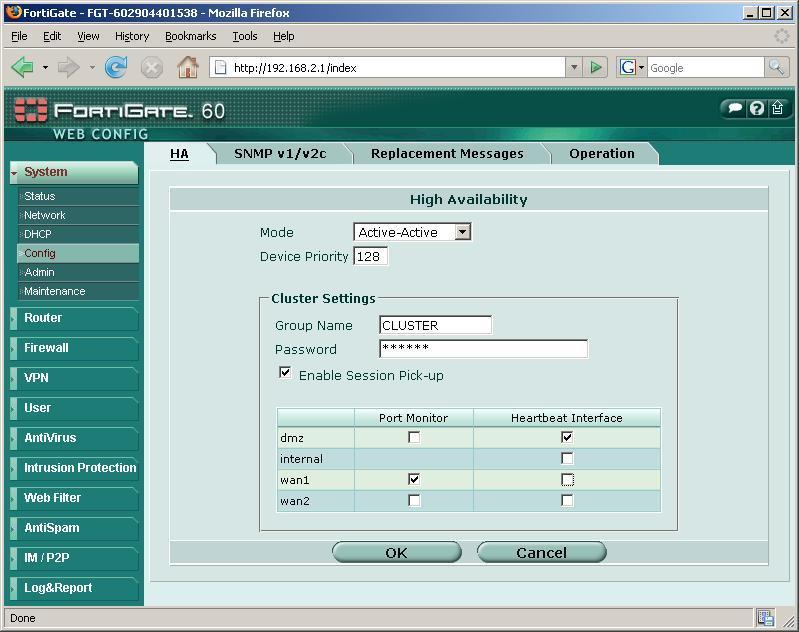

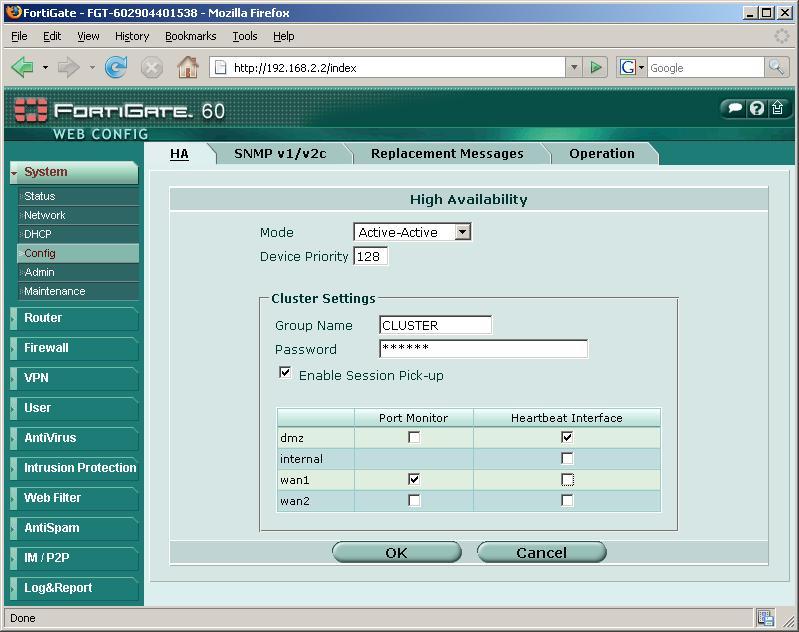

Bo, lo que habría que configurar para hacer este clúster, anem a “System” > “Config”. En “Mode” indicaremos el estado de este firewall, si es en “Standalone” significa que no pertenecerá a ningún clúster. Si está en modo “Active-Pasive”, el que está en modo pasivo estaría como apagado o esperando al que este como activo falle. Lo más lógico es configurarlo como “Active-Active” para que se hagan cómo un balanceo de carga y se repartan la carga. La prioridad indica, cual será la prioridad de este firewall en el clúster, podemos tener varios con más o menos prioridad para que lleven ellos la carga, normalmente se ponen todos con la misma prioridad. En “Group Name” es simplemente el nombre del clúster, en el meu cas “CLUSTER” y le asignamos un password/contraseña para cuando querramos unir más firewalls a este clúster. Habilitamos “Enable Session Pick-up” para indicar que no se pierdan las sesiones si hay alguna caida, esto es lógico, para eso es un clúster (High Ability). Más abajo indicamos las interfaces que queremos monitorizar con los Logs (“Port Monitor”) que normalmente son las interfaces externas. I en “Heratbeat Interface” marcaremos las que estarán conectadas entre los firewalls, en estos fortigate lo normal es conectarlos por algún puerto que tengamos libre, como en mi caso por la DMZ, así que marco este check y conecto los firewall con un clable cruzado entre los interfaces de la DMZ. “OK”. Tenemos que ser pacientes y esperar un buen rato a que se creé el clúster, ya que el fortigate tendrá que reiniciarse. Damos unos cinco minutos para continuar con el siguiente paso.

Ahora hacemos lo mismo en el otro firewall, si antes lo hemos configurado en el 192.168.2.1, ahora lo haremos en el otro 192.168.2.2, metiendo el mismo nombre de clúster para unirnos a él con su misma contraseña. “OK”. Ahora el FW se reiniciará, somos otra vez pacientes y esperamos a que se una al clúster.

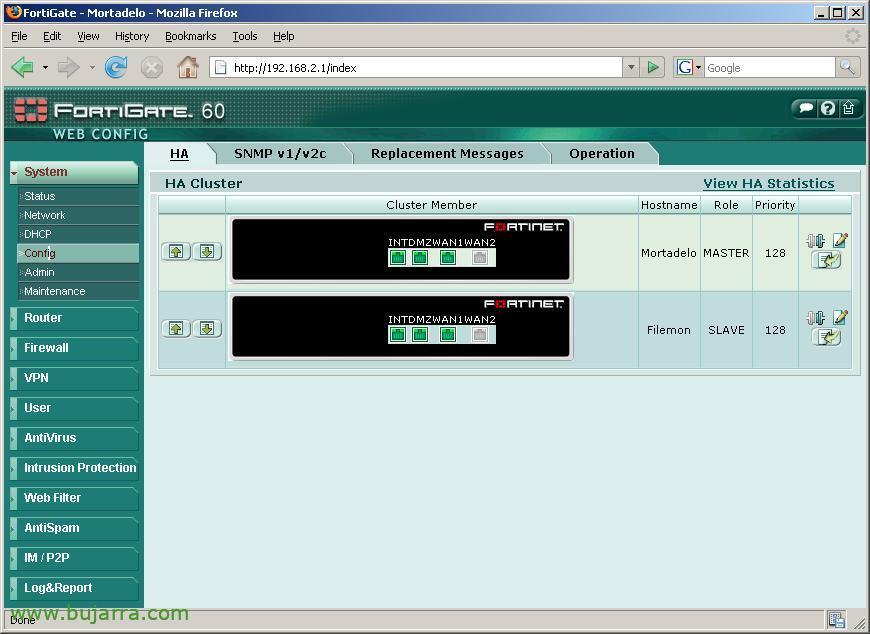

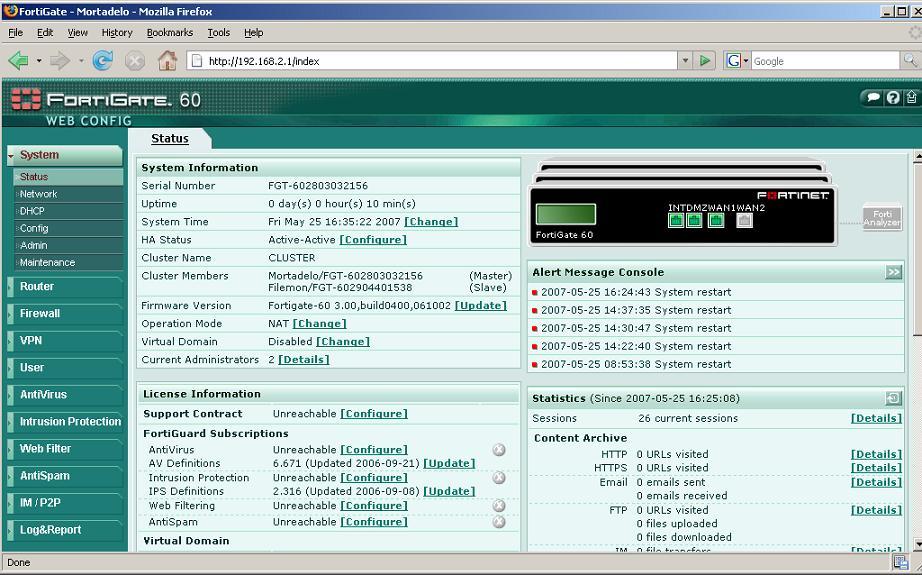

Una vez reiniciados, veremos que en la consola principal la imagen ya nos ha cambiado y vemos varios juntos, esto significa que hay un clúster, en la pantalla ya indica quienes son los miembros del clúster. A la hora de crear el clúster tenemos que tener en cuenta que el primer que hagamos, desde el que creemos el clúster, será el que mantenga la configuración, ya que los demás la irán heredando de él.

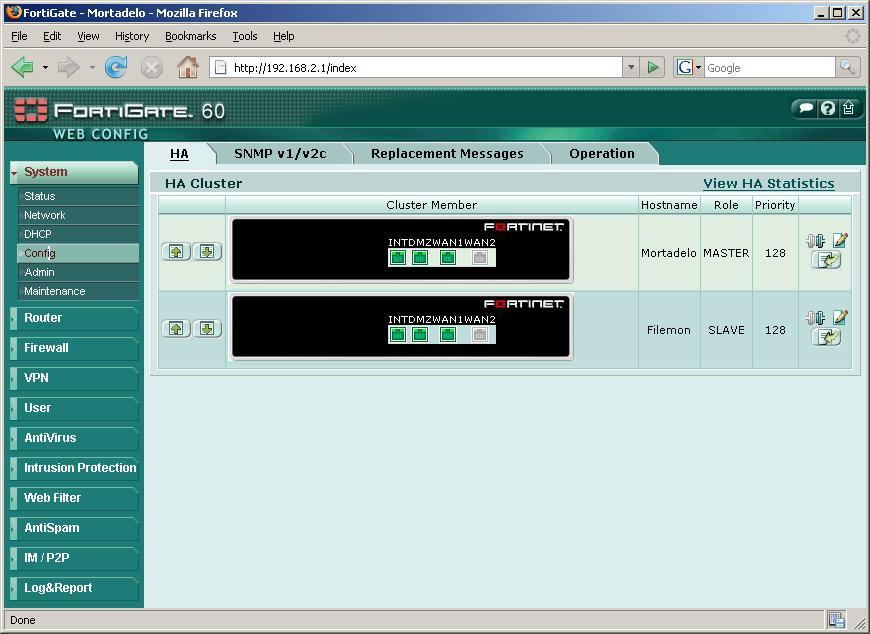

I des de “System” > “Config” veremos más opciones y quienes son miembros…

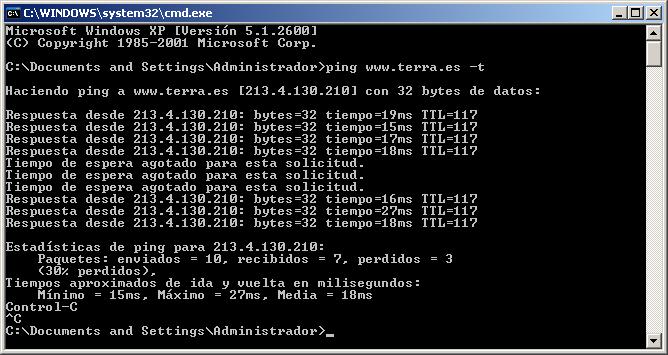

Podemos hacer una prueba, por ejemplo un ping hacia el exterior y apagar uno de forma brusca, quitandole la alimentación o lo que fuera. Vemos que el ping se corta, por que el clúster de fortigate todavía le queda mucho por mejorar pero que al de un par de segundos todo vuelve a su cauce con el otro fortigate. Así que el clúster funciona perfectamente.