在 Windows 上创建或加入域 2008 + RODC 或只读域控制器,

在 Windows 中创建域 2008 – 这里

加入 Windows 域 2008 – 这里

安装只读域控制器 – 只读域控制器 – RODC – 这里

使用 Microsoft Windows 加入域 2008 核心 (RODC) – 这里

首先,为那些不知道什么是域的人提供描述: 域是围绕存储用户列表的集中式服务器的计算机分组, 每个, 以及与用户帐户相关的其他信息, 团队帐户, 组, 打印机… 我们称之为对象. 由于策略/策略,一切都可以从一个集中位置进行管理.

这些服务器是 域控制器 (窗户 2000, 2003 或 2008) 并集中管理集团的安全, 当然,每个域控制器都有不同的角色, 有些会比其他, 即使 Microsoft 表示没有比另一个域控制器更重要的域控制器.

当然,每个域可以依次具有子域, 管理公司另一部分的最舒适方式, 将其划分为多个大型部门或公司组,而不是将权限委派给无权访问除他们自己的域以外的域的其他用户.

在文档的这一部分,我们将了解如何在 Windows 中创建域或子域 2008, 正常方式.

第一, 我们打开 “服务器管理器” 或 “服务器管理” 从 “管理工具”,

点击 “添加角色” 或 “添加功能”,

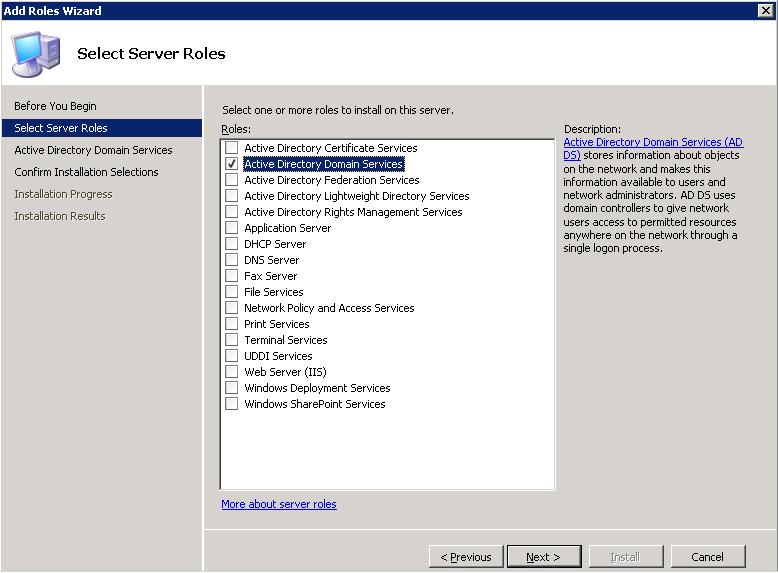

马克 “Active Directory 域服务” 和 “下一个”,

他告诉我们 AD DS 的作用 (Active Directory 活动服务), 存储有关用户的信息, 网络上的计算机和其他设备. “下一个”,

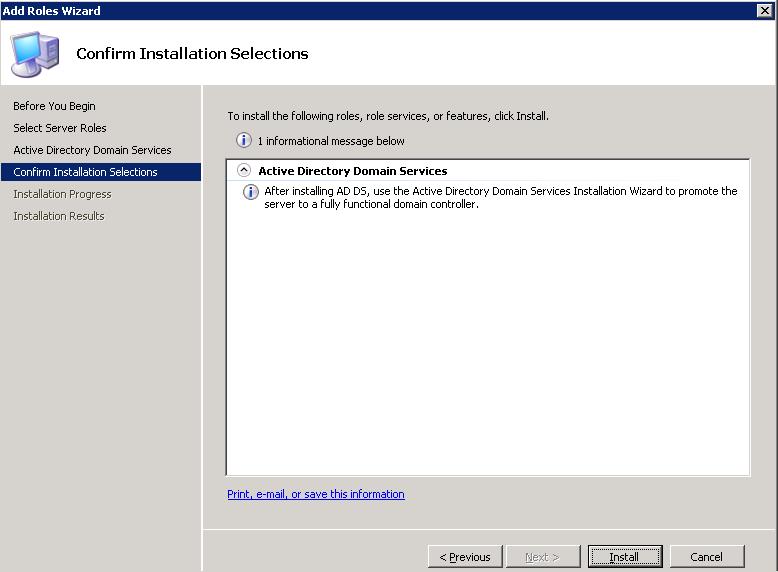

我们确认我们要安装的是域服务,然后单击 “安装”

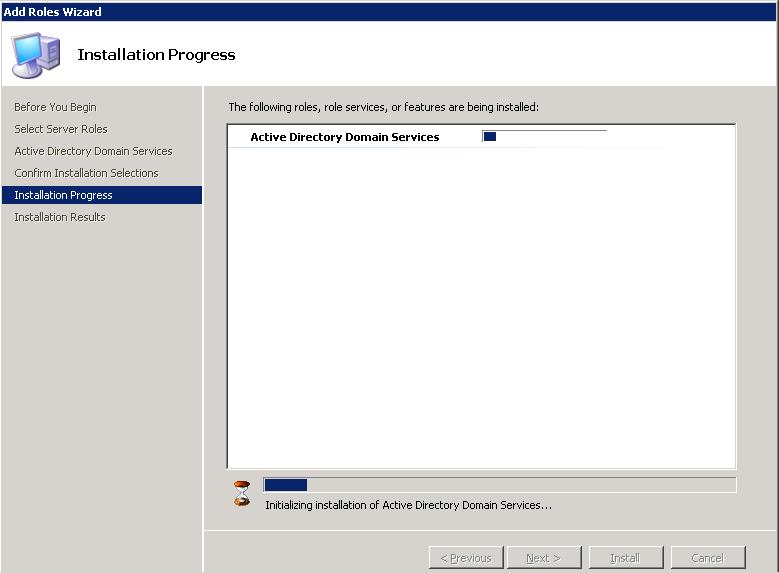

… 安装 ADDS…

还行, 它已经向我们显示角色已安装, 关闭.

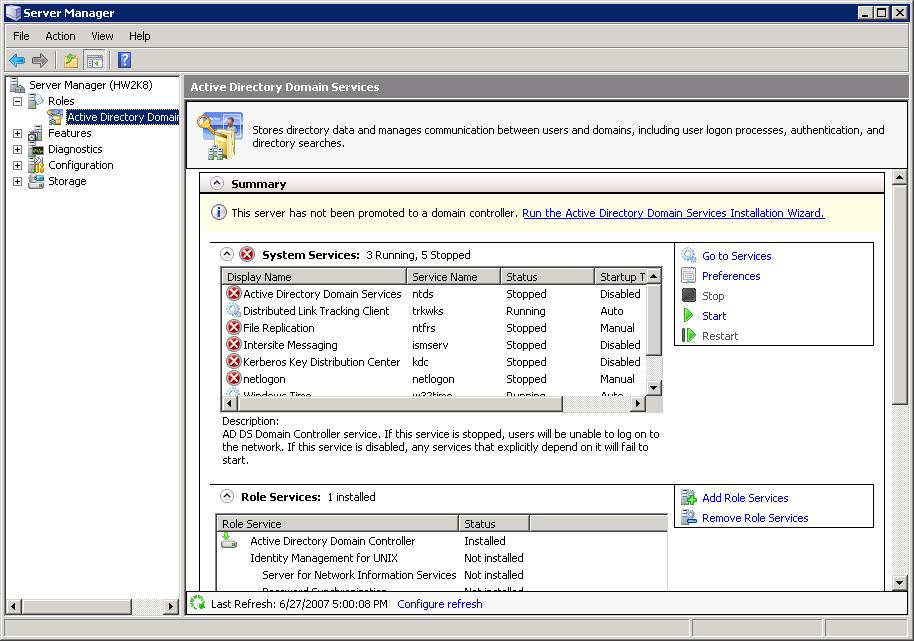

现在,您所要做的是将其提升为域控制器, 从 “服务器管理器” 或 “服务器管理” 点击 “角色” > “Active Directory 域服务” 在 “运行 Active Directory 域服务安装向导” 或 “运行 Active Directory Services 安装向导”.

我们可以执行高级安装, 但我们不感兴趣, 点击 “以后”,

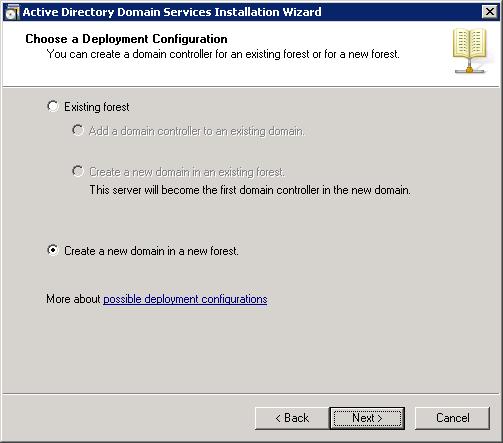

如果我们要加入域树,我们将单击第一个选项, 然后,我们将查看我们要做的是作为现有域的另一个域控制器,还是在现有林中创建新域. 但重要的是, 如果它是第一个林的第一个域,我们单击第二个选项: “在新林中创建新域” & “以后”,

我们指明要创建的域名, 必须携带一分 “.”. 通常, 它通常与互联网的公共领域相同, 但它不一定是相同的, Microsoft 通常会建议,如果您不知道该放置哪一个, 将 .local. 无论什么, “下一个”,

检查此域是否不存在于同一网络上…

这将是域的 NetBIOS 名称, 继续,

这是我们必须指示森林功能级别的地方, 由于我们正在创建一个新的森林. 理想情况下,为了安全起见,您应该将森林的级别设置得尽可能高, 但这将为我们提供各种可能性,拥有旧版本的 PC 或服务器.

功能林级别 “Windows Server 代号 Longhorn” 为林和域引入了新级别的函数. 尽管 Windows Server 林级别 “长角” (将以不同的名称发布) 不提供任何新功能, 确保林中的所有域都处于 Windows Server 功能级别 “长角”, 允许两项改进. 第一个, 分布式文件系统中最新的复制引擎 (DFS 系列) 对于 SYSVOL 共享, 提供更高的稳定性, 安全性和性能. 第二个, AES 加密支持 256 bits 替换为 Kerberos 身份验证协议. 尽管最新的功能级别提供了最佳性能, 迁移到 Windows Server 时,您将能够继续使用较低的层 “长角”.

此外,还引入了多个架构扩展以支持新功能, 都与当前使用的方案兼容. 在 Windows Server 上运行的域控制器 “长角” 将能够与 Windows Server 上运行的系统共存和协同工作 2003.

成为第一个域控制器, 我们必须标记它必须是用于名称解析的 DNS 服务器, 因此,您必须检查 DNS 服务器, 尽管您也可以将 DNS 服务放在另一台服务器上, 但这没有意义. 它还将是一个用于管理用户登录的全局目录. 并且此服务器是域中的第一个服务器,不能是 RODC (只读域控制器 – 只读域控制器), 但是如果我们再放一个,它可能是. “以后”,

从逻辑上讲,因为它是第一个 DNS 服务器, 继续, “以后”,

我们指示要存储 Active Directory 数据库的目录; 它将存储日志文件的位置, 日志; 以及用于存储要在域控制器之间复制的文件的 SYSVOL 目录 (脚本, 政策…), “以后”,

我们指示管理员的密码,以防我们在重新启动时需要以目录服务还原模式从 F8 引导域控制器. “以后”,

我们可以保存此处列出的功能以用于另一个域控制器,使其成为无人值守的安装文件, 响应存档. 唯一对我们来说不起作用的是我们正在创建一个域, 当我们作为附加域控制器加入域时,使用此功能是有意义的. “以后” 开始创建 ADDS,

… 我们等待它设置…

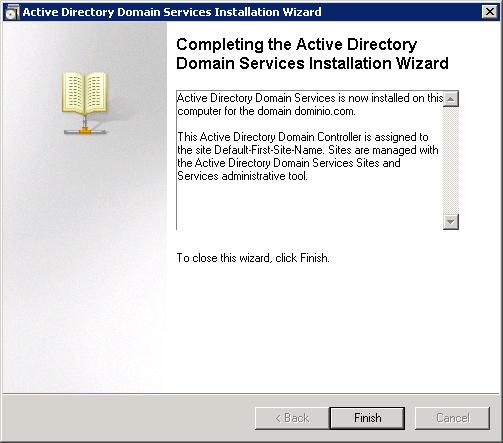

还行, “完成”, 域已创建,我们已经拥有第一个域控制器.

您必须重新启动才能使更改生效.

在文档的这一部分中,我们将只看到当我们想要将服务器加入现有域时必须进行的选项, 作为附加域控制器.

Microsoft Windows 带来的新功能之一 2008 Server 或 Longhorn 就是我们可以在只读网络上拥有一个域控制器, 这对安全性来说是有意义的, 如果我们需要在委托中有一个域控制器,并且我们不希望任何人接触任何东西.

RODC 解决了分支机构常见的一些问题 (博). 可能会发生 BO 没有本地域控制器的情况, 或者他们拥有它, 但不遵守由此产生的必要安全条件, 加上必要的带宽, 或技术人员自己的经验和/或知识.

由于上述问题, RODC 提供以下功能:

只读 AD DS 数据库.

单向复制.

凭证缓存.

管理员角色分离.

只读 DNS.

只读 AD DS 数据库

密码除外, RODC 包含典型 DC 具有的所有对象和属性. 然而, 答案是肯定的, 无法进行影响 RODC 基础的更改. 您想要进行的任何类型的更改, 必须在非 RODC DC 中执行, 然后通过 RODC 基的复制受到影响.

需要对 AD Base 进行读取模式访问的应用程序将毫无问题地具有此功能. 然而, 需要写入访问权限的, 接收 LDAP 引用, 它将直接指向非 RODC DC.

单向复制

RODC 的单向复制, 适用于 AD DS 和 DFS, 允许, 如果可以进行任何更改以修改 AD 数据库的完整性, 不会复制到其余 DC. 从行政角度, 这种类型的复制减少了桥头服务器的开销, 以及监控此类复制.

凭证缓存

违约, RODC 不存储用户或计算机凭据, 当然,除了, 对应于 RODC 本身的帐户,以及每个 RODC 具有的特殊 krbtgt 帐户. 必须显式启用任何其他类型的凭证的存储.

应该注意的是,将凭据缓存限制为仅向 RODC 进行身份验证的用户, 它还限制了这些帐户的安全性. 然而, 只有这些帐户容易受到可能的攻击.

禁用凭据缓存会导致任何身份验证请求被重定向到非 RODC DC. 有可能, 然而, 修改密码复制策略以允许在 RODC 上缓存用户凭据.

管理员角色分离

只能为一个 RODC 委派管理权限, 限制仅在 RODC 中执行管理任务, 而不是其他配送中心.

只读 DNS

RODC 上的 DNS 服务不支持直接客户端更新. 因此, 它也不会记录任何包含. 当客户尝试根据 RODC 更新其 DNS 记录时, 服务器返回引用, 那当然是, 随后被客户用于更新其注册. 然而, RODC 还请求复制特定注册表.

安装 RODC, 您需要做的是在域控制器升级期间进行检查 “只读域控制器 (RODC)”.

使用 Microsoft Windows 加入域 2008 核心 (RODC),

在文档的这一部分中,我们将只看到当我们想要将服务器加入现有域时必须进行的选项, 作为额外的域控制器,但使用 Windows Core, 眼球, 此域控制器将仅是只读的, 将是只读域控制器.

作为只读控制器加入现有域中的附加域控制器 (RODC) 这是 Core 可以实现的功能, 必须执行以下命令: dcpromo /unattend /InstallDns:yes /confirmGC:yes /replicaOrNewDomain:副本 /ReplicaDomainDNSname:”域” /数据库路径:”C:Windowsntds” /日志路径:”C:Windowsntds日志” /sysvol路径:”C:Windowssysvol” /safeModeAdminPassword 安全模式管理员密码:XXXXX /rebootOnCompletion:是的

逻辑, 这些是最通用的参数, 我们可以将这些参数保存在无人值守的安装文件中, 通常称为 unattend.txt 以便能够直接将其与其他服务器一起使用: dcpromo /无人参与:unattend.txt

在此 Microsoft 网站上,有所有可能的参数可用于无人值守安装文件: HTTP 协议://technet2.microsoft.com/windowsserver2008/en/library/d660e761-9ee7-4382-822a-06fc2365a1d21033.mspx

www.bujarra.com – 赫克托·埃雷罗 – NH*****@*****ra.com – v 1.0