Desplegando Crowdsec en una máquina Windows

Poço, Já vimos em O documento acima um pouco dos conceitos e ideias de como implantar o Crowdsec em nossa organização, hoje o que temos no menu é como instalar o Crowdsec em uma máquina Windows e protegê-lo. Proteja-o de botnets, Ataques, Curioso, Chato…

Então vamos a isso, começamos com um Windows! Habitualmente, entende-se que faremos isso em um Windows Server, um servidor que tem um serviço publicado e que queremos proteger; não tem necessariamente de estar na Internet. Começaremos instalando o Crowdsec Security Engine para você, que é o agente que vai cuidar de tudo, Processar os seus registos, Tome as suas decisões… Em seguida, instalaremos o segurança (o Componente de remediação) para o firewall do Windows, do seu SO, caso tenhamos interesse em atuar e possamos registrar regras nele, bloquear o acesso temporário a endereços IP malignos. E acabaremos por registrá-lo no Crowdsec Console.

Com isso quase teremos, uma vez que o documento continuará, será opcional, mas se você vai querer gerenciamento centralizado, Terá de dar mais alguns passos; E é isso, Uma escolha sua. Se você está interessado, Deve ler-se antes O post anterior.

Este post tem a seguinte estrutura::

- Instalação do Crowdsec Agent

- Instalando o segurança do Crowdsec Windows Firewall

- Registrando Crowdsec vs. Crowdsec Console

- Coleções

- Lista branca

- Notificações

- Testá-lo

- Registrando Crowdsec em nosso servidor LAPI

- Registrando o segurança Crowdsec em nosso servidor LAPI

Instalação do Crowdsec Agent

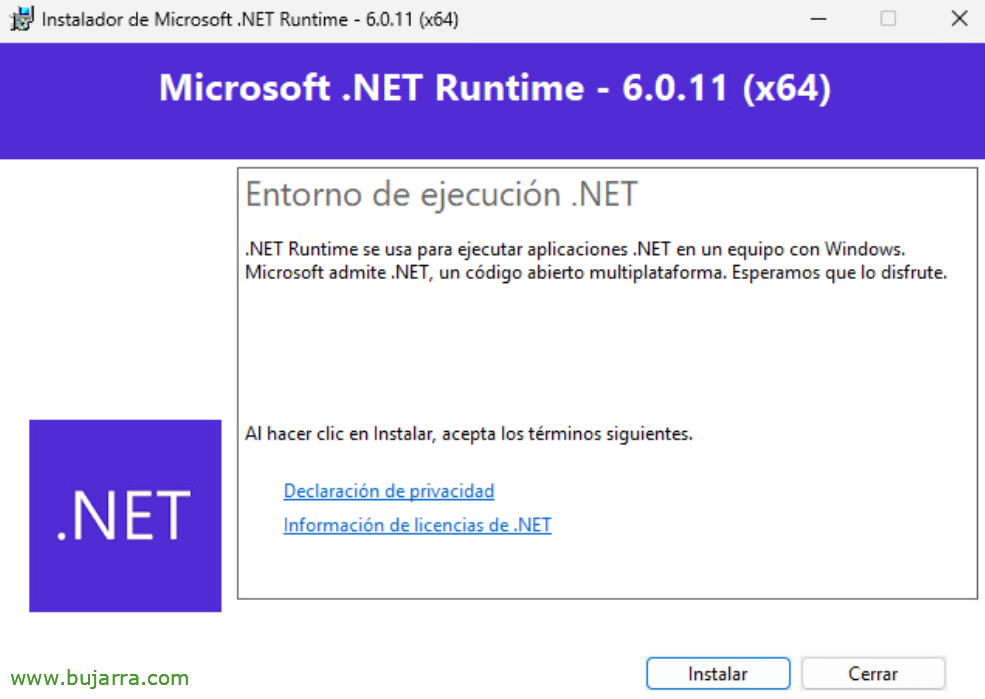

Antes de ir mais longe, o requisito de tempo de execução do .NET precisará ser instalado previamente: https://dotnet.microsoft.com/en-us/download/dotnet/thank-you/runtime-6.0.11-windows-x64-installer

Podemos prosseguir, baixe o instalador MSI e inicie a instalação do Crowdsec Engine, de https://github.com/crowdsecurity/crowdsec/releases/. Crowdsec durante a instalação você vai precisar de acesso à internet, para baixar alguns itens, como coleções… bem como para funcionamento normal, o agente precisa de acesso a alguns sites Crowdsec, Eu recomendo você ler os sites/portas Pode necessitar de.

"Próximo",

“Instalar”,

Esperamos alguns segundos durante a instalação...

E terminar! Já temos o Crowdsec instalado!

Instalando o segurança do Crowdsec Windows Firewall

O Crowdsec detetará, mas não poderá agir;, para isso, precisaremos do segurança para o firewall do Windows. Então, nós baixá-lo: https://github.com/crowdsecurity/cs-windows-firewall-bouncer/releases e iniciamos a sua instalação,

“Instalar”,

…

E agora temos o segurança, Irá proteger-nos ao nível da firewall, “Acabar”,

Registrando Crowdsec vs. Crowdsec Console

Se não tivermos uma conta em https://app.crowdsec.net Nós podemos criá-lo, para gerenciar centralmente todo o nosso Crowdsec a partir de um console GUI, Não obrigatório, e temos uma versão da Comunidade com a qual você também pode fazer muitas coisas, Incluindo, Bem, do que falamos, Ver alertas da máquina, Seu status, podemos inscrevê-los em diferentes listas de bloqueio…. Continuamos a adicionar o nosso Crowdsec, instalação nesse Windows. Copiamos o comando que devemos executar.

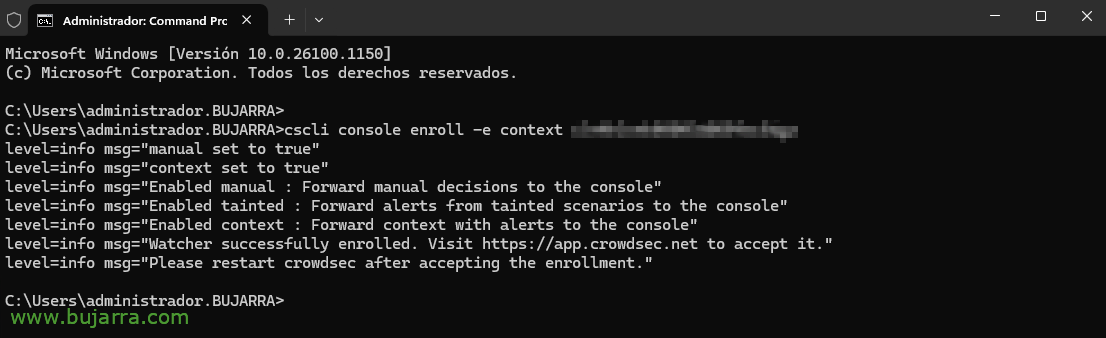

E nós o prendemos em um console do sistema, Correr:

cscli console registrar xxxxxxxxxxxxxxxxxx

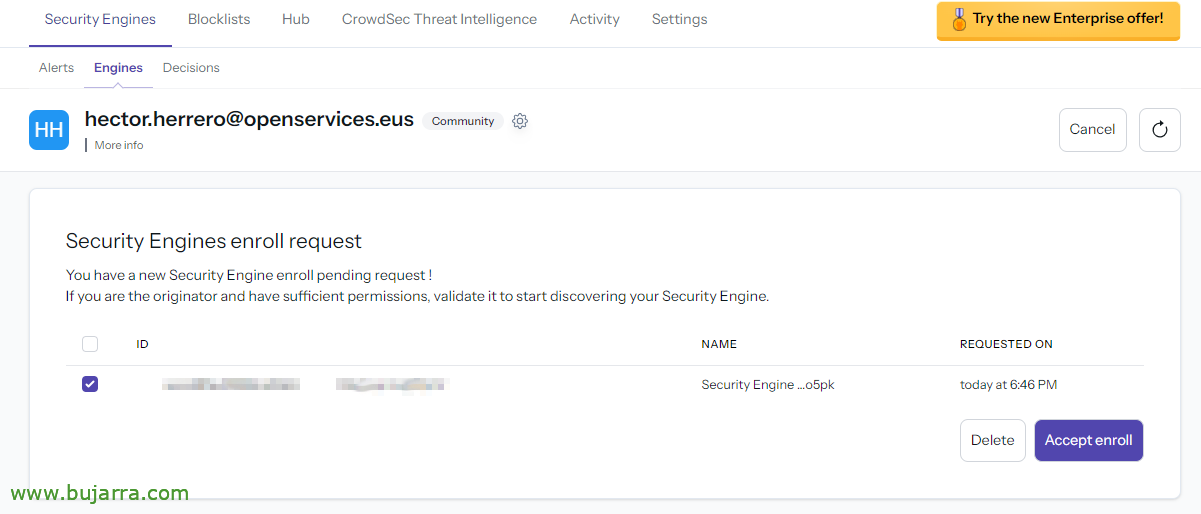

Voltamos ao console Crowdsec e aceitamos o rolo, Se não der certo para nós, um F5 é bom,

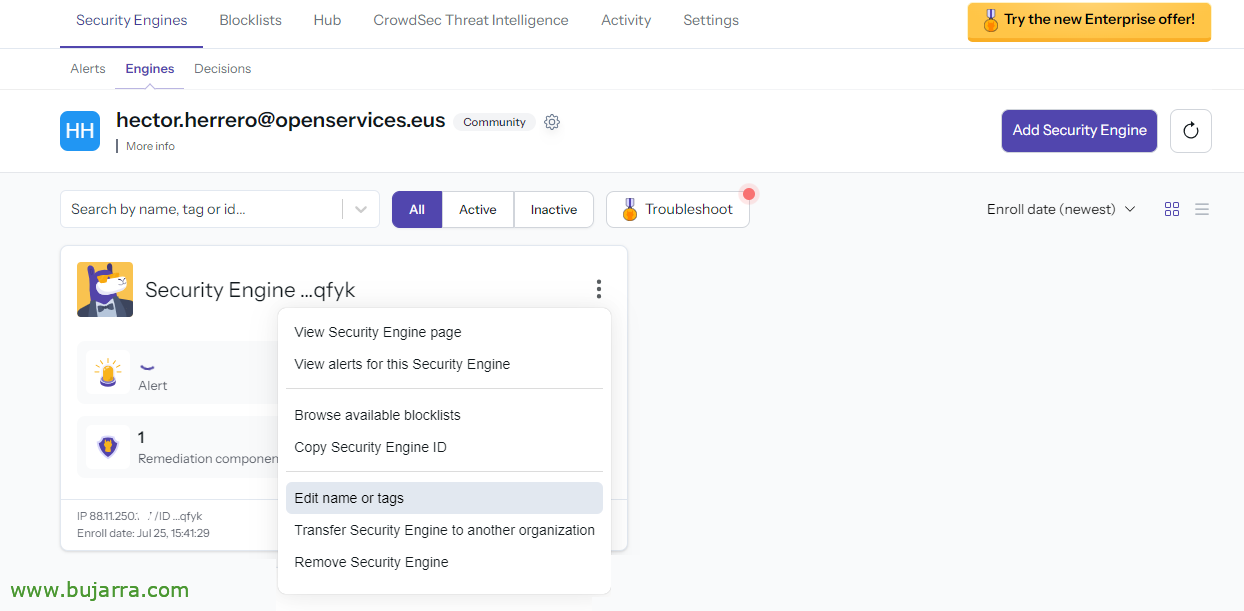

Sobre o mecanismo recém-adicionado, Editamos o nome e colocaremos um que se refira a quem é,

Habitualmente, Indicamos o nome da máquina, Atualização,

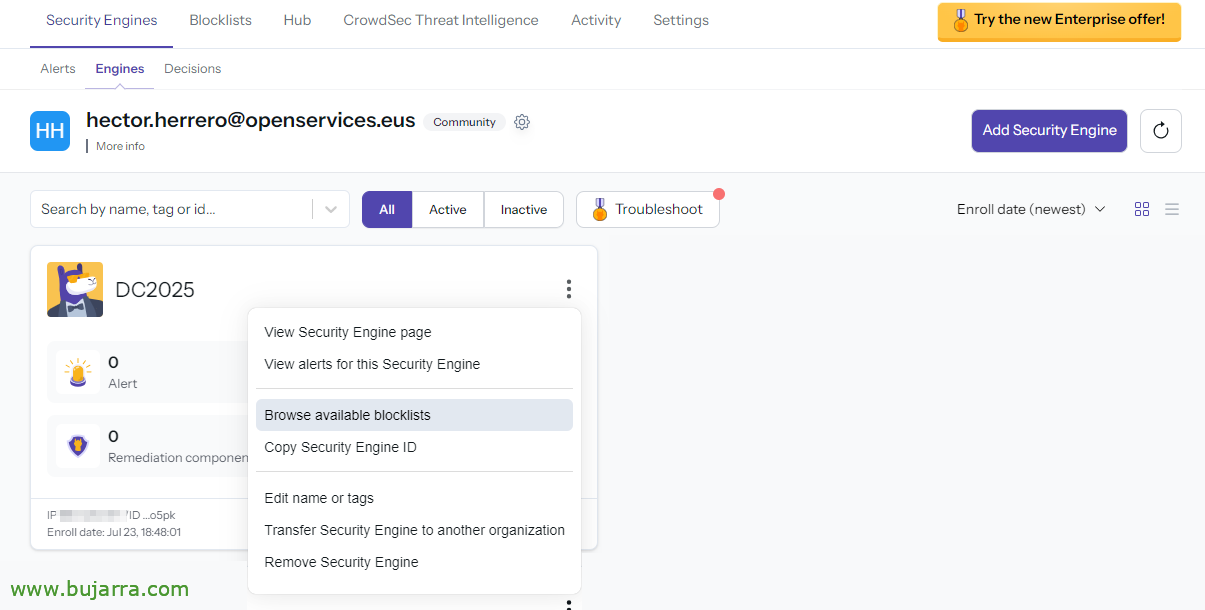

E se quisermos, A próxima coisa pode ser adicionar algumas listas de bloqueio, por isso, Podemos clicar em “Procurar listas de bloqueio disponíveis”,

Se já estamos inscritos numa lista de bloqueio, podemos selecioná-lo a partir de “Gerir”

E clique em “Adicionar mecanismo de segurança” Para adicionar esta máquina a esta lista de bloqueio,

Escolhemos um tipo de ação e confirmamos. Máquina subscrita!

Lembre-se que depois de registrar Crowdsec contra o Console você tem que reiniciar o serviço do Windows que você tem.

Coleções

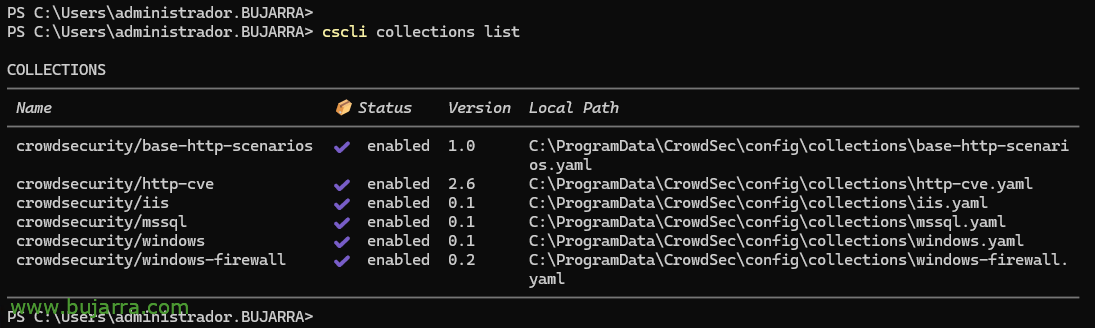

Por padrão, quando o Crowdsec é instalado em uma máquina, ele verifica os serviços que instalamos e tenta protegê-los, Neste caso, no meu Windows, detetou que eu tenho o IIS instalado, bem como o SQL Server, para além destas coleções, Ele deve ter colocado alguns adicionais em nós, bem como os do Windows. Podemos ver as coleções que instalamos com:

Lista de coleções CSCLI

Poderemos procurar mais coleções em o seu Hub, coleções feitas por eles ou pela comunidade, que podem proteger outros serviços que temos, como se, por exemplo, neste Windows tivéssemos o Exchange Server… Bem, seria tão simples quanto executar:

Coleções CSCLI Instalar CrowdSecurity/Exchange

E devemos adicionar no seu arquivo de compras 'C:\ProgramDataCrowdSecconfigacquis.yaml’ O conteúdo abaixo, não se preocupe que o Hub é detalhado em cada caso o que fazer, corrigimos os caminhos dos logs do Exchange e depois de reiniciar o serviço Crowdsec teríamos a máquina pronta, protegendo ataques também do OWA, Autenticações SMTP…

##use_time_machine SMTP do Exchange: true #Process logs como se estivéssemos reproduzindo-os para obter o carimbo de data/hora dos nomes dos arquivos: - C:\Arquivos de ProgramasMicrosoftExchange ServerV15TransportRolesLogsFrontEndProtocolLogSmtpReceive*. Rótulos LOG: tipo: Exchange-SMTP --- ##use_time_machine IMAP do Exchange: true #Process logs como se estivéssemos reproduzindo-os para obter o carimbo de data/hora dos nomes dos arquivos: - C:\Arquivos de ProgramasMicrosoftExchange ServerV15LoggingImap4*. Rótulos LOG: tipo: Exchange-IMAP --- ##Troca POP use_time_machine: true #Process logs como se estivéssemos reproduzindo-os para obter o carimbo de data/hora dos nomes dos arquivos: - C:\Arquivos de ProgramasMicrosoftExchange ServerV15LoggingPop3*. Rótulos LOG: tipo: troca-pop --- ##OWA do Exchange #OWA tentativas falhadas são registradas da mesma forma que a fonte de autenticação com falha do RDP: event_channel WinEventLog: Segurança event_ids: - 4625 event_level: Rótulos informativos: tipo: registo de eventos ...

Lista branca

A lista branca, como podemos interpretá-la, nos ajudará a excluir, por exemplo, um endereço IP de ser banido ou bloqueado pelo Crowdsec, geralmente eles podem ser os endereços IP de um ponto de verificação, Equipamento de salto, etc… Bem como, entre outros, também podemos excluir países, Por exemplo.

Nome: Descrição do crowdsecurity/whitelists: "Colocar eventos na lista de permissões de endereços IPv4 privados"

lista de permissões:

razão: "IP/intervalos IPv4/IPv6 privados"

IP:

- "127.0.0.1"

- "::1"

- "192.168.1.33"

Cidr:

#- "192.168.0.0/16"

#- "10.0.0.0/8"

- "172.16.0.0/12"

# expressão:

# - "«foo.com» in evt. Meta.source_ip.reverso"

O ficheiro encontra-se em 'C:\ProgramDataCrowdSecconfigparserss02-enrichwhitelists.yaml', e veremos que podemos simplesmente adicionar qualquer IP ou intervalo de IP à lista branca de exclusão.

Se queremos excluir países, Devemos primeiro instalar o analisador GeoIP-Enrich que alimentará os logs com dados de geolocalização, tais como países, cidades ou coordenadas GPS:

Analisadores CSCLI instalam CrowdSecurity/GeoIP-Enrich

E será suficiente adicionar a seguinte expressão no arquivo de lista branca:

expressão: - EVT. Enriched.IsoCode == 'ES'

Lembre-se de reiniciar o serviço Crowdsec para recarregar essas alterações.

Notificações

Notificações: - slack_default - splunk_default - http_default - email_default

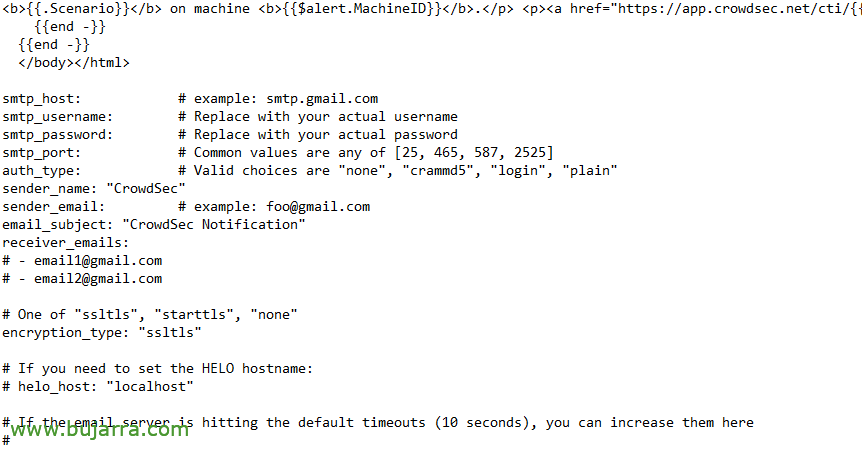

Podemos ativar as notificações editando o arquivo 'C:\ProgramDataCrowdSecconfigprofiles.yaml', onde podemos descomentar e selecionar o tipo de notificação que nos interessa, O que podem ser para a Splunk, para o Slack, por e-mail, ou com HTTP (por exemplo, Telegram).

Se quisermos, por exemplo, notificações por e-mail, no diretório 'C:\ProgramDataCrowdSecconfignotifications’ nós editaríamos o arquivo YAML email.yaml (o slack.yaml ou splunk.yaml ou http.yaml), onde vamos configurar os parâmetros do nosso servidor de e-mail. Aqueles de nós do Telegram viram isso em um post Velho.

Testá-lo

Vamos acabar tentando, não é?? se não, como confiamos que isso funcione?? 🙂 Você pode fazer os vestibulares errados que quiser, ou valide-o com um verificador de vulnerabilidades, ou sites… Nesse documento antigo você tem um exemplo com Nikto.

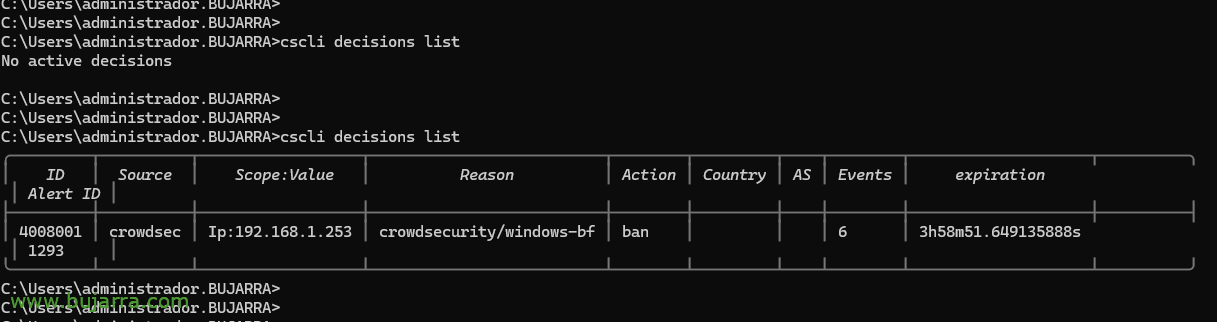

Você pode ver as decisões que sua máquina tomou com:

Lista de Decisões CSCLI

Neste caso, você baniu o endereço IP 192.168.1.253 para fazer um Brute Force no Windows, pode ser que eu tenha inserido o usuário errado várias vezes ao acessar o servidor por RDP, ou SMB…

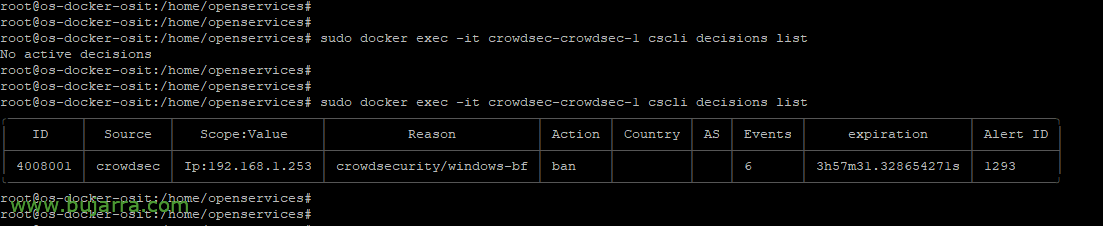

Ou do servidor LAPI, se o tivermos registado (O que vem a seguir)

docker exec -it crowdsec-crowdsec-1 cscli decisions list

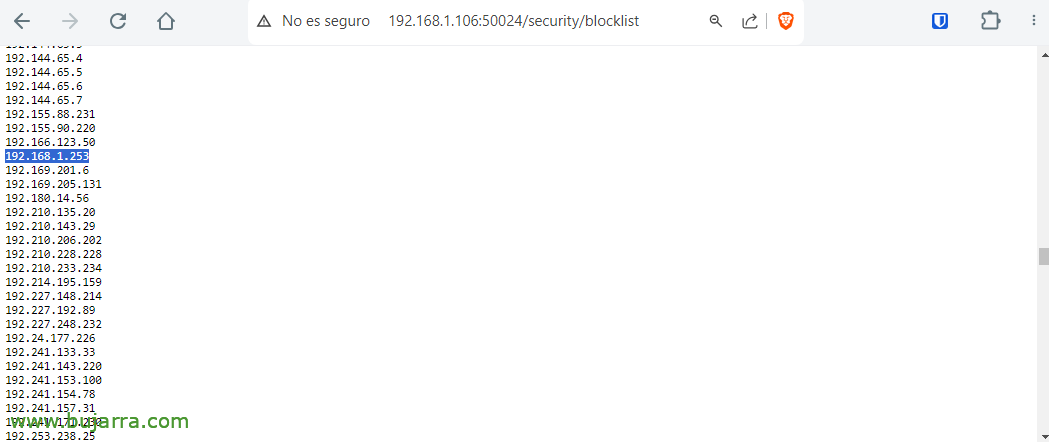

Se já implantamos o Crowdsec Mirror, poderemos verificar se o endereço IP proibido aparece no URL onde publicamos a nossa lista de bloqueio http://DIRECCION_IP_CROWDSEC_MIRROR:41412/segurança/lista de bloqueio

Se quisermos proibir um endereço IP, Vamos fazê-lo com:

decisões cscli adicionar --ip DIRECCIÓN_IP --reason "Descrição"

Se quisermos cancelar a proibição de um endereço IP, Vamos fazê-lo com:

Decisões CSCLI Excluir --IP DIRECCIÓN_IP

Poderemos investigar os alertas que tivemos com:

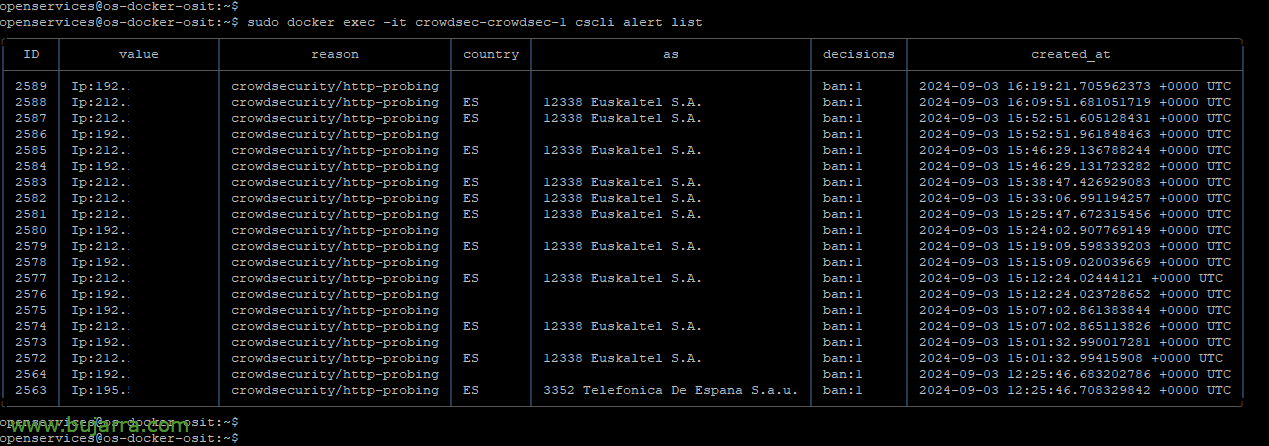

Lista de alertas CSCLI

Com o comando anterior, listamo-los, e agora selecionando o ID de um alerta específico e poderemos saber qual arquivo de log o gerou, O que eu estava fazendo, O caminho, Estado HTTP… Neste caso da imagem há muitos 404 al path /apps/files_sharing/publicpreview/

Alerta CSCLI Inspecionar ID_ALERTA [-d]

E, se precisarmos, criar nosso próprio arquivo Whitelist para fazer exclusões em casos de falsos positivos, Pej en 'C:\ProgramDataCrowdSecconfigparserss02-enrichwhitelist-allow-pdfs.yaml, Você pode usar estas expressões de exemplo para criar filtros de exclusão:

Nome: crowdsecurity/mylistablancapdfs Descrição: "Ignorar PDFs"

lista de permissões:

razão: "ignorar PDFs"

expressão:

#- EVT. Meta.http_path começa com '/apps/files_sharing/publicpreview/'

#- EVT. Meta.http_status == '404' && EVT. Meta.http_path começa com '/apps/files_sharing/publicpreview/'

- EVT. Parsed.request contém '/apps/files_sharing/publicpreview/'

Como de costume, sem esquecer de reiniciar o serviço Crowdsec a cada alteração de configuração.

Registrando Crowdsec em nosso servidor LAPI

API:

...

Servidor:

habilitar: Falso

...

Precisamos desativar o LAPI local, nós editamos o arquivo 'C:\ProgramDataCrowdSecconfigconfig.yaml'.

Agora nos registramos no servidor LAPI que implantamos na rede:

cscli lapi registrar -u http://DIRECCION_IP_CROWDSEC_LAPI:8080 --Máquina NOMBRE_MAQUINA

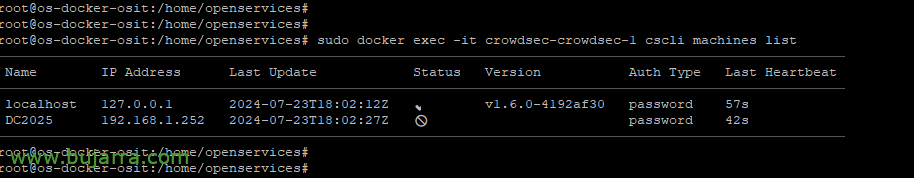

No servidor LAPI poderemos ver o pedido de registo da máquina Windows, Nós listamos com:

Sudo Docker Exec -it CrowdSEC-CrowdSEC-1 Lista de Máquinas CSCLI

Aceitamos o pedido de registo e relistar para confirmar o estado:

Sudo Docker exec -it CrowdSEC-CrowdSEC-1 máquinas CSCLI validar NOMBRE_MAQUINA

Agora o nosso Crowdsec no Windows irá comunicar e ler a partir do servidor LAPI qualquer decisão, portanto, usando o servidor central. Se o resto dos agentes da Crowdsec fizessem o mesmo, todos eles teriam as mesmas informações em comum, e, por conseguinte,, quando uma máquina suspeita que um IP é mau, o resto dos agentes da Crowdsec saberão instantaneamente.

Registrando o segurança Crowdsec em nosso servidor LAPI

E para concluir, Temos também de registar os seguranças que temos, neste caso, o segurança do firewall do Windows, se quisermos que esse segurança leia a partir do LAPI central, Temos de seguir estes passos, Foi o que foi dito, quando alguém ou algo adiciona um IP ao LAPI central, este firewall do sistema operacional fará uma regra negando o acesso ao referido IP malicioso.

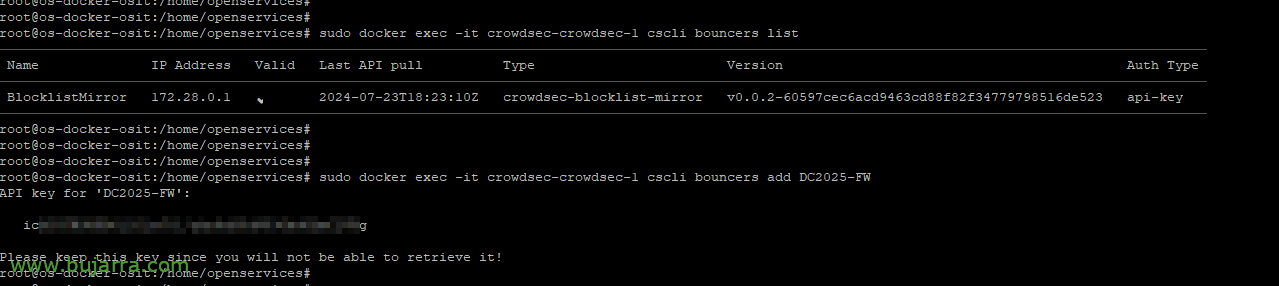

Do servidor LAPI, Podemos primeiro se quisermos listar os seguranças com os quais nos registramos:

Sudo Docker exec -it crowdsec-crowdsec-1 cscli lista de seguranças

E para registrar o segurança do firewall deste Windows vamos executar:

sudo docker exec -it crowdsec-crowdsec-1 cscli bouncers adicionar NOMBRE_MAQUINA-FW

Escrevemos a chave API que nos deu,

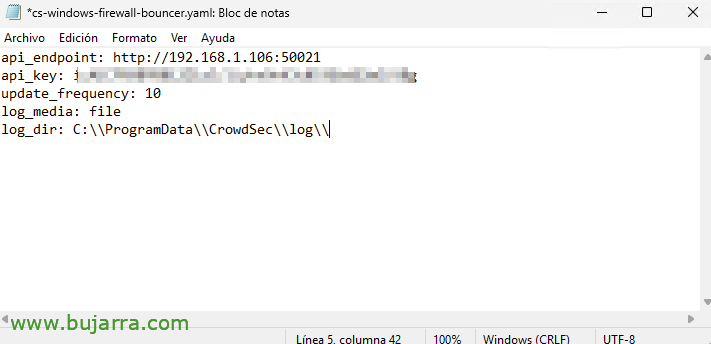

No Windows, nós editamos o arquivo C:\ProgramDataCrowdSecconfigbouncerscs-windows-firewall-bouncer.yaml e insira o IP do LAPI, sua porta e a chave de API que nos deu o comando anterior. Salve o arquivo e reinicie o serviço “Crowdsec Segurança do Firewall do Windows”.

E o FW do computador Windows registrado vai sair, nós verificamos isso

Sudo Docker exec -it crowdsec-crowdsec-1 cscli lista de seguranças

E é isso! Finais! Por enquanto, acho que é o suficiente, Não? 🙂 Já vimos como implantar o Crowdsec para proteger um servidor Windows, com os seus serviços, bem como algumas configurações básicas, e a parte de centralizá-lo, Espero que tenha sido de alguma utilidade para si, Dê um pouco de amor à sua infraestrutura com este tipo de solução, Envio-lhe uma saudação, Espero que você se saia muito bem, Um abraço,