VPN com Citrix NetScaler I – Implantação & Pré-autenticação

Começamos com uma série de documentos para a montagem do serviço VPN em nosso amado Citrix NetScaler; O objetivo será permitir que usuários externos à organização se conectem de forma simples e segura. Ser 4 documentos onde adicionaremos diferentes complexidades para proteger o acesso o máximo possível.

En este primer documento veremos los pasos necesarios para habilitar la VPN en nuestro Citrix NetScaler además de alguna configuración base. Finalizaremos habilitando unas políticas de preautenticación para requerir algunas condiciones en el puesto para poder conectarse, sea una entrada en el registro, un programa abierto… En el segundo documento obligaremos a tener un certificado en el puesto del usuario para poder abrir incluso la web de Citrix NetScaler, sin el certificado nadie ve nuestro servicio. En el tercer documento añadiremos la posibilidad de autenticar la VPN mediante certificados de usuario con smart card y en el último documento habilitaremos la posibilidad de que la VPN se levante automáticamente con el puesto, gracia a Always On.

Este primer documento es estructura de la siguiente manera:

- Habilitar Smart Access en nuestro NetScaler Gateway

- Session Profile y Policy para la VPN

- Rango IP para los clientes de VPN

- Preauthentication Profile y Policy para la Preautenticación

- Probando por primera vez

- Habilitar Split Tunnel

Habilitar Smart Access en nuestro NetScaler Gateway

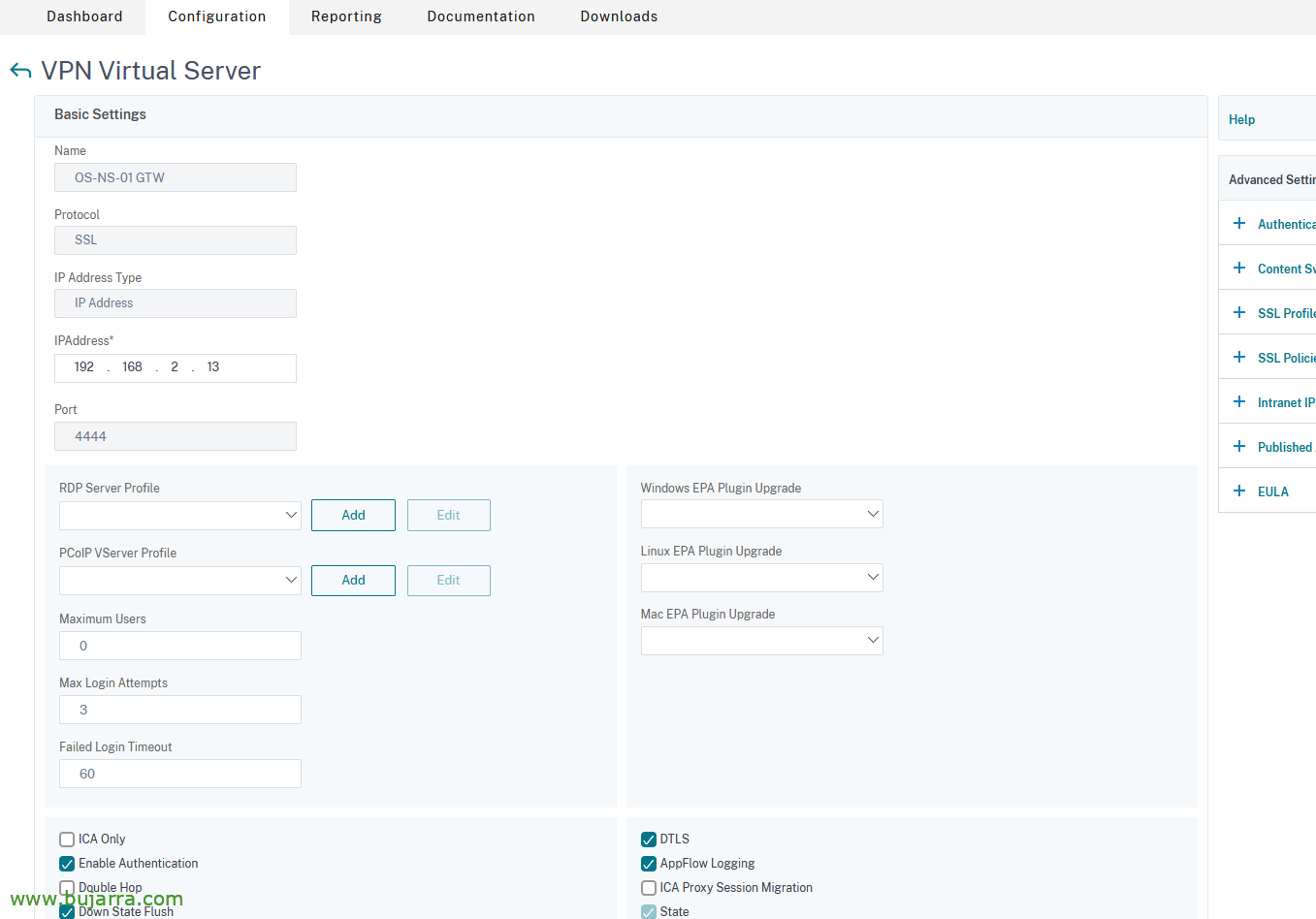

Para comenzar, se da por echo que tenemos NetScaler totalmente desplegado y un Virtual Server de NetScaler Gateway desplegado, en este caso era la pasarela que usábamos para apresentar en modo ICA las aplicaciones y escritorios, y ahora añadiremos la funcionalidad de VPN para que puedan acceder previamente de manera remota y segura.

Tenemos que habilitar el modo Smart Access, es obrigatório para usar la VPN. y por tanto no haremos de proxy ICA, así como necesitaremos de licenças universais. Para fazer isso,, en el Virtual Server del Gateway, en los 'Basic Settings', que no use 'ICA Only', desmarcamos el check y guardamos.

Session Profile y Policy para la VPN

Tenemos que crear un perfil de sesión y luego una política para finalmente aplicar árselo al Virtual Server del NetScaler Gateway

Crear Session Profile para la VPN

Para criar el perfil de sesión, lo creamos desde “Citrix Gateway” > “Políticas” > “Citrix Gateway” > “Políticas e Perfis de Sessão” > “Perfis de Sessão” > “Adicionar”.

Tendremos en cuenta varias cosillas, em “Network Configuration“ > “Configurações Avançadas”

- Use Mapped IP: OFF para que no use la Subnet IP para los clientes y luego usemos un rango IP específico.

- Use Intranet IP: NOSPILLOVER, para que si no quedan IPs libres en el rango no use la SNIP para navegar los clientes.

|

|

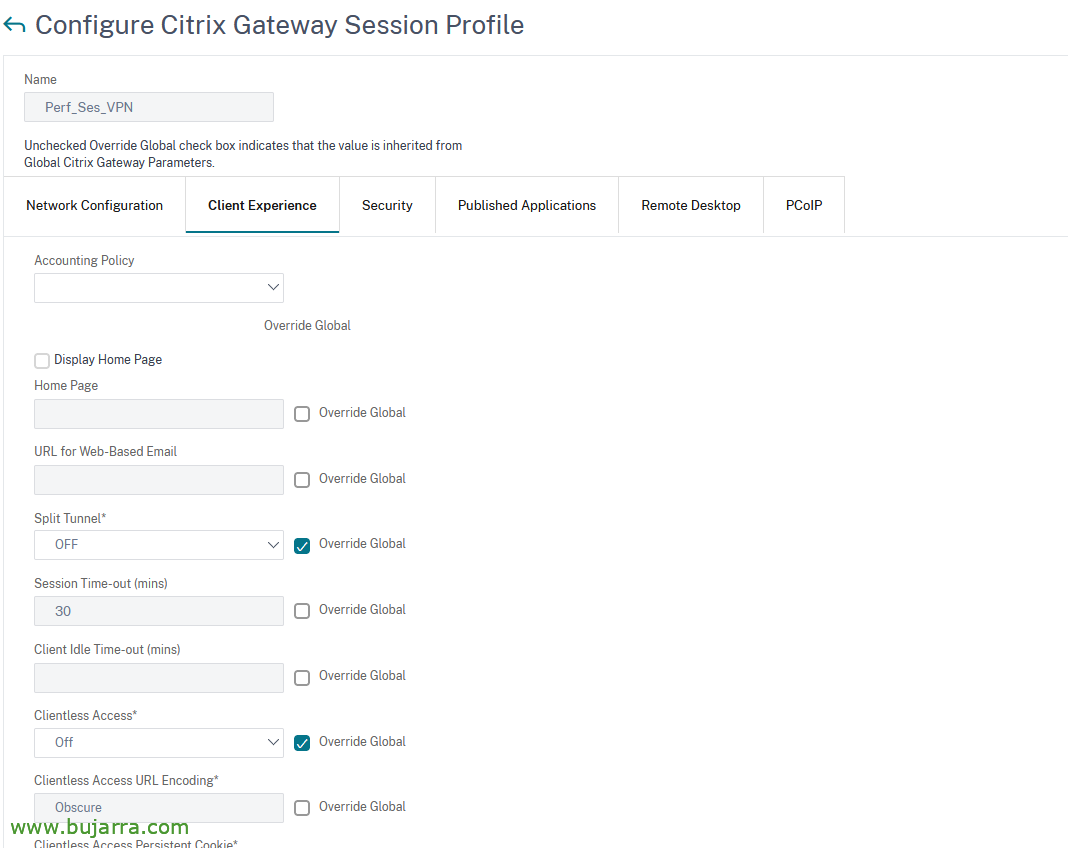

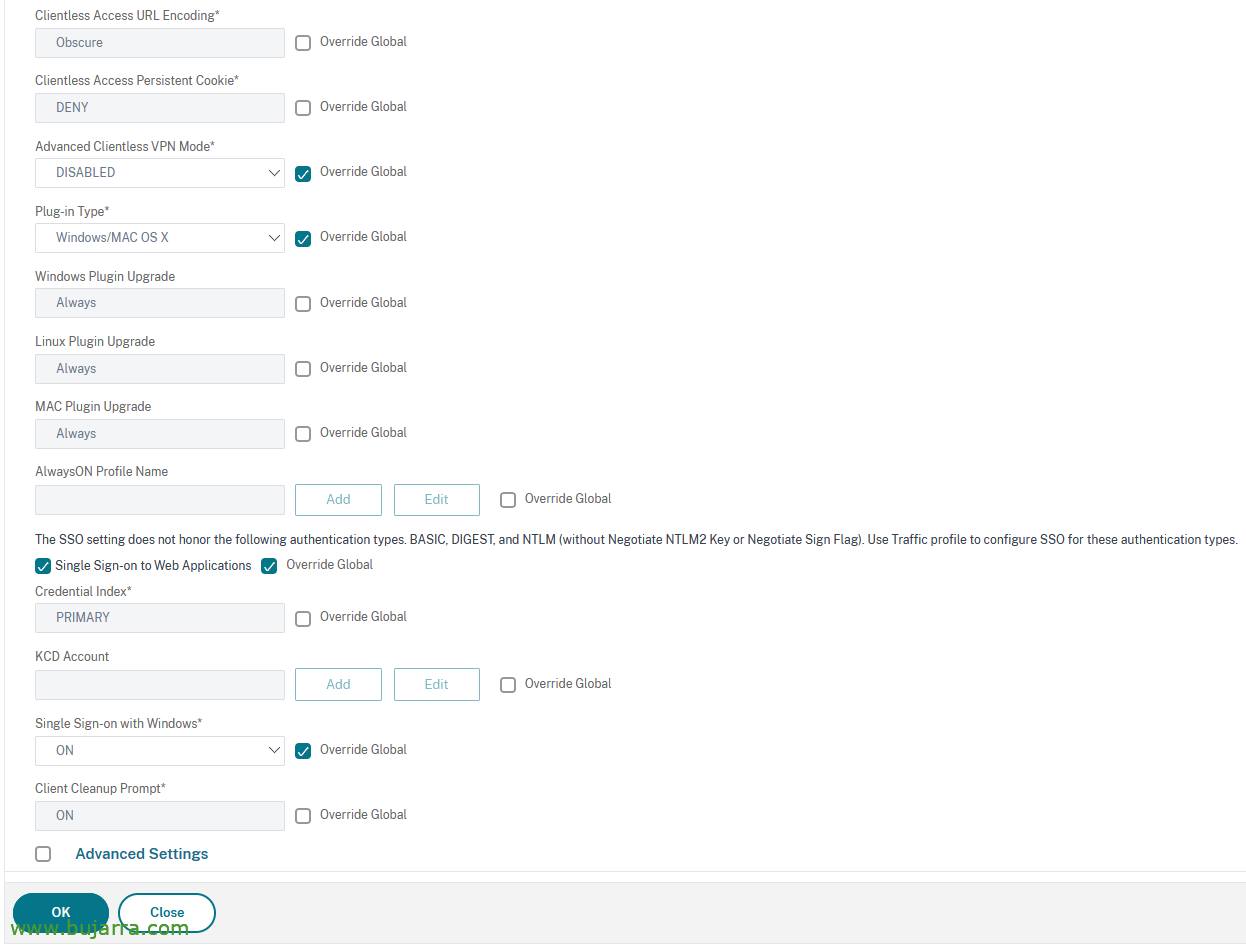

Em “Client Experience”:

- Split Tunnel: DESLIGADO (para mandar todo el trafico por aqui)

- Acesso Sem Cliente: Desligado

- Tipo de Plug-in: Windows/MAC OS X

- Login Único para Aplicações Web: Tick

- Login Único com Windows: LIGADO

Em “Segurança”:

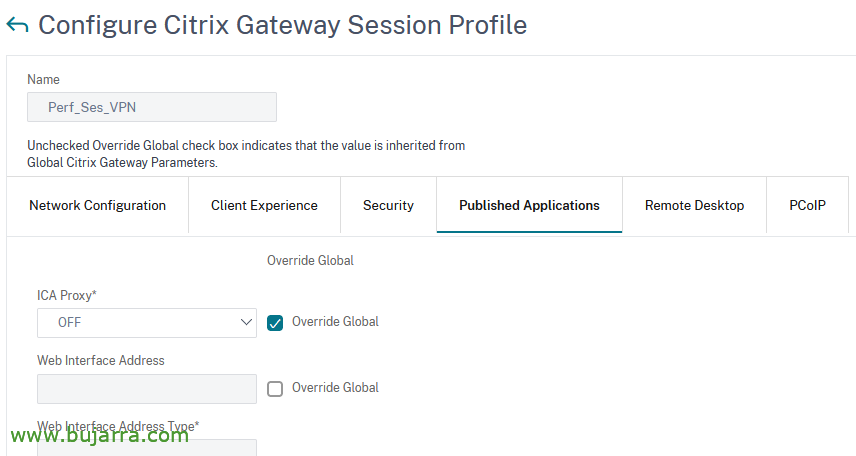

E em “Aplicações Publicadas”:

- Proxy ICA: DESLIGADO

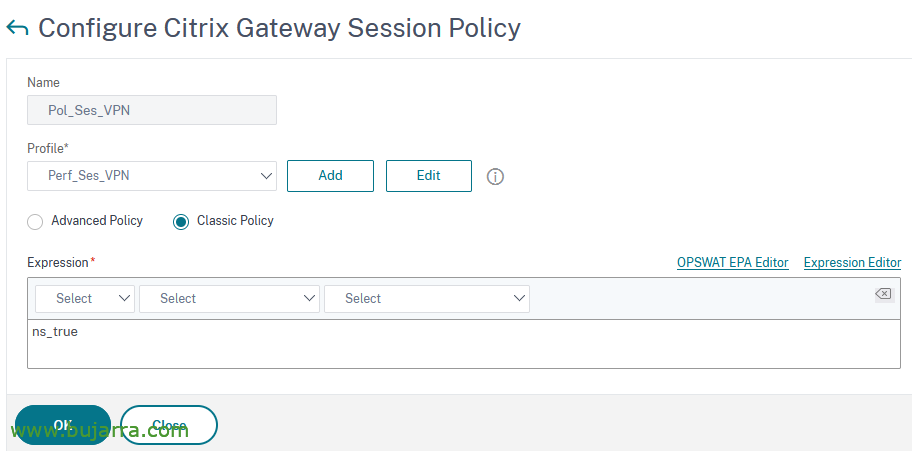

Crear Session Policy para la VPN

É momento de criar la política de sesión y vincularle el perfíl de sesión que acabamos de crear, para crear la Session Policy lo haremos desde “Citrix Gateway” > “Políticas” > “Políticas e Perfis de Sessão do Gateway Citrix” > “Políticas de Sessão” > “Adicionar”.

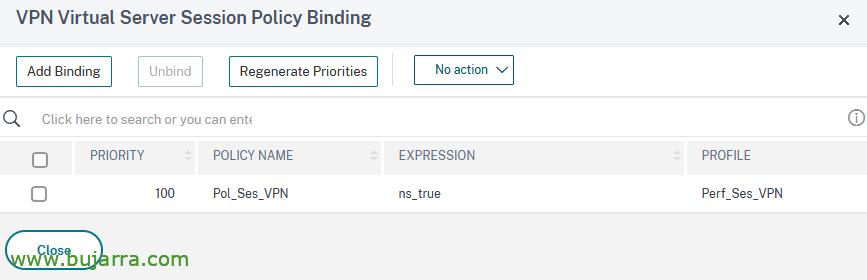

Vincular al NS Gateway la Session Policy de VPN

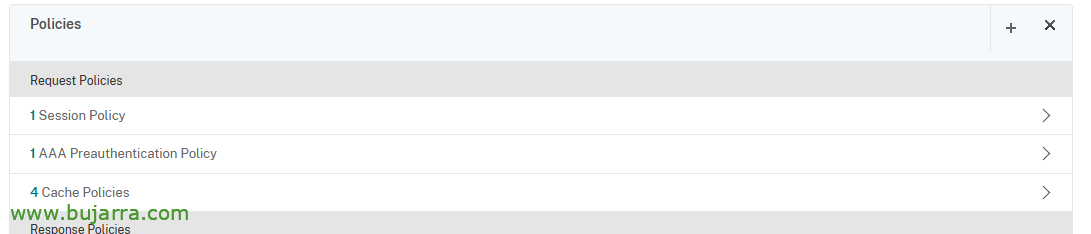

Y vinculamos la política de sesión recién creada en nuestro Virtual Server de NetScaler Gateway, desde “NetScaler Gateway” > “NetScaler Gateway Virtual Servers”, en nuestro VS > “Políticas” > “Políticas de Sessão” > “Add Binding”, la seleccionamos y la dejamos con la prioridad por defecto, “Fechar”,

Quedando algo así las políticas que tenemos en el Virtual Server.

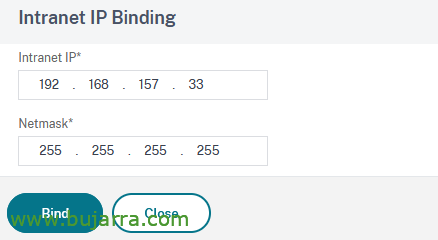

Rango IP para los clientes de VPN

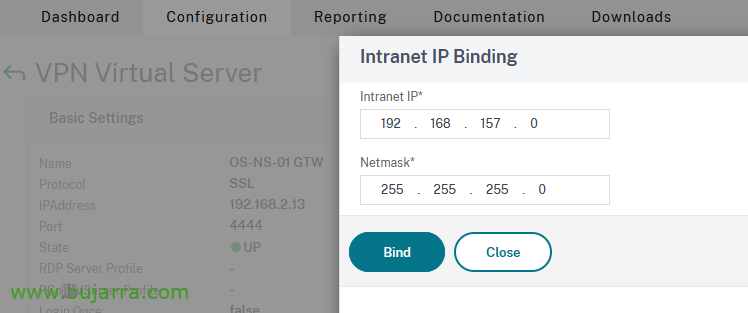

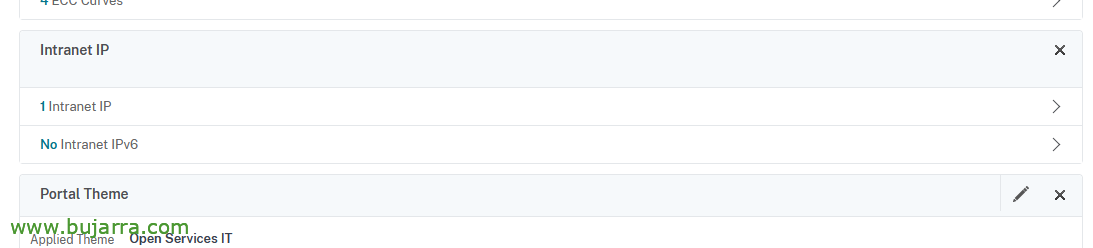

A continuación configuraremos el rango IP para los clientes que se conecten por VPN, desde el NS Gateway Virtual Server le añadimos una Intranet IP, desde “NetScaler Gateway” > “NetScaler Gateway Virtual Servers”, en nuestro VS > “Intranet IP Addresses” > “No Intranet IP”

Deixando algo assim.

Olho! si queremos que estas máquinas de la VPN lleguen a equipos de la red interna. These servidores de la red interna tendrán que tener una ruta que les indique que para ir al rango del pool de la VPN, se va por la IP de la Subnet del NetScaler, que es la que enruta.

Individualmente en un linux de la red interna podríamos ejecutar:

ip route add 192.168.157.0/24 via 192.168.2.12 dev ens160

O también se puede hacer una ruta estática en el firewall para todas las máquinas, en este exemplo en un Fortigate.

Direcciones IPs assignadas a usuarios manualmente

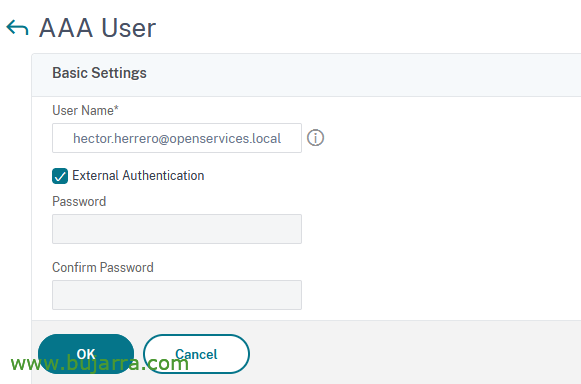

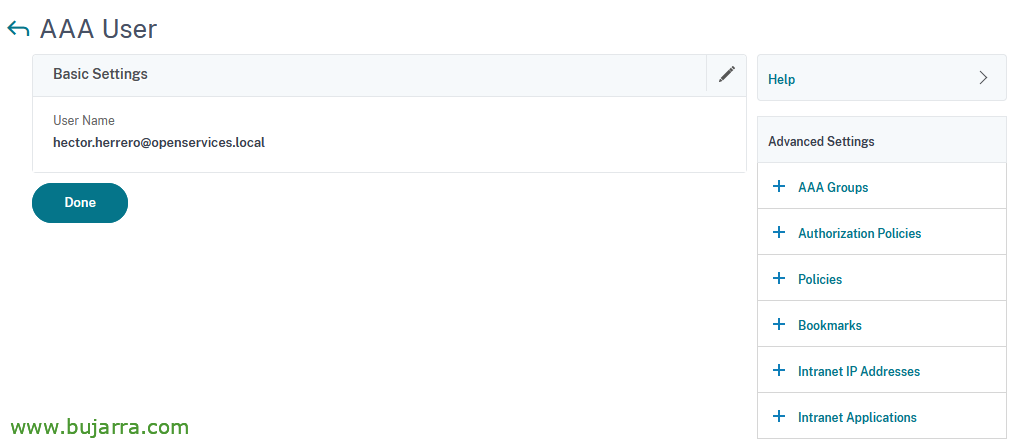

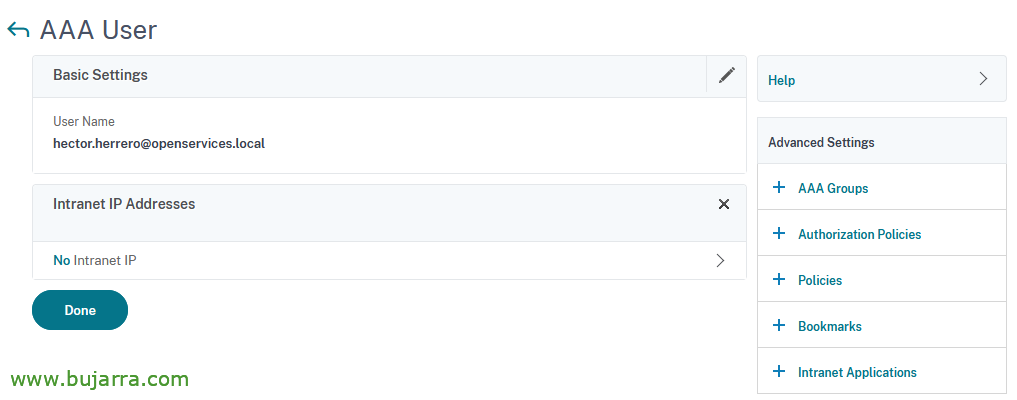

Si vamos a querer asignar una dirección IP estática a un usuario, podremos hacerlo desde “Citrix Gateway” > “User Administration” > “AAA Users” > “Adicionar”, Ponemos el nombre del usuario & OKEY,

Clique em “Intranet IP Addresses”,

Pulsamos en el “Não” de Intranet IP para asignarle una,

Bind & Concluído

Y quando nos conectamos com o cliente, veremos que la IP nos la guardará. Que no es el momento de conectarnos, pero tinha o ecrã guardado y para validar que coge a IP que le corresponde.

Preauthentication Profile y Policy para la Preautenticación

Nada mau, isto seria opcional, mas podemos exigir ciertos requisitos previos à la conexión, para ello mediante unas políticas de preautenticación podremos requerir en el lado del cliente algunas condiciones para permitirle la conexión. Sea por ejemplo tenga una entrada particular en el registro creada por nosotros previamente, que tenga un programa corriendo, un fichero en alguna carpeta, el estado del antivirus… Os dejo aqui algunos ejemplos que podríais usar. Esto nos requerirá que el usuario al conectarse deba tener instalado el Citrix Secure Access Endpoint Analysis (APE), que realizará estos checkeos al conectarse y permitirá o no, que continúe adelante.

Haremos un ejemplo requiriendo que el usuario que se vaya a conectar tenga una aplicación abierta, en concreto el Bloc de notas de Microsoft (o Notepad).

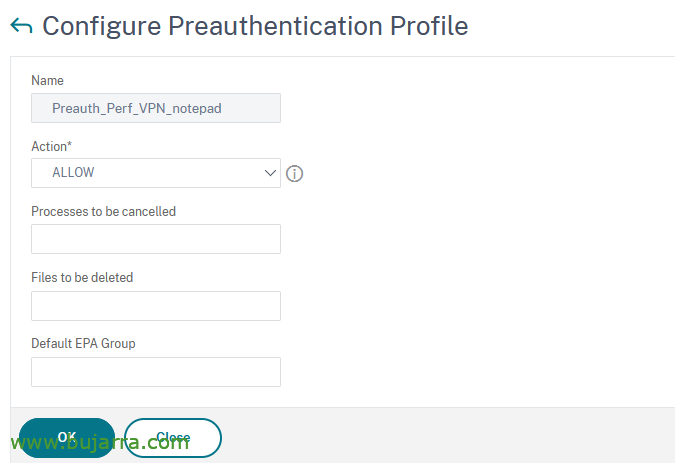

Crear el Preautenticación Profile

Comenzamos creando el perfíl de sesión para la preautenticación, desde “Citrix Gateway” > “Políticas” > “Políticas e Perfis de Pré-autenticação” > “Perfis de Pré-autenticação” > “Adicionar”. Le indicamos un nombre y en Action selecionamos ALLOW,

Crear la Preautenticación Policy

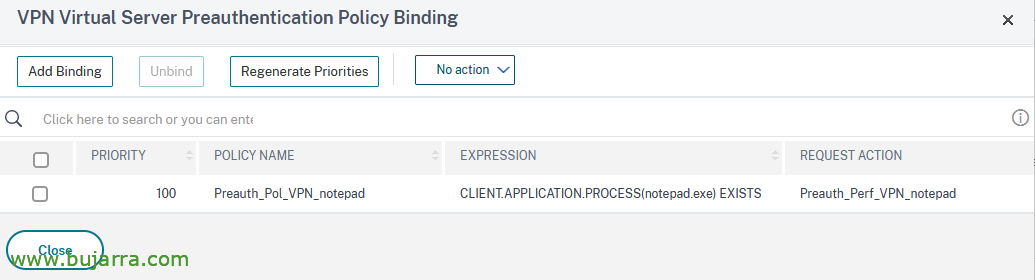

Luego crearemos la política de sesión “Citrix Gateway” > “Políticas” > “Políticas e Perfis de Pré-autenticação” > “Políticas de Pré-autenticação” > “Adicionar”. La vinculamos la acción y añadimos las expresiones qué nos interesen, esta de ejemplo, como comentábamos, si tiene un proceso abierto, que sea el Notepad poderá aceder à web de NetScaler, em caso contrário no le mostraría nada.

Vincular al NS Gateway la Política de Preautenticación

Y como ya es habitual, lo devemos vincular al Virtual Server de nuestro NetScaler Gateway, buscamos las políticas de pré-autenticação y la vinculamos.

Quedando así la AAA Preauthentication Policy,

Probando por primera vez

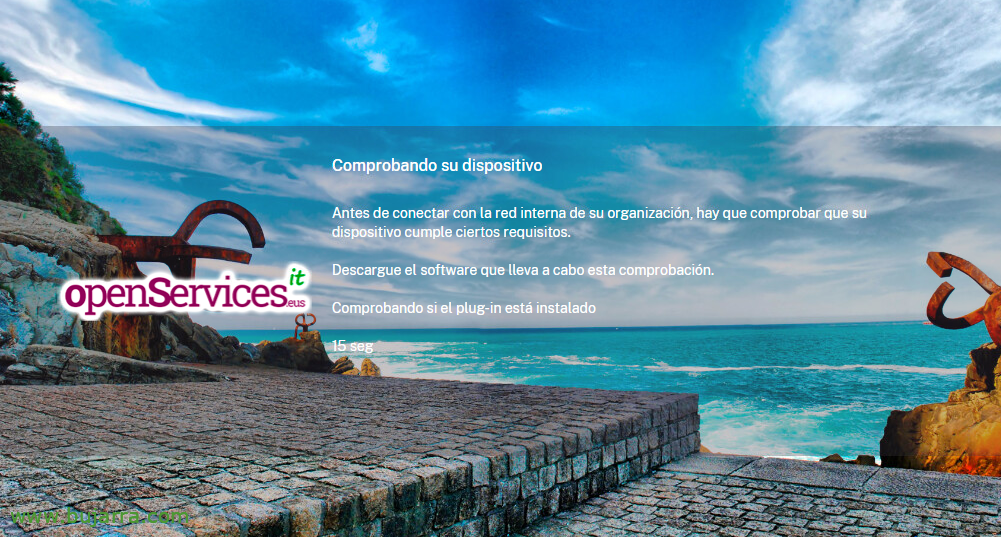

Ya es hora de começar a probar nuestra nueva VPN! A primeira vez que abrirmos a URL do nosso Gateway, será indicado que está a Verificar o nosso dispositivo, e que antes de nos conectarmos deve verificar se o dispositivo cumpre certos requisitos, esperamos uma contagem decrescente…

E como até agora não instalámos o software que fará a verificação, Clique em “Descarregar”

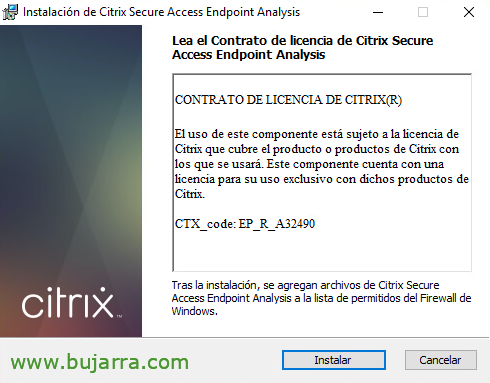

Instalação do Citrix Secure Access Endpoint Analysis,

Iniciamos uma breve instalação no nosso posto do Citrix Secure Access Endpoint Analysis, que verificará o mencionado, alguma condição de pré-autenticação que possamos necessitar. Clique em “Instalar”,

Após a breve instalação, clicamos em “Fim”. Para implementações em massa, este software poderá ser instalado com parâmetros de forma desatendida.

Uma vez que tenhamos instalado o agente de análise, nos perguntará si pode analisarnos a equipa para ver si cumplimos las condições de acesso, Clique em “Sim”, ou em “Siempre”,

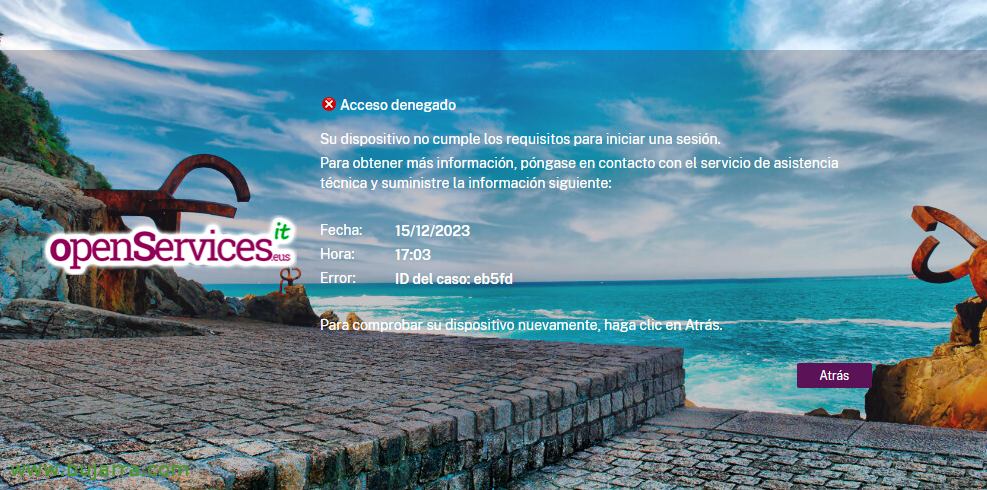

Tras analizarnos el equipo, si no cumplimos las conditions nos dará un Acceso denegado, indicando que o nosso dispositivo não cumprirá os requisitos para iniciar a sessão.

Em vez de, si los cumplimos, nos mostrará o painel de acesso para iniciar a sessão, no meu caso para poder aceder necessita do bloco de notas aberto, executado de fondo, e assim por diante, nos muestra la web de acceso.

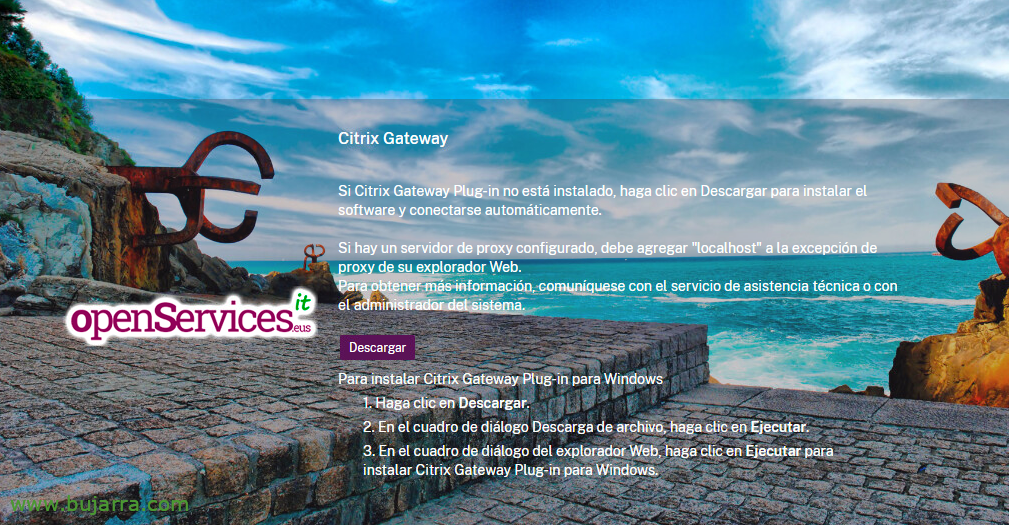

Tras authenticarnos de manera habitual, con utilizador e contraseña, nos detectará que no tenemos el cliente de VPN instalado, el Citrix Gateway Plug-in, Clique em “Descarregar”.

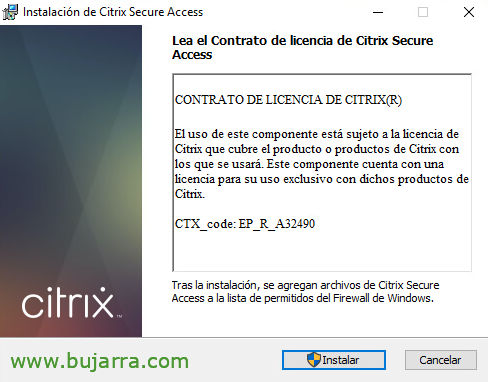

Instalação de Citrix Secure Access,

Procedemos pues a sua instalação neste caso manual, mas também se poderia instalar de forma desatendida, Clique em “Instalar”,

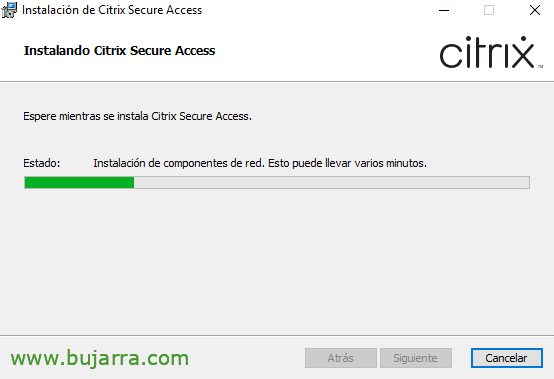

… Aguarde alguns segundos…

Tras la instalação pulsamos en “Fim”,

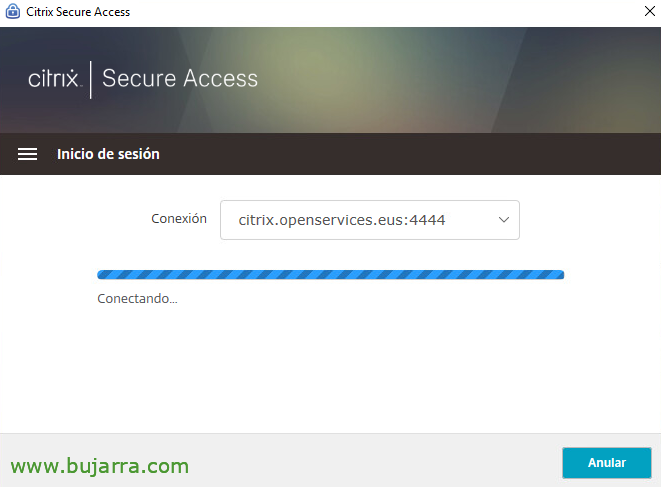

Abrir-nos-á diretamente o Secure Access com os dados de ligação já configurados, apenas nos pedirá utilizador e palavra-passe para nos conectarmos de forma segura à VPN, Clique em “Iniciar sessão”,

… esperamos enquanto conecta….

Verificamos que já estamos conectados, aqui sem intervalo de IP, usando e partilhando o SNIP do NetScaler,

Ou se tivermos um intervalo de IP,

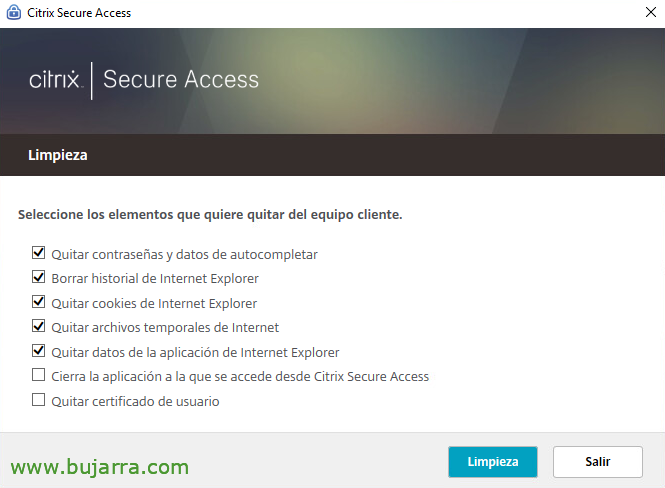

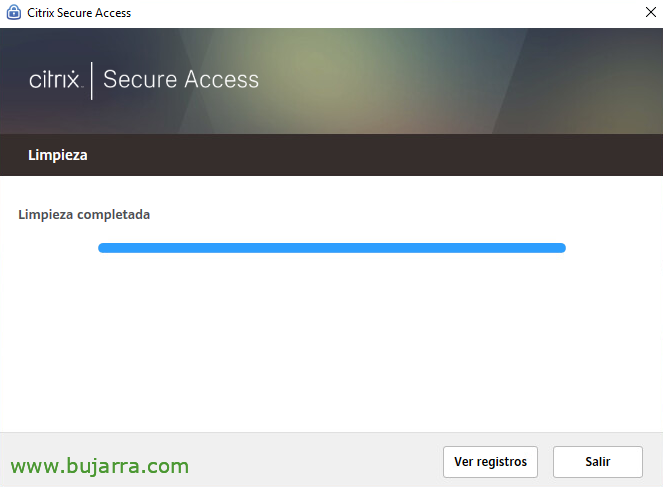

Ao fechar a sessão do Citrix, automaticamente perguntará que elementos eliminar do equipamento local para garantir segurança e remover certos elementos perigosos, isto também poderia ser configurado de forma desassistida, pressionamos em “Limpeza”,

“Sair”,

Habilitar Split Tunnel

Teremos de ativar o Split Tunnel se quisermos que nem todo o tráfego da VPN passe pelo nosso NetScaler, se não queremos que cada cliente navegue pela sua própria ligação e que só o tráfego que nós quisermos entre na VPN.

No Perfil de sessão do Citrix Gateway que criámos anteriormente, no “Client Experience”, marcamos Split Tunnel como ON.

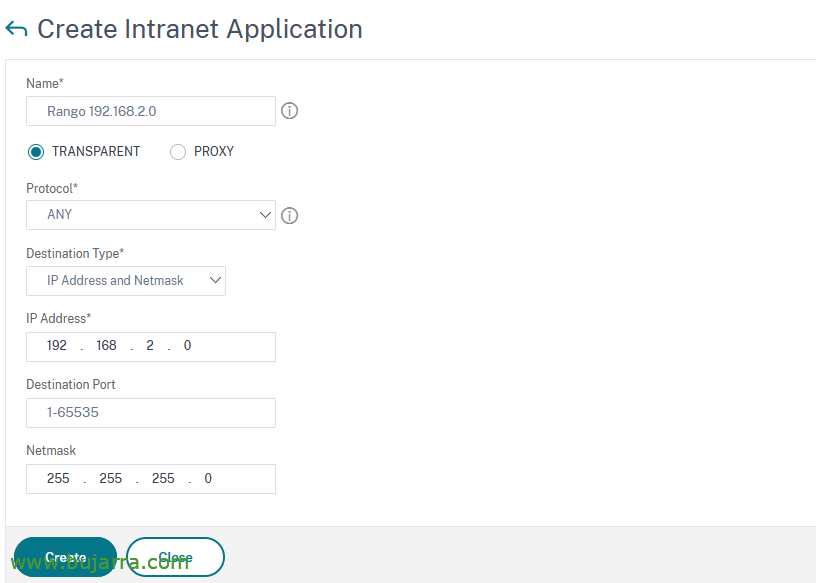

Devemos registrar a(s) rede(s) às quais queremos dar acesso, por isso, desde “Citrix Gateway” > “Recursos” > “Aplicações da Intranet” > “Adicionar” e criamos o destino para onde queremos que possam aceder, um host, uma rede, filtrando por porta…

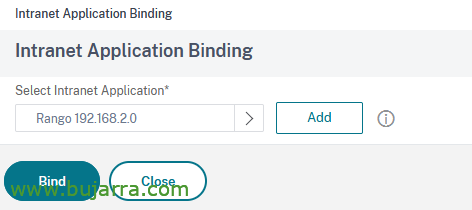

E finalizaríamos vinculando ao Virtual Server do NetScaler Gateway, em “Aplicações da Intranet”, selecionamos as nossas aplicações da Intranet e “Bind”.

Poço, acho que é mais do que suficiente para um primeiro documento onde podemos ver como configurar o nosso Citrix NetScaler Gateway como um gateway VPN e fornecer acesso seguro à organização a qualquer utilizador externo, vimos como atribuir endereços IP e como criar uma regra de pré-autenticação para validar que o utilizador cumpre certos requisitos antes de se ligar! Nos próximos documentos adicionaremos diversos elementos que acrescentarão complexidade e segurança,

Um abraço, Que corra bem!