Gestión de LOG's en un Fortigate

Fortigate 防火墙可以保存您的 LOG,从而能够看到我们网络中发生的事情, 我们可以看到我们的攻击尝试, 我们的用户做什么… 这些 LOG 可以以不同的方式存储, 一个通过另一个名为 FortiAnalyzer 的 Fortigate 产品; 另一个到它自己的内存 (当它重新启动时,它将被删除, 这是 RAM); 到一个名为 FortiKey 的 USB 随身驱动器,在我的情况下是最有趣的,并且免费到一个名为 Syslog 的 LOG 服务器.

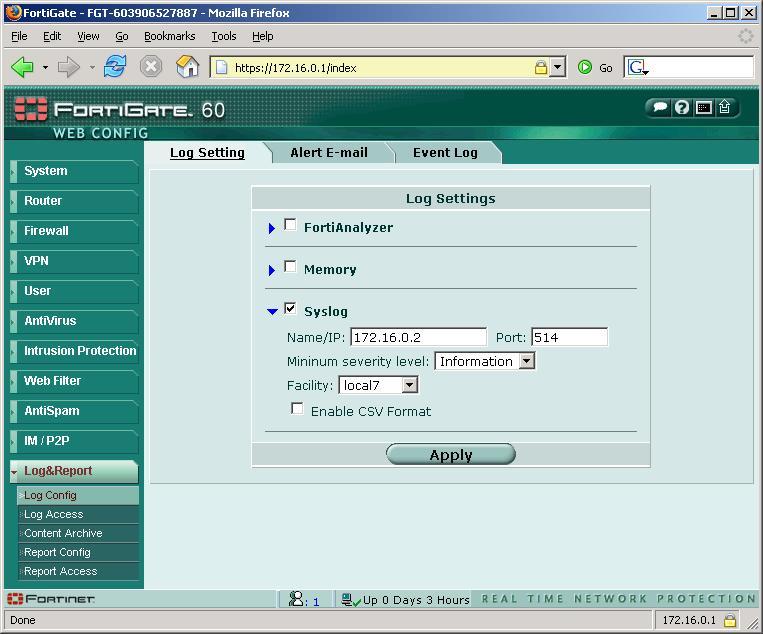

要配置 LOG,我们必须进入左侧的菜单 “日志 & 报告” 然后 “日志配置”. 我们将检查我们感兴趣的选项, 在我的情况下,配置一个服务器来管理这些 LOG 并生成统计数据或我感兴趣的任何内容, 所以我检查 SYSLOG 选项并输入我的 Syslog 服务器的 IP, 默认端口通常是 514. 然后,我们会说明我们希望您发送给我们的 LOG 类型, 如果 信息, 通知, 错误数… 和 “设备” 我们将 Local7″ 格式是什么, 点击 “应用”.

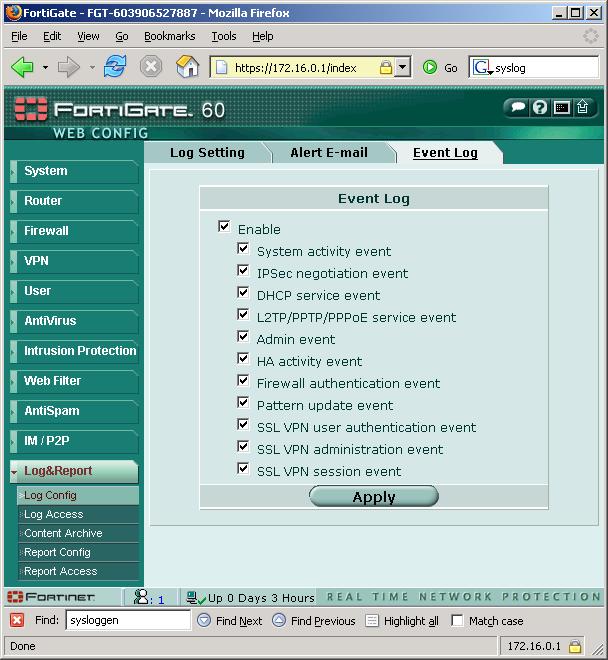

在 “事件日志”, 我们必须标记我们要登录的内容, 我通常会启用所有内容,如果它有很多“稻草”’ 我停用了我不感兴趣的那些, 点击 “应用” 当我们完成时.

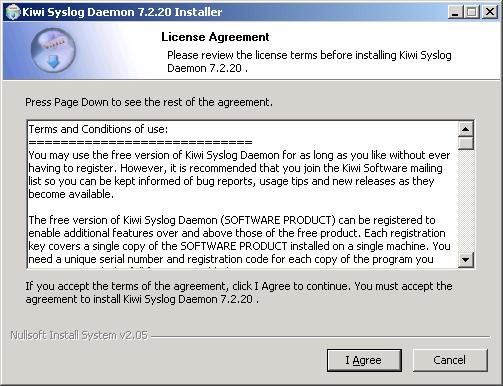

现在我们需要一个 “Something’ 要收集这些 LOG, 为此,我们将使用 LOG 的服务器, 那是, 我们将在服务器上安装 (如果我们还没有) 知道如何处理它们的软件, 一个 syslog, 例如,新西兰是免费的, 我们可以从他们的官方网站下载 这里 或从我的网站 这里. 我们安装它, 这很简单, 一名助理跳出来向我们走来, 我们接受协议, “我同意”,

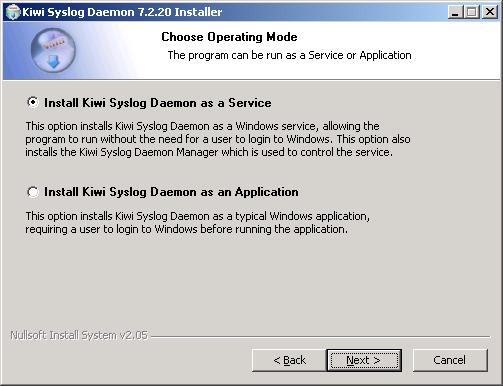

我们将其作为服务安装, “下一个”,

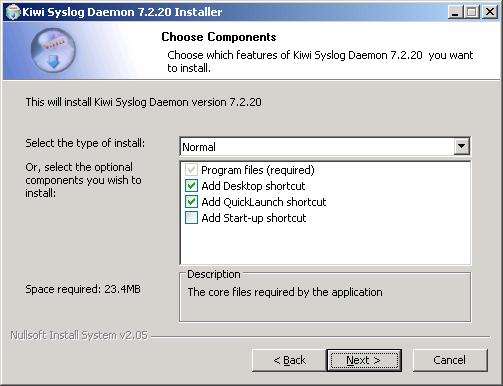

正常安装并继续, “下一个”,

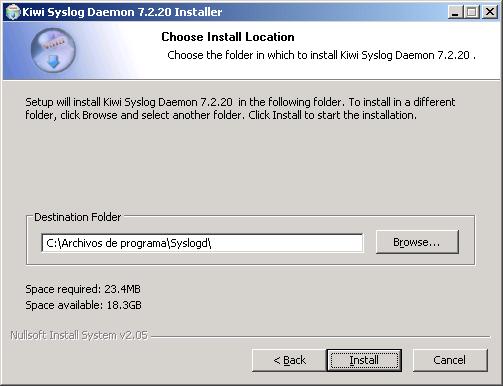

默认路径是, 我们开始安装, “安装”,

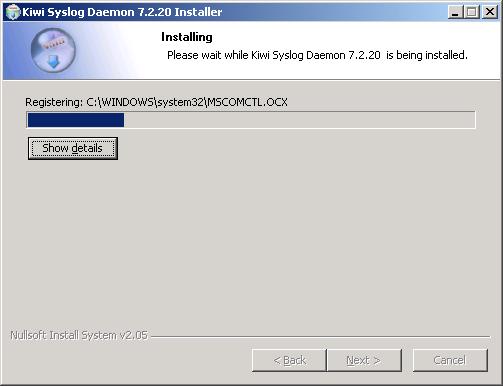

…

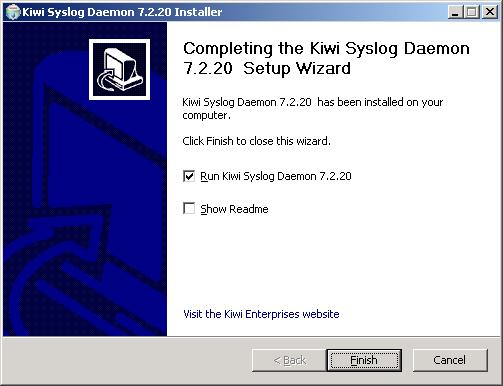

完成后, 我们打开它, “完成”,

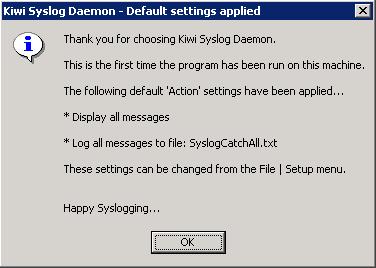

还行, 我们给予 “还行”,

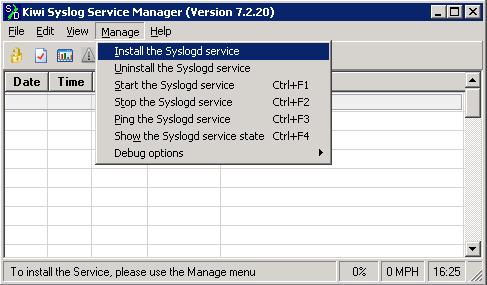

一旦你打开了 Kiwi, 我们必须安装服务, 为此,我们进入菜单 A “管理” > “安装 Syslogd 服务”,

还行, 告诉我们它已像 Windows 服务一样安装. “还行”

现在必须启动它,以便 LOG 开始到达, 为此: “管理” > “启动 Syslogd 服务”.

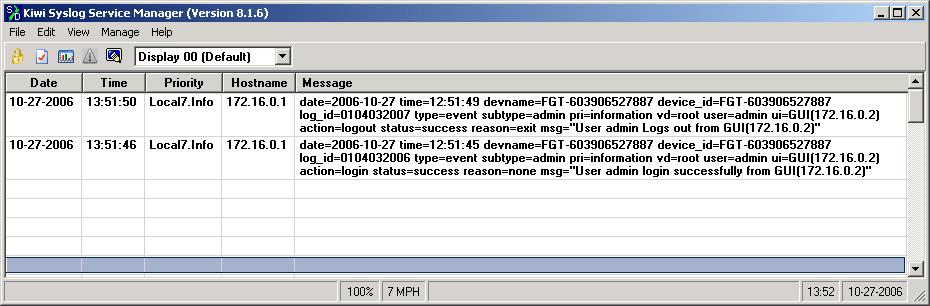

我们看到 LOG 即将到来, 一切都很详细, 我们在 13:51:46 有人登录了固件,并在 13:51:50 他们已经把他注销了.