Gophish – Phishing ètic a la nostra empresa

Avui anem a veure una eina molt completa i senzilla a la, una eina open source que ens ajudarà a realitzar exercicis de conscienciació sobre la seguretat en la nostra organització. Farem un phishing intern, una simulació que ens ajudarà a conèixer el nivell dels nostres volguts usuaris.

Podem dur a terme un exercici de conscienciació sobre la seguretat dins de la nostra empresa mitjançant la realització de simulacres de phishing ètics, amb l' objecte d' avaluar la preparació dels nostres usuaris i millorar punts febles. Per suposat sempre amb permís i de manera legal.

Veureu com en menys de 15 minuts podem tenir tot llest, farem servir Gophish que ens aportarà tot per realitzar el test. No només des de l'enviament dels mails, si no que tindrem una consola completíssima: veurem estadístiques, a qui li ha arribat el mail, qui l'ha obert, qui ha punxat a l'enllaç fraudulent i fins i tot si han ficat els (si volem), els podríem veure.

Així que abans de seguir, si ets una persona que ha d'utilitzar això per fer el mal, per favor, no ho facis, no necessitem gent com tu en aquest planeta. De veritat, háztelo mirar, pot tenir un problema psicològic i el millor és que contactes amb un professional.

Aquesta guia està orientada únicament i exclusivament perquè nosaltres internament fem els tests que ens ajudin a millorar la seguretat de les nostres empreses. Fi.

Hi ha diverses maneres de desplegar Gophish, en aquest post veurem com desplegar-lo amb Docker, així que en 2 minuts estarà llest. Descarreguem la imatge del contenidor amb:

sudo docker pull gophish/gophish

I directament arrenquem el contenidor de Gophish:

sudo docker run --name gophish -p 3333:3333 -p 82:80 -d gophish/gophish

En el comandament anterior veiem 2 ports, el 3333 l'usarà Gophish com a consola d'administració, des d'aquí nosaltres els admin podrem definir les campanyes de phishing. I addicionalment, en el 80tcp (que jo m'ho mapeig al 82è aniversari) Gophish servirà per aquest port les webs fraudulentes que vulguem simular, vagi, on l'usuari arribarà en punxar l'enllaç.

Important, en els logs del contenidor veurem la contrasenya de l'usuari 'admin’ que serà amb el que entrem a gestionar Gophish, així que la consultem:

sudo docker logs gophish -f ... time ="2023-09-28T20:53:10Z" level = info msg ="Please login with the username admin and the password af5cj3ccd1e705e8" time ="2023-09-28T20:53:10Z" level = info msg ="Creating new self-signed certificates for administration interface" time ="2023-09-28T20:53:10Z" level = info msg ="Background Worker Started Successfully - Waiting for Campaigns" time ="2023-09-28T20:53:10Z" level = info msg ="Starting IMAP monitor manager" time ="2023-09-28T20:53:10Z" level = info msg ="Starting phishing server at http://0.0.0.0:80" time ="2023-09-28T20:53:10Z" level = info msg ="Starting new IMAP monitor for user admin" time ="2023-09-28T20:53:10Z" level = info msg ="TLS Certificate Generation complete" time ="2023-09-28T20:53:10Z" level = info msg ="Starting admin server at https://0.0.0.0:3333"

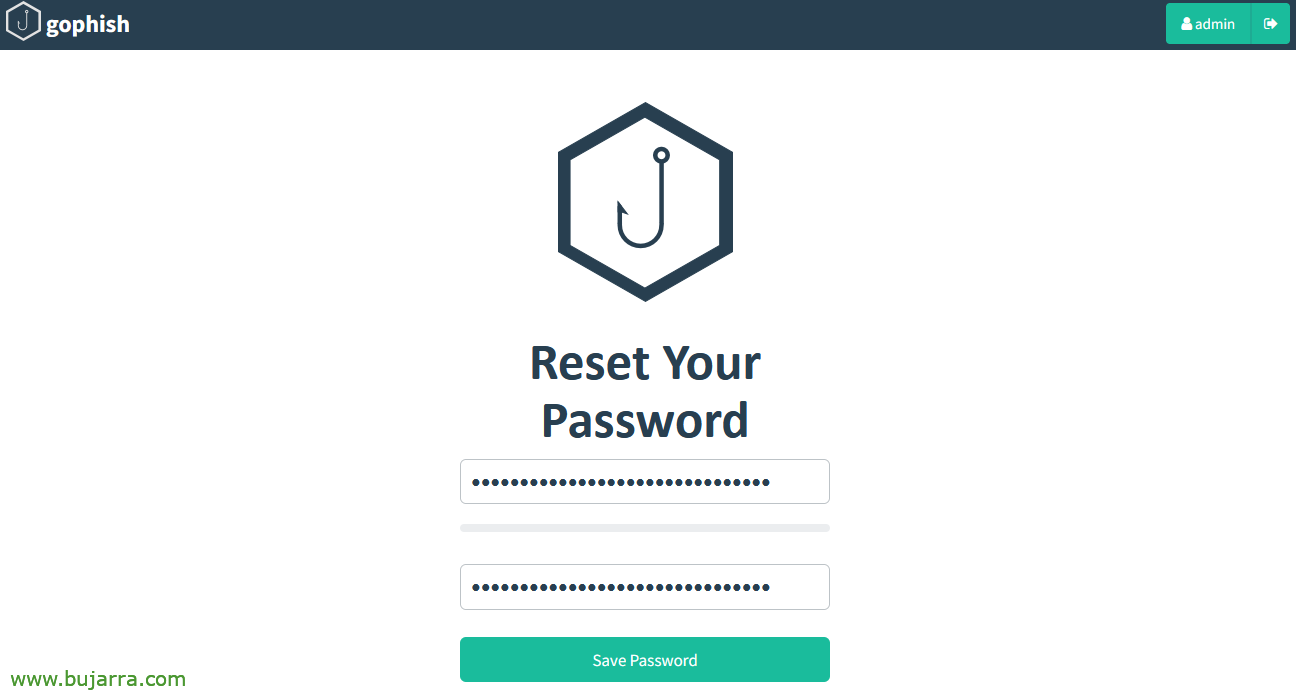

Així que llest, no tenim més que entrar a https://DIRECCION_IP_DOCKER:3333 per accedir a la gestió de Gophish,

Una ve ens ho farem, ens obligarà a canviar la contrasenya d''admin', posem la que se'ns antoni.

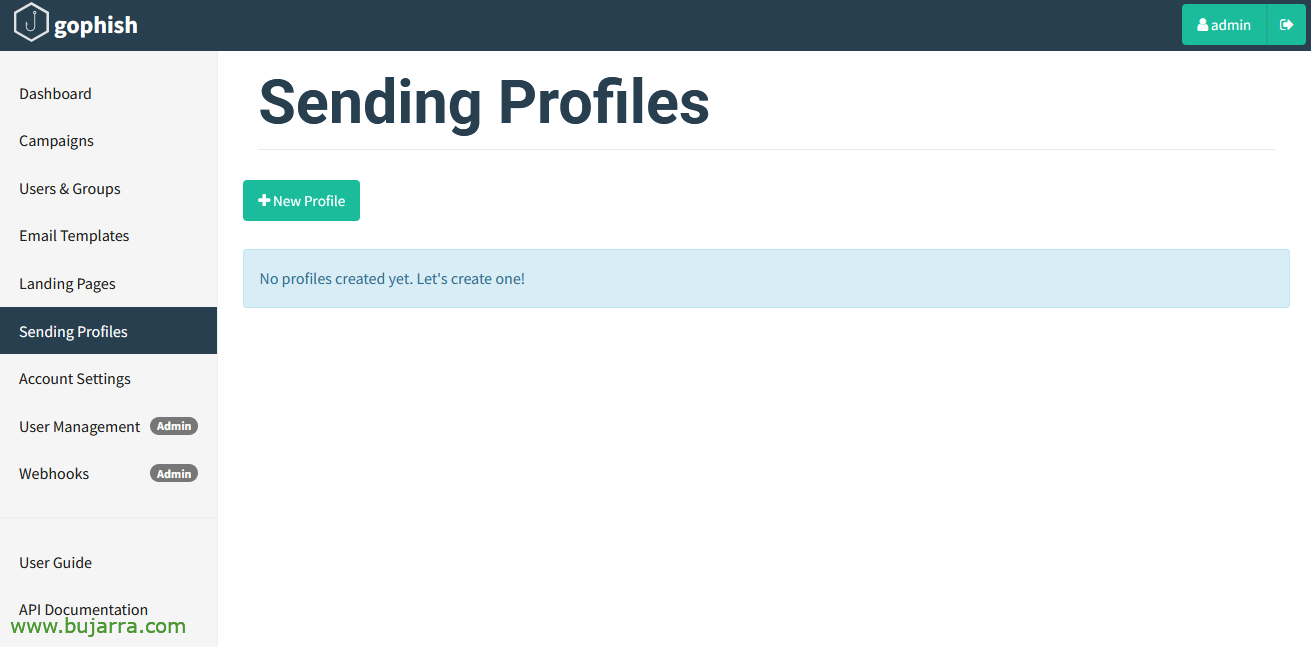

I comencem doncs!!! Arrenquem primer configurant un perfil d'enviament, això és, des de quin servidor de correu enviarem els mails. Així que posem en “Sending Profiles” > “New Profile”,

Perquè entenguem l'exercici que vam fer al post, vam fer el Phishing ètic contra una empresa anomenada Open Services IT (és on treballo), i vaig fer-me el tonto i suposar que NO tenim credencials d'aquesta empresa per manar mails des de @openservices. (que seria el seu domini públic). Així que configuro un altre mail, per exemple un personal que res té a veure, usarem @bujarra.com, des d'aquí manarem els mails, però no us preocupeu que no se n'assabentaran els usuaris.

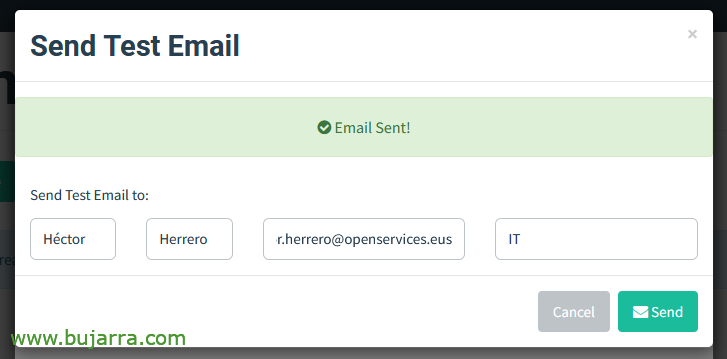

Emplenem les dades de correu i posem en “Send Test Email” per validar-lo,

Manem un mail de prova, i veurem que la part del correu la rasem.

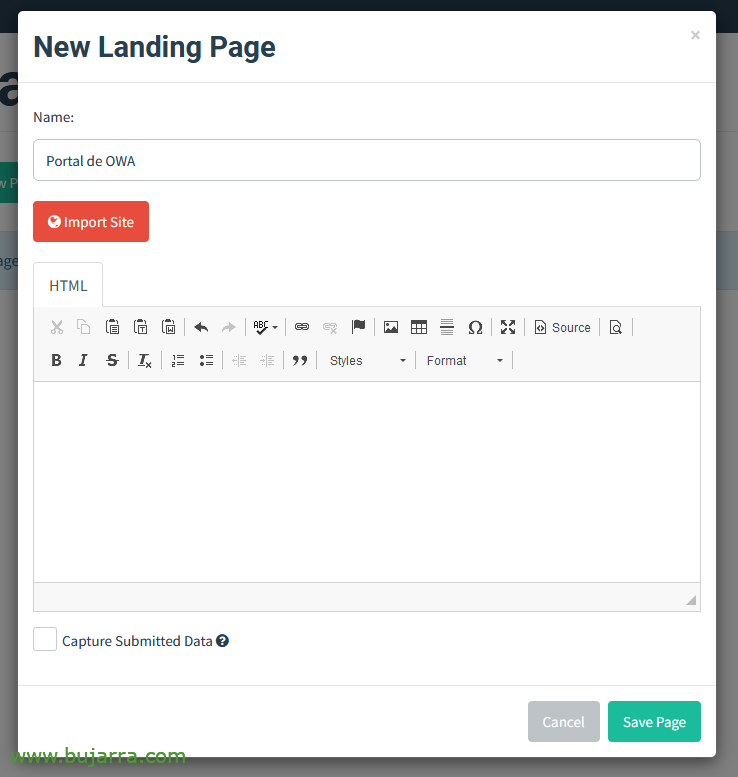

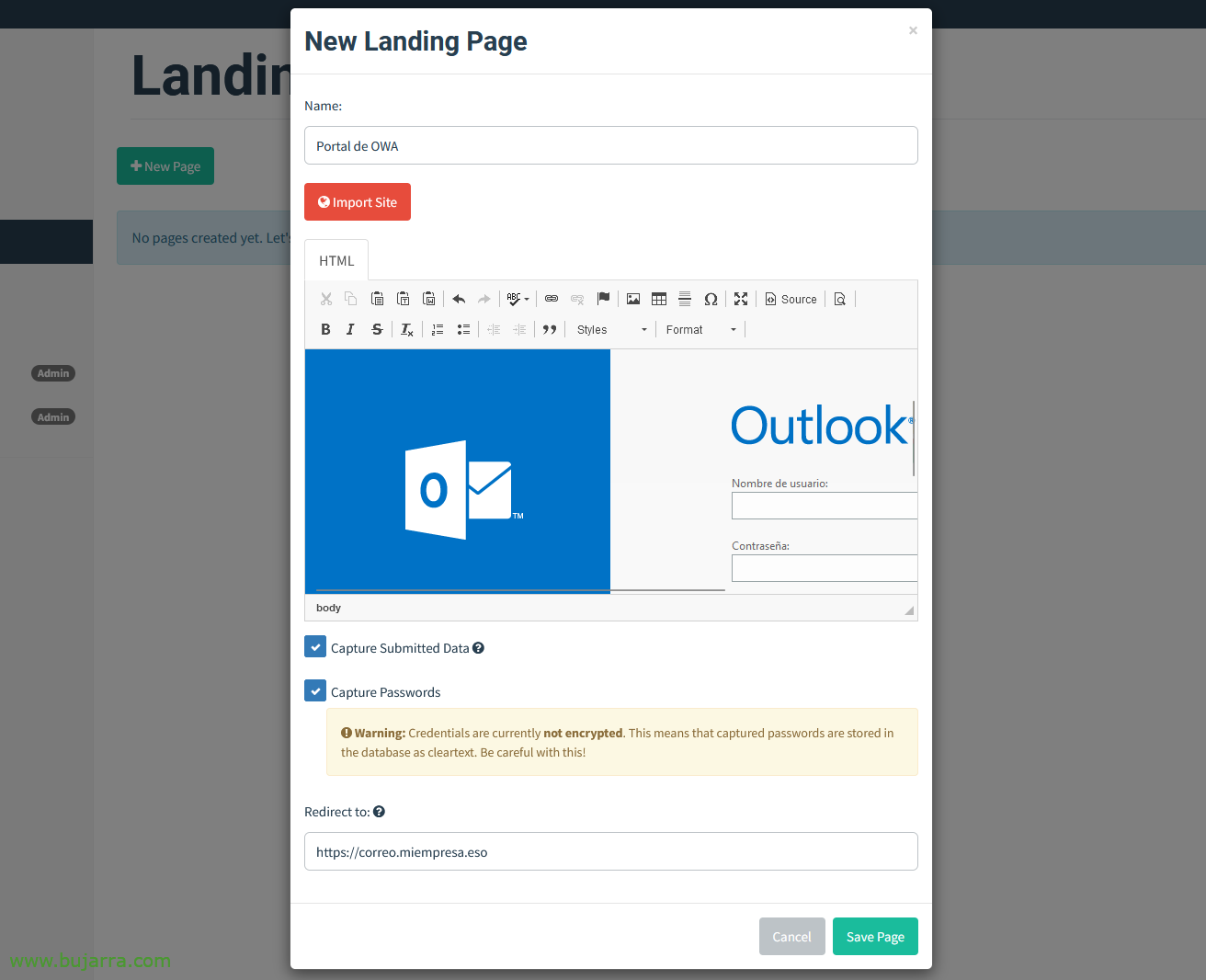

A continuació crearem la pàgina on portarem els usuaris; en l'exercici que estem fent vaig simular el web del correu electrònic de l'empresa, que sabem que fa servir Microsoft Exchange i té OWA, així que això crearem, anem a “Landing pages” > “New Page”,

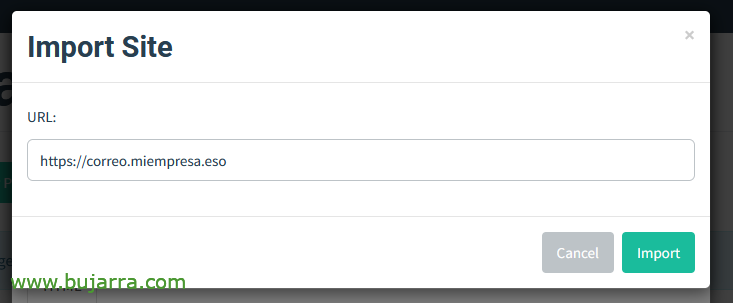

Vais a flipar, veureu que senzill… li posem un nom, per exemple 'Portal d'OWA'. ¿Però i com dupliquem la web de l'OWA? Molt fàcil, dale a “Import Site”…

Posem la URL del lloc que volem copiar/clonar, això és la de l'OWA de l'empresa i posem en “Import”,

Tachan!!! ens ha copiat el codi HTML i ens la va deixar exacta, la pera llimonera… podrem marcar tots dos checks per capturar qualsevol dada que escriguin, així com la contrasenya si és que ens interessés.

Així que aquesta web serà la que se'ls presentin als usuaris i quan escriguin les seves credencials… Gophish els redirigirà després al lloc correcte. Els usuaris no sabran que ha passat, si han escrit malament la contrasenya, si se'ls refresco el navegador… Així que en el “Redirect to” posarem la URL bona, on aniran després.

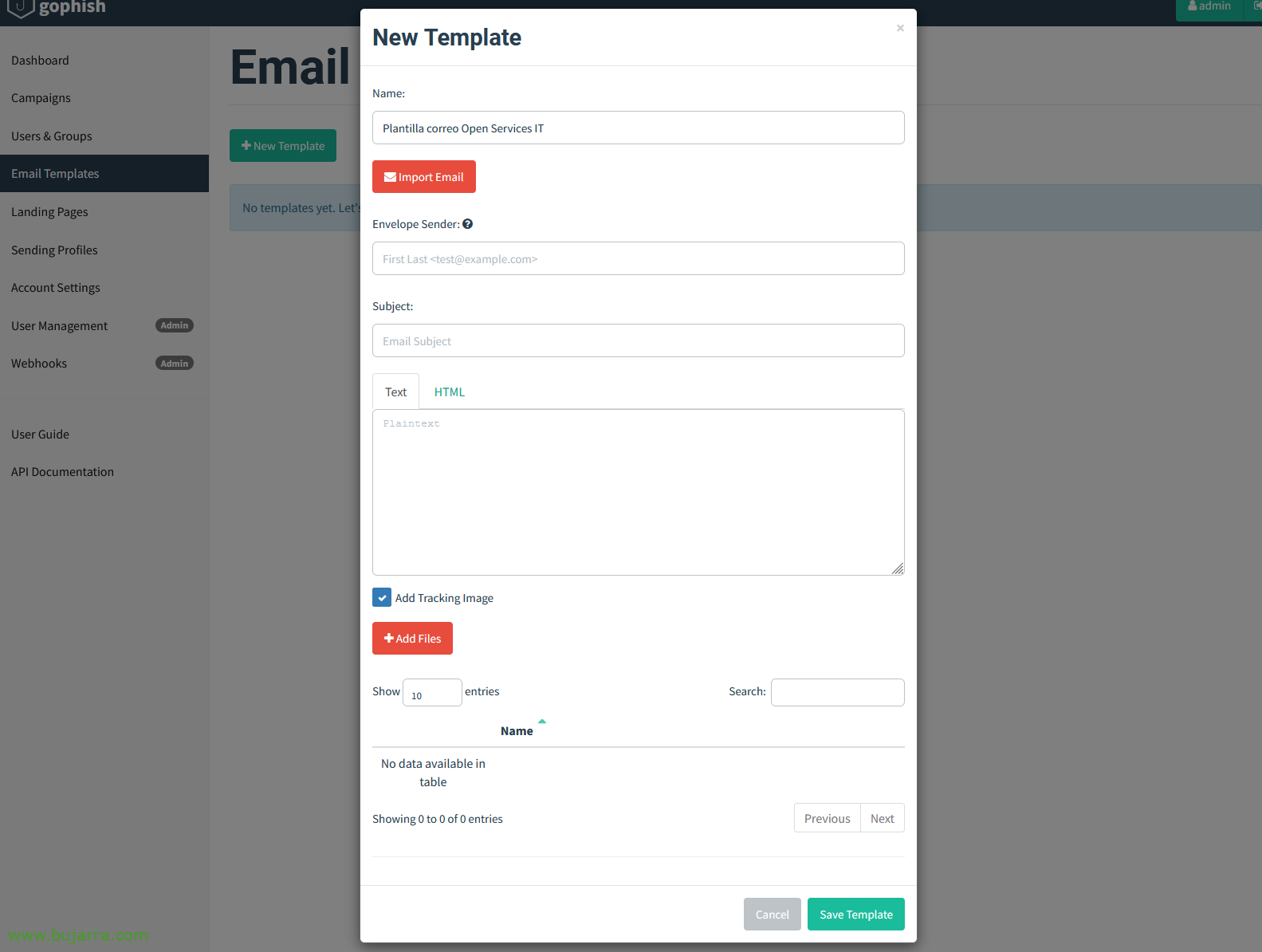

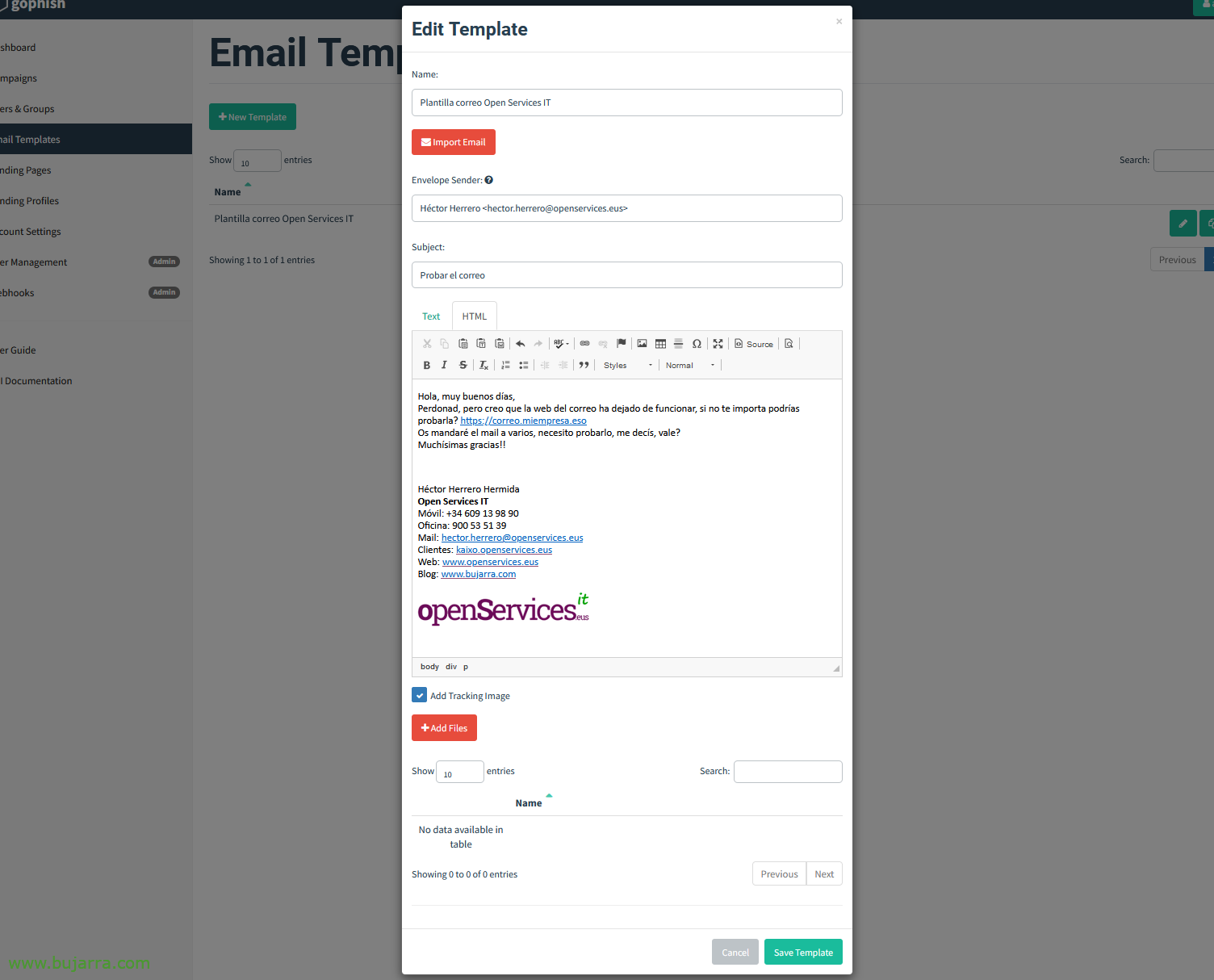

El següent ja serà crear la plantilla de mail, o sigui, el que els arribarà per mail als usuaris. Amb el format de l' empresa, font, signatura… Anem a “Email Templates” > “New Template”,

Li indiquem un nom, per exemple 'Plantilla correu Open Services IT', i per copiar el mateix format que algun mail que tinguem posem en “Import Email”,

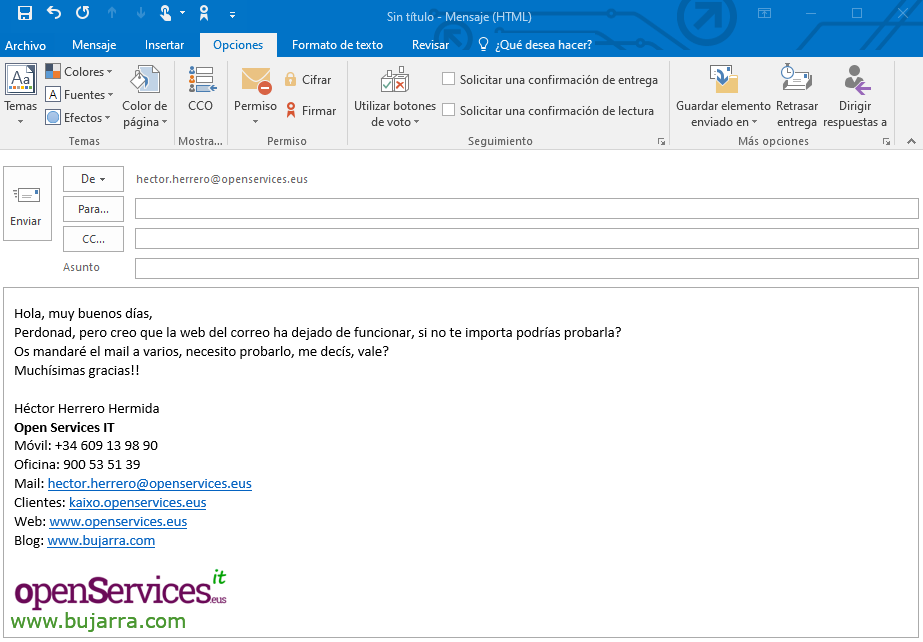

Agafem un correu amb el format que sol manar l'empresa els mails, li copiam la signatura, el logo… podem ja escriure un text… guardem el mail i copiam el codi en format HTML.

Total, que a l'Import Email’ enganxem el codi HTML que ens haurà generat aquest mail de plantilla, posem en “Import”,

Tachán de nou! Ja tenim la plantilla de mail que vam enviar, amb un text una mica així perquè piquin els usuaris, els donaré confiança i els demanaré que provin d'entrar al correu, que crec que no funciona. Però clar que funciona!!!

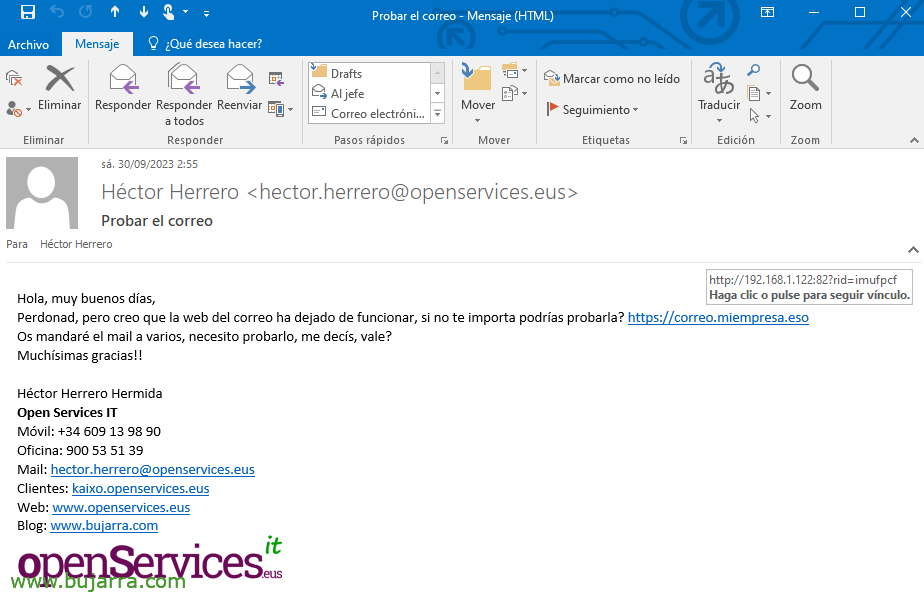

Indiquem un assumpte al mail i MOLT important, a 'Envelope Sender’ podrem falsejar el nom i el mail del remitent, ací encara que manem el mail des de @bujarra.com li podem dir que el que el mana és de @openservices.eus, i l'usuari no se n'assabentarà, tela marinera…

Total, al mail els posem la URL on haurien de punxar…

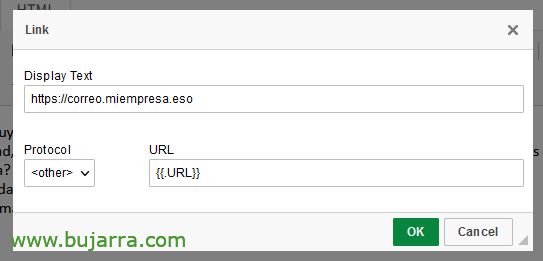

… i creem un link però al nostre lloc de Gophish!!! Per exemple, eh, en Protocol posem '<other>’ i a la URL posem la variable de {{URL}}, així Gophish posarà la URL maligna 😉 Teniu més variables en la seva web oficial per si voleu personalitzar el mail, i li notem pel seu nom a l'usuari, etc.…

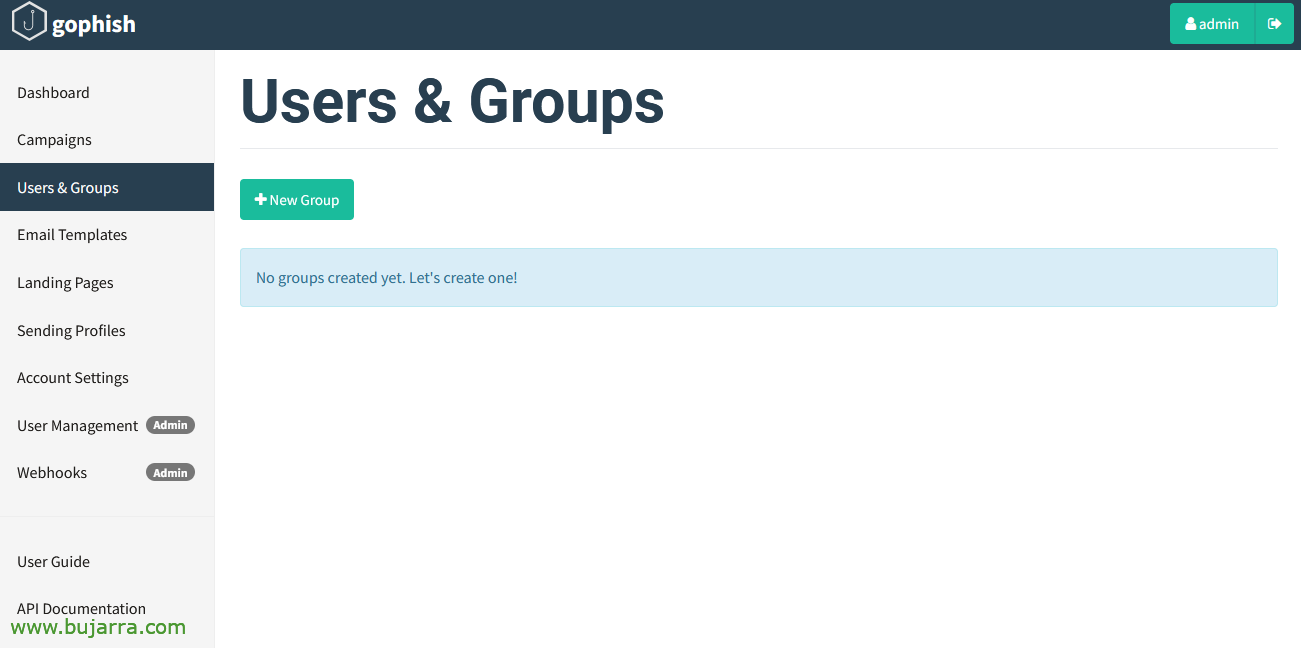

I res, ja només ens queda dir a qui li vam manar els mails, en “Users & Groups” podrem donar d'alta el nostre primer grup i afegir diversos usuaris per provar-ho… posem en “New Group”,

Afegim manualment els usuaris o els importem d'un CSV, a aquests usuaris els manarem el nostre primer test. El nom, cognom, mail o posició són variables amb les quals podríeu jugar si us interessa.

I ja estem llestos per crear la nostra primera campanya!!! “Campaigns” > “New Campaign”,

La campanya no és més que on unirem totes les peces del puzle, on indicarem la plantilla de correu que vam fer servir, la plantilla de web que farem servir, la URL és la URL del portal web de Gophish, en el meu cas és amb el port 82., per defecte seria en el 80%, i el més normal igual seria no usar direccionaments IPs interns, si no un FQDN que resolgui externament i internament. Indiquem la data de llançament i el perfil de correu que farem servir. Així com a quin grup enviarem el Phishing.. li donem a “Launch Campaign”…

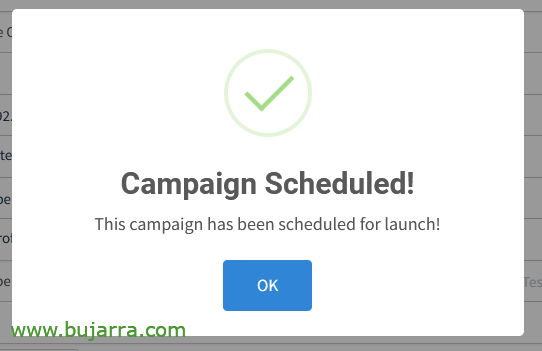

Sí! Estem súper segurs, “Launch”,

Y “OK”, campanya llançada!!! Els motors es van posar en funcionament!! Ara a esperar els resultats…

L'usuari rebria aquest mail, on diu que ve d'una persona de l'empresa (encara que el servidor de mail res tingui a veure), amb aquest text que si us fixeu a l'enllaç per molt que ells llegeixin un text, la URL serà una altra…. i si punxen…

Si punxen els portaria aquí… fixar-vos a la URL… —creieu que els usuaris es fixaran? No ho sé Rick… total, que si ja a sobre els dona per encabir les seves credencials…

Doncs… si fiquen els credencials… els redireccionarà al web del correu corporatiu, i no s'hauran adonat de què ha passat… diran… però si he ficat ja els ulls ¿? eh¿? i a partir d'aquí ens dona igual… Fixar-vos a la URL ara ja estarien al lloc corporatiu…

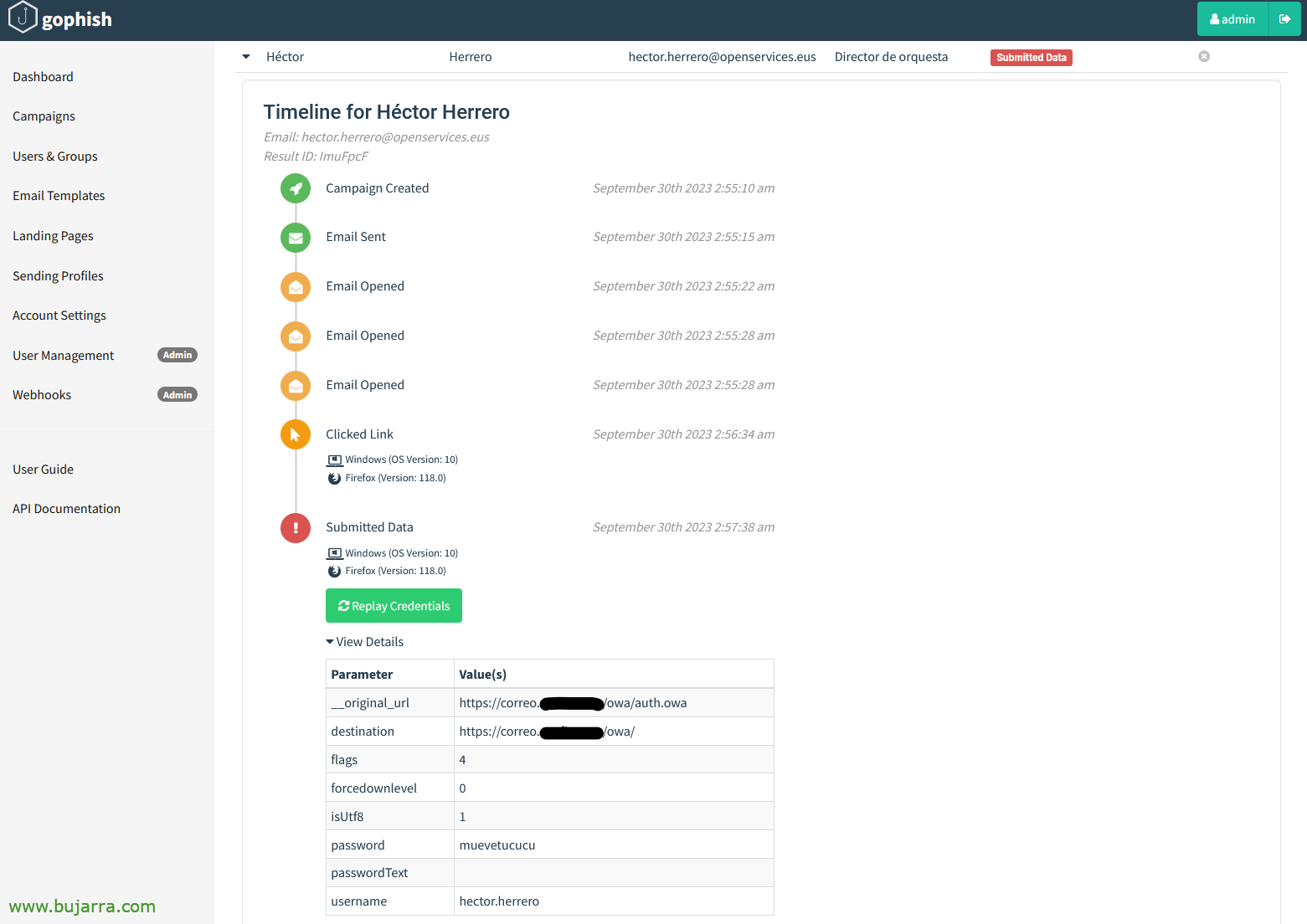

Bé, i nosaltres que veuríem? Doncs a banda d'un resum global per si hem llançat diverses campanyes, també en tindrem un d'específic per a aquest simulacre. Podem veure quants mails s'han enviat, s'han obert, usuaris han punxat a l'enllaç, usuaris que han enviat dades… o fins i tot si algun es va adonar i el va reportar com a maligne…

En els detalls podrem navegar per cada usuari… i conèixer el que va fer…. en aquest cas l'usuari va rebre el mail i després de 3 vegades de veure-ho sembla que s'ha decidit i ha punxat a l'enllaç… i pitjor encara… ha ficat les seves credencials… oh oh… usuari a reeducació!!!

Bo, heu vist que fàcil, senzill i per a tota la família podem implementar una solució de Phishing ètic lliure i open source, amb la qual puguem a més generar un informe que ensenyem en direcció per fomentar la formació, l' ús de metodologies segures, etc.…

Com sempre, us comandament una abraçada, que teniu MOLT bona setmana i el dit, per favor, els que vagin a fer servir aquestes eines de manera fraudulenta.. que us eduquin a vosaltres també!