Esquife – Phishing ético em nossa empresa

Hoje vamos ver uma ferramenta muito completa e simples ao mesmo tempo, Uma ferramenta de código aberto que nos ajudará a realizar exercícios de conscientização de segurança em nossa organização. Faremos phishing interno, Uma simulação que nos ajudará a conhecer o nível de nossos queridos usuários.

Podemos realizar um exercício de conscientização de segurança em nossa empresa, realizando exercícios éticos de phishing, para avaliar a prontidão de nossos usuários e melhorar os pontos fracos. Claro, sempre com permissão e legalmente.

Você verá como em menos de 15 minutos podemos ter tudo pronto, usaremos Gophish que nos dará tudo para realizar o teste. Não só do envio dos e-mails, mas teremos um console muito completo: Veremos estatísticas, Quem recebeu o e-mail, Quem abriu, que clicaram no link fraudulento e até mesmo se inseriram as credenciais (se quisermos), Nós podíamos vê-los.

Então, antes de prosseguirmos, Se você é uma pessoa que vai usar isso para fazer o mal, Por favor, não faça isso, Não precisamos de pessoas como você neste planeta. Realmente, Faça-o olhar para você, Você pode ter um problema psicológico e é melhor entrar em contato com um profissional.

Este guia destina-se única e exclusivamente a realizarmos internamente os testes que nos ajudam a melhorar a segurança das nossas empresas. Fim.

Existem várias maneiras de implantar o Gophish, neste post veremos como implantá-lo com o Docker, tão dentro 2 minutos estarão prontos. Baixamos a imagem do contêiner com:

Sudo Docker Pull Gophish/Gophish

E nós começamos diretamente o contêiner Gophish:

sudo docker run --name gophish -p 3333:3333 -p 82:80 -d gophish/gophish

No comando anterior, vemos 2 Portos, o 3333 será usado pelo Gophish como um console de administração, A partir daí, nós, administradores, podemos definir as campanhas de phishing. E adicionalmente, No 80tcp (que eu mapeio para mim mesmo no 82tcp) Gophish servirá sites fraudulentos que queremos simular através desta porta, ir, onde o usuário chegará clicando no link.

Importante, Nos logs do contêiner, veremos a senha do usuário 'admin’ qual será aquele com o qual entraremos para gerenciar o Gophish, então nós a consultamos:

sudo docker logs gophish -f ... tempo="2023-09-28S20:53:10Z" nível = mensagem de informações ="Por favor, faça o login com o nome de usuário admin e a senha af5cj3ccd1e705e8" tempo="2023-09-28S20:53:10Z" nível = mensagem de informações ="Criando novos certificados autoassinados para a interface de administração" tempo="2023-09-28S20:53:10Z" nível = mensagem de informações ="O trabalhador em segundo plano foi iniciado com êxito - Aguardando campanhas" tempo="2023-09-28S20:53:10Z" nível = mensagem de informações ="Iniciando o gerenciador de monitores IMAP" tempo="2023-09-28S20:53:10Z" nível = mensagem de informações ="Iniciando o servidor de phishing em http://0.0.0.0:80" tempo="2023-09-28S20:53:10Z" nível = mensagem de informações ="Iniciando um novo monitor IMAP para administrador de usuários" tempo="2023-09-28S20:53:10Z" nível = mensagem de informações ="Geração de certificado TLS concluída" tempo="2023-09-28S20:53:10Z" nível = mensagem de informações ="Iniciando o servidor de administração em https://0.0.0.0:3333"

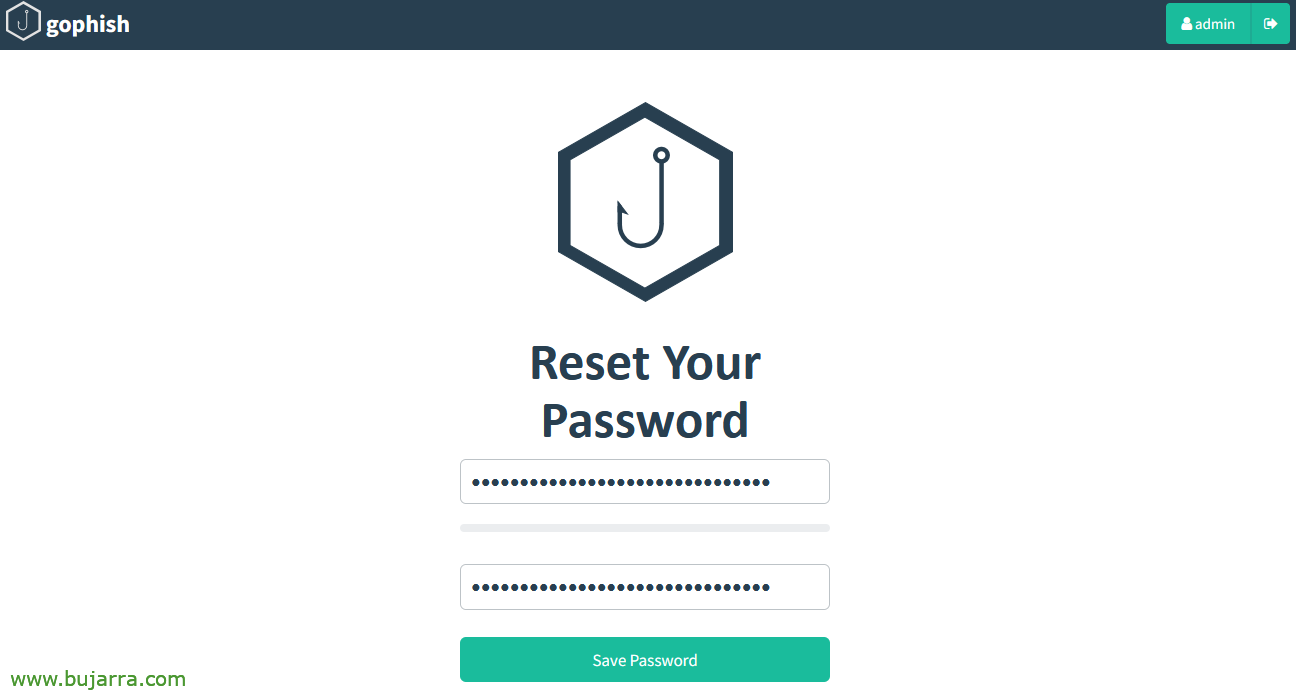

Então você está feito, Só temos que inserir HTTPS://DIRECCION_IP_DOCKER:3333 para acessar o gerenciamento do Gophish,

Vamos fazer login uma vez, Isso nos forçará a alterar a senha de 'admin', Colocamos o que queremos.

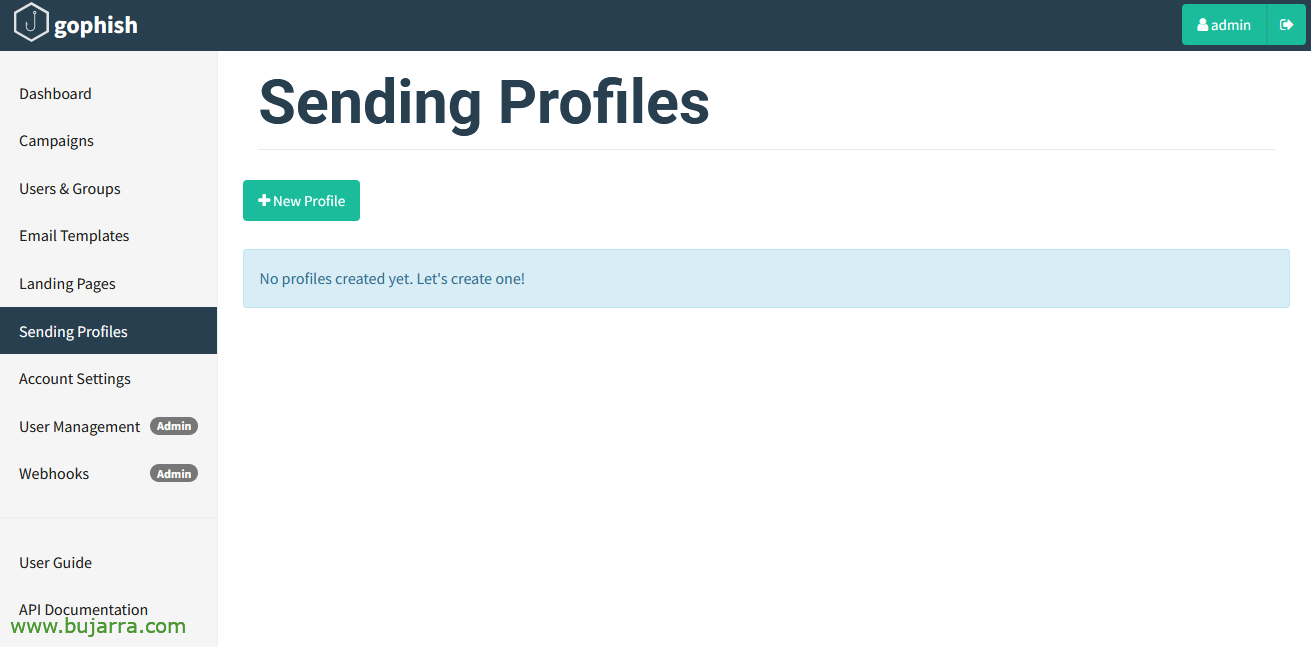

E vamos começar!!! Começamos primeiro configurando um perfil de frete, Isso é, De qual servidor de e-mail enviaremos os e-mails?. Então clicamos em “Enviando perfis” > “Novo Perfil”,

Para que entendamos o exercício que vamos fazer no post, vamos fazer phishing ético contra uma empresa chamada Open Services IT (É onde eu trabalho), e vou me fazer de bobo e assumir que NÃO temos credenciais dessa empresa para enviar e-mails de @openservices.eus (que seria de seu domínio público). Então eu configurei outro e-mail, por exemplo, um pessoal que não tem nada a ver com isso, Usaremos @bujarra.com, A partir daqui, enviaremos os e-mails, Mas não se preocupe, os usuários não descobrirão.

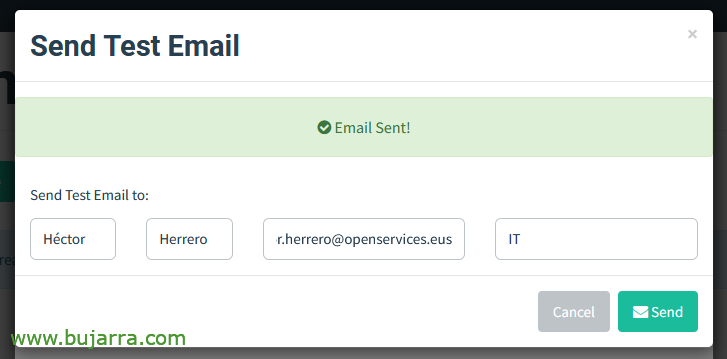

Preencha os dados do e-mail e clique em “Enviar e-mail de teste” para validá-lo,

Enviamos um e-mail de teste, e veremos que resolvemos a parte do correio.

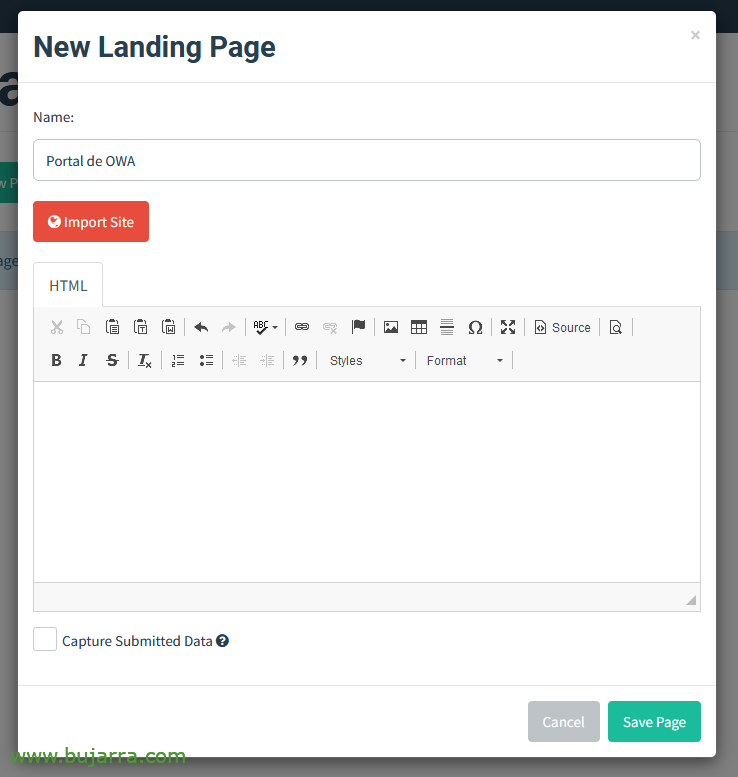

Em seguida, criaremos a página para onde levaremos os usuários; No exercício que estamos fazendo vou simular o site de e-mail da empresa, que sabemos que usa o Microsoft Exchange e tem OWA, Então, vamos criar isso, Nós vamos “Páginas de destino” > “Nova página”,

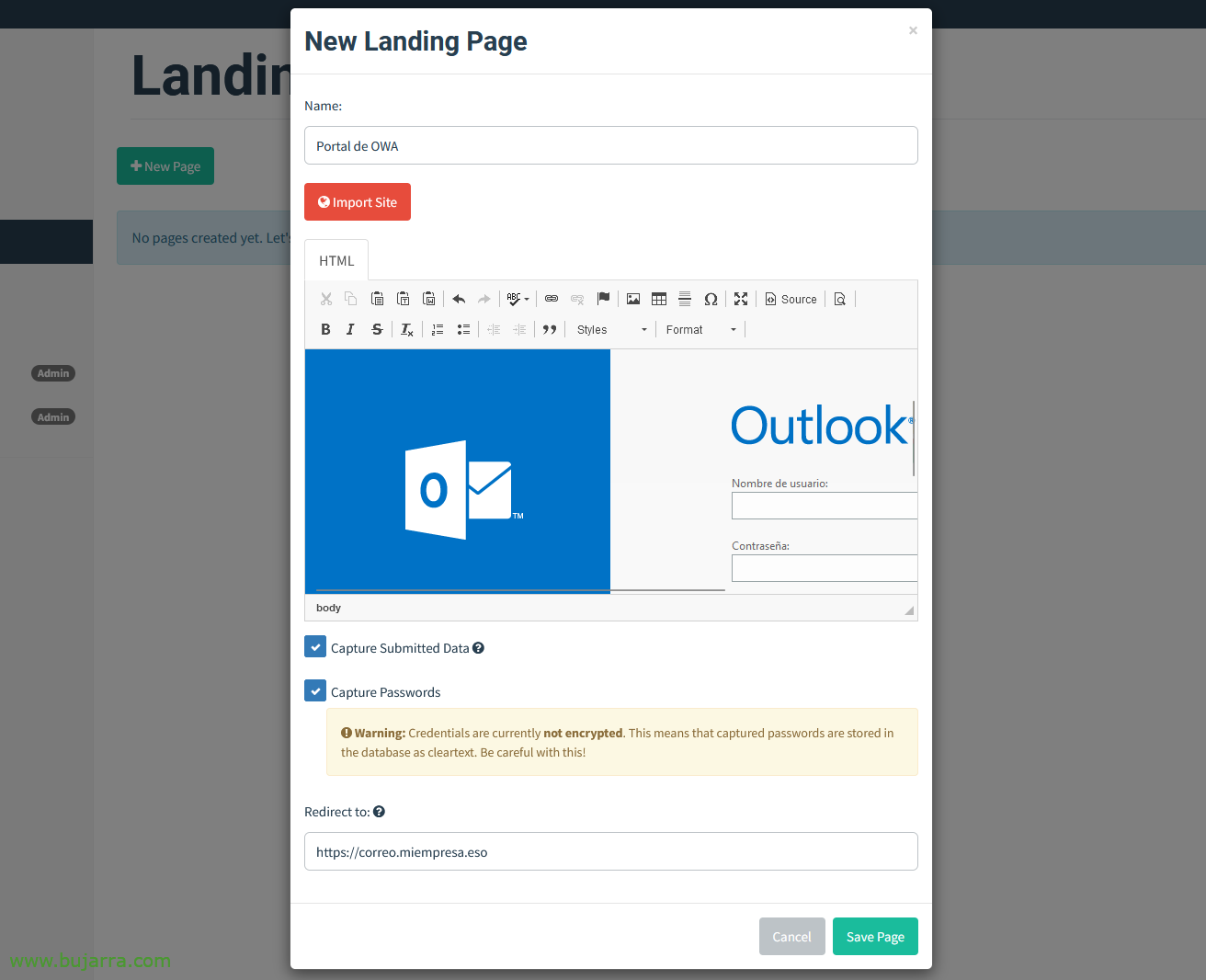

Você vai surtar, você verá como é simples… Nós damos um nome a ele, por exemplo, 'Portal OWA'. Mas como duplicamos o site do OWA?? Muito fácil, dê para “Importar Site”…

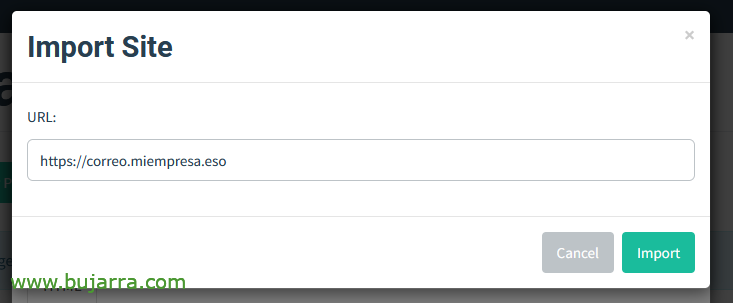

Colocamos a URL do site que queremos copiar/clonar, este é o OWA da empresa e clicamos em “Importação”,

Tachan!!! copiou o código HTML e deixou-o exatamente, A pêra limão… Podemos verificar ambas as verificações para capturar todos os dados que eles gravam, bem como a senha, se estivéssemos interessados.

Portanto, este site será aquele que os usuários serão apresentados e quando eles digitarem suas credenciais… Gophish irá redirecioná-los para o lugar certo. Os usuários não saberão o que aconteceu, se eles digitaram a senha incorretamente, Se o navegador for atualizado… Então, no “Redirecionar para” vamos colocar o bom URL, Para onde eles irão a seguir.

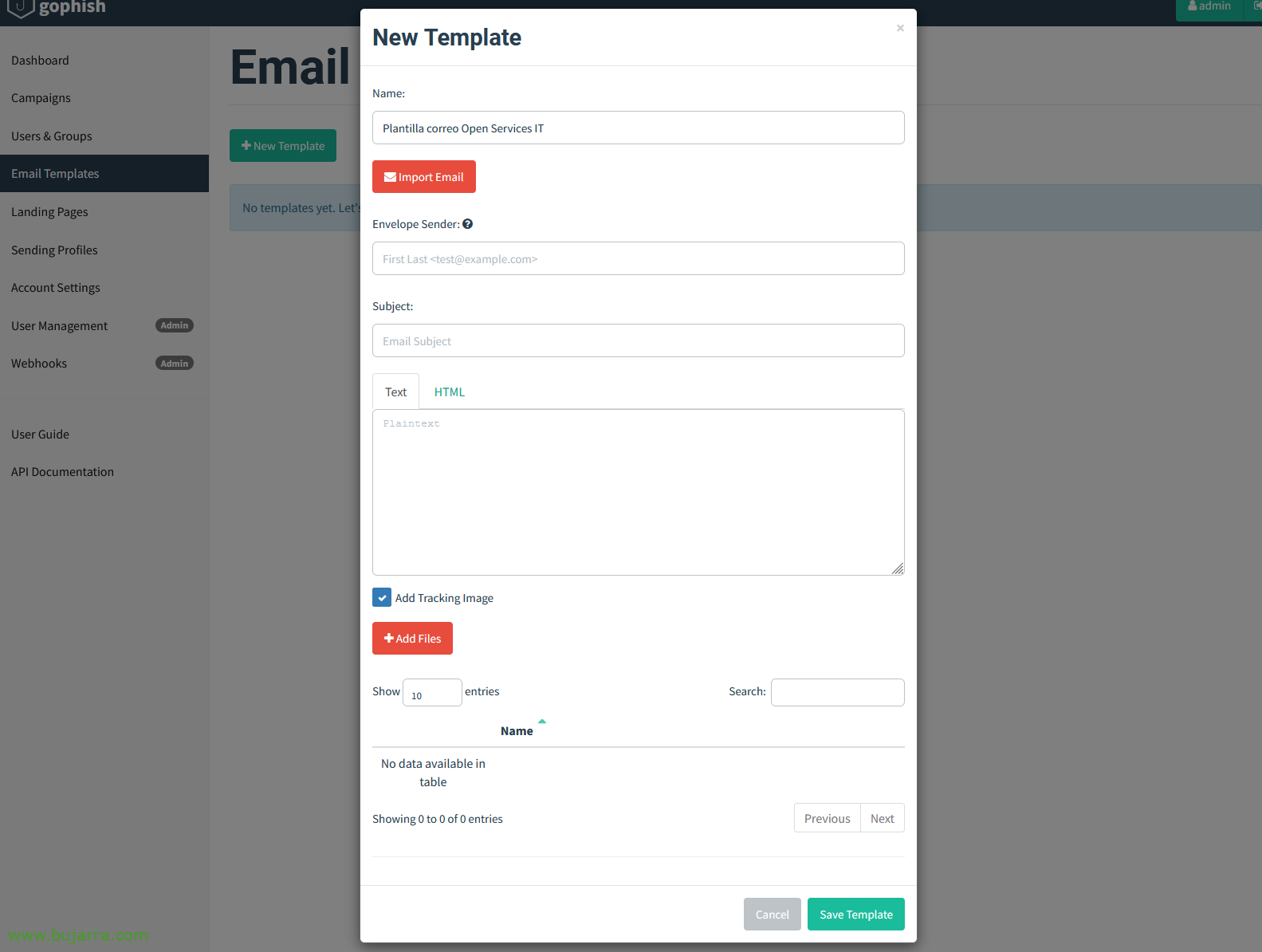

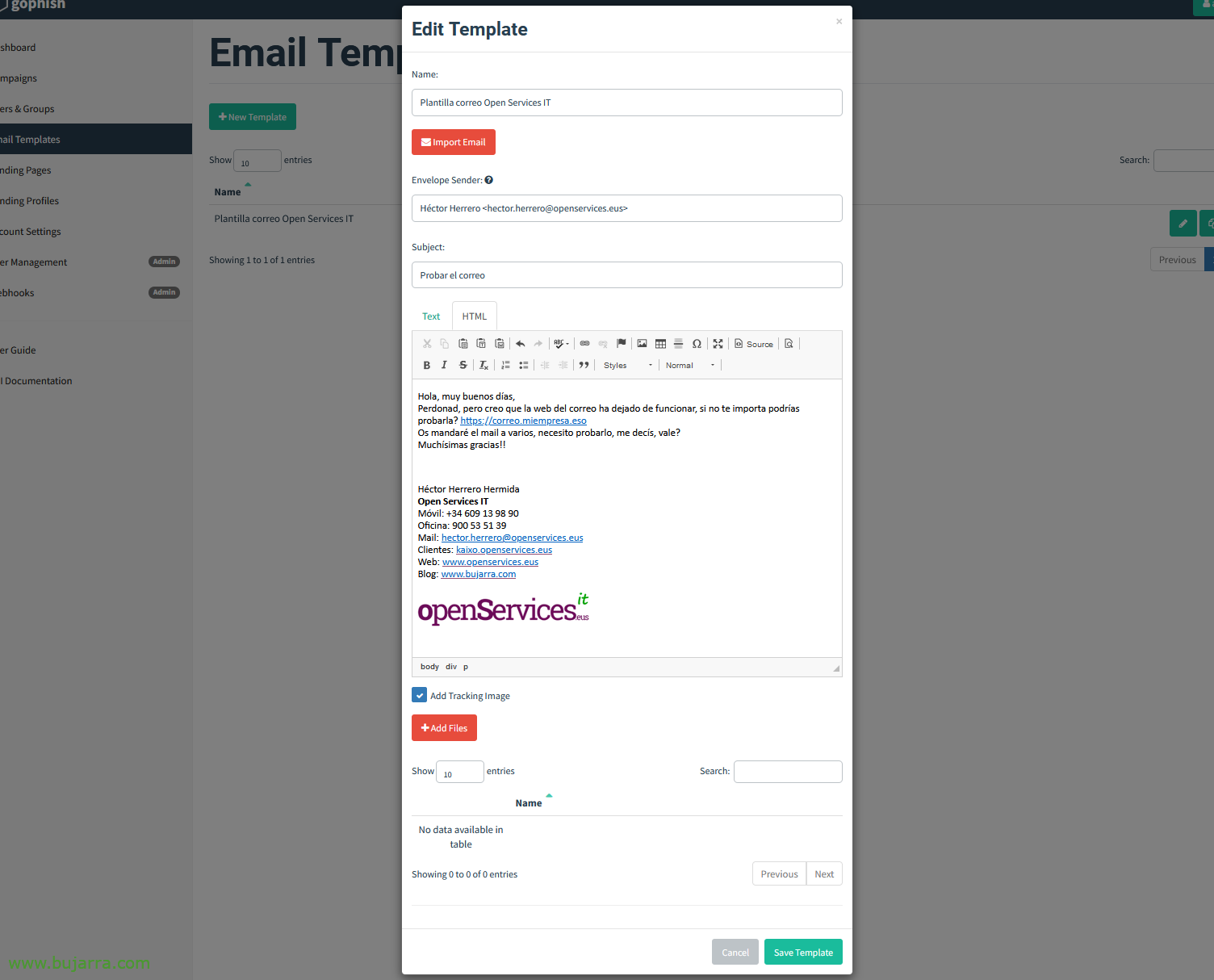

O próximo passo será criar o modelo de e-mail, Isto é, O que será enviado por e-mail aos usuários. Com o formato da empresa, fonte, assinatura… Nós vamos “Modelos de e-mail” > “Novo modelo”,

Nós damos-lhe um nome, por exemplo, 'Modelo de e-mail de TI de serviços abertos', e para copiar o mesmo formato de um e-mail que temos, clique em “Importar e-mail”,

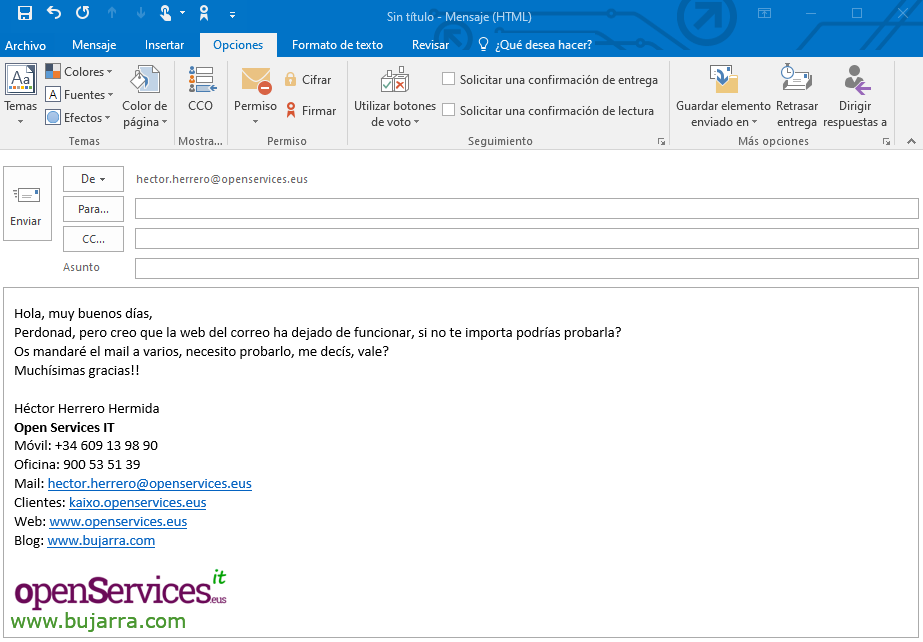

Aceitamos um e-mail com o formato que a empresa costuma enviar e-mails, copiamos sua assinatura, O logotipo… Podemos escrever um texto agora… salve o e-mail e copie o código em formato HTML.

Total, que na página 'Importar e-mail’ cole o código HTML que terá gerado esse modelo de e-mail, Clique em “Importação”,

Tachán novamente! Já temos o modelo de e-mail que vamos enviar, com um texto um pouco assim para que os usuários mordam, Vou dar-lhes confiança e pedir-lhes que tentem inserir o correio, Eu acho que não funciona. Mas é claro que funciona!!!

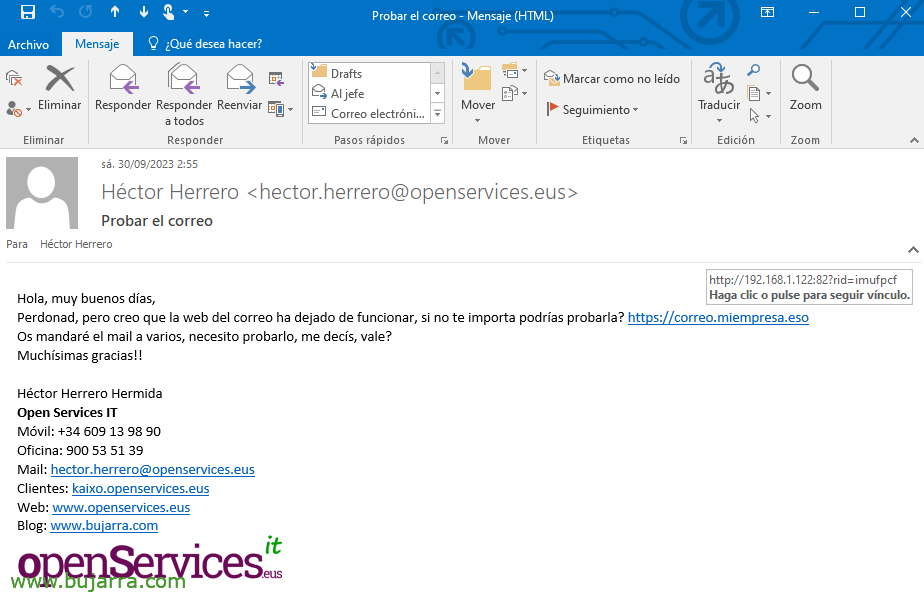

Indicamos um assunto para o e-mail e MUITO importante, em 'Remetente de envelope’ Podemos falsificar o nome e o e-mail do remetente, Lá, mesmo que enviemos o e-mail de @bujarra.com podemos dizer a eles que o remetente é de @openservices.eus, e o usuário não descobrirá, Tecido de marinheiro…

Total, no e-mail, colocamos a URL corporativa onde eles teriam que clicar…

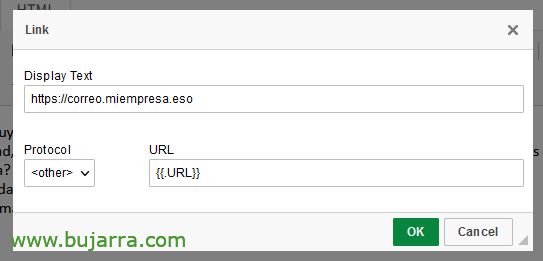

… e criamos um link, mas para o nosso site Gophish!!! Por exemplo, ei, no Protocolo colocamos '<outro>’ e na URL colocamos o {{URL}}, então Gophish vai colocar o URL malicioso 😉 Você tem mais variáveis em seu Website oficial Caso você queira personalizar o e-mail, e nomeamos o usuário pelo nome, etc…

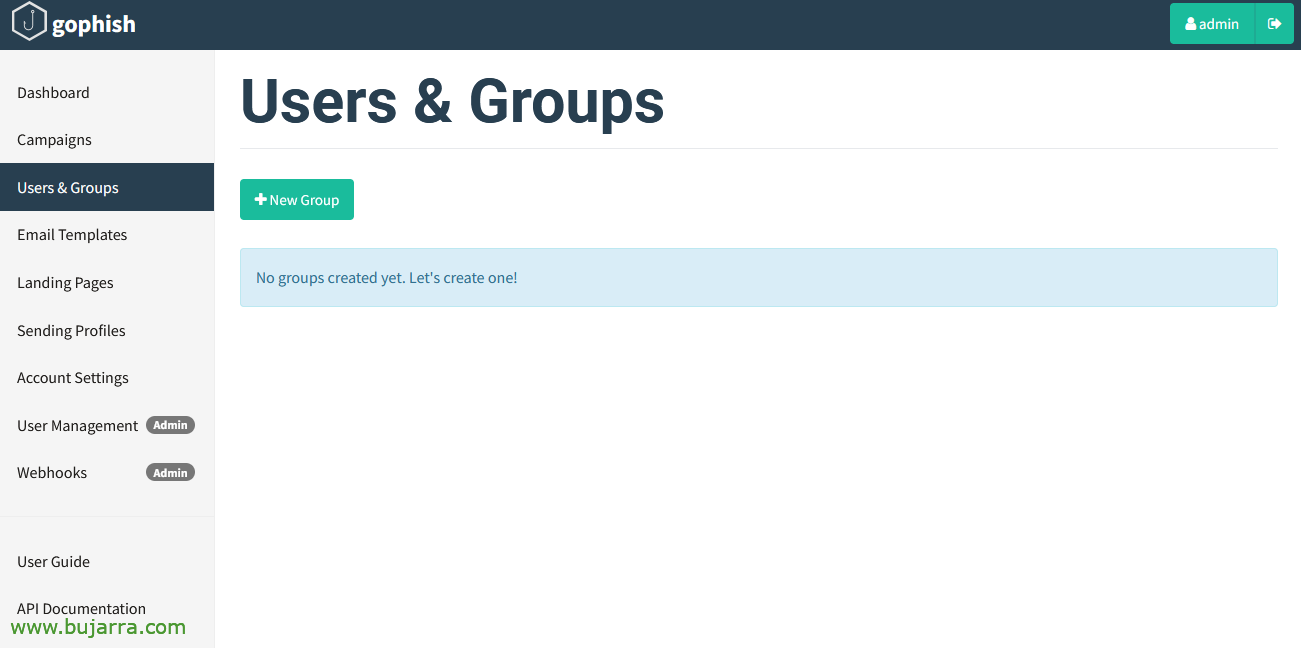

E nada, Agora só temos que dizer para quem vamos enviar os e-mails, em “Usuários & Grupos” Poderemos registrar nosso primeiro grupo e adicionar vários usuários para testá-lo… Clique em “Novo Grupo”,

Adicionamos usuários manualmente ou os importamos de um CSV, Enviaremos a esses usuários nosso primeiro teste. O nome, sobrenome, Correio ou posição são variáveis com as quais você pode brincar se estiver interessado.

E estamos prontos para criar nossa primeira campanha!!! “Campanhas” > “Nova campanha”,

A campanha nada mais é do que onde vamos juntar todas as peças do quebra-cabeça, onde indicaremos o modelo de e-mail que vamos usar, O modelo de site que usaremos, o URL é o URL do portal da web Gophish, No meu caso é com a porta 82tcp, O padrão seria 80TCP, e o mais normal seria não usar endereços IP internos, se não for um FQDN que seja resolvido externa e internamente. Indicamos a data de lançamento e o perfil de e-mail que usaremos. Bem como para qual grupo enviaremos o Phishing.. Nós damos “Campanha de lançamento”…

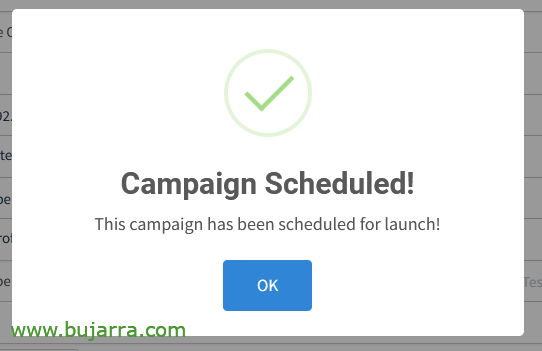

Sim! Estamos super seguros, “Lançar”,

E “OKEY”, Campanha lançada!!! Os motores foram colocados em operação!! Agora é aguardar os resultados…

O usuário receberia este e-mail, onde diz que vem de uma pessoa da empresa (mesmo que o servidor de e-mail não tenha nada a ver com isso), com aquele texto que se você olhar para o link, não importa o quanto eles leiam um texto, o URL será diferente…. E se eles perfurarem…

Se eles clicarem, eu os levaria aqui… olhe para o URL… Você acha que os usuários vão notar? Eu não conheço Rick… total, Além disso, eles decidem colocar suas credenciais em…

Poço… Se eles colocarem as credenciais… Ele irá redirecioná-los para o site de e-mail corporativo, E eles não terão percebido o que aconteceu… Contar… Mas eu já inseri as credenciais?? ei? e daqui em diante não nos importamos… Olhe para o URL agora eles estariam no site corporativo…

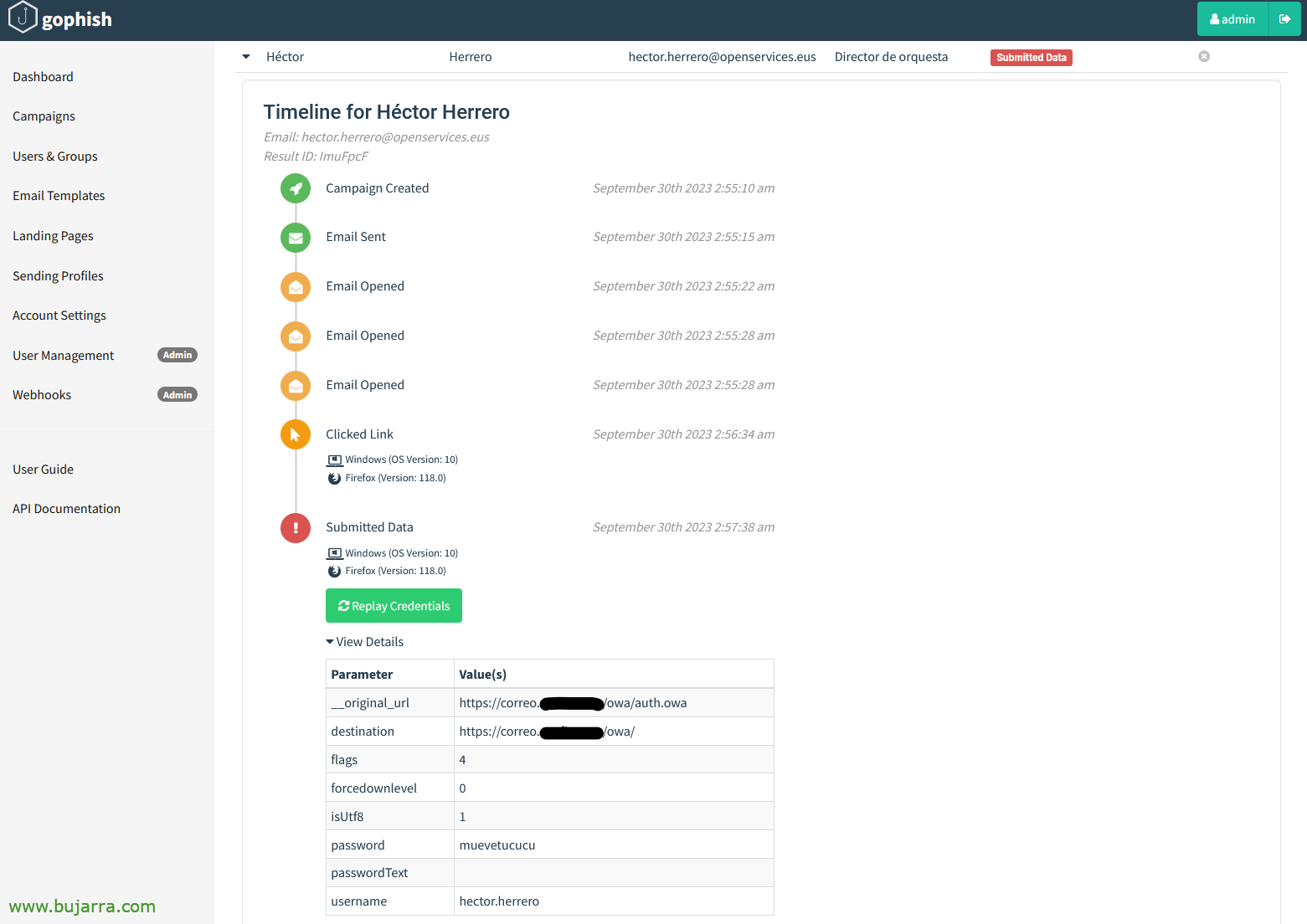

Nada mau, E o que veríamos? Bem, além de um resumo global, caso tenhamos lançado várias campanhas, Também teremos um específico para este exercício. Podemos ver quantos e-mails foram enviados, foram abertos, Os usuários clicaram no link, Usuários que enviaram dados… ou mesmo se alguém notou e denunciou como mal…

Nos detalhes, poderemos navegar por cada usuário… e sabe o que ele fez…. neste caso, o usuário recebeu o e-mail e depois 3 vezes que o viu parece que ele se decidiu e clicou no link… e pior ainda… Ele inseriu suas credenciais… Oh oh… Usuário para reeducação!!!

Poço, Você viu como é fácil, Simples e para toda a família, podemos implementar uma solução de phishing ético gratuita e de código aberto, com o qual também podemos gerar um relatório que ensinamos em gestão para promover a formação, O uso de metodologias seguras, etc…

Como de costume, Eu te mando um abraço, Tenha uma semana MUITO boa e como eu disse, Por favor, aqueles que vão usar essas ferramentas de forma fraudulenta.. Deixe-os educar você também!