Criar uma VPN entre dois fortigates usando IPSEC

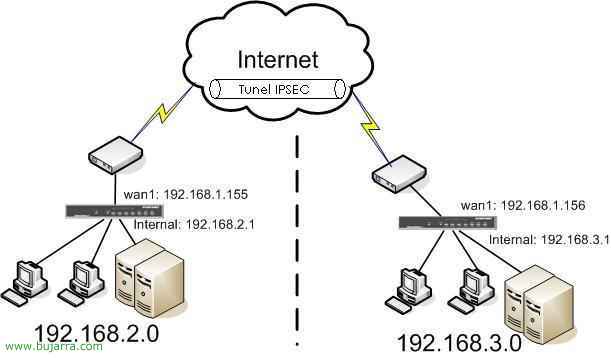

Este procedimento explica como conectar duas redes separadas usando uma VPN entre dois Fortigate. O exemplo baseia-se na seguinte imagem:

Tenemos una red 192.168.2.0/255.255.255.0 donde el firewall es el 192.168.2.1 y un PC de la red es el 192.168.2.2; tenemos otra red con la 192.168.3.0/255.255.255.0 donde el firewall es el 192.168.3.1 y un PC de la red es el 192.168.3.2. Y de por medio tenemos internet. Lo que queremos es que entre las dos redes se vean y puedan aceder a recursos de ambas redes de forma rápida y segura com uma VPN. Olho, vemos que las IP's de las WAN son 192.168.1.X, son para este exemplo, vemos que son IP's privadas, temos que suponer que son IP's publicas.

Primeiro, nos conectamos a uno de ellos, ao 192.168.3.1 Por exemplo. Vamos en el menu de la izquierda “VPN” > “IPSEC” y creamos la primera fase desde “Create Phase 1”.

Nós damos-lhe um nome, em “Nome”, por ejemplo vpn_1. Em “Remote Gateway” será al Fortigate destino que se conectará, a su IP pública, em meu caso é uma IP fija, le indico la IP publica de la otra delegación. Em “Local Interface” ponemos por cual saldrá, normalmente “wan1”, modificamos el tipo de autenticación, Pôr “Preshared Key” y una clave que luego tendremos que ponerla en los demás fortigates igual. Clique em “Avançado…” para ver más opciones. Modificamos el “DH Group” y marcamos sólo 1 e 2. Damos a OK, con esto nos basta.

Ahora tenemos que crear una fase 2, desde “Create Phase 2”.

Nós damos-lhe um nome, Neste caso “tunel_vpn_1” e em “Phase 1” le indicamos la que acabamos de crear “vpn_1”, Clique em “Avançado…” para ver más opciones y modificamos el “DH Group” Para 2. Y habilitamos el “Auto Keep Alive” para que la conexión no se caiga y nos la mantenga siempre conectada. “OKEY”.

Tenemos que crear las direcciones de las redes en “Firewall” > “Address”, desde “Criar novo”

Y en Address Name indicamos primero una red y luego la otra, en mi caso ahora “Red IP3” y en tipo le indico que es una subred, em “Subnet / IP Range” le indico que rango tiene, No meu caso 192.168.3.0/255.255.255.0. Pressionado “OKEY”.

Vemos que nos la ha creado correctamente y ahora creamos la otra red, no meu caso la 192.168.2.0 desde “Criar novo”

Le indico un nombre “Red IP2” en mi caso y le especifico la subred de esta LAN, 192.168.2.0/255.255.255.0. “OKEY”

Ahora simplemente, tenemos que crear una regla en el firewall para dar acceso a la VPN. Así que desde “Firewall” > “Política” > “Criar novo”

Em “Fonte” > “Interface” Indicar “Internal” (que significa desde que red se accederá a cual y por donde. Desde la internal de la red 3, iremos a la red 2 por la wan1). Em “Destination” “wan1” e “Nome do endereço” ponemos a cual, No meu caso “Red IP2”. “Horário” em “Sempre” y todos los servicios “QUALQUER”; en Action tenemos que poner “IPSEC” e em “VPN Tunnel” el tunel de la VPN “vpn_1”, aceptamos tanto entrada como salida de trafico marcando “Allow inbound” e “Allow outbound”. “OKEY”

Ahora esta regla al ser de VPN tenemos que ponerla de las primeras, así que la ponemos la primerá o lo más arriba posible. “OKEY”. Ya hemos acabado con el Fortigate de la red 192.168.3.0, ahora tenemos que configurar la VPN de casi la misma forma en el otro firewall.

Así que nos vamos al firewall de la red 192.168.2.0 y nos ponemos a configurarlo de la misma forma. Nos conectamos a él 192.168.2.1. Vamos en el menu de la izquierda “VPN” > “IPSEC” y creamos la primera fase desde “Create Phase 1”.

Nós damos-lhe um nome, em “Nome”, por ejemplo vpn_1. Em “Remote Gateway” será al Fortigate destino que se conectará, a su IP pública, em meu caso é uma IP fija, le indico la IP publica de la otra delegación. Em “Local Interface” ponemos por cual saldrá, normalmente “wan1”, modificamos el tipo de autenticación, Pôr “Preshared Key” y una clave que luego tendremos que ponerla en los demás fortigates igual. Clique em “Avançado…” para ver más opciones. Modificamos el “DH Group” y marcamos sólo 1 e 2. Damos a OK, con esto nos basta. Vemos que en este caso ponemos la otra IP de Remote Gateway y temos que poner la misma senha que hemos usado para antes.

Ahora tenemos que crear una fase 2, desde “Create Phase 2”.

Nós damos-lhe um nome, Neste caso “tunel_vpn_1” e em “Phase 1” le indicamos la que acabamos de crear “vpn_1”, Clique em “Avançado…” para ver más opciones y modificamos el “DH Group” Para 2. Y habilitamos el “Auto Keep Alive” para que la conexión no se caiga y nos la mantenga siempre conectada. “OKEY”.

Tenemos que crear las direcciones de las redes en “Firewall” > “Address”, desde “Criar novo”

Y en Address Name indicamos primero una red y luego la otra, en mi caso ahora “Red IP3” y en tipo le indico que es una subred, em “Subnet / IP Range” le indico que rango tiene, No meu caso 192.168.3.0/255.255.255.0. Pressionado “OKEY”.

Vemos que nos la ha creado correctamente y ahora creamos la otra red, no meu caso la 192.168.2.0 desde “Criar novo”

Le indico un nombre “Red IP2” en mi caso y le especifico la subred de esta LAN, 192.168.2.0/255.255.255.0. “OKEY”

Ahora simplemente, tenemos que crear una regla en el firewall para dar acceso a la VPN. Así que desde “Firewall” > “Política” > “Criar novo”

Em “Fonte” > “Interface” Indicar “Internal” (que significa desde que red se accederá a cual y por donde. Desde la Internal de la red 2, iremos a la red 3 por la wan1). Em “Destination” “wan1” e “Nome do endereço” ponemos a cual, No meu caso “Red IP3”. “Horário” em “Sempre” y todos los servicios “QUALQUER”; en Action tenemos que poner “IPSEC” e em “VPN Tunnel” el tunel de la VPN “vpn_1”, aceptamos tanto entrada como salida de trafico marcando “Allow inbound” e “Allow outbound”. “OKEY”

Ahora esta regla al ser de VPN tenemos que ponerla de las primeras, así que la ponemos la primerá o lo más arriba posible. “OKEY”. Ya hemos acabado con los dos Fortigate (192.168.2.0 e 192.168.3.0).

Ahora simplemente, tenemos que forçar a que se conecten los firewalls, assim que desde uno de eles, Nós vamos “VPN” > “IPSEC” > “Monitor” y levantamos la conexión desde la “flechita”.

Y vemos que la conexión ya está levantada.

Ahora simplemente desde un PC de la red, podemos comprobarlo con un tracert y ver que realmente llega el tráfico y por onde va pasando. Todo funciona!!!