安装和使用 OpenVAS

今天,我们将看到一个很棒的实用程序,我们可以使用它来对我们的基础设施执行安全分析, 不时地了解我们拥有多少漏洞才能在面对病毒攻击时更安全, 值班的特洛伊木马或 Ramon 软件. 在本文档中,我们将安装 OpenVAS 9 在 Debian 机器上 9 Stretch 的 Stretch 和我们来了解获取报告的基本用法, 在未来的文档中,我们会将其与… 纳吉奥斯!

除了 OpenVAS 源之外,我们首先安装和下载先决条件 9 和一些额外功能:

[源代码]apt-get&中文;install -y build-essential cmake, bison flex, libpcap-dev pkg-config libglib2.0-dev libgpgme11-dev uuid-dev sqlfairy xmltoman doxygen libssh-dev libksba-dev libldap2-dev libsqlite3-dev libmicrohttpd-dev libxml2-dev libxslt1-dev xsltproc clang rsync rpm nsis alien sqlite3 libhiredis-dev libgcrypt11-dev libgnutls28-dev redis-server texlive-latex-base texlive-latex-recommended linux-headers-$(uname -r) python python-pip mingw-w64&中文;heimdal-multidev libpopt-dev libglib2.0-dev&中文;gnutls-bin certbot nmap ufw[/源代码]

[源代码]

WGET HTTP://wald.intevation.org/frs/download.php/2420/openvas-libraries-9.0.1.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2423/openvas-scanner-5.1.1.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2448/openvas-manager-7.0.2.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2429/greenbone-security-assistant-7.0.2.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2397/openvas-cli-1.4.5.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2377/openvas-smb-1.0.2.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2401/ospd-1.2.0.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2405/ospd-debsecan-1.2b1.tar.gz

WGET HTTP://wald.intevation.org/frs/download.php/2218/ospd-nmap-1.0b1.tar.gz

[/源代码]

Los descomprimimos con:

[源代码]为了 I in $(ls *.tar.gz); 做焦油 zxf $i; 做[/源代码]

Los compilamos y los instalamos:

[源代码]cd openvas-libraries-9.0.1

CMAKE . && 做 && 制作文档 && make install

CD ../openvas-manager-7.0.2

CMAKE . && 做 && 制作文档 && make install

CD ../openvas-scanner-5.1.1 中

CMAKE . && 做 && 制作文档 && make install

CD ../openvas-cli-1.4.5 中

CMAKE . && 做 && 制作文档 && make install

CD ../reenbone-security-assistant-7.0.2

CMAKE . && 做 && 制作文档 && make install

CD ../ospd-1.2.0

Python setup.py Build && Python setup.py 安装

CD ../ospd-debsecan-1.2b1

Python setup.py Build && Python setup.py 安装

CD ../ospd-nmap-1.0b1

Python setup.py Build && Python setup.py 安装[/源代码]

Editamos '/etc/redis/redis.conf’ para integrar Redis con OpenVAS, Modificamos el puerto a 0 y descomentamos el fichero para Unix socket & sus permisos, quedando así:

[源代码]港口 0

unixsocket /tmp/redis.sock 的

unixsocketperm 700[/源代码]

我们重新启动 Redis 服务以重新加载配置:

[源代码]Service Redis-Server 重启[/源代码]

我们为 OpenVAS 创建一个符号链接以使用 Redis 套接字, 我们确认之前编译的库已正确加载并启动 OpenVAS 守护进程:

[源代码]ln -s /tmp/systemd-private-*-redis-server.service-*/tmp/redis.shtml /tmp/redis.sock

ldconfig

Openvassd[/源代码]

是时候更新数据库并重新创建缓存了:

[源代码]greenbone-nvt-同步

greenbone-scap数据同步

greenbone-cert数据同步

Openvasmd –进展 –重建[/源代码]

我们将继续创建用于 https 的自签名证书:

[源代码]openvas-manage-certs -a[/源代码]

我们启动 Scanner,然后是 OpenVAS Manager 和 Greenbone Security Assistant,其中包含:

[源代码]Openvassd

Openvasmd

GSAD[/源代码]

我们创建一个管理员用户

[源代码]Openvasmd –创建用户=管理员 –role=管理员[/源代码]

Creamos un fichero que nos permitirá actualizar las bases de datos de forma programada 'vim/usr/local/sbin/openvas-db-update’ 你这个:

[源代码]#!/bin/bash

echo "Updating OpenVAS Databases"

greenbone-nvt-同步

greenbone-scap数据同步

greenbone-cert数据同步[/源代码]

Lo hacemos ejecutable con 'chmod +x /usr/local/sbin/openvas-db-update', Y lo programamos en cron para que se ejecute a diario a las 0h con:

[源代码]

crontab -e

0 0 * * * /usr/local/sbin/openvas-db-update[/源代码]

Creamos el servicio OpenVAS Manager con 'vim /etc/systemd/system/openvas-manager.service’

[源代码]

[单位]

Description=Open Vulnerability Assessment System Manager 守护程序

文档=man:Openvasmd(8) HTTP 协议://www.openvas.org/

想要=openvas-scanner.service

[服务]

Type=分叉

PIDFile=/usr/local/var/run/openvasmd.pid

ExecStart=/usr/local/sbin/openvasmd –数据库=/usr/local/var/lib/openvas/mgr/tasks.db

ExecReload=/bin/kill -HUP $MAINPID

# 使用 SIGTERM 和 TimeoutStopSec 后杀死主进程 (默认为 1m30) 使用 SIGKILL 杀死剩余进程

KillMode=mixed

[安装]

WantedBy=多用户目标[/源代码]

我们使其可执行: chmod +x /etc/systemd/system/openvas-manager.service Creamos el servicio OpenVAS Scanner con: 'vim /etc/systemd/system/openvas-scanner.service’

[源代码]

[单位]

Description=Open Vulnerability Assessment System Manager 守护程序

文档=man:Openvasmd(8) HTTP 协议://www.openvas.org/

想要=openvas-scanner.service

[服务]

Type=分叉

PIDFile=/usr/local/var/run/openvasmd.pid

ExecStart=/usr/local/sbin/openvasmd –数据库=/usr/local/var/lib/openvas/mgr/tasks.db

ExecReload=/bin/kill -HUP $MAINPID

# 使用 SIGTERM 和 TimeoutStopSec 后杀死主进程 (默认为 1m30) 使用 SIGKILL 杀死剩余进程

KillMode=mixed

[安装]

WantedBy=多用户目标

[/源代码]

我们使其可执行:

[源代码]chmod +x /etc/systemd/system/openvas-scanner.service[/源代码]

Creamos el servicio Greenbone Security Assistant con: 'vim /etc/systemd/system/greenbone-security-assistant.service’

[源代码]

[单位]

描述=Greenbone Security Assistant

文档=man:GSAD(8) HTTP 协议://www.openvas.org/

想要 = openvas-manager.service

[服务]

类型 = 简单

PIDFile=/usr/local/var/run/gsad.pid

execStart=/usr/local/sbin/gsad –前景

[安装]

WantedBy=多用户目标[/源代码]

我们使其可执行:

[源代码]chmod +x /etc/systemd/system/greenbone-security-assistant.service[/源代码]

不错, Ahora podemos probar la instalación si es correcta mediante un script que bajamos e ejecutamos:

[源代码]光盘 ~

wget –无检查证书 HTTPS://svn.wald.intevation.org/svn/openvas/trunk/tools/openvas-check-setup

chmod +x openvas-check-setup

./openvas-check-设置 –第 9 节[/源代码]

如果一切顺利, 现在我们可以将服务设置为自动从系统启动:

[源代码]systemctl enable openvas-manager.service

systemctl enable openvas-scanner.service

systemctl enable greenbone-security-assistant.service[/源代码]

我们编辑 /etc/systemd/system/redis.service, 我们必须修改值 'PrivateTmp=no’ 和 'ReadWriteDirectories=-/var/run/redis’ 我们添加 'ReadWriteDirectories=-/tmp'.

我们创建此文件: 'vim /root/arranca_openvasmd.sh’ 并使其可执行,其中包含以下内容:

[源代码]#!/bin/bash

/usr/local/sbin/openvasmd -a 127.0.0.1 -p 9391[/源代码]

最后,我们将它放入 cron 中,这样当它启动时,系统就会运行它, 使用 'crontab -e', 加:

[源代码]@reboot /root/arranca_openvasmd.sh[/源代码]

我们终于能够根据 https 机器的 IP 地址打开浏览器://打开, 我们将使用我们在前面的步骤中创建的用户来验证自己!

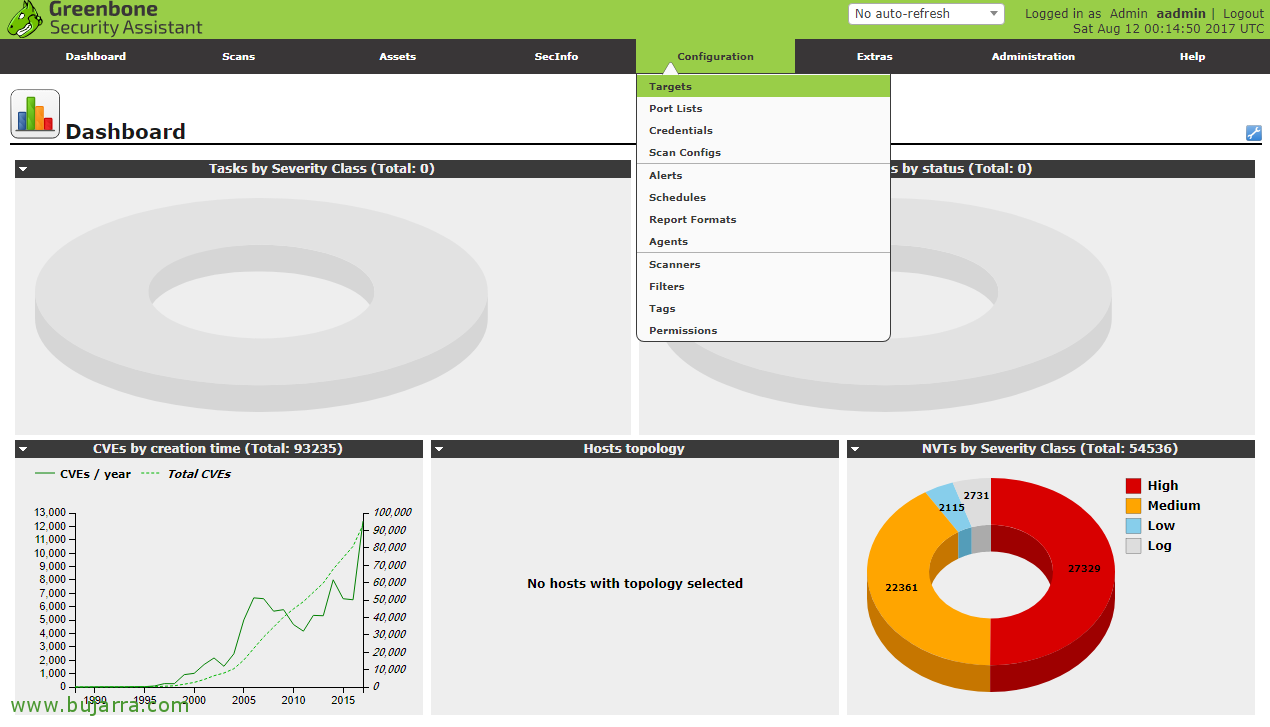

登录后,我们将看到一个空面板, 因为我们还没有分析任务, 相反,我们确实看到了具有我们所拥有的漏洞的数据库的结果. 第一件事是注册我们将扫描的机器. “配置” > “目标”.

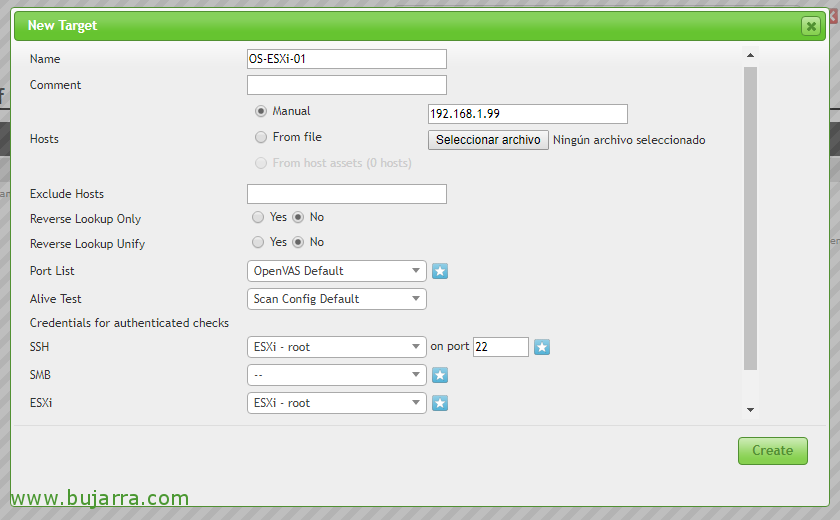

创建 Target, 我们必须点击星星的图标,

我们可以添加不同的目的地, 阱 IP 范围, 个人团队, 定义不同的端口范围或检测方法, 此外,如果我们想使用 SSH 访问的凭据执行检查, SMB (中小型企业), ESXi 或 SNMP. 井, 在这种情况下,我将只分析一个设备, 是 VMware ESXi 主机, 版本 6 更新 3, 我们指明 IP 地址 & 点击 “创造”,

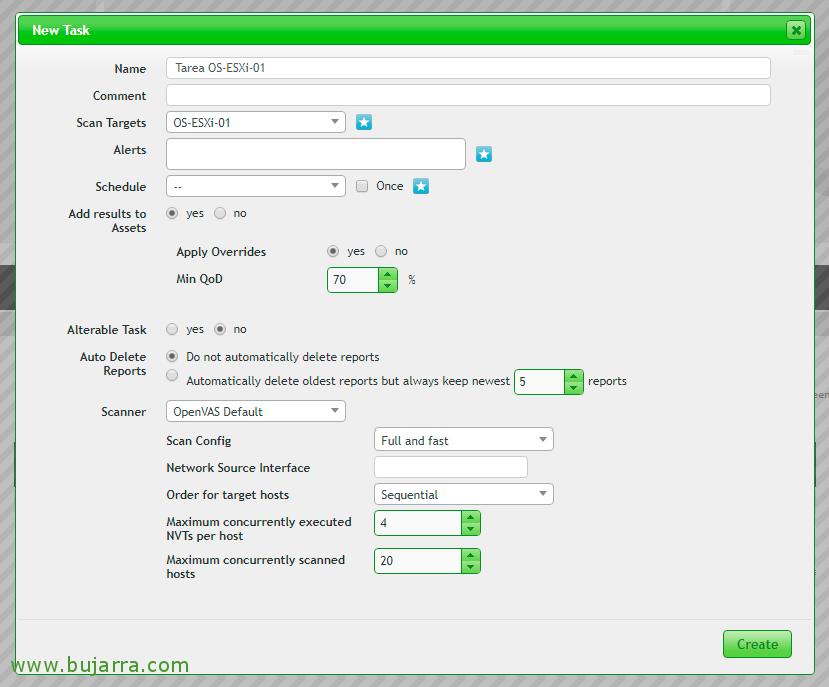

定义 Target 后, 我们要做的是创建 Task 来执行它, 我们将 “扫描” > “任务”,

然后再次单击星号以创建新任务 “新建任务”,

我们为任务命名, 我们添加 Target 我们想要分析并随意修改参数,以执行或多或少的深入测试, 等… “创造” 创建任务.

我们将看到已创建的任务, 如果我们想现在运行它,我们将单击绿色的 Play 图标!

… 什么都没有, 我们等待它执行我们在这台机器上指示的所有测试…

分析任务何时完成, 我们可以单击报告的日期来可视化机器可能具有的风险,

它将向我们展示检测到的漏洞, 我们将能够分析问题及其可能的解决方案来纠正此问题,并避免损害机器的信息和服务.

你可以想象, 该工具为我们提供了更多可能性, 浏览并尝试不同类型的扫描. 我建议您创建单个任务或通用任务,所有团队都添加 IP 范围, 不仅要带出颜色,让我们的行动与纠正安全漏洞一起, 如果不是因为您将需要它们才能在下一篇文章中…