Monitorando eventos do Windows a partir do Centreon

Um post bastante rápido que acho que pode interessar a muitos de nós, e não é mais comum do que poder monitorar qualquer evento no Visualizador de Eventos do Windows. Já imaginou ficar de olho nos eventos dos controladores de domínio??

Ser capaz de estar ciente quando um usuário foi criado, modificado, deletado… ou um grupo, ou uma Unidade Organizacional, ou um GPO (Política de Grupo), ou o que nos interessa!

Comece com, precisaremos do agente NSClient instalado na máquina Windows para navegar, Se você tiver dúvidas, Este post velho Ele pode ajudá-lo. E a segunda coisa será saber o ID do evento que queremos localizar.

É possível que, se quisermos usar algum caractere especial (vamos usá-lo em uma variável), temos que ter no nsclient.ini permitido o uso de caracteres estranhos; bem como o uso de argumentos, levando em conta que ficaríamos mais ou menos assim:

[/configurações/NRPE/servidor] permitir caracteres desagradáveis=true

permitir argumentos=true ... [/configurações/scripts externos]

permitir argumentos=true permitir caracteres desagradáveis=true ...

Lembre-se de reiniciar o serviço NSClient se você alterar o .ini

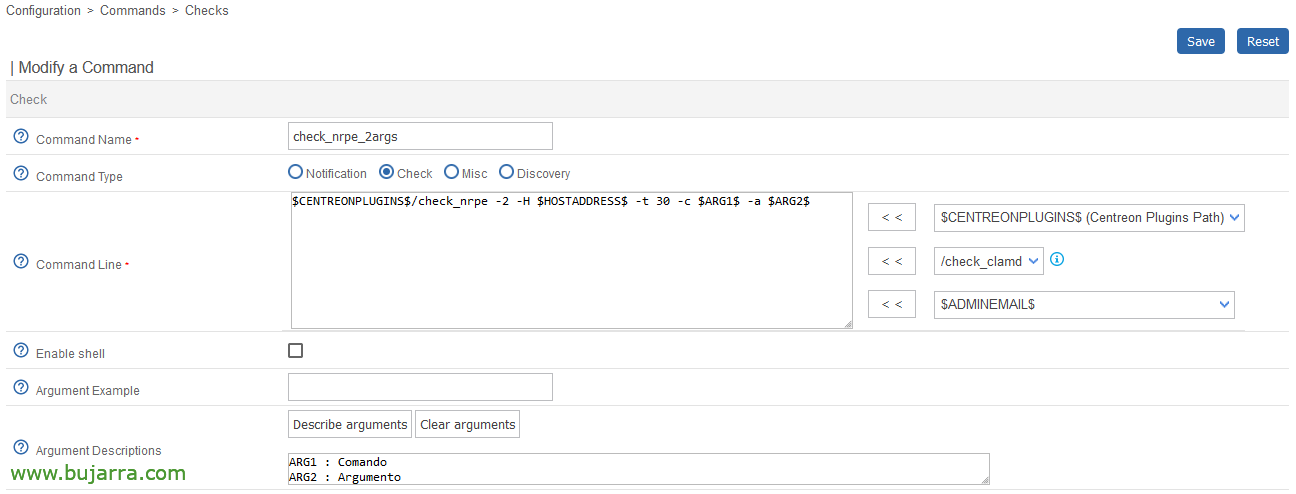

Depois disso, Suponho que o Comando check_nrpe já tenha sido registrado no Centreon, ou podemos registrar outro com 2 Argumentos, já que o comando que vamos lançar nele é como este exemplo:

/usr/lib/centreon/plugins/check_nrpe -2 -H DIRECCION_IP -t 30 -c checkEventLog -a arquivo = intervalo de varredura de segurança = -24h MaxCrit = 1 "filtro=id = 5136" truncate = 300 'sintaxe superior = ${estado}. Os seguintes foram modificados: ${contar} OUs no AD nas últimas 24h'

Se você olhar de perto, especificamos o ID do evento 5136 que corresponde ao facto de uma UO ter sido alterada, Podemos indicar a hora ou o número de eventos que você lerá, bem como personalizar a mensagem caso a lebre pule. Podemos jogar com MaxWarn ou MaxCrit para nos alertar sobre o número de eventos.

Então, adaptamos o comando e teremos algo como:

$CENTREONPLUGINS$/check_nrpe -2 -H $HOSTADDRESS$ -t 30 -c $ARG$1 - a $ARG$2

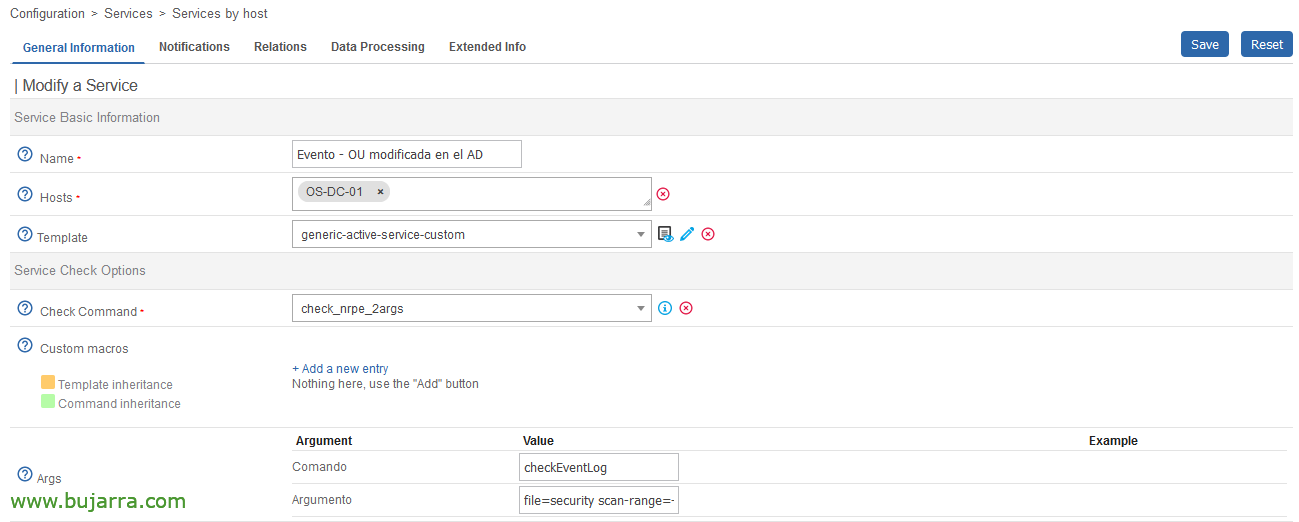

Total, que já podemos criar tantos serviços quantos eventos queremos supervisionar, Neste exemplo, o serviço teria os dois argumentos a seguir::

Comando:

checkEventLog

Argumento:

arquivo = intervalo de varredura de segurança = -24h MaxCrit = 1 "filtro=id = 5136" truncate = 300 'sintaxe superior = $ ${estado}. Os seguintes foram modificados: $${contar} OUs no AD nas últimas 24h'

Gravamos e exportamos as configurações como costumamos fazer…

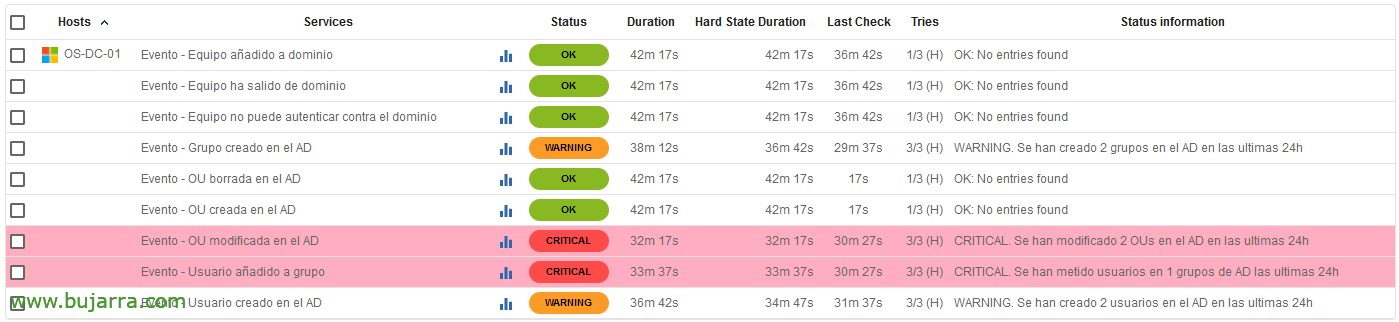

E como diria Juan Tamariz… chan-ta-ta-chan!!! Ole!!! Já temos alguns eventos controlados a partir daqui, Se uma equipe de domínio sair, descobriremos, ou se ele se juntar ao domínio, ou se um usuário for modificado, grupo ou o que quer que seja, ou se forem criados, ou se forem excluídos…

Deixo você pensar e procurar os IDs de eventos que você está mais interessado em monitorar, Eu te mando um abraço, Tenha uma semana muito boa e acima de tudo… Anime-se!