在 Windows 上装载 DirectAccess 2012

VMware Partner Exchange 活动之路 & 论坛, 在我亲爱的特米布斯, 我想与您分享我使用 DirectAccess 进行的第一次测试, 这已经是一项在 2008 R2, 但在 2012 简化了它们的组装和要求. DirectAccess 将允许将我们的客户端计算机安全地连接到我们的组织,而无需使用繁琐的 VPN, 我们将配置一个服务器,该服务器将安全地将我们连接到内部网络上的任何资源.

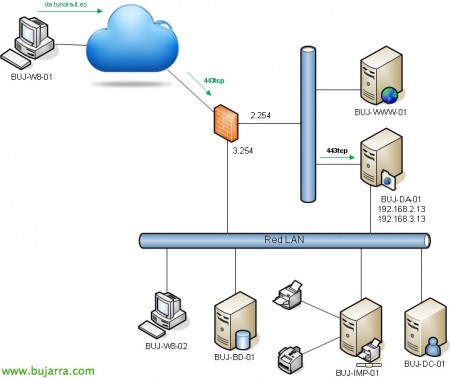

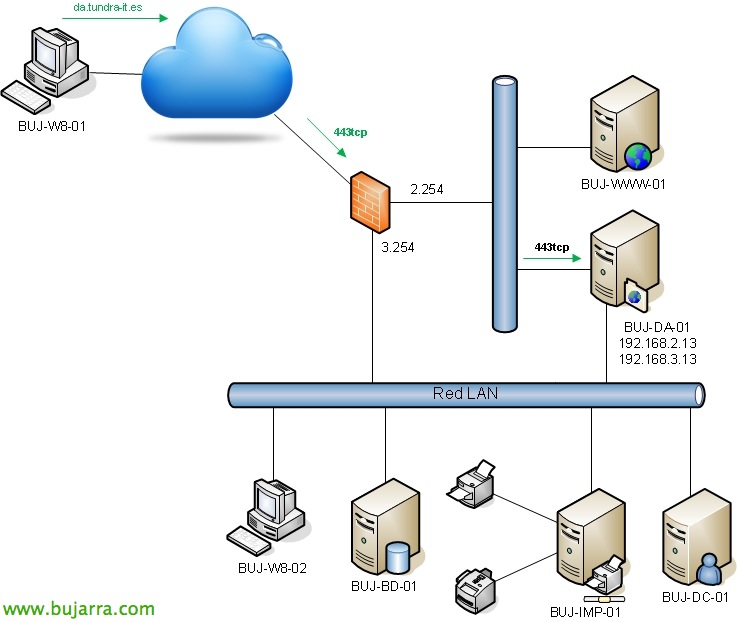

井, 这将是本文档所基于的网络架构, 我们将在 DMZ 中部署一个 DirectAccess 服务器,并在 LAN 上部署一个分支, 其他数据:

DMZ 网络: 192.168.2.x/24

局域网: 192.168.3.x/24

内部优势: tundra-it.com

FQDN DirectAccess: da.tundra-it.es

BUJ-DC 公司-01 (192.168.3.1): 直流, 内部 DNS, 交流, 文件, 打印机…

BUJ-DA 公司-01 (192.168.3.13, 192.168.2.13): 直接访问, 2 NIC 的 (一个在 DMZ 中,一个在 LAN 中)

具有 DirectAccess 访问权限的 AD 计算机组: DirectAccess 计算机 (Windows 成员 8 我们感兴趣的组织).

BUJ-DNS 系统-01: 它将是一个外部 DNS 服务器,我将使用它来为 DA 站点的公共名称创建 A 类记录.

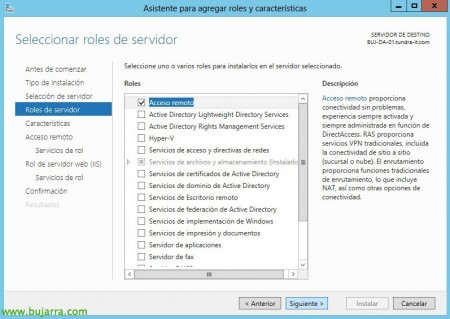

我们打开向导以添加角色和功能, 首先,我们将添加 server 角色 “远程访问”,

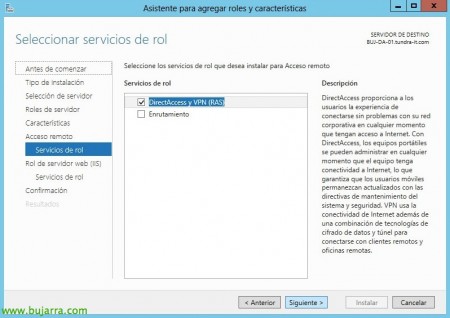

在 Role services 中,我们只拨打 “DirectAccess 和 VPN (均匀)”, 点击 “以后” 待安装

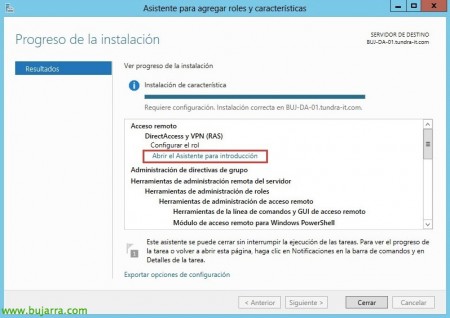

安装后, 我们打开 “入门向导” 我们将设置 DirectAccess,

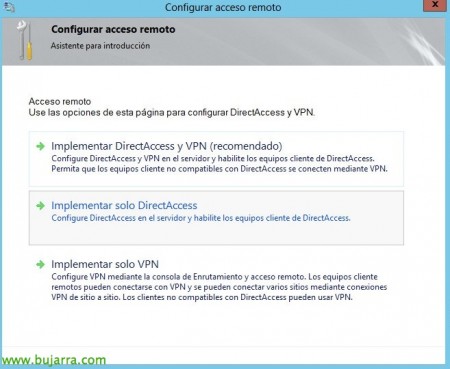

将出现介绍向导, 点击 “仅部署 DirectAccess”,

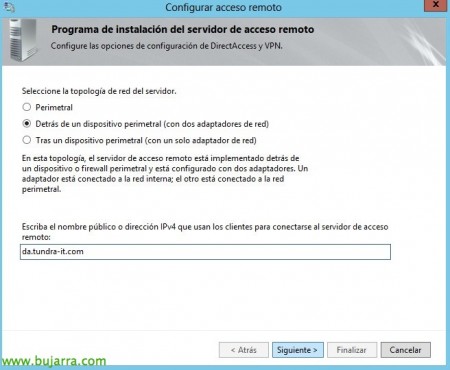

在此方案中,我们有具有两个 NIC 的 DirectAccess 服务器, 一个在 DMZ 上,另一个在 LAN 上, 因此,我们按 “边缘设备后面 (带两个网络适配器). “以后”,

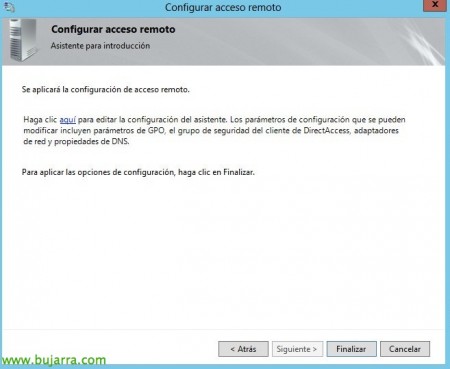

然后点击链接 “这里” 编辑默认设置.

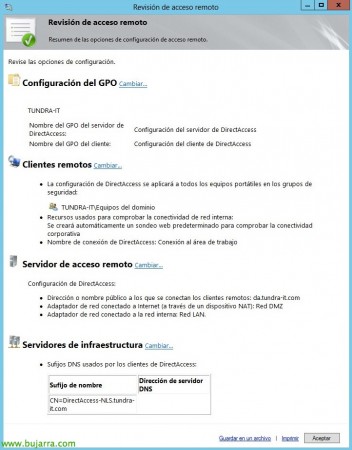

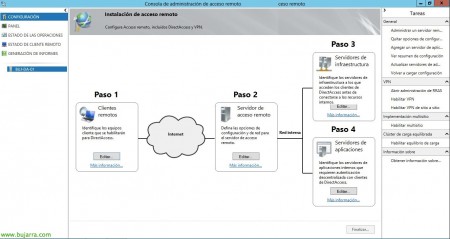

我们可以接受默认配置,然后配置基础设施的每个元素. 能: 重命名将要创建的 GPO, 配置远程客户端的选项, 远程访问服务器的, 基础结构服务器或应用程序服务器的.

这将是要执行的配置的概述,

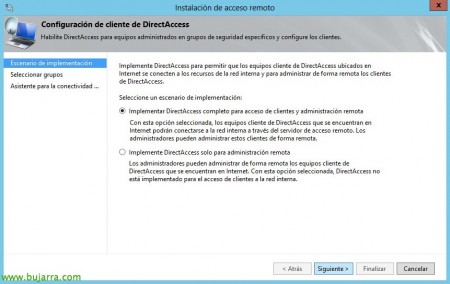

我们编辑步骤 1, DirectAccess 客户端设置, 马克 “部署完整的 DirectAccess 以进行客户端访问和远程管理”, “以后”,

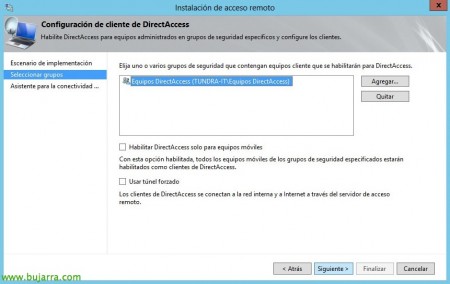

选择我们之前创建的团队组,然后取消选中 “仅为移动数据终端启用 DirectAccess” 和 “使用强制隧道”, “以后”,

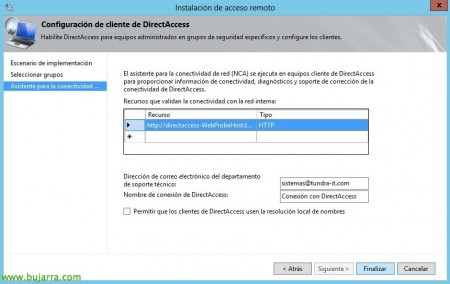

我们默认离开创建我们的主机,以便稍后在客户端上区分我们是否连接到 LAN 0 到外部网络. 默认情况下,它将在 DNS 中创建一条记录,其中包含: directaccess-webprobehost.domain.local 的 HTTP 连接,并将测试您使用 HTTP 的连接; 我们可以额外添加另一个具有 PING 的网络设备. 我们将向用户提供技术支持的电子邮件, 以及将在客户端 PC 上创建的网络的名称; 或者,我们可以 “允许 DirectAccess 客户端使用本地名称解析”, “结束”,

位于埃尔帕索 2, 在 “远程访问服务器”, 我们将标明将连接设备的站点的公共名称或 IPv4, “以后”,

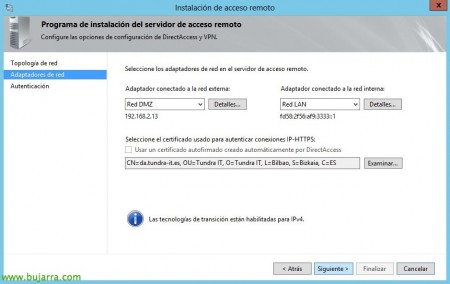

我们指示连接到外部网络的适配器是来自 DMZ 网络的适配器,来自内部网络的适配器是来自 LAN 网络的适配器, 此外,我们必须事先在内部 CA 中生成证书 (或公共) 对于“da.tundra-it.es”网站, 我们选择它 & “以后”,

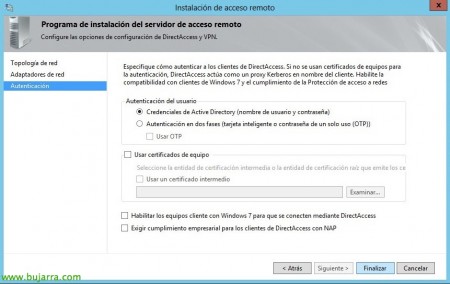

目前, 验证我的 Windows 计算机 8 我标记就足够了 “Active Directory 凭据 (用户名和密码)”, 在以后的文档中,我们将看到带有证书的其他身份验证方法,并且我们还将提供对 Windows 计算机的访问权限 7. 如果我们配置了 NAP, 我们可能需要您遵守该规定,以便允许连接到客户端. “结束”,

位于埃尔帕索 3, “基础架构服务器” 我们将指出我们拥有网络位置服务器的位置 (NLS), 在这种情况下 “将 Network Location Server 部署到 Remote Access Server”, 我们之前必须为 DirectAccess 服务器生成计算机证书, “以后”,

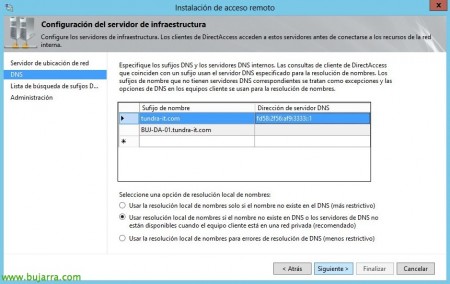

我们指示内部网络的 DNS 后缀的 DNS 名称和服务器,并默认保留它们 “如果 DNS 中不存在该名称或 DNS 服务器不可用,请使用本地名称解析”. “以后”,

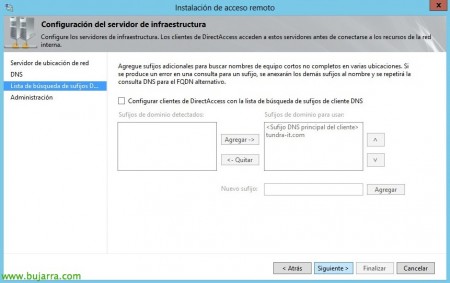

我们将能够为其他内部 DNS 后缀添加额外的 DNS 后缀, “以后”,

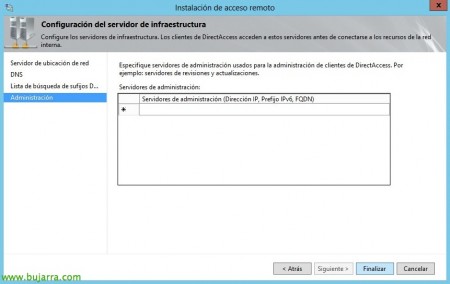

如果我们有补丁或更新服务器,我们可以添加它们以进行客户端管理, “结束”,

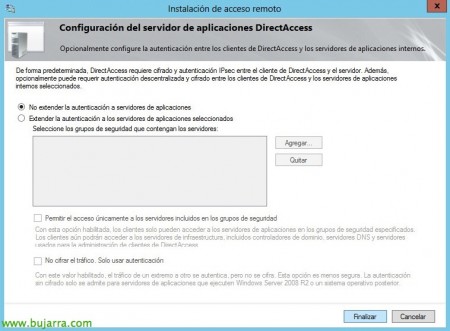

最后, (埃尔帕索) 4, 我们将能够在 DA 客户端和内部应用程序服务器之间扩展身份验证.

我们必须保存并应用配置,以便创建 GPO 并自动配置 DirectAccess 客户端.

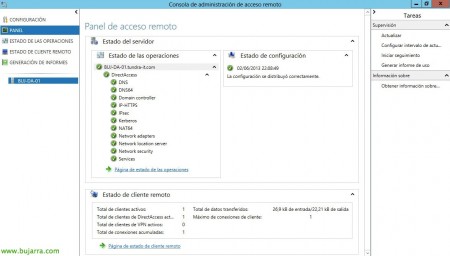

在 Dashboard (控制面板) 中,我们将看到状态摘要, 我们将查看我们在配置和某种类型的连接方面是否有任何问题, 我们还将看到已连接的客户端或连接失败的客户端, 我们还将能够获得一些相当完整的报告,并在需要时获得大量注册信息.

证明这一点就足够了, 首先验证策略是否已在客户端中应用于我们 ('gpupdate /force’ & 'gpresult /R'), 从公司网络中删除设备, 将其带到外部网络,并看到它无法连接到 WebProbe 的 HTTP 计算机,无法通过 HTTPS 连接到公共名称来解除 DirectAccess 连接, 我们确认连接正确, 从 PowerShell 中,我们运行 Get-DAConnectionStatus’ 我们将看看是否一切正常, 除了在 “网络” 面板中看到它. 例如,我们打开一个浏览器并确认我们可以访问组织的资源!!!