将 Crowdsec 阻止列表传递到我们的 Fortigate 防火墙

我有没有告诉过你 Crowdsec 是一个奇迹?? 😛 适用于任何类型的公司… 这将保护我们免受外部或内部攻击! 这不是火鸡鼻涕。! Crowdsec 团队将共享 IP 黑名单, 因此,当一支球队受到攻击时, 其余的将受到保护. 但这也是, 此黑名单可以发送到我们的边界防火墙, 这样他就可以保护我们!

爆炸…但要让那些还没有读过 Crowdsec 帖子的人快速记住… 假设它是安装在 Windows 或 Linux 计算机上的代理, 除其他外,它将读取这些机器发布的服务日志,并知道它是否受到攻击, 鉴于此,它将采取行动, 例如,在操作系统的固件中添加一条规则来阻止该攻击 IP 地址. Crowdsec 的其他团队, 在分享黑名单时,他们也会通过阻止该 IP 来保护自己, 预见到任何攻击, 无论是本地 IP 还是公有 IP.

因此,在这篇文章中,我们将了解如何制作我们的边界防火墙, 在这种情况下,Fortigate 可以读取此黑名单并保护整个组织免受 Above.

第一件事, 在装有 Crowdsec 的机器上, 我们可以使用边界防火墙到达的地方, 我们必须安装“阻止列表镜像”, 将通过 Web 发布阻止列表的服务.

sudo apt install golang -y git clone HTTPS://github.com/crowdsecurity/cs-blocklist-mirror.git cd cs-blocklist-mirror/ make release cd crowdsec-blocklist-mirror-v*/ sudo ./install.sh

如果我们有 CrowdSec 软件库,我们可以使用 apt 或 yum 来安装/更新它.

首先是配置 Blocklist Mirror, 我们通过编辑 '/etc/crowdsec/bouncers/crowdsec-blocklist-mirror.yaml' 来实现这一点. 我们必须指明服务器 'Local API' 的 URL, 通常,这些角色位于同一台计算机上. 我们指示将发布列表的端口, 以及在受信任的 IP 上指示防火墙的 IP 地址,以便您可以连接和读取列表:

...

lapi_url: HTTP 协议://127.0.0.1:8080/

...

listen_uri: 0.0.0.0:41412

...

trusted_ips: # IP 范围, 或不需要身份验证即可访问此阻止列表的 IP

- 127.0.0.1

- ::1

- 192.168.2.1

...

我们启用并重新启动服务以加载新的更改:

sudo systemctl enable crowdsec-blocklist-mirror sudo systemctl restart crowdsec-blocklist-mirror

我们可以尝试打开 URL: HTTP 协议://DIRECCION_IP:41412/security/blocklist 如果我们也进入了白名单! 我们验证访问是否良好, 我们手动禁止 IP 地址并更新列表, 或者如果它检测到对其他 Crowdsec 计算机的任何攻击.

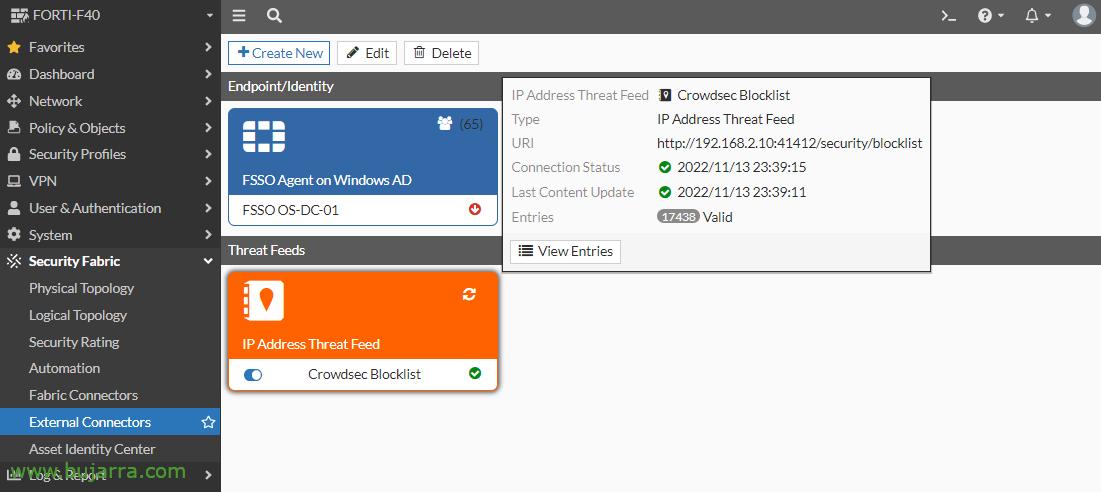

在我们的防火墙中,我们将 “安全架构” > “Extenal Connectos” > “新建”,

选择“IP 地址”,

我们为您提供一个名称并指明黑名单的 URL, ,然后我们指定刷新列表的时间, “还行”,

我们可以确认它是有效的, 最后更新日期…

或者,如果我们点击“查看条目”’ 确认它是正确的,

什么都没有, 现在我们应该在防火墙中创建规则, 其中 Origin 表示它是我们刚刚创建的禁止 IP 列表.

建议在每个界面中制定进入和退出阻止列表目的地的规则, 拒绝访问. 因此,如果发生公共攻击,它将无法访问内部补救措施, 或者如果是内部攻击, 将被隔离.

眼睛, 通过执行此操作, 请记住,我们有可能被排除在游戏之外, 这是, 如果出于某种原因,我们的团队发起了攻击, 例如,尝试通过 SSH、RDP、CIFS 或 HTTP 进行错误验证(s) 或者以错误的方式对某个团队, 第 5 次尝试 (违约) 将我们列入黑名单. 因此,也许将一些 IP 放在 Crowdsec 白名单上会很有趣, 其中文件 '/etc/crowdsec/parsers/s02-enrich/whitelists.yaml’ 我们将在哪里进行:

名字: crowdsecurity/whitelists 说明: "将来自私有 IPv4 地址的事件列入白名单"

白名单:

原因: "私有 IPv4/IPv6 IP/范围"

知识产权:

- "127.0.0.1"

- "::1"

- "192.168.33.24" # 我们的 cidr 管理机器:

#- "192.168.0.0/16"

#- "10.0.0.0/8"

#- "172.16.0.0/12"

# 表达:

# - "evt 中的 'foo.com'Meta.source_ip.reverse"

我希望你觉得它很有趣, 我们继续新的一天,带来更多的 Crowdsec 魔力! 您将看到保护我们机器的一种多么优雅的方式! 感谢你们的点赞, 喜欢, 社交媒体上的转发和奇怪的东西,

拥抱!