Obtendo palavras-passe com PWDUMP e L0phtcrack

En este tutorial se explica cómo adivinar las contraseñas de usuarios de un equipo remoto, en este caso voy a sacar las contraseñas de los usuarios de un controlador de dominio Windows 2003, sería igual para un Windows 2000, y no tiene por que ser controlador de dominio, puede ser un Windows XP y tampoco tendría por que ser un PC o servidor remoto, si no local.

Lo primero es validarnos contra el servidor remoto como un administrador, Sim, nos tenemos que saber la contraseña de un usuario con privilegios de administrador en el host remoto, por eso en este documento se explica cómo sacar las demás passwords de los usuarios sabiendose la de un administrador. Desde MSDOS, nos autenticamos con privilegios de administrador en el host remoto, en mi caso es un controlador de dominio:

“net use SERVIDOR_DESTINIOadmin$ /u:DOMINIOUSUARIO CONTRASEÑA”

Agora, nos bajamos a nuestro PC el PWDUMP, cualquier versión nos valdría desde el pwdump3, hasta el pwdump6 (AQUI el pwdump6-1.5.0); lo descomprimimos por ejemplo en C:pwdump, entramos por MSDOS hasta ese directorio, ejecutamos el programa para que nos exporte los usuarios y los hashes de sus contraseñas a un fichero, Correr:

“pwdump SERVIDOR_DESTINO > FICHERO_DE_CLAVES”

Ahora abrimos el L0phcrack o LC, No meu caso, usaré la versión LC5 o L0phtcrack 5. Lo primero de todo es crearnos una nueva sesión para poder importar luego el fichero de las claves y reventarlo.

Una vez que tenemos una sesión, tenemos que importar el fichero que hemos generado con el pwdump, para ello pulsamos sobre “Importação”

E em “Import from file” Indicar “From PWDUMP file” e em “Filename” buscamos el fichero generado anteriormente, Clique em “OKEY”

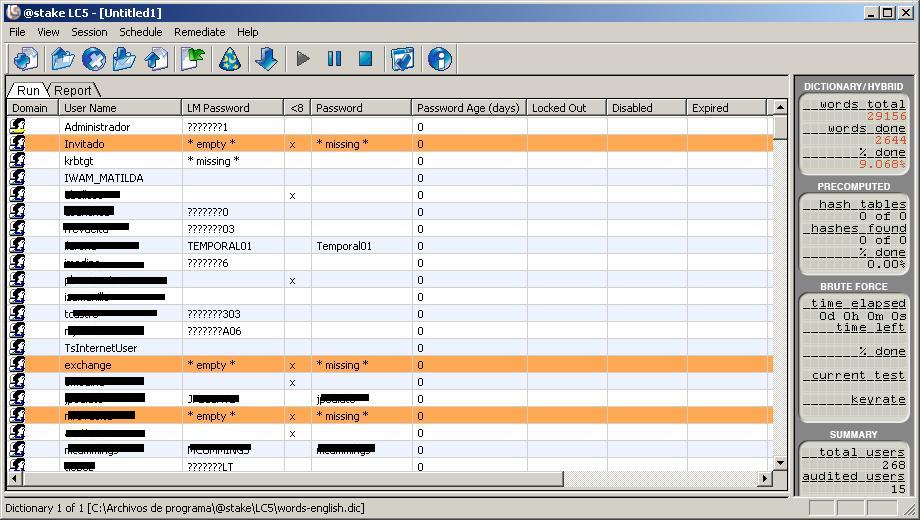

Veremos el listado de usuarios, ahora tenemos que personalizar un poco esta sesión con las opciones que nos interese. Veremos que usuarios tienen un password menor de 8 caracteres y quieres no tienen contraseña. Bueno personalizamos la sesión desde “Session” > “Opções de Sessão…”

Tenemos varias opciones para personalizar la forma con la que intentaremos reventar estas contraseñas. Podemos habilitar “Dictionary Crack” para crackear con diccionarios en idiomas los passwords, o hacer ataques hibridos para mezclar a las palabras X caracteres; y el tipo de caracteres que usará en la fuerza bruta… configuramos como deseemos y “OKEY”.

Y ahora simplemente, le damos a comenzar con el botón del play “Begin Audit” y comenzará a sacar las contraseñas.

Tardará bastante, dependiendo de la CPU que tengamos, si fuera posible, esto lo hacemos desde un PC potente, lo ideal un servidor con un par de CPU’s majos, y nos irá mostrando los passwords de los usuarios según los vaya sacando. El proceso puede durar desde unos minutos, hasta más de un par de días, todo dependerá de la complejidad de las contraseñas, las características desde donde estemos ejecutando el LC, y las opciones de la sesión que hayamos configurado.