使用 LDAP 对 Active Directory 使用 Fortigate 身份验证

本文档介绍如何配置 Fortigate 以对目录服务使用 LDAP, 在本例中,针对 Microsoft Windows Active Directory 2003. 了解有关 LDAP 的更多信息 – 这里.

第一件事是连接到固件, 并转到 “用户” > “LDAP 协议” 并使用 LDAP 创建新连接, 为此,请单击 “新建”,

我们必须填写 LDAP 服务器的数据:

“名字”: 此 LDAP 服务器连接的名称

“服务器名称/IP”: 我们将进行 LDAP 查询的服务器的 IP

“服务器端口”: 它是连接到所述服务器的 LDAP 端口.

“公用名标识符”: 违约 “快递 之 家” 这意味着用户将他们的 “全名”, 如果将其留空,用户将必须通过将他们的 “显示名称” 或 “我们*****@*****io.eso”

“可分辨名称”: 它将是 Active Directory 中用户容器的路径. 我们将考虑它是否是一个组织单位,以便将 “OU” 或者如果是普通容器来表示 “快递 之 家”. 它应该是如下所示的路由: “OU=组织单位,DC=域,DC=域”. 我们将在下面的 Active Directory 中看到具体情况。, 我拥有的配置会是什么样子.

如果我们对, 我们可以确保固件和域控制器之间的连接. 点击 “还行”.

我们看到这是正确的.

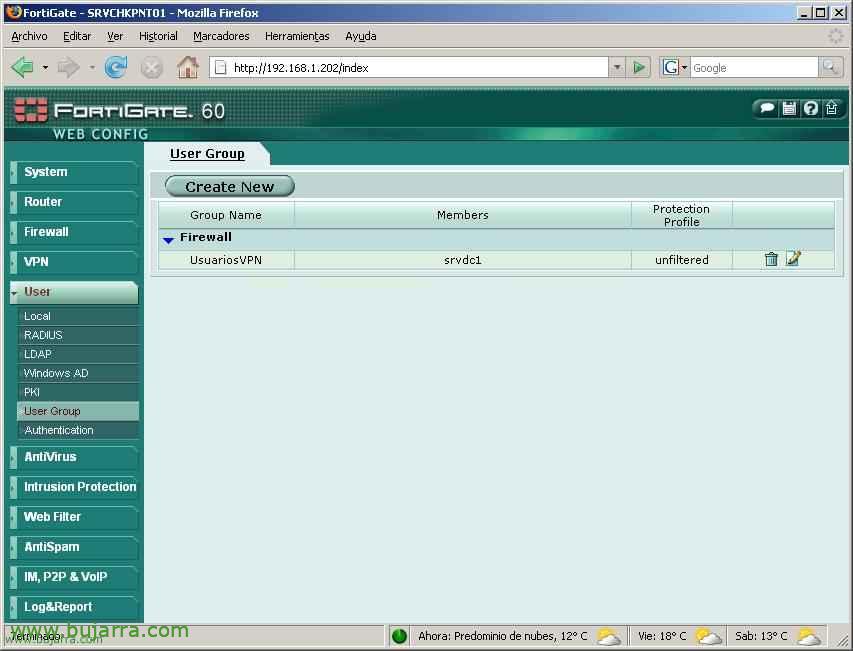

现在我们应该做的是创建一个用户组,指示前一个用户组. 为此,, 我们将 “用户” > “用户组” > “新建”.

我们为 “名字”, 例如 “用户VPN”. 我们在右侧添加了 “成员” 我们刚刚创建的组 “RADIUS/LDAP 服务器上的用户”, 我们给予 “还行”.

我们检查组是否已在此处创建. 现在剩下的就是把它添加到我们感兴趣的任何事物中, 到 IPSec VPN 访问的防火墙策略, SSL认证… 或者为了我们感兴趣的任何事情.

这将是我的 Active Directory, 这个 UO 叫: VPN 用户及其内部的用户, 这将是有权连接到 Tonde Apply 的用户,我们刚刚所做的.

www.bujarra.com – 赫克托·埃雷罗 – NH*****@*****ra.com – v 1.0