Doble autenticació a Citrix amb PINsafe i NetScaler

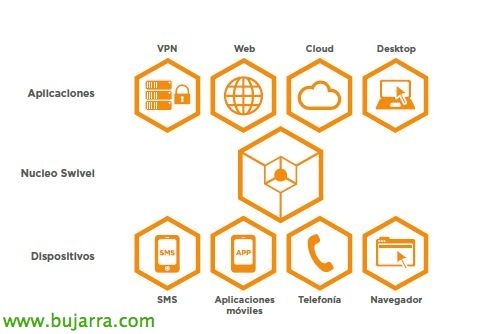

En aquest document veurem el desplegament del gran producte PINsafe de Swivel Secure, on forçarem els usuaris que treballin contra la nostra plataforma Citrix que tinguin una doble autenticació i es validin amb la seva autenticació de Directori Actiu a més d'introduir un codi OTC basat en el seu PIN perquè davant d'un keylogger no puguin accedir a la nostra plataforma i intentar securitzar més els accessos!!

Previ a aquest desplegament, haurem de tenir en el nostre entorn l'appliance de PINsafe ja configurat, podrem basar-nos en aquests anteriors documents on desplegam l'appliance o muntavem la nostra pròpia instal·lació (ull, que si som fan de Microsoft, el podrem muntar també a Windows! instal·lem primer Apache Tomcat, descarreguem PINsafe i posem el fitxer 'pinsafe.war’ en el directori 'webapps'); a banda de configurar-lo inicialment de forma bàsica. Continuarem ara doncs configurant un servidor RADIUS a l'appliance, permetrem l'accés al NS perquè es pugui validar i realitzarem totes les altres configuracions al NetScaler!

Accedim a l'appliance de PINsafe, anem a “RADIUS” > “Server”, i marcarem “Server enabled” a “YES” per habilitar el servidor RADIUS.

Posteriorment, en “RADIUS” > “NAS” haurem de crear un nou NAS perquè permeti accedir al NetScaler, agregarems un nombre o identificador, afegirem a més la IP de la NIP (Netscaler IP) i finalment indicarem un secret per utilitzar-lo posteriorment entre ambdós dispositius, “Apply”,

Bé, dins del nostre NetScaler haurem de crear un servidor i una política d'autenticació RADIUS que posteriorment associarem al nostre Access Gateway Enterprise. Per a això, dins de “Access Gateway” > “Policies” > “Authentication” > “Radius” > “Servers” > “Add…”

Crearem el servidor RADIUS contra el qual validarem aquesta segona autenticació, indiquem un nom i especifiquem la IP de l'appliance de PINsafe a més del secret que diem d'alta en generar el NAS dins de l'appliance. “Create”,

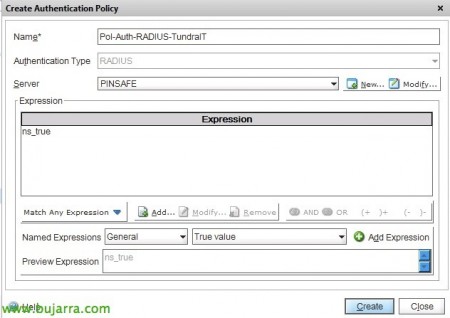

Definim la política per aplicar-la des de “Policies” > “Add…”,

Indiquem un nom a la política, afegim el servidor de RADIUS que acabem de crear, i hi afegim l'expressió 'ns_true’ a 'True value'.

Editem el nostre Virtual Server d'Access Gateway i haurem d'afegir la política recent creada com a secundària, per a això, en “Authentication” > “Second…” i agregarem la política perquè ataqui el RADIUS del PINsafe. “OK”.

Ara continuarem, primer ens baixarem els arxius per editar l'interfície del nostre CAG i poder introduir-li els canvis, per poder veure el botó de visualitzar la imatge. Tindrem en compte que necessitarem accedir des de l'exterior de l'organització al servidor de PINsafe, basicament quan utilitzem les imatges Single Channel Images, com per exemple les TURing imageo el PINpad, sempre podrem provar accedint a la següent URL: 'https://URL_PINSAFE_SERVER:8080/pinsafe/SCImage?username =pruebaaaa'.

Bo, ens baixem els arxius de la temperate, seleccionarem els que necessitem depenent de la versió del nostre CAGEE:- Per a CAGEE 8.x a 9.1 – AKI.

– Per a CAGEE 9.2 – AKI.

– Per a CAGEE 9.3 – AKI.

– Per a CAGEE 10.x – AKI.

Editem el fitxer “pinsafe.js” i modifiquem el paràmetre 'sURL’ a la URL correcta i pública del nostre appliance de PINsafe.

Realitzarem prèviament un backup dels arxius del nostre NetScaler, accedeixen per putty o local al seu 'shell’ y:

cd /netscaler/ns_gui/vpn

cp index.html index.html.bak

cd /netscaler/ns_gui/vpn/resources

mkdir bak

cp *.xml bak

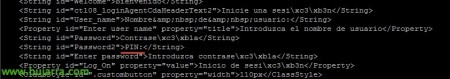

El següent, serà modificar en la nostra plantilla d' idioma el codi que volem que posi als usuaris, en comptes de 'Password 2:’ podríem posar 'OTC:’ o 'PIN:’ per fer més intuïtiva l'entrada als nostres users, accedim a '/netscaler/ns_gui/vpn/resources', editarem el fitxer del nostre idioma, a mi em val amb edicar 'es.xml'.

Busquem les següents entrades i posem el text que ens interessi:

<String id ="Password">Contrasenya AD</String> <String id ="Password2">OTC:</String>

Copiam ja els arxius nouvinguts (index.html i pinsafe.js) a '/netscaler/ns_gui/vpn/’

Per fer els canvis permanents al NetScaler i que quan es reiniciï no es perdin els canvis, haurem de primer, copiar els arxius modificats (index.html, pinsafe.js i en el meu cas el es.xml) a un volum no volàtil de l' appliance, per exemple a /var; i després editarem '/nsconfig/rc.netscaler’ afegint els comandaments necessaris perquè els copiï després del seu reinici!

Confirmem i veurem com accedeixen al portal d'Access Gateway i ja disposem el segon camp per introduir el codi OTC que generem cada vegada basant-nos en el nostre PIN! Com us podreu imaginar això és el principi de millorar qualsevol solució, clar que el codi el podríem enviar per SMS, mail, app de mòbil PINsafe… us recordo que és un producte que té les primeres 5 llicències gratuïtes, per provar-ho o entorns demo, i posteriorment amb anar agregant llicències, entraran més usuaris mitjançant PINsafe i doble autenticació!!!

Si necessitem més informació, aquí tenim alguns documents oficials:- Swivel Secure PINsafe con CAGEE 10.x

– Swivel Secure PINsafe con CAGEE 9.x

– Swivel Secure PINsafe con CAGEE 8.x