哥菲什 – 我们公司的道德网络钓鱼

今天我们将同时看到一个非常完整和简单的工具, 一个开源工具,可帮助我们在组织中开展安全意识练习. 我们将进行内部网络钓鱼, 一个模拟,将帮助我们了解我们心爱的用户的水平.

我们可以通过进行道德网络钓鱼演习在公司内部进行安全意识练习, 为了评估我们用户的准备情况并改善弱点. 当然,始终获得许可和合法.

您将看到如何在不到的时间内 15 几分钟我们就可以准备好一切了, 我们将使用 Gophish,它将为我们提供执行测试所需的一切. 不仅从电子邮件的发送, 但是我们将有一个非常完整的控制台: 我们将看到统计数据, 电子邮件的接收者, 打开者, 谁点击了欺诈链接,即使他们输入了凭据 (如果我们愿意), 我们可以看到他们.

所以在我们进一步讨论之前, 如果你是一个打算利用它来作恶的人, 请, 别这样, 我们在这个星球上不需要像你这样的人. 真, 让它看着你, 您可能有心理问题,最好联系专业人士.

本指南专门针对我们在内部进行测试,以帮助我们提高公司的安全性. 结束.

有几种方法可以部署 Gophish, 在这篇文章中,我们将了解如何使用 Docker 部署它, 所以 2 分钟将准备就绪. 我们使用:

Sudo Docker Pull Gophish/Gophish

我们直接启动了 Gophish 容器:

sudo docker run --name gophish -p 3333:3333 -p 82:80 -d gophish/gophish

在前面的命令中,我们看到 2 港口, 这 3333 将被 Gophish 用作管理控制台, 从那里,我们可以定义网络钓鱼活动. 此外, 在 80tcp (我在 82tcp 中将其映射到我自己) Gophish 将提供我们希望通过此端口模拟的欺诈网站, 去, 用户通过单击链接到达的位置.

重要, 在容器日志中,我们将看到用户 'admin 的密码’ 我们将用什么来管理 Gophish, 所以我们咨询了她:

sudo docker logs gophish -f ... 时间="2023-09-28S20 系列:53:10Z" level=info msg="请使用用户名 admin 和密码 af5cj3ccd1e705e8 登录" 时间="2023-09-28S20 系列:53:10Z" level=info msg="为管理界面创建新的自签名证书" 时间="2023-09-28S20 系列:53:10Z" level=info msg="后台 worker 已成功启动 - 等待活动" 时间="2023-09-28S20 系列:53:10Z" level=info msg="启动 IMAP 监视器管理器" 时间="2023-09-28S20 系列:53:10Z" level=info msg="在 http 启动网络钓鱼服务器://0.0.0.0:80" 时间="2023-09-28S20 系列:53:10Z" level=info msg="为用户 admin 启动新的 IMAP 监视器" 时间="2023-09-28S20 系列:53:10Z" level=info msg="TLS 证书生成完成" 时间="2023-09-28S20 系列:53:10Z" level=info msg="在 https 启动 admin server://0.0.0.0:3333"

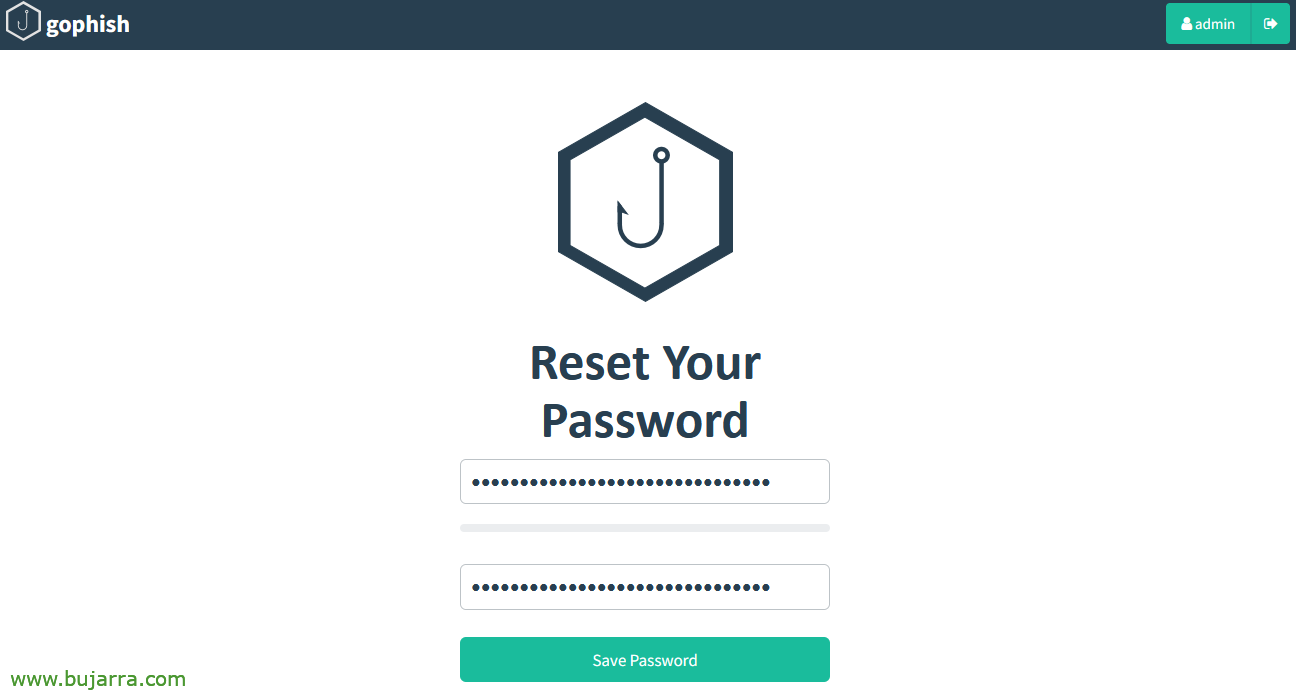

大功告成, 我们只需要输入 HTTPS://DIRECCION_IP_DOCKER:3333 访问 Gophish 管理,

让我们登录一次, 它将迫使我们更改“admin”的密码, 我们随心所欲.

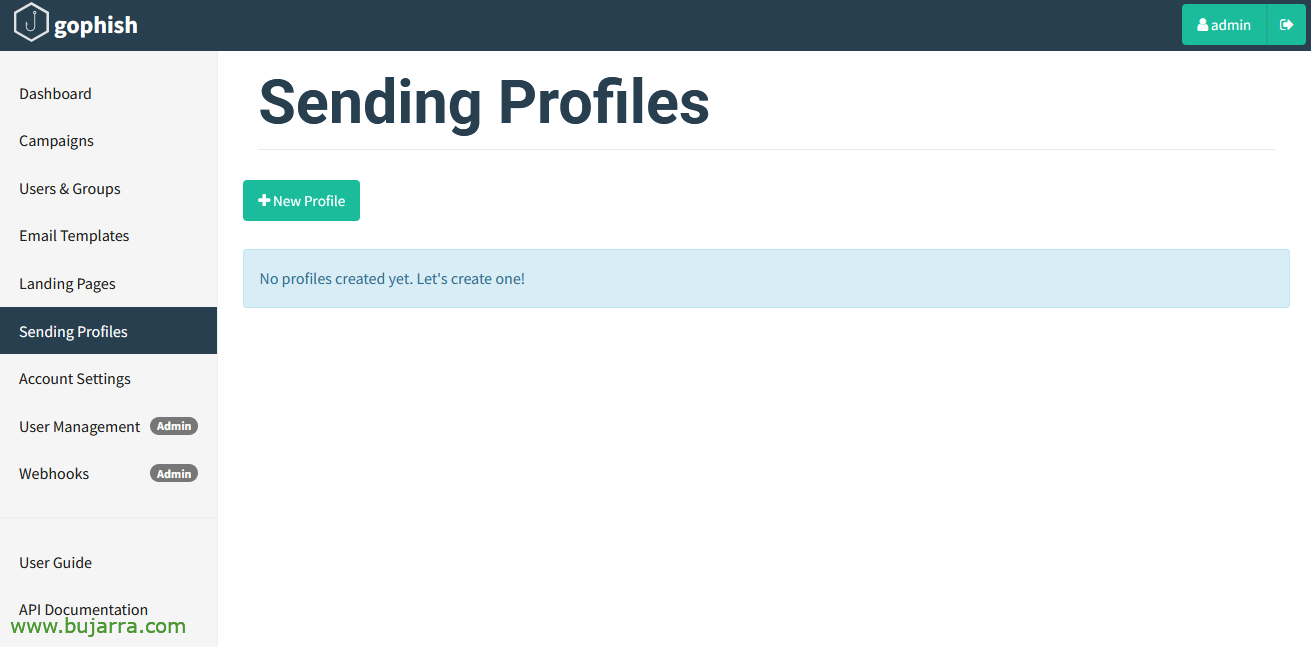

让我们开始吧!!! 我们首先要设置发货资料, 这是, 我们将从哪个邮件服务器发送电子邮件?. 所以我们点击 “发送配置文件” > “新配置文件”,

这样我们才能了解我们将在帖子中进行的练习, 我们将对一家名为 Open Services IT 的公司进行道德网络钓鱼 (这是我工作的地方), 我要装傻,假设我们没有那家公司的凭证来从 @openservices.eus 发送电子邮件 (那将是它的公共领域). 所以我设置了另一个电子邮件, 例如,与它无关的个人, 我们将使用 @bujarra.com, 我们将从这里发送电子邮件, 但别担心,用户不会发现的.

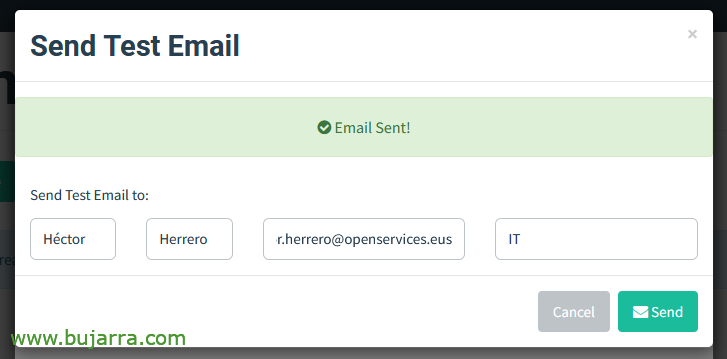

填写电子邮件详细信息,然后单击 “发送测试电子邮件” 验证它,

我们发送测试电子邮件, 我们将确保我们解决邮件的部分.

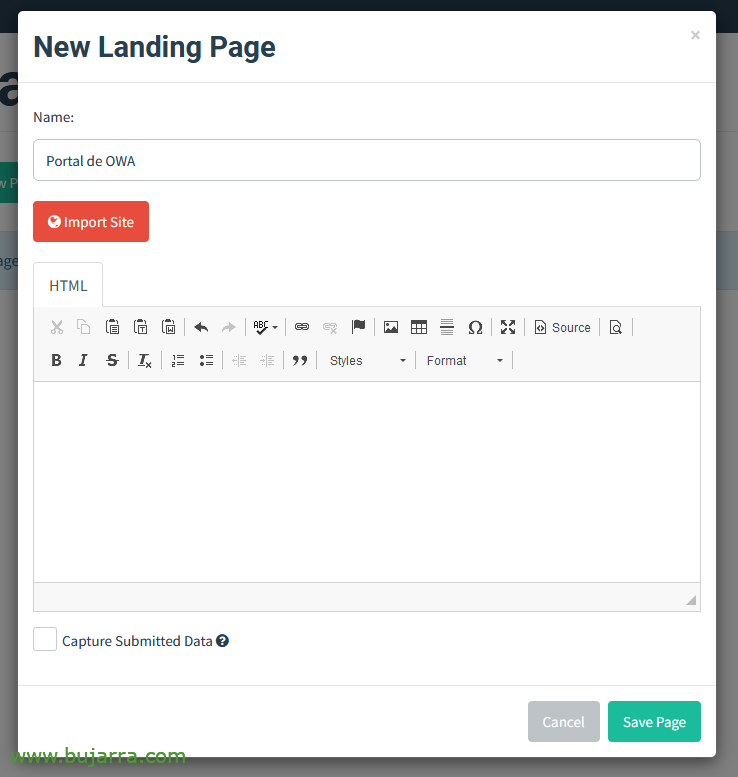

接下来,我们将创建将用户带到的页面; 在我们正在做的练习中,我将模拟公司的电子邮件网站, 我们知道使用 Microsoft Exchange 并具有 OWA, 所以我们将创建, 我们将 “着陆页” > “新建页面”,

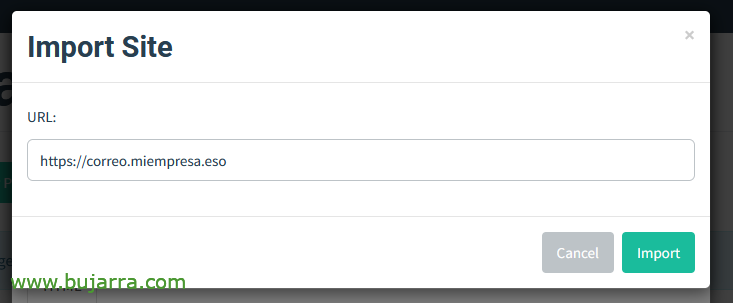

你会吓坏的, 你会看到多么简单… 我们给它起个名字, 例如,“OWA 门户”. 但是我们如何复制 OWA 网站呢?? 非常简单, 把它交给 “导入站点”…

我们放置要复制/克隆的站点的 URL, 这是公司的 OWA,我们点击 “进口”,

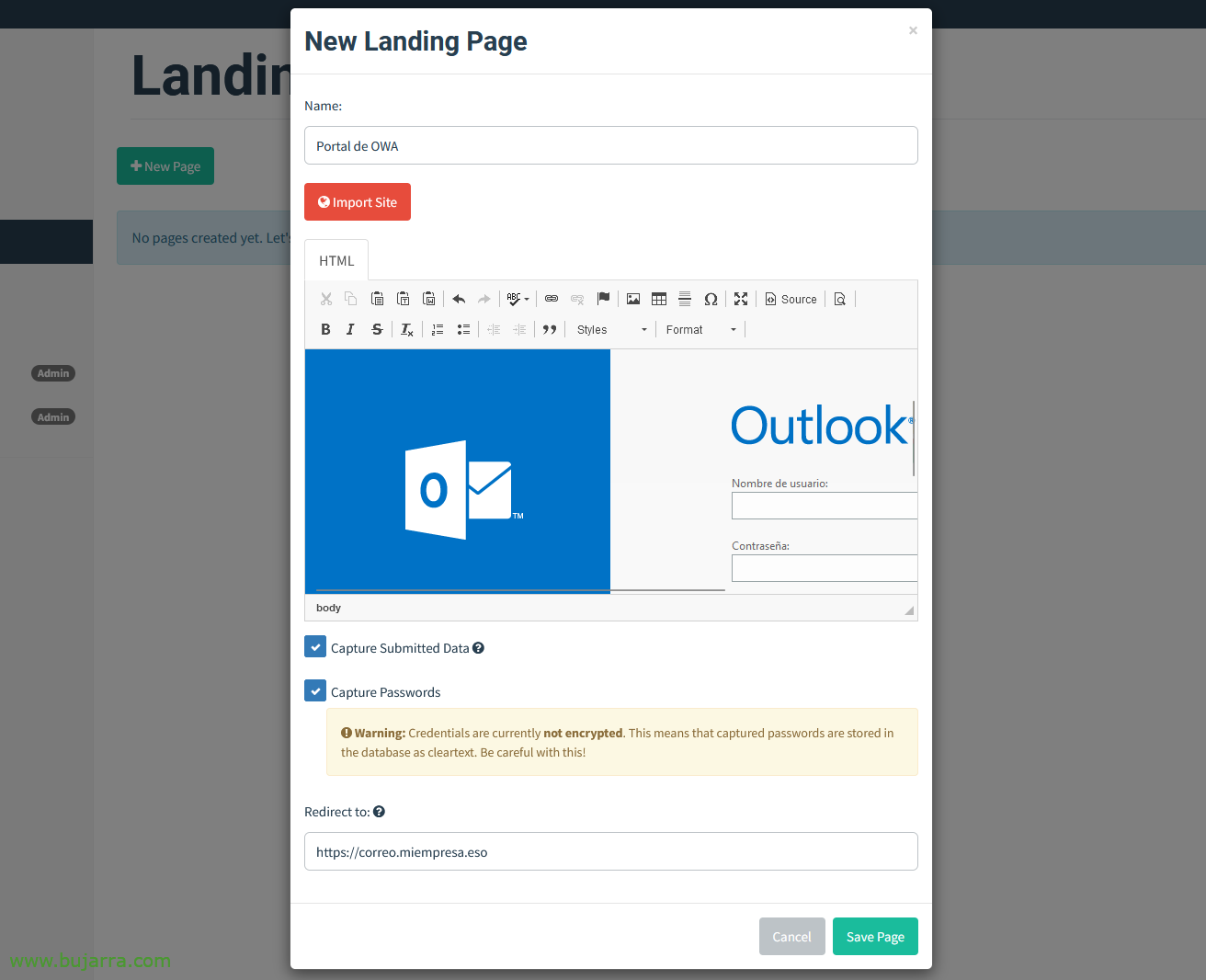

塔尚!!! 复制了 HTML 代码并完全保留了它, 柠檬梨… 我们可以检查这两个检查来捕获它们写入的任何数据, 以及密码(如果我们感兴趣).

因此,该网站将是用户输入凭据时看到的网站… 然后 Gophish 会将它们重定向到正确的位置. 用户不会知道发生了什么, 如果他们输入了错误的密码, 如果浏览器刷新… 因此,在 “重定向到” 我们将放置好的 URL, 他们下一步将何去何从.

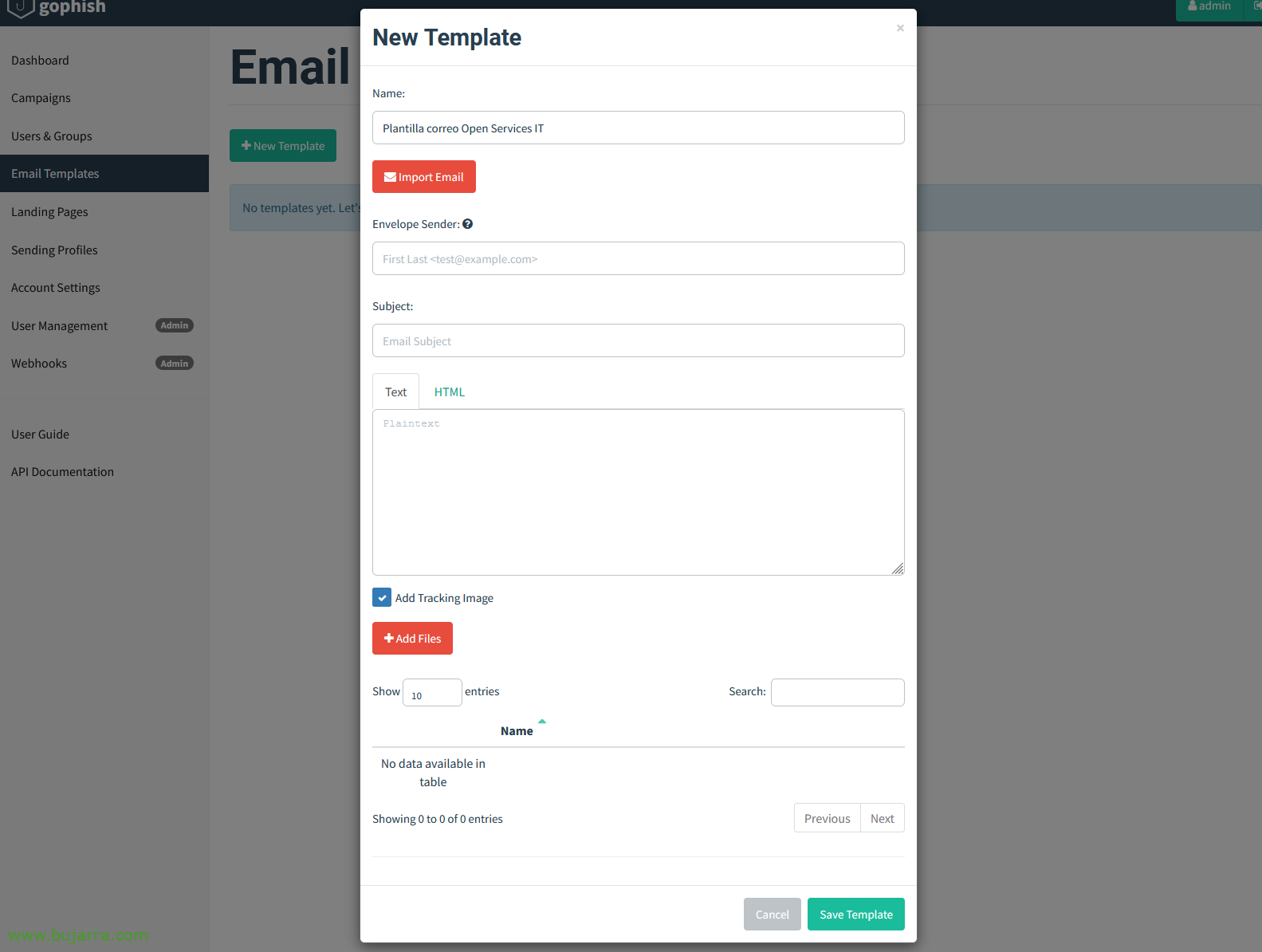

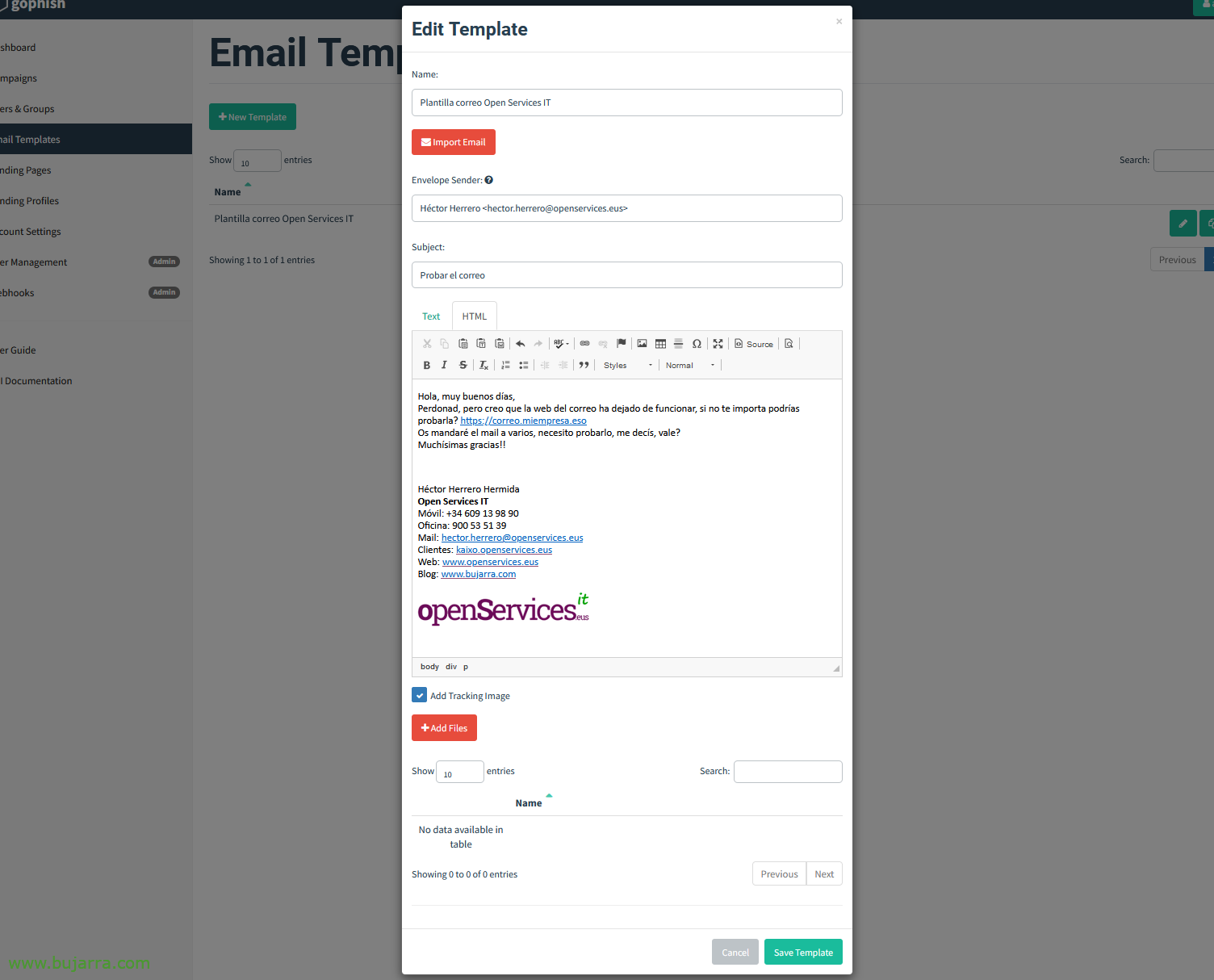

接下来是创建电子邮件模板, 那是, 将通过电子邮件发送给用户的内容. 使用公司的格式, 喷泉, 签名… 我们将 “电子邮件模板” > “新建模板”,

我们给你一个名字, 例如,“Open Services IT Email Template”, 要复制与我们拥有的电子邮件相同的格式,请单击 “导入电子邮件”,

我们采用公司通常发送电子邮件的格式接收电子邮件, 我们复制他的签名, 标志… 我们现在可以写一篇课文了… 保存电子邮件并以 HTML 格式复制代码.

总, 在“导入电子邮件”’ 粘贴将生成该模板电子邮件的 HTML 代码, 点击 “进口”,

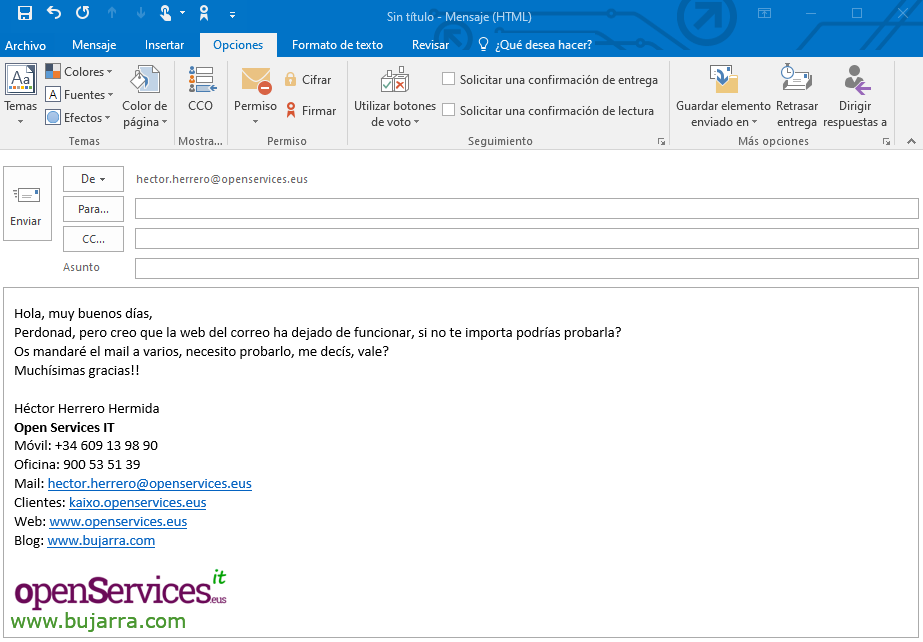

又是 Tachán! 我们已经有了要发送的电子邮件模板, 用有点像这样的文本来让用户咬人, 我会给他们信心,并让他们尝试输入邮件, 我认为这不起作用. 但它当然有效!!!

我们在电子邮件中注明主题,并且非常重要, 在信封发件人’ 我们可以伪造发件人的姓名和电子邮件, 在那里,即使我们从 @bujarra.com 发送电子邮件,我们也可以告诉他们发件人来自 @openservices.eus, 用户不会发现, 水手布…

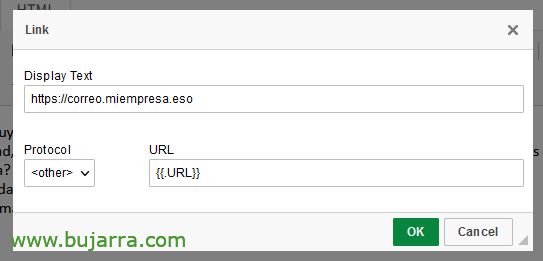

总, 在电子邮件中,我们将公司 URL 放在他们必须单击的位置…

… 我们创建了一个链接,但指向我们的 Gophish 网站!!! 例如, 嘿, 在协议中,我们把 '<其他>’ 在 URL 中,我们将 {{网址}}, 所以 Gophish 会将恶意 😉 URL 你的 官方网站 如果您想自定义电子邮件, 我们按名称命名用户, 等…

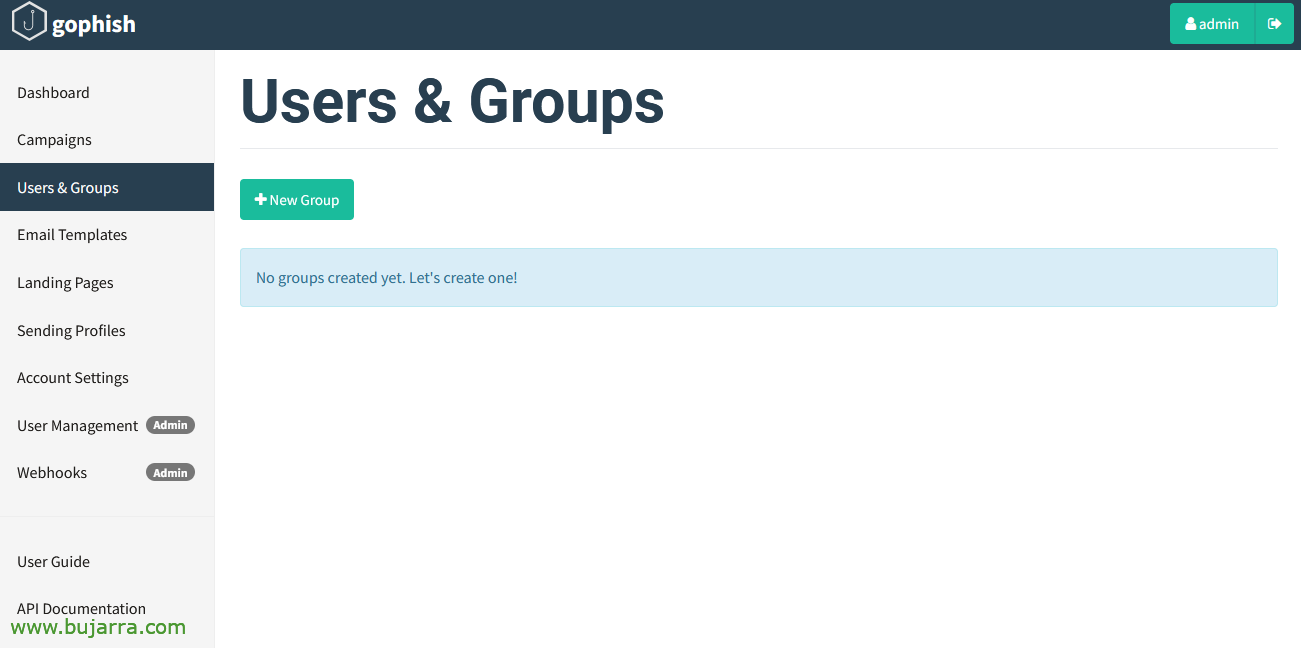

什么都没有, 现在我们只需要说我们将电子邮件发送给谁, 在 “用户 & 组” 我们将能够注册我们的第一个组并添加几个用户来测试它… 点击 “新建组”,

我们手动添加用户或从 CSV 导入用户, 我们将向这些用户发送我们的第一个测试. 名称, 姓, Mail 或 position 是您可以尝试使用的变量,如果您有兴趣的话.

我们已经准备好创建我们的第一个广告活动!!! “活动” > “新活动”,

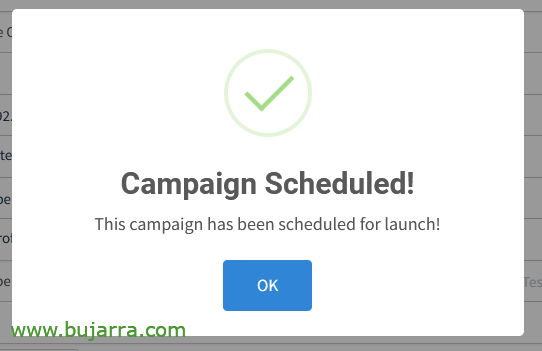

该活动只不过是我们将所有拼图拼凑在一起的地方, 我们将在其中指示我们将使用的电子邮件模板, 我们将使用的网站模板, URL 是 Gophish Web 门户的 URL, 在我的情况下,它是使用 82tcp 端口, 默认值为 80TCP, 最正常的事情是不使用内部 IP 地址, 如果不是可在外部和内部解析的 FQDN. 我们指明发布日期和我们将使用的电子邮件配置文件. 以及我们将网络钓鱼发送到哪个组。. 我们给予 “启动活动”…

是的! 我们超级安全, “发射”,

和 “还行”, 活动启动!!! 发动机投入运行!! 现在等待结果…

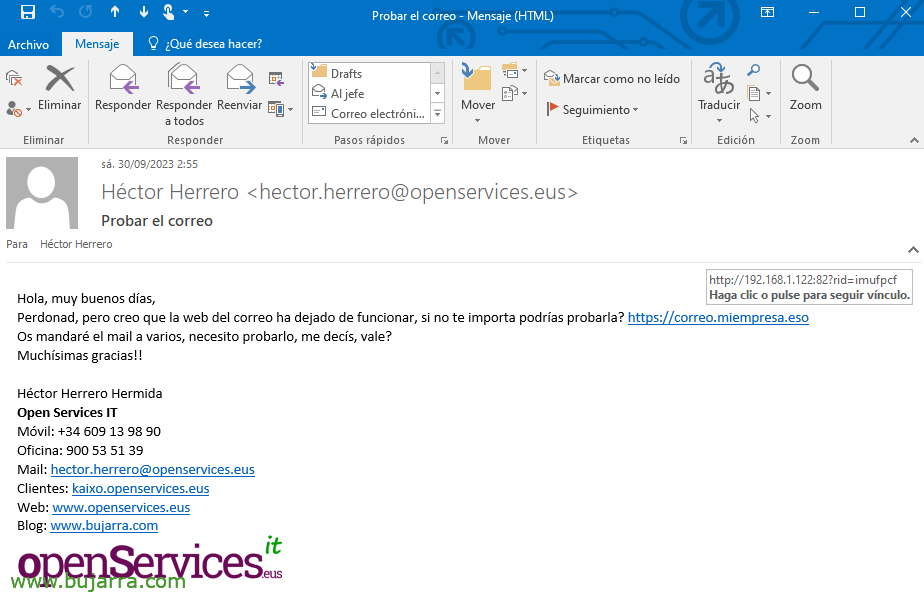

用户将收到此电子邮件, 其中它说它来自公司的某个人 (即使邮件服务器与它无关), 与该文本一起,如果您查看链接,无论他们阅读多少文本, URL 将有所不同…. 如果他们刺破…

如果他们点击,我会带他们到这里… 查看 URL… 您认为用户会注意到吗? 我不认识 Rick… 总, 最重要的是,他们决定将他们的证书放入…

井… 如果他们输入了凭据… 它会将他们重定向到公司电子邮件网站, 他们不会意识到发生了什么… 告诉… 但我已经输入了凭据?? 嘿? 从现在开始,我们不在乎… 现在查看 URL,他们将在公司网站上…

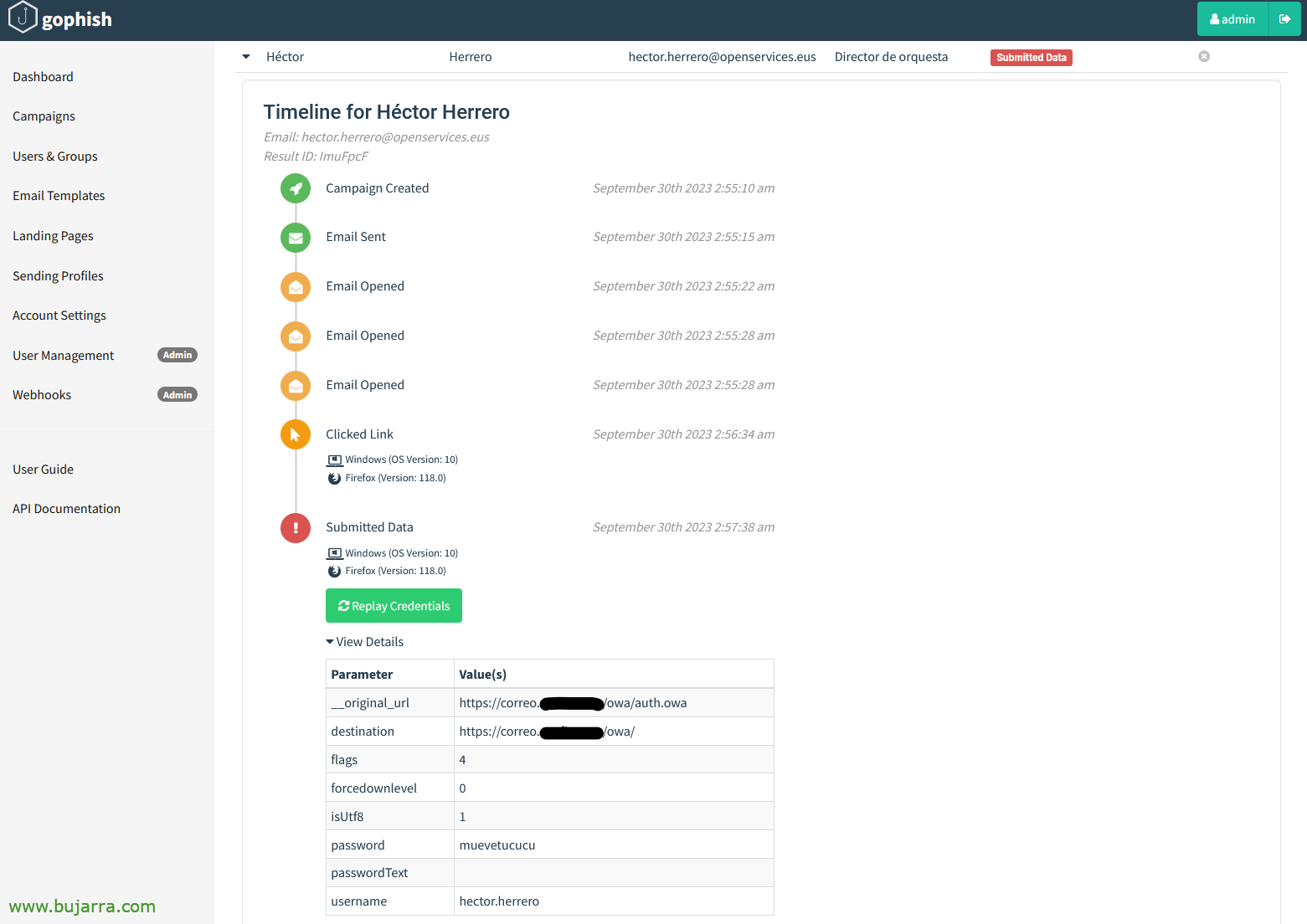

不错, 我们会看到什么? 好吧,除了全球摘要之外,我们已经发起了几个活动, 我们还将为这次演习制定一个特定的. 我们可以看到已经发送了多少封电子邮件, 已打开, 用户已点击链接, 已提交数据的用户… 或者即使有人注意到了它并报告它是邪恶的…

在详细信息中,我们将能够浏览每个用户… 并且知道他做了什么…. 在这种情况下,用户收到了电子邮件,之后 3 看到的次数似乎他已经下定决心并点击了链接… 甚至更糟… 他已经输入了他的证书… 哦哦… 用户再教育!!!

井, 您已经看到了它是多么容易, 简单且适合全家人,我们可以实施免费开源的道德网络钓鱼解决方案, 借助该报告,我们还可以生成一份报告,我们在管理中教授以促进培训, 使用安全方法, 等…

照常, 我给你一个拥抱, 祝你一周过得愉快,正如我所说, 请, 那些打算欺诈性地使用这些工具的人。. 让他们也教育你!