使用 Citrix NetScaler I 的 VPN – 部署 & 预身份验证

我们从一系列文档开始,用于在我们心爱的 Citrix NetScaler 中组装 VPN 服务; 目标是允许组织外部的用户以简单安全的方式进行连接. 是 4 我们将添加不同复杂性以尽可能保护访问的文件.

在第一个文档中,除了一些基本配置外,我们还将看到在我们的 Citrix NetScaler 上启用 VPN 所需的步骤. 最后,我们将启用预身份验证策略,以要求在能够连接的位置满足某些条件, 是注册表中的一个条目, 开放程序… 在第二个文档中,我们将强制您在用户的工作站上拥有证书,以便能够打开 Citrix NetScaler 网站, 没有证书,任何人都看不到我们的服务. 在第三个文档中,我们将添加使用智能卡的用户证书验证 VPN 的可能性,在最后一个文档中,我们将启用 VPN 随位置自动解除的可能性, 感谢 Always On.

第一个文档的结构如下:

- 在我们的 NetScaler Gateway 上启用 Smart Access

- VPN 的会话配置文件和策略

- VPN 客户端的 IP 范围

- 预身份验证配置文件和预身份验证策略

- 第一次尝试

- 启用拆分隧道

在我们的 NetScaler Gateway 上启用 Smart Access

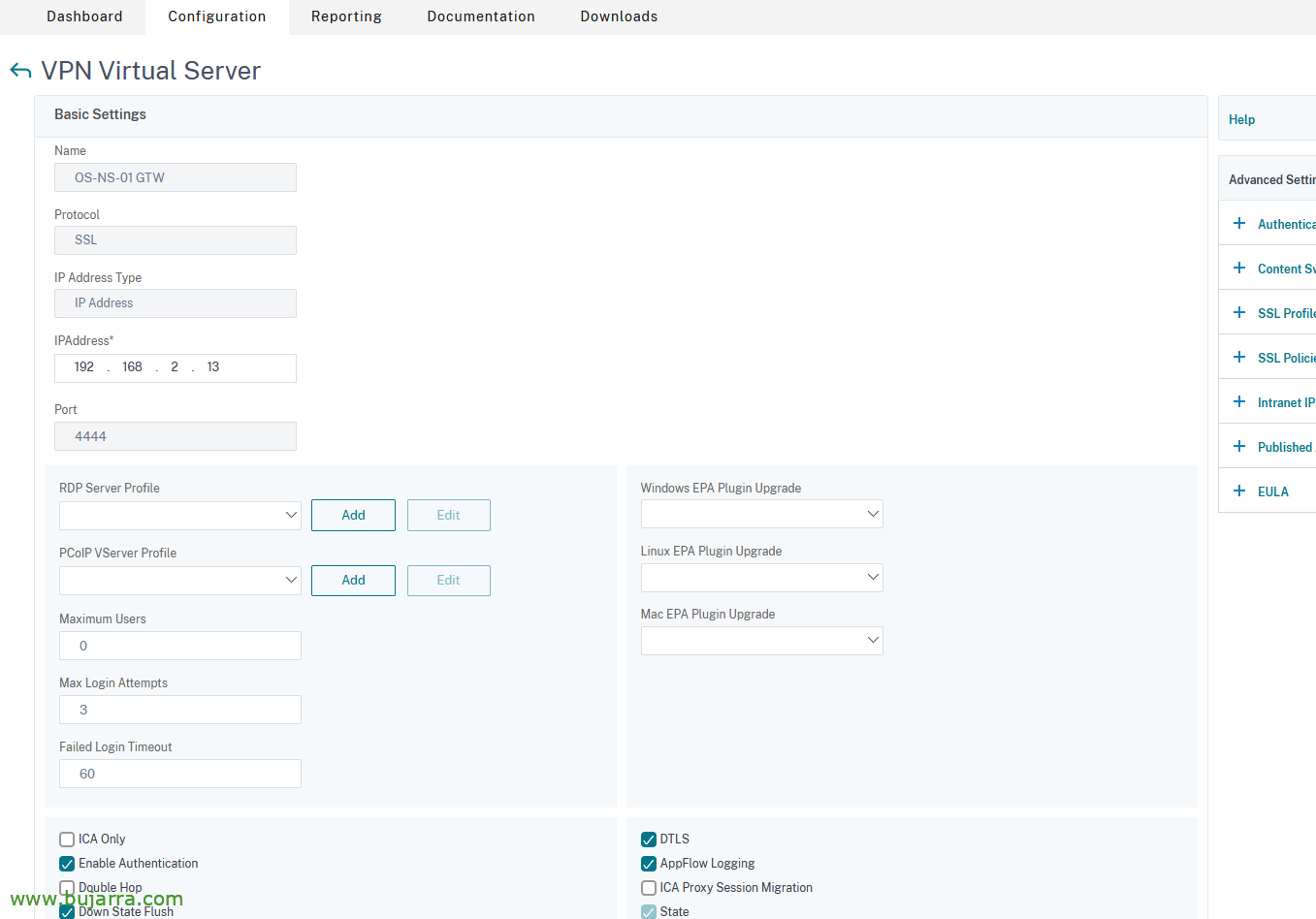

开始, 假设我们已经完全部署了 NetScaler,并部署了 NetScaler Gateway 虚拟服务器, 在本例中,它是我们用来在 ICA 模式下显示应用程序和桌面的网关, 现在我们添加了 VPN 功能,以便他们可以安全地进行预访问.

我们必须启用 Smart Access 模式, 需要使用 VPN. 因此,我们不会充当 ICA 的代理, 正如我们需要通用许可证一样. 为此,, 在网关的虚拟服务器上, 在 'Basic Settings' 中, 不使用“仅限 ICA”, 取消选中并保存.

VPN 的会话配置文件和策略

我们需要创建一个会话配置文件,然后创建一个策略,以最终将其应用于 NetScaler Gateway 虚拟服务器

为 VPN 创建会话配置文件

创建会话配置文件, 我们创建它 “Citrix 网关” > “政策” > “Citrix 网关” > “会话策略和配置文件” > “会话配置文件” > “加”.

我们将考虑几件事, 在 “网络配置“ > “高级设置”

- 使用映射的 IP: OFF ,以便您不将 IP 子网用于客户端,然后我们使用特定的 IP 范围.

- 使用内网 IP: 无溢出, 这样,如果范围内没有空闲 IP,请不要使用 SNIP 浏览客户端.

|

|

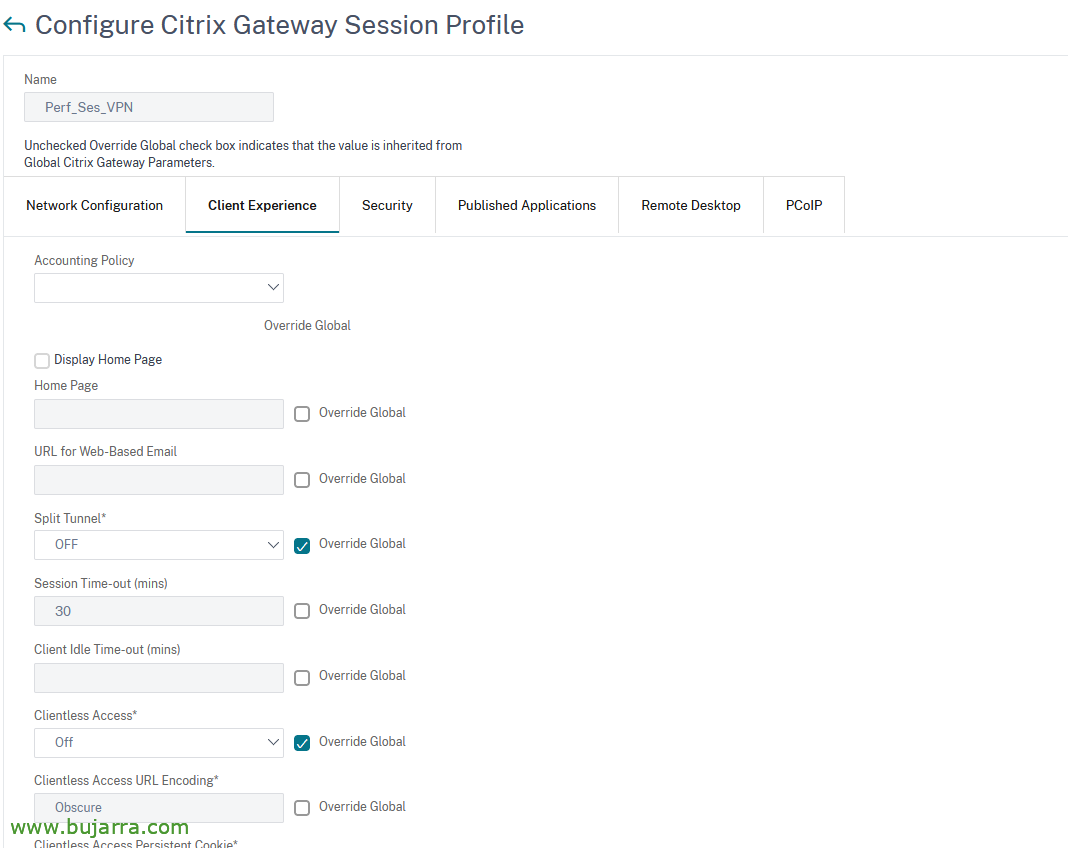

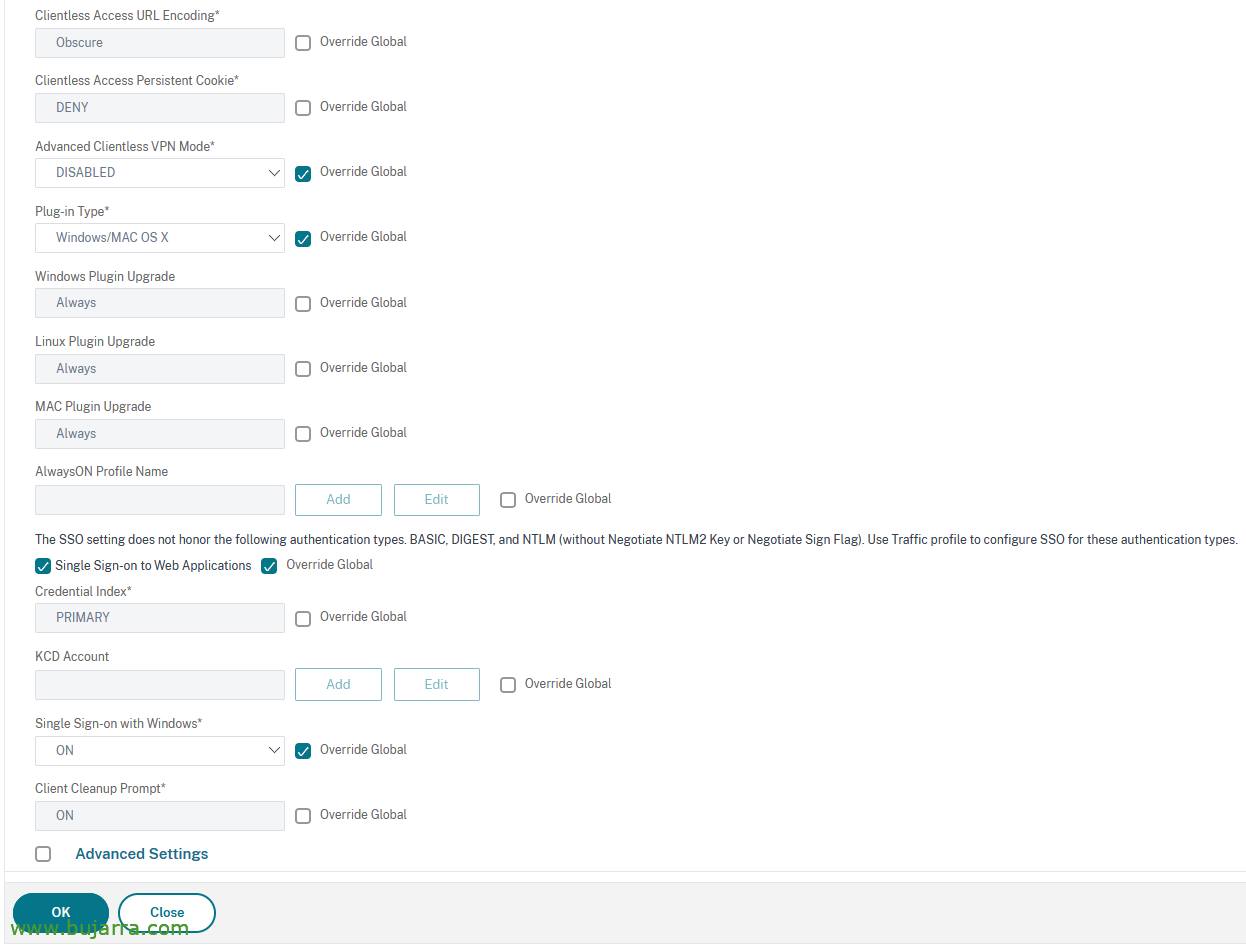

在 “客户体验”:

- 分体式隧道: 离 (在此处发送所有流量)

- 无客户端访问: 关闭

- 插件类型: 窗口/MAC OS X

- 单点登录到 Web 应用程序: 蜱

- 使用 Windows 进行单点登录: 上

在 “安全”:

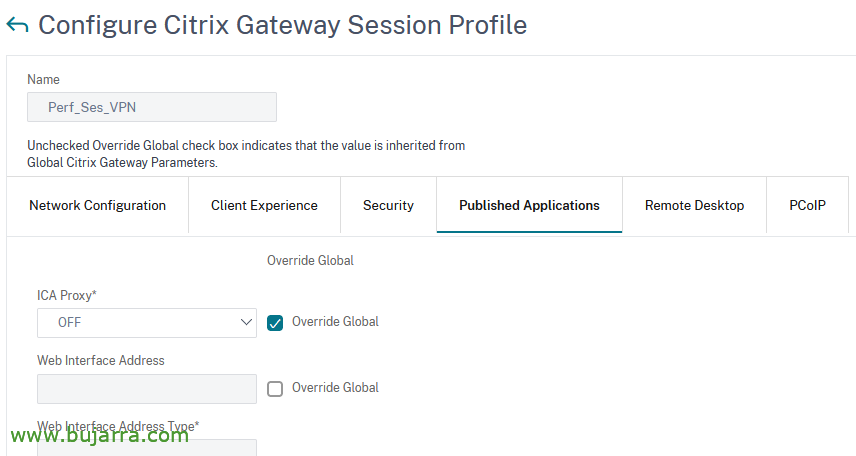

在 “已发布的应用程序”:

- ICA 代理: 离

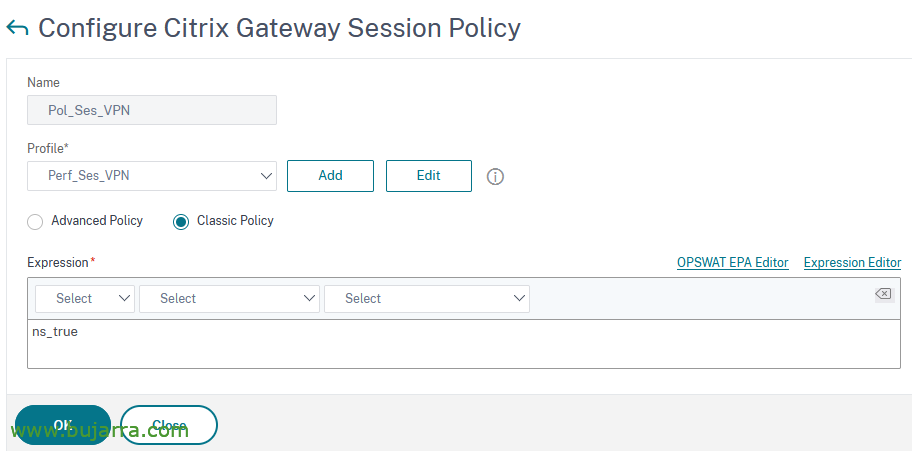

为 VPN 创建会话策略

现在是时候创建会话策略并将我们刚刚创建的会话配置文件链接到它了, 要创建会话策略,我们将从 “Citrix 网关” > “政策” > “Citrix Gateway 会话策略和配置文件” > “会话策略” > “加”.

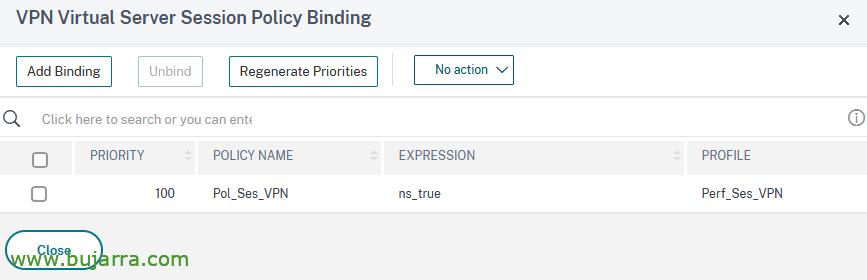

将 VPN 会话策略链接到 NS 网关

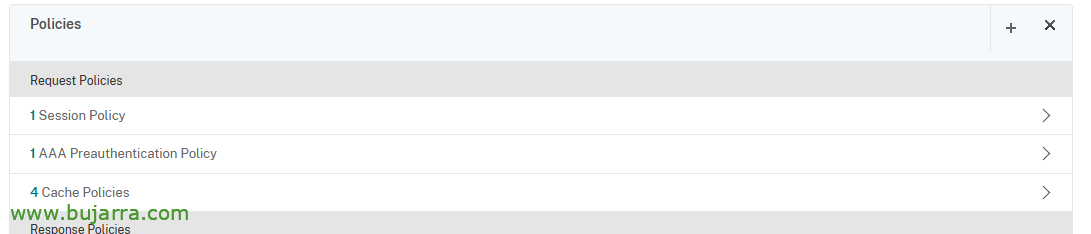

我们在 NetScaler Gateway 虚拟服务器上链接了新创建的会话策略, 因为 “NetScaler 网关” > “NetScaler Gateway 虚拟服务器”, 在我们的对抗赛中 > “政策” > “会话策略” > “添加绑定”, 我们选择它并保留默认优先级, “关闭”,

我们在 Virtual Server 上的策略有点像这样.

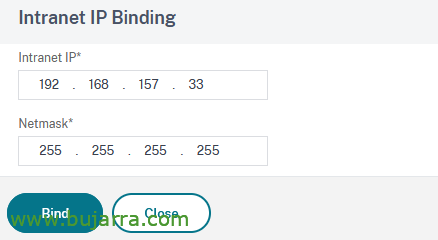

VPN 客户端的 IP 范围

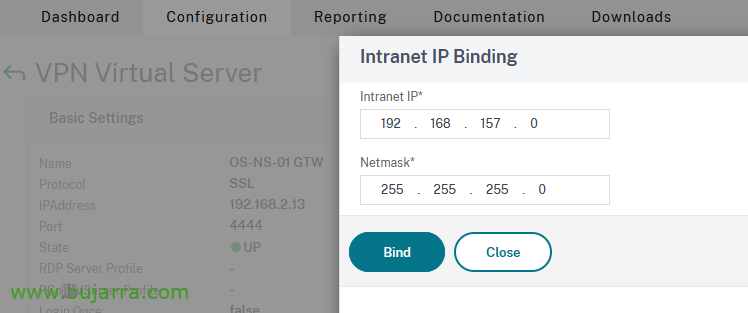

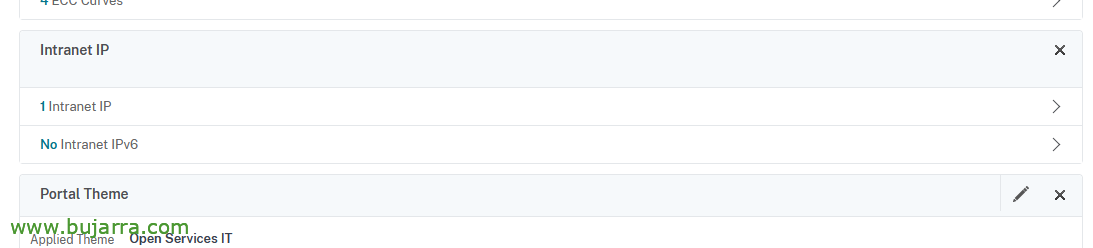

接下来,我们将为通过 VPN 连接的客户端配置 IP 范围, 从 NS 网关虚拟服务器中,我们添加了一个 IP Intranet, 因为 “NetScaler 网关” > “NetScaler Gateway 虚拟服务器”, 在我们的对抗赛中 > “内网 IP 地址” > “无 Intranet IP”

留下这样的内容.

眼睛! 如果我们希望这些 VPN 计算机能够访问内部网络上的计算机. 内部网络上的这些服务器需要有一个路由,告诉它们转到 VPN 的池范围, 通过 NetScaler 子网 IP, 哪个是路由.

在内部网络的 linux 上,我们可以单独运行:

IP 路由添加 192.168.157.0/24 通过 192.168.2.12 开发 ENS160

或者,您也可以在防火墙中为所有计算机创建静态路由, 在此示例中,在 Fortigate 中.

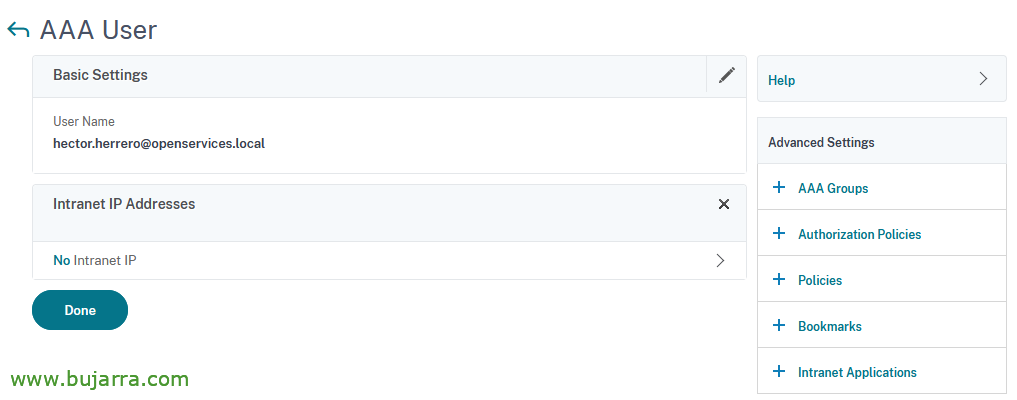

手动分配给用户的 IP 地址

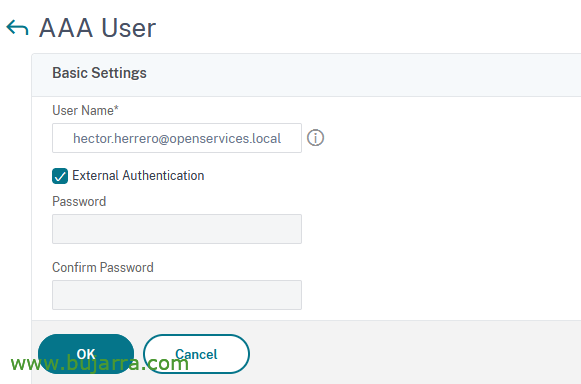

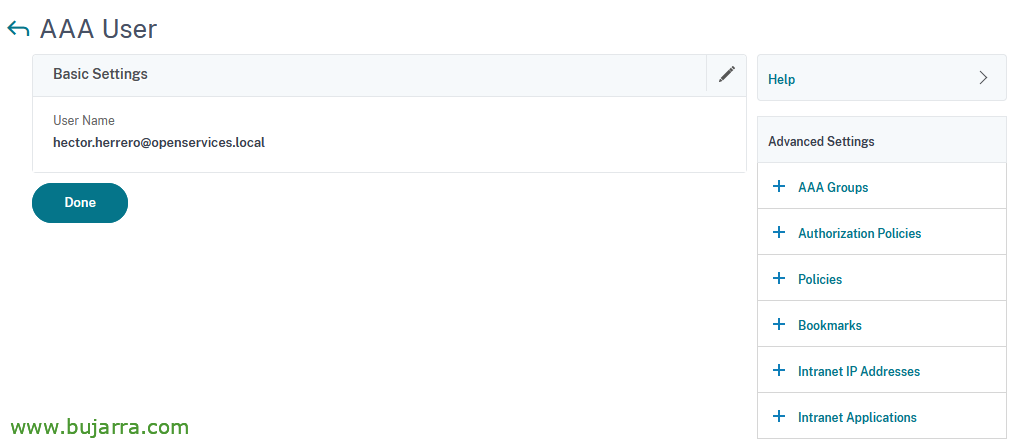

如果我们要为用户分配一个静态 IP 地址, 我们将能够从 “Citrix 网关” > “用户管理” > “AAA 用户” > “加”, 我们输入用户的名称 & 还行,

点击 “内网 IP 地址”,

我们点击 “不” IP Intranet 为其分配一个,

捆 & 捐

当我们与客户建立联系时, 我们会看到 IP 会为我们保存它. 现在不是连接的时候, 但是他保存了屏幕截图并验证他是否采用了与他对应的 IP.

预身份验证配置文件和预身份验证策略

不错, 这将是可选的, 但我们可能需要某些连接前的要求, 为此,通过预身份验证策略,我们可以要求客户端的一些条件以允许连接. 例如,您在我们之前创建的注册表中有一个特定条目, 正在运行, 某个文件夹中的文件, 防病毒软件的状态… 我离开你 这里 您可以使用的一些示例. 这将要求用户在连接时必须安装 Citrix Secure Access Endpoint Analysis (美国环保署), ,它将在连接时执行这些检查,并且将允许或不允许, 继续前进.

我们将通过要求要连接的用户打开应用程序来举个, 特别是 Microsoft 记事本 (o 记事本).

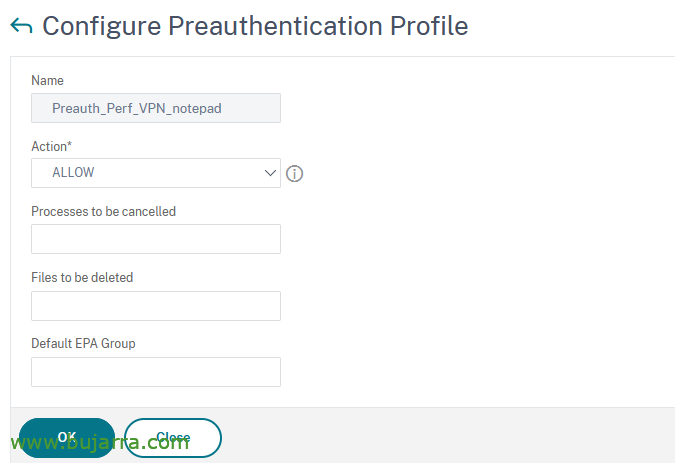

创建预身份验证配置文件

我们首先创建用于预身份验证的会话配置文件, 因为 “Citrix 网关” > “政策” > “预身份验证策略和配置文件” > “预身份验证配置文件” > “加”. 我们给它起个名字,然后在 Action 中选择 ALLOW,

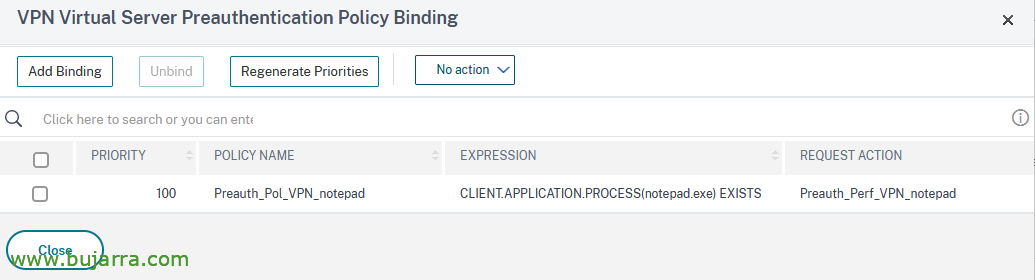

创建预身份验证策略

然后,我们将创建会话策略 “Citrix 网关” > “政策” > “预身份验证策略和配置文件” > “预身份验证策略” > “加”. 我们链接作并添加我们感兴趣的表达式, 这是一个例子, 正如我们提到的, 如果您有一个开放的进程, 记事本将能够访问 NetScaler 网站, 否则我不会给他看任何东西.

将预身份验证策略绑定到 NS 网关

和往常一样, 我们必须将其链接到 NetScaler Gateway 的虚拟服务器, 我们查找 Preauthentication 策略并链接它.

因此,AAA 预身份验证策略保持不变,

第一次尝试

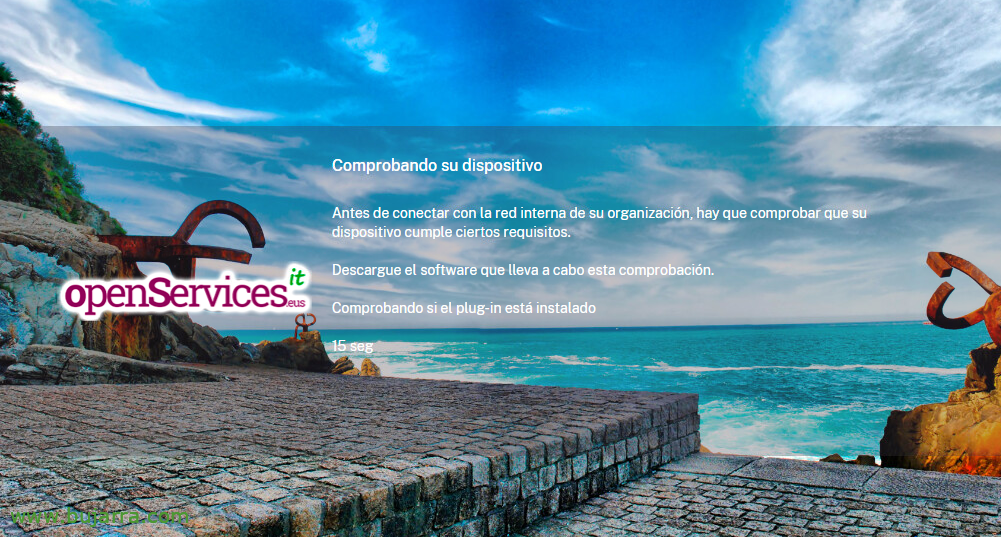

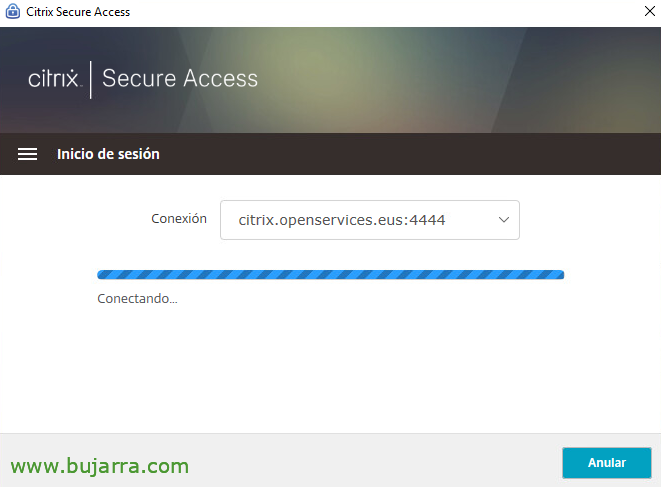

现在是开始测试我们的新 VPN 的时候了! 当我们第一次打开网关的 URL 时,它将表明它正在检查我们的设备, 并且在连接之前,您必须检查设备是否满足某些要求, 我们期待倒计时…

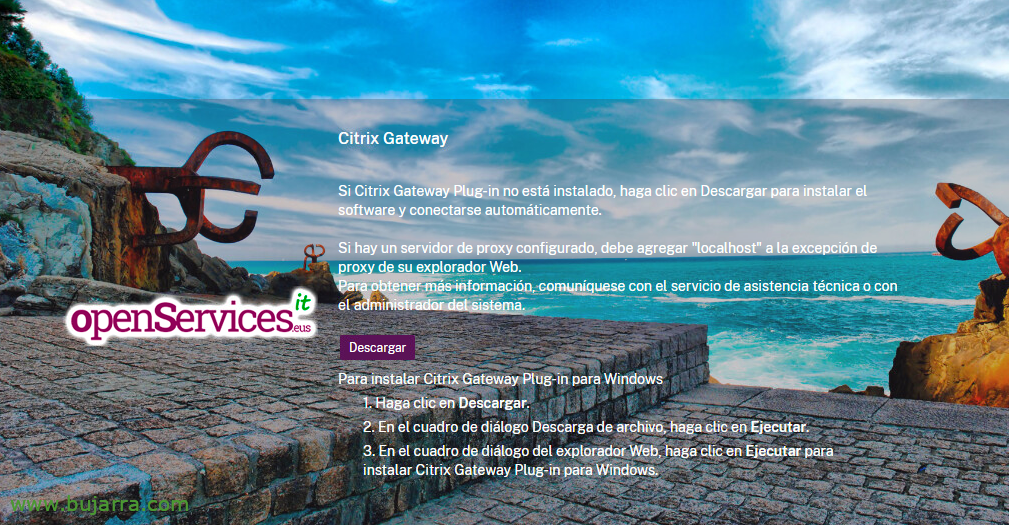

由于到目前为止我们还没有安装将验证的软件,, 点击 “下载”

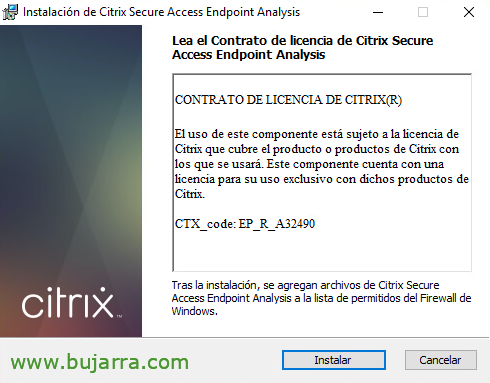

安装 Citrix Secure Access Endpoint Analysis,

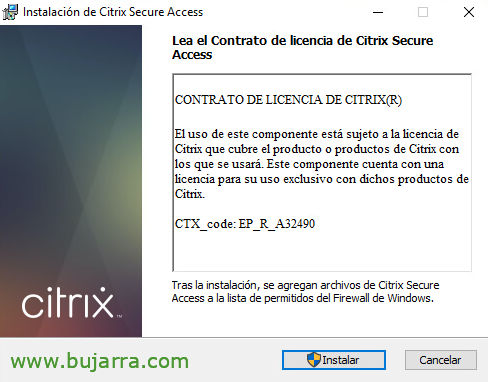

我们从 Citrix Secure Access 端点分析站开始进行简短的安装, 这将验证所说的内容, 我们可能需要的任何预身份验证条件. 点击 “安装”,

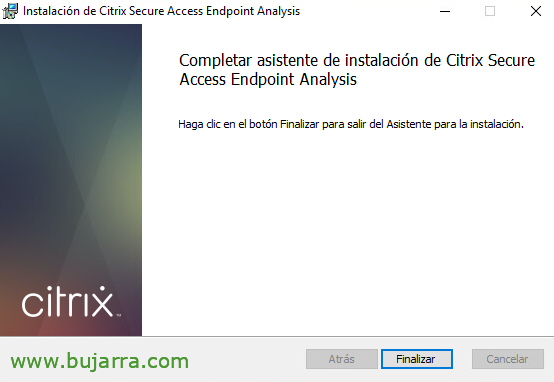

简短的安装后,我们单击 “结束”. 适用于大规模部署, 该软件可以使用无人值守参数进行安装.

安装扫描代理后, 询问我们是否可以分析我们的设备,看看我们是否满足访问条件, 点击 “是的”, 或 “总是”,

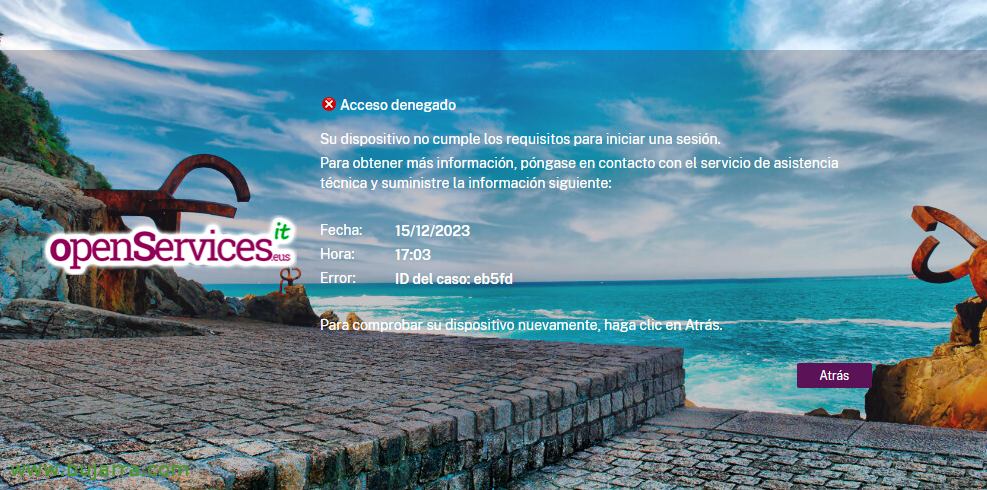

分析设备后, 如果我们不满足条件,它将拒绝我们访问, 表示我们的设备不符合登录条件.

相反, 如果我们遵守这些规定, 它将向我们显示用于登录的访问面板, 就我而言,为了访问它,我需要打开记事本, 在后台执行, 等等, 向我们展示 Access 网站.

定期验证自身身份后, 使用用户名和密码, 它将检测到我们没有安装 VPN 客户端, Citrix Gateway 插件, 点击 “下载”.

安装 Citrix Secure Access,

因此,我们继续安装它们,在本例中是手动安装。, 但它也可以在无人看管的情况下安装, 点击 “安装”,

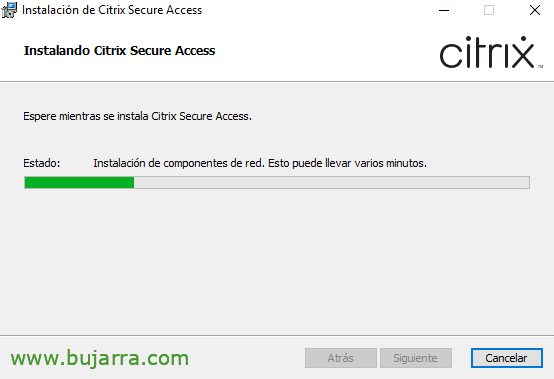

… 等待几秒钟…

安装后,点击 “结束”,

Secure Access 将直接打开,并已配置连接数据, 它只会要求我们提供用户名和密码以安全地连接 VPN, 点击 “登录”,

… 我们等待它连接….

我们验证了我们已经连接了, 此处没有 IP 范围, 使用和共享 NetScaler SNIP,

或者如果我们有一个 IP 范围,

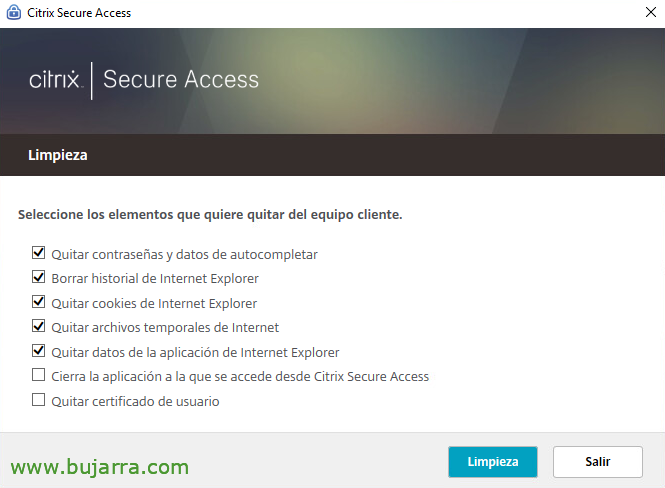

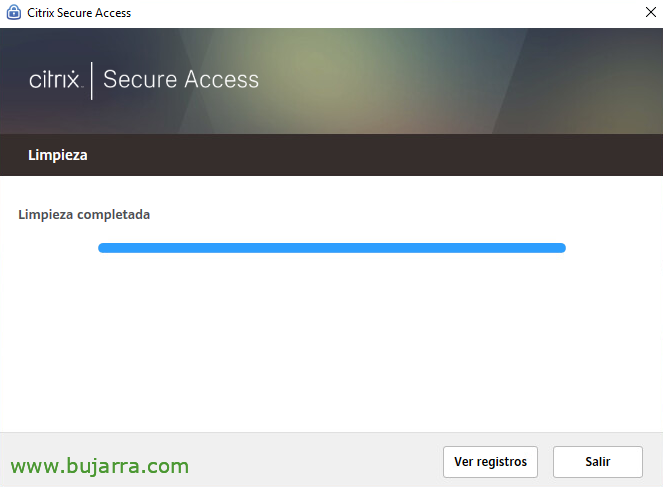

当您注销 Citrix 时, 它将自动询问要从本地计算机中删除哪些项目以提供安全性并删除某些危险项目, 这也可以通过单击无人值守 “清洗”,

“出去”,

启用拆分隧道

如果我们希望不是所有 VPN 流量都通过我们的 NetScaler,我们将不得不启用拆分隧道, 但是我们希望每个客户端都浏览他们的连接,并且只浏览我们想要进入 VPN 的流量.

在我们之前创建的 Citrix Gateway 会话配置文件中, 在 “客户体验”, 我们将 Split Tunnel 标记为 ON.

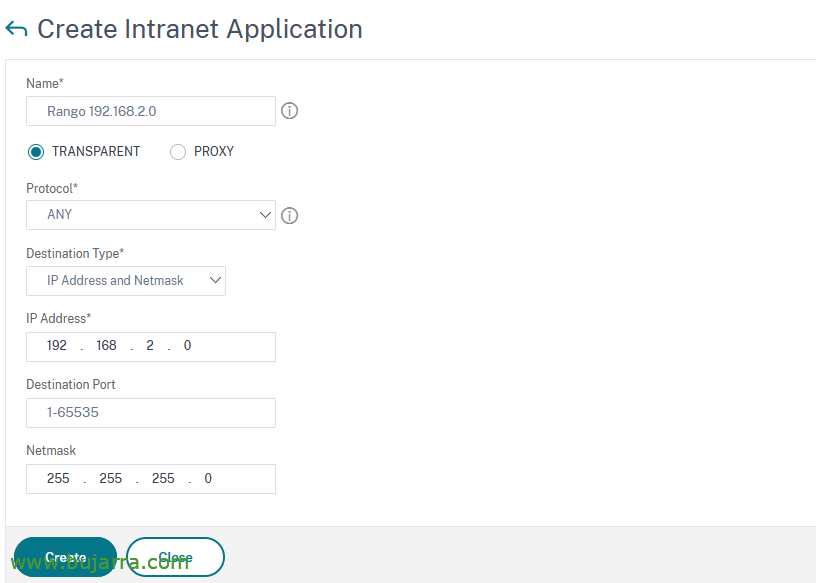

我们必须注册要授予访问权限的一个或多个网络, 为此, 因为 “Citrix 网关” > “资源” > “Intranet 应用程序” > “加” 我们创建我们希望他们能够访问的目的地, 主机, 一个网络, 按端口筛选…

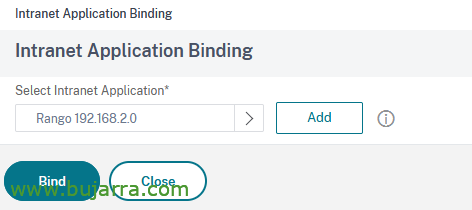

最后,我们将链接到 NetScaler Gateway 的虚拟服务器, 在 “Intranet 应用程序”, 我们选择我们的 Intranet 应用程序,然后 “捆”.

井, 我认为对于第一个文档来说,这已经绰绰有余了,我们可以在其中看到如何将 Citrix NetScaler Gateway 配置为 VPN 网关,并为任何外部用户提供对组织的安全访问权限, 我们已经了解了如何为他们分配 IP 地址,以及如何创建预身份验证规则以在连接之前验证用户是否具有某些要求! 在以后的文档中,我们将添加不同的元素,这些元素将增加复杂性和安全性,

拥抱, 愿一切顺利!