使用 IPSEC 在两个 Fortigate 之间建立 VPN

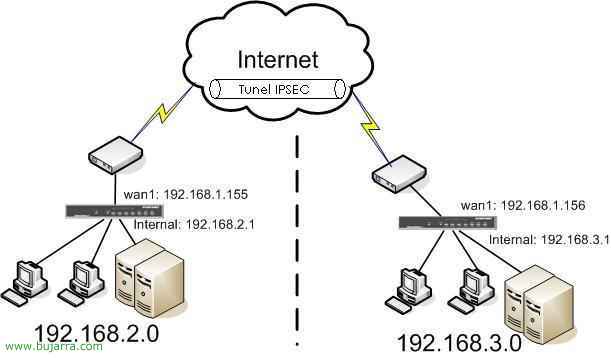

此过程说明如何在两个 Fortigate 之间使用 VPN 连接两个单独的网络. 该示例基于下图:

我们拥有网络 192.168.2.0/255.255.255.0 其中,防火墙是 192.168.2.1 网络 PC 是 192.168.2.2; 我们有另一个网络,其中 192.168.3.0/255.255.255.0 其中,防火墙是 192.168.3.1 网络 PC 是 192.168.3.2. 在这两者之间,我们有互联网. 我们希望两个网络能够看到彼此,并能够使用 VPN 快速安全地访问两个网络的资源. 眼睛, 我们看到 WAN 的 IP 是 192.168.1.X, 对于此示例, 我们看到它们是私有 IP, 我们必须假设它们是公共 IP.

第一, 我们连接到其中一个, 到 192.168.3.1 例如. 让我们进入左侧的菜单 “虚拟专用网络” > “IPSEC (英语)” 我们创建了第一阶段 “创建阶段 1”.

我们给你一个名字, 在 “名字”, 例如 vpn_1. 在 “远程网关” 它将连接到将连接的 Fortigate 目的地, 到您的公有 IP, 在我的情况下,它是一个固定的 IP, 他指出了另一个代表团的公网 IP. 在 “本地接口” 我们把它会从哪一个出来, 通常 “wan1”, 我们修改身份验证类型, 放 “预共享密钥” 以及一把钥匙,然后我们必须将其放入其他 Fortigates 相同. 点击 “高深…” 查看更多选项. 我们修改 “DH 集团” 我们只得分了 1 和 2. 我们单击 OK, 这对我们来说已经足够了.

现在我们需要创建一个阶段 2, 因为 “创建阶段 2”.

我们给你一个名字, 在这种情况下 “tunel_vpn_1” 和 “第一阶段” 我们向您指出我们刚刚创建的 “vpn_1”, 点击 “高深…” 以查看更多选项并修改 “DH 集团” 自 2. 我们启用了 “自动保持活动状态” 这样连接就不会掉线并始终保持连接状态. “还行”.

我们必须在 “防火墙” > “地址”, 因为 “新建”

在 Address Name (地址名称) 中,我们首先指示一个网络,然后指示另一个, 就我现在而言 “IP3 网络” 在类型 I 中表示它是一个子网, 在 “子 / IP 范围” 我告诉他他是什么军衔, 就我而言 192.168.3.0/255.255.255.0. 压 “还行”.

我们看到他已经为我们正确创建了它,现在我们创建了另一个网络, 就我而言, 192.168.2.0 因为 “新建”

我给他起个名字 “IP2 网络” 在我的情况下,我指定了此 LAN 的子网, 192.168.2.0/255.255.255.0. “还行”

现在只需, 我们必须在防火墙中创建一个规则以授予对 VPN 的访问权限. 所以从 “防火墙” > “政策” > “新建”

在 “源” > “接口” 表明 “内部” (这意味着您将从哪个网络访问哪个网络以及在哪里. 从网络内部 3, 我们将上线 2 通过 wan1). 在 “目的地” “wan1” 和 “地址名称” 我们把, 就我而言 “IP2 网络”. “附表” 在 “总是” 和所有服务 “任何”; 在行动中,我们必须将 “IPSEC (英语)” 和 “VPN 隧道” VPN 隧道 “vpn_1”, 我们接受通过拨号进入和退出的流量 “允许入站” 和 “允许出站”. “还行”

现在这条规则,作为 VPN,我们必须把它放在第一位。, 所以我们把它放在第一位或尽可能高. “还行”. 我们已经完成了网络的 Fortigate 192.168.3.0, 现在我们必须在另一个防火墙中以几乎相同的方式配置 VPN.

那么让我们来看看网络防火墙 192.168.2.0 我们开始以相同的方式配置它. 我们与它建立联系 192.168.2.1. 让我们进入左侧的菜单 “虚拟专用网络” > “IPSEC (英语)” 我们创建了第一阶段 “创建阶段 1”.

我们给你一个名字, 在 “名字”, 例如 vpn_1. 在 “远程网关” 它将连接到将连接的 Fortigate 目的地, 到您的公有 IP, 在我的情况下,它是一个固定的 IP, 他指出了另一个代表团的公网 IP. 在 “本地接口” 我们把它会从哪一个出来, 通常 “wan1”, 我们修改身份验证类型, 放 “预共享密钥” 以及一把钥匙,然后我们必须将其放入其他 Fortigates 相同. 点击 “高深…” 查看更多选项. 我们修改 “DH 集团” 我们只得分了 1 和 2. 我们单击 OK, 这对我们来说已经足够了. 我们看到,在这种情况下,我们放置了另一个远程网关 IP,并且我们必须输入之前使用的相同密码.

现在我们需要创建一个阶段 2, 因为 “创建阶段 2”.

我们给你一个名字, 在这种情况下 “tunel_vpn_1” 和 “第一阶段” 我们向您指出我们刚刚创建的 “vpn_1”, 点击 “高深…” 以查看更多选项并修改 “DH 集团” 自 2. 我们启用了 “自动保持活动状态” 这样连接就不会掉线并始终保持连接状态. “还行”.

我们必须在 “防火墙” > “地址”, 因为 “新建”

在 Address Name (地址名称) 中,我们首先指示一个网络,然后指示另一个, 就我现在而言 “IP3 网络” 在类型 I 中表示它是一个子网, 在 “子 / IP 范围” 我告诉他他是什么军衔, 就我而言 192.168.3.0/255.255.255.0. 压 “还行”.

我们看到他已经为我们正确创建了它,现在我们创建了另一个网络, 就我而言, 192.168.2.0 因为 “新建”

我给他起个名字 “IP2 网络” 在我的情况下,我指定了此 LAN 的子网, 192.168.2.0/255.255.255.0. “还行”

现在只需, 我们必须在防火墙中创建一个规则以授予对 VPN 的访问权限. 所以从 “防火墙” > “政策” > “新建”

在 “源” > “接口” 表明 “内部” (这意味着您将从哪个网络访问哪个网络以及在哪里. 从内部网络 2, 我们将上线 3 通过 wan1). 在 “目的地” “wan1” 和 “地址名称” 我们把, 就我而言 “IP3 网络”. “附表” 在 “总是” 和所有服务 “任何”; 在行动中,我们必须将 “IPSEC (英语)” 和 “VPN 隧道” VPN 隧道 “vpn_1”, 我们接受通过拨号进入和退出的流量 “允许入站” 和 “允许出站”. “还行”

现在这条规则,作为 VPN,我们必须把它放在第一位。, 所以我们把它放在第一位或尽可能高. “还行”. 我们已经完成了这两个 Fortigates。 (192.168.2.0 和 192.168.3.0).

现在只需, 我们必须强制防火墙连接, 所以从他们中的一个, 我们将 “虚拟专用网络” > “IPSEC (英语)” > “监控” ,我们从 “箭”.

我们看到连接已经接通.

现在只需从网络 PC 即可, 我们可以使用 Tracert 检查它,看看流量真正来了什么以及它去了哪里. 一切正常!!!