使用 Citrix NetScaler II 的 VPN – 需要证书才能访问

在上一篇文章中,我们了解了如何通过我们的 Citrix NetScaler Gateway 安全地配置对用户的 VPN 访问; 在今天的帖子中,我们将继续拧紧一些螺母. 我们将确保如果远程计算机没有安装证书, 他们甚至无法看到 NetScaler Gateway 网站!

因此,我们将为您提供更高的安全性, 如果计算机上之前没有安装证书,则用于访问组织的网站将不存在, 不会显示任何内容. 避免好奇的人和八卦, 我们可能要求已经说过的话, 如果您的计算机上没有安装证书 (或在智能卡读卡器上), 您无法访问, 您甚至无法打开访问网站.

本文档的结构如下:

将 CA 的根导入 NetScaler

我们将使用 Active Directory 中的证书颁发机构创建证书并将其颁发给用户, 我们还将让 NetScaler 根据我们的 CA 验证证书的状态.

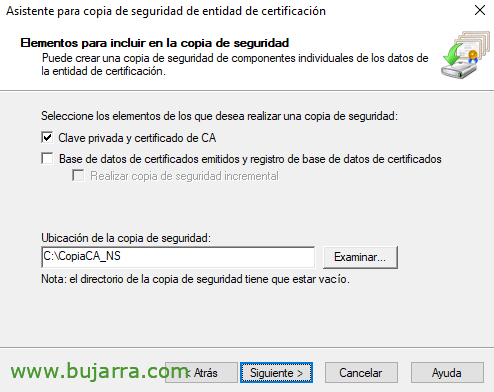

因此,我们首先备份我们的 AC, 我们的 Active Directory 证书颁发机构, 关于她, 退后, 指导您携带私钥和 CA 证书, 我们选择一个文件夹,就是这样,

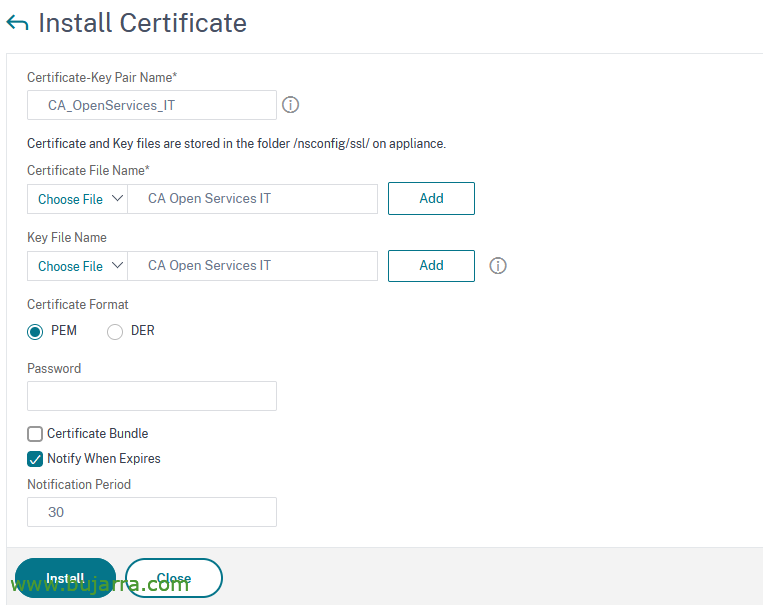

我们将从 “流量管理” > “SSL认证” > “导入 PKCS#12”, 我们给你一个名字, 并选择将生成上一个备份的 P12 文件, 以及我们为其设置的密码, “还行”,

安装证书, 我们将 “流量管理” > “SSL认证 > “SSL 证书” > “SSL 证书” > “安装”. 我们指示一个名称, ,然后选择证书及其私钥, 两者都来自我们刚刚导入的文件.

“

我们将注册 CRL (证书吊销列表) 以便您可以检查 NetScaler 证书在证书颁发机构上是否有效 (o CA) 好不好. 因为 “流量管理” > “SSL认证” > “CRL” > “加”.

我们给它起个名字, 和 CRL 连接 URL (像这样: HTTP 协议://DIRECCION_IP_CA/certenroll/姓名 of tu CA.crl) 此外,在 “间隔” 我们现在就拨, 当我们正确验证同步后,我们将每天发布它.

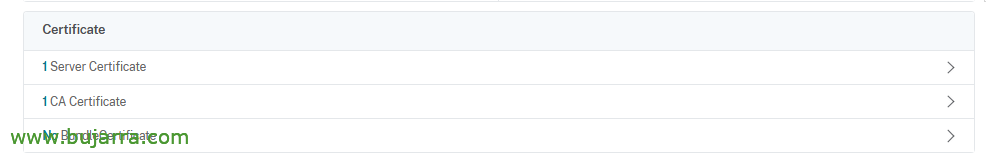

现在,让我们在网关虚拟服务器上链接 CA 证书和 CRL, 因为 “证书” > “CA 证书” 并且我们将 CRL 指示为强制性. “捆”,

像这样, 1 CA 证书,

在 Gateway Virtual Server 的 SSL 参数中,我们启用了 “客户端身份验证” 并且我们表明该证书是必需的. OK 和 “捐”.

生成客户端证书

我们将继续生成一个证书,以便能够访问, 这些是我们生成证书并将其安装在我们希望能够访问 NetScaler Gateway 站点的位置时必须遵循的步骤, 没有它, 未访问.

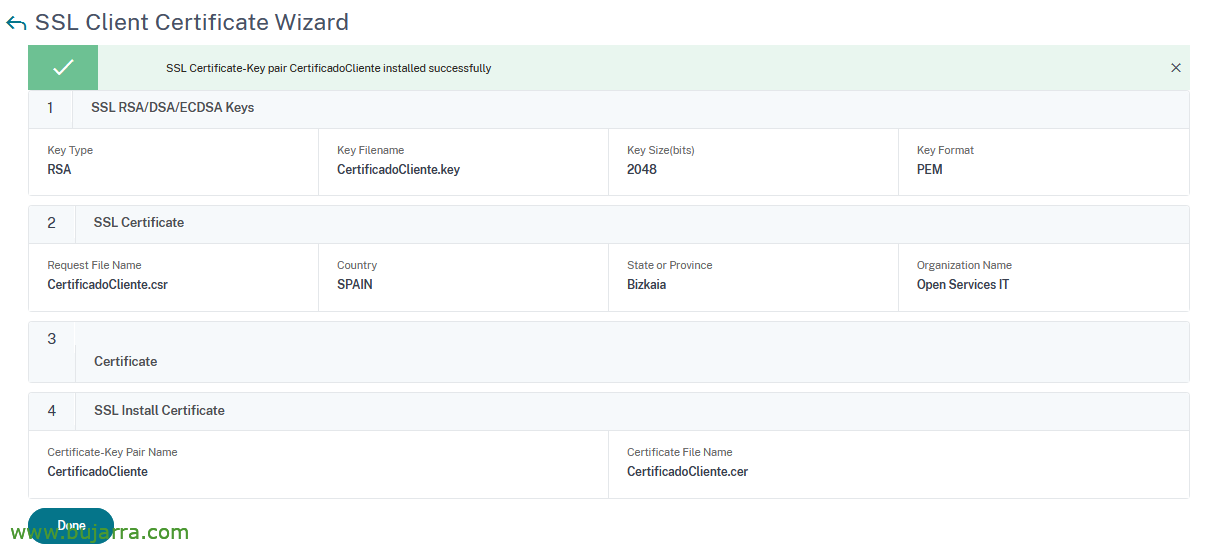

我们将 “流量管理” > “SSL认证” > “客户端证书向导”

向导将开始首先创建私钥, 我们将向其指示文件名, 密钥长度, 格式和密码, “创造”,

在下一步中,我们必须填写生成 CSR 所需的数据 (证书签名请求) 或证书请求, 完成它们后,我们点击 “创造”,

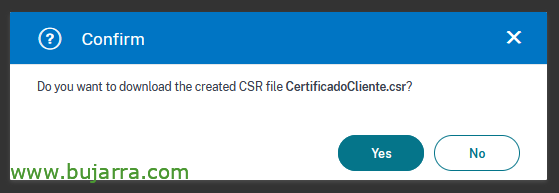

我们告诉你 “是的” ,以便生成带有 CSR 的文件,

我们暂时离开向导,我们将在 AD 中生成证书.

当您访问 Active Directory 证书服务网站时, 我们将能够提出高级证书请求, 我们将在其中粘贴将在文件中生成我们的 CSR 的文本, 以及我们指示证书模板是 “用户”, 点击 “发送”,

我们下载 Base 编码 64 证书.

返回助手, 我们跳过这一步 3 通过直接单击 4 我们还完成了我们的 CA 颁发的证书. 点击 “创造”,

“捐”

我们从 PFX 中导出 “流量管理” > SSL认证” > “导出 PKCS#12” 使用 WinSCP,我们将其从 /flash/nsconfig/ssl/ 下载到我们的 PC 上 PFX.

该 PFX 将是我们必须在帖子处安装才能访问的 PFX.

测试

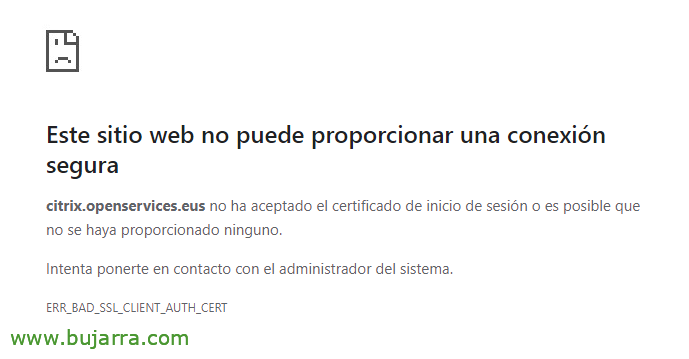

现在是验证它的时候了, 如果您没有证书,将无法打开 Citrix NetScaler Gateway Web 站点.

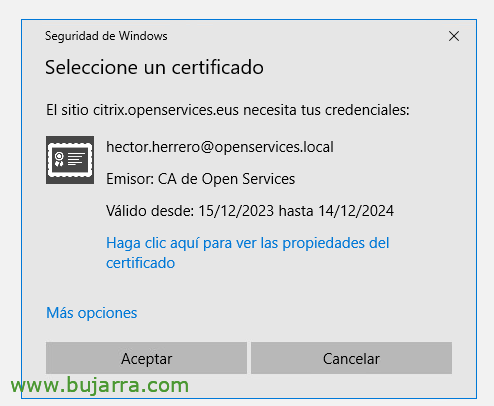

如果我们安装了证书或有多个证书, 当您打开网站时,它会要求我们使用它,

它将正确地向我们展示访问我们的企业应用程序和桌面门户的网站, 或通过 VPN, 我们将能够验证自己并访问!

不是很密集的文档,我们已经看到了如何保护我们的公共站点免受任何不必要的访问, 访客或好奇的人, 或 marujos, 不管他们是什么, 没有证书,他们将无法到达这里! 我希望你觉得它很有趣, 我们在第三篇文章中继续介绍更多内容, 一会见!