SmartCard 登录到 Active Directory

大家好! 冬季之后和我通常用来恢复体力的休息时间… 我们回来了,有很多帖子正在筹备中,并且非常渴望战斗!!! 今天,我们从在我们的组织中使用 SmartCard 或智能卡开始, 允许用户验证自己, 开始!

在这篇文章中,我们将尝试了解在我们的组织中使用 SmartCards 或智能卡有多方便, 能够使用允许他们在所需服务中验证自己的卡. 在第一篇文章中,我们将看到您在 Active Directory 中颁发这些证书所需的一切, 以及在他们的工作站或通过远程桌面验证自己.

但我也打算将这项技术带给您, 除了为我们提供更安全的身份验证层, (我们掌控一切), 嗯,这是可以访问的. 这是, 我们可以使用读卡器为自己购买白色加密卡包,以便能够插入我们在 Active Directory 中生成的证书. 如果您有任何疑问, 在 FNMT,您可以购买您需要的东西, 当然,或者在其他地方.

对于“印刷机”’ 的设计, 井, 正如我们想象的那样, 它们可以在网上购买,并且已经印有我们的设计, 或者我们可以购买不干胶收据打印机, 质量, 在颜色中, 无墨盒… 我们可以用它来自己打印标签并轻松粘贴它们. 不做广告, 但以防有人得到指导,我为此使用 Brother VC-500W,它有一段磁带 5 厘米宽, 非常适合这些任务. 我还用它来打印二维码,发送给需要它的客户,以查看他们的 监控数据 带子较小.

井, 开始, 让我们将文章分成几个块

- 第一: 我们从 'Enrollment Agent' 开始, 这是, 谁将能够请求和签署我们需要为用户生成的证书. 我们将定义一个新的自定义证书模板,然后使用它来生成证书. 此证书的持有者将能够创建用户的证书. 该证书可以安装在用户/计算机上,也可以放在 SmartCard 上.

- 第二: 然后,我们将为我们的组织创建证书模板, 然后,我们将使用它来生成将为 SmartCard 颁发的证书.

- 第三: 代表其他 Active Directory 用户请求证书.

- 房间: 我们尝试了! 最后,我们还将创建一个 GPO,以便在用户提取 SmartCard 时, 您的计算机立即崩溃.

创建注册代理证书,

我说了什么, 在本节中,我们将看到最终如何获得证书, 有了它,我们将能够从用户那里生成我们需要的证书. 证书持有者将能够请求并签署我们将来需要的证书.

打开证书模板控制台 (certtmpl.msc) 我们的员工人数增加了一倍 “注册代理”,

|

|

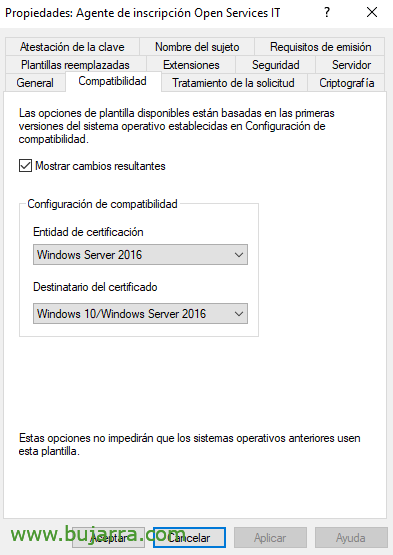

它将打开属性以编辑此证书模板, 在 “常规” 我们指示模板的 Display Name, 以及选中在 Active Directory 中发布证书的选项. 在 “兼容性” 我们将通过使最高版本适应我们的环境来启用.

|

|

在 “请求的处理” 我们将选中“注册时询问用户”选项. 在 “密码学” 我们将供应商更改为 “传统加密服务提供商” 和 “Microsoft 基本加密提供程序 v 1.0”.

在 “安全” 我们确保将允许生成证书的用户或组具有“读取”的权限’ 和 'Write'.

从 CA 管理控制台 (certsrv.msc) 我们将发布刚刚创建的模板, 使用. 从证书模板 > 新增功能 > 需要颁发的证书模板.

选择我们刚刚创建的模板,然后单击 “接受”,

尼恩, 现在证书模板已存在, 那是, 在 Active Directory 中发布, 我们现在将能够请求证书代理所需的证书. 为此,, 我们打开用户的证书管理控制台 (certmgr.msc), 和从个人 > 所有任务 > 您申请新证书…

“以后”,

选择 “Active Directory 注册策略” & “以后”,

现在,我们选择要从哪个模板中请求证书, 这是, 我们需要什么类型的证书, 我们选择我们的 & “以后”,

准备! 我们已经拥有用户的证书, 我们将能够使用它为我们的最终用户创建证书. 如果我们点击 “详” > “查看证书” 我们将能够访问它并将其导出到 PFX 中,并将其带到我们需要的任何地方.

创建要颁发给 SmartCard 的证书模板,

正如我们之前所说, 现在,有必要在我们的 Active Directory 中创建证书模板,以便向我们的智能卡或智能卡颁发证书. 这已经是我们做我们想做的事之前的最后一步了, 创建证书!

打开证书模板控制台 (certtmpl.msc) 我们的员工人数增加了一倍 “智能卡用户”,

|

|

它将打开属性以编辑此证书模板, 在 “常规” 我们指示模板的 Display Name, 以及选中在 Active Directory 中发布证书的选项. 在 “兼容性” 我们将通过使最高版本适应我们的环境来启用.

|

|

在 “请求的处理” 我们将检查“允许导出私钥”的选项, 如果无法创建新密钥,请使用现有密钥来自动续订智能证书’ 和“注册时询问用户”.

|

|

在 “安全”, 加 “域用户” 谁必须具有读取权限, 注册和自动注册. 在 “签发要求” 我们将拨打 1 授权签名的名称, 选择 'Enforcement policy'’ 用于签名和作为应用程序策略,我们表示“证书请求代理”.

现在结束, 从 CA 管理控制台 (certsrv.msc) 我们将发布我们刚刚创建的模板以供使用. 从证书模板 > 新增功能 > 需要颁发的证书模板.

我们选择刚刚创建的模板并发布它!

代表其他用户创建 SmartCard 证书,

我们最终得到了本来就可能是一项共同的任务, 这只不过是我们需要为用户创建证书.

不错, 我们打开我们的 User Certificates Console (certmgr.msc), 和从个人 > 证书 > 所有任务 > 高级操作 > 代表…

“以后”,

选择 “Active Directory 注册策略” 和 “以后”,

向我们索取证书以签署证书申请, 我们必须事先将其安装在机器上 (或将其安装在 SmartCard 上), 点击 “检查”,

我们进入证书…

我们继续使用助手, 点击 “以后”,

我们必须选择将用于创建证书的模板, 这是, 证书类型, 因此,我们勾选我们的并继续, “以后”,

从 “检查…” 我们将能够搜索所需的 Active Directory 用户, 我们将向谁生成证书. 点击 “刻”,

什么都没有, 我们可能会继续为其他用户请求其他证书, 或者在导出以 PFX 格式生成的证书,然后将其导入 SmartCard 之前.

在 SmartCard 上安装证书并对其进行测试!

现在是时候将 Active Directory 生成的证书保存在智能卡或智能卡上了.

在我的情况下,我使用 FNMT 证书导入器,这是一款允许您 您可以下载, 如果有人有疑问, 是的, 您可以放置多个 1 证书, 您将能够输入其他 AD 用户的证书, 作为具有管理权限的用户, 或其他名称,例如公司代表的, 当然是 FNMT 的…

现在, 在任何 Windows 计算机上 10, 窗户 11 我们掌控之中, 就像将智能卡插入读卡器并输入卡的 PIN 码一样简单. 在 Login Options 中,当检测到有效证书登录时,我们将看到中间图标, 如果我们有其他证书,这些证书会生成更多图标.

我们也可以在通过远程桌面连接到我们的服务器时使用它们,

还有一件非常重要的事情, 如果我们希望在从设备中取出卡后立即阻止用户访问该卡, 我们可以在其中创建一个 GPO 2 东西, (我) 在 Policies 中指示 > Windows 设置 > 安全设置 > 地方指令 > 安全选项 > 交互式登录 > 我们将启用“交互式登录”策略: 智能卡移除行为”, 在本例中指示 'Lock the workstation', 我们还有其他选择,例如注销… 和 (第二) 我们必须考虑到 “智能卡移除策略” 应为 'Automatic' 和 'Started', 因此,在我们将在 Preferences (首选项) 中应用于我们的团队的同一 GPO 中 > 配置控制面板 > 服务业 > 我们添加它并指示这些配置.

准备好了! 我们将能够生成所需数量的证书, 将它们刻在我们的智能卡上,甚至对其进行个性化设置,并赋予它们企业风格! 照常, 我希望一些灵魂会感兴趣,这对他们有好处. 这是一种保护我们的组织并删除无密码访问的方法, Nor 令牌…

拥抱!