安装 vShield App

正如我们在上一个文档中看到的, 我们部署了 vShield Manager 以便能够管理我们的 vShield 环境, 在本文档中,我们将部署 vShield App Firewall 设备来保护虚拟机之间访问的网络规则, 我们将为每个主机部署一个 vShield App.

vShield App 是一款 Hypervisor 防火墙设备,可保护虚拟数据中心内的应用程序免受潜在的网络攻击, 提高通信的可见性和控制力 (在数据中心级别, 集群或端口组). 它将允许我们创建访问规则,而不管网络拓扑如何. 流量监控将显示 VM 之间的网络活动 (协议/应用程序级别), 能够创建防火墙规则或识别瓶颈. 我们将监控每个主机的所有传入和传出流量, 包括同一端口组中虚拟机之间的内部流量.

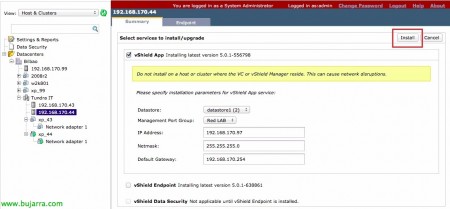

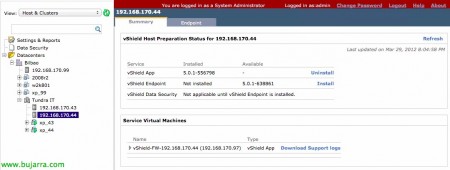

Desde la consola de administración de vShield Manager desplegaremos a cada host el appliance desde la vista de ‘Hosts & 集群’ > 数据中心 > 簇 > 主机, desde la pestaña ‘Summary’ en vShield App “安装”,

Seleccionamos donde almacenaremos la MV, su red de gestión y configuramos su dirección IP, 网络掩码 & 网关, “安装”,

…

还行,

不错, desde cada adaptador de red de cada MV, podremos observar el tráfico de red generado desde “Flow Monitoring”, podremos filtrar por fechas y/o aplicaciones; 我们将看到活动会话 & KBytes enviados/recibidos.

如果我们点击 “Show Report” nos saldrá el listado de conexiones de red entrantes y salientes que tiene dicho adaptador donde podremos crear reglas de firewall para permitir/bloquear dichos accesos. En este ejemplo es una MV que tiene o ha tenido una conexión FTP y no nos apetece que vuelva a conectarse, 点击 “Add Rule”,

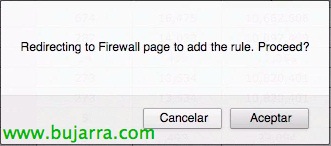

“接受”,

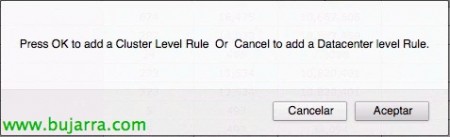

Si queremos crear la regla a nivel de ‘Cluster’ 压 “接受”, si no será a nivel de ‘Datacenter’ 跟 “取消”,

Nos prerellenará los campos y configuraremos lo que nos interese, en mi caso bloquearé dicha conexión & “还行”,

Pulsamos finalmente en “Publish changes” para aplicar la regla en todas las instancias vShield App que dispongamos. A partir de este momento aquella máquina no podrá volver a conectarse con un servidor FTP :'(