具有 Trend Micro Deep Security 的 vShield Endpoint

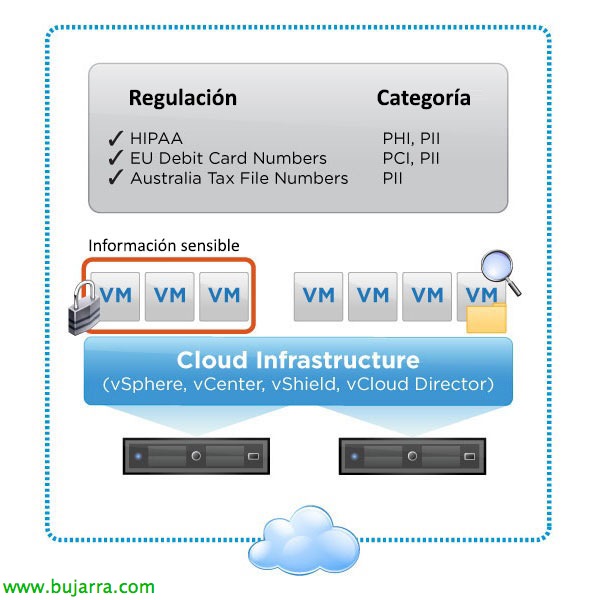

在本文档中,我们将看到 vShield Endpoint 与 Trend Micro 的 Deep Security 防病毒软件的部署, 正如我们已经知道的, 使用 vShield Endpoint,我们将能够避免在每个虚拟机上出现 (托管在我们的 vSphere 基础架构上) 防病毒/反恶意软件, 这样,我们将能够进一步优化我们的 VDI 环境,因为 AV 的数量与 MV 一样多, 此有效负载的处理仅由我们的 Hypervisor 执行一次.

每个代理的 vShield Endpoint 卸载处理 (防病毒或反恶意软件) 从每个 VM 到每个 ESXi 主机上的专用安全设备 (由 VMware 合作伙伴提供), 在 Hypervisor 级别提供这种安全性,并显著减轻每个 MV 和主机的负载. 它作为模块安装,并作为此类第三方设备分发, 在每个 ESXi 主机上.

这将是将要组装的最终方案, 在本文档中,我们将使用版本 8.0 与 ESXi 兼容的 Deep Security 5.0 更新 1, 我们需要拥有的软件:

Deep Security 管理中心: Manager-Windows-8.0.1448.x64.exe 或 Manager-Windows-8.0.1448.i386.exe

Deep Security 客户端: Agent-Windows-8.0.0-1201.i386.msi 或 Agent-Windows-8.0.0-1201.x86_64.msi

Deep Security 通知程序 [自选]: Notifier-Windows-8.0.0-1201.i386.msi

Deep Security 中继 [自选]: Relay-Windows-8.0.0-1201.i386.msi 或 Relay-Windows-8.0.0-1201.x86_64.msi

Deep Security 虚拟设备: Appliance-ESX-8.0.0-1199.x86_64.zip

Deep Security 过滤器驱动程序: FilterDriver-ESX_5.0-8.0.0-1189.x86_64.zip

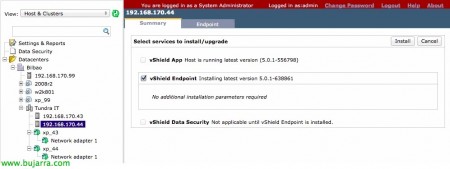

开始, 在 vShield Manager 管理控制台中,我们会从“主机”视图将模块部署到每个主机。 & 群集的 > 数据中心 > 簇 > 主机, 从 vShield EndPoint 的“Summary”(摘要)选项卡的“Install”(安装),

选择“vShield 端点”’ & “安装”,

… 我们等待您的安装 & 加载模块…

还行.

我们将在新计算机上部署 Trend Micro Deep Security Manager, 谁将负责管理我们的 Deep Security 基础设施, 除了下载最新定义并在每个主机上显示它们之外. 我们从您的安装开始,

我们接受许可协议 & “下一个”,

选择安装路径, “%ProgramFiles%Trend MicroDeep Security Manager”中的默认值, “下一个”,

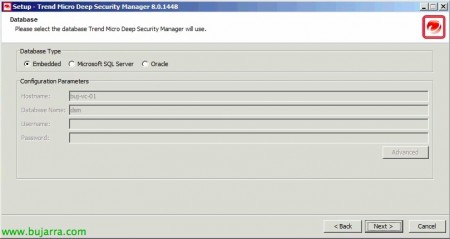

选择我们想要生成的 DB 格式, 可嵌入 (阿帕奇德比), Microsoft SQL Server 或 Oracle, “下一个”,

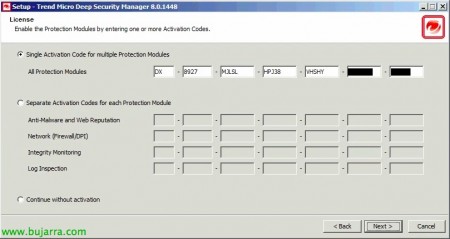

输入 Trend Micro 激活码,这将允许我们运行不同的模块, “下一个”,

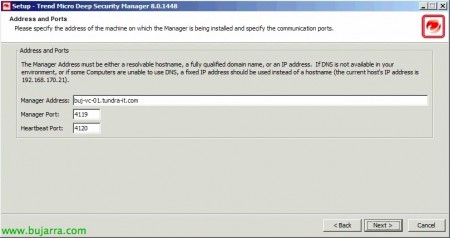

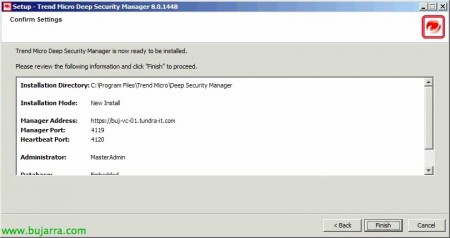

输入我们将在其中安装 Manager 的主机 FQDN 名称, 以及默认的 Management 端口 (4119TCP 协议) 或心跳 (4120TCP 协议), “下一个”,

我们为 'MasterAdmin' 指定密码,

马克 “自动更新组件” & “自动检查新软件” 创建计划任务,您将在其中随时更新 Trend Micro 的所有组件, 以及定义引擎, 等…

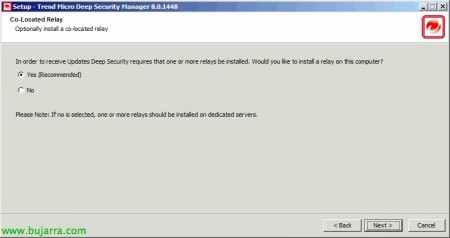

我们将能够在这台直接连接到 Trend Micro 的同一台计算机上安装中继服务

Active Update (活动更新) - 下载更新, 否则,我们可以将其安装在另一台计算机上, “下一个”,

如果我们启用趋势科技智能反馈,我们会将恶意软件报告发送到云安全智能防护网络进行分析/记录, “下一个”,

我们确认数据 & 压 “完成” 开始安装,

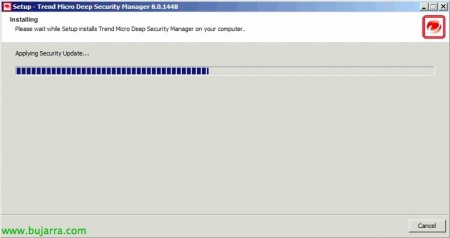

…

我们留下复选标记,以便能够立即管理 Deep Security, “完成”,

浏览器将打开或我们打开浏览器: https://DEEP_SECURITY_MANAGER:4119, 我们以 'MasterAdmin’ 和我们之前设置的密码,

第一件事是从“仪表板”添加到我们的 vCenter 服务器’ > '计算机’ > '新’ > 添加 VMware vCenter…’

在 Web 向导中,我们输入 vCenter 的 IP 地址/主机名, 您的端口, 我们指示一个名称 & 描述, 以及管理员用户及其密码, “下一个”,

我们还提供来自 vShield Manager 的数据, 我们将提供您的 IP 地址/主机名和凭据, “下一个”,

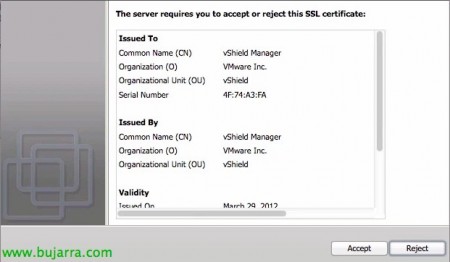

向我们介绍 vShield Manager 证书, 我们将点击 “接受” 信任他.

VMware vCenter 证书简介, 我们将点击 “接受” 信任他.

我们确认 vCenter 中的数据是正确的 & “完成”,

… 我们等待主机和 VM 添加到视图中…

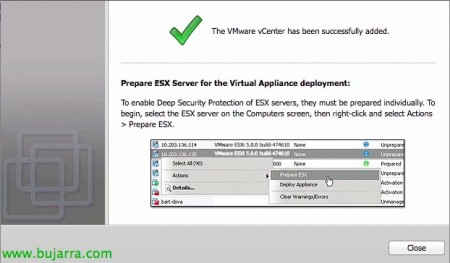

准备, 已添加 vCenter, “关闭”.

接下来,我们将使用过滤器驱动程序准备我们组织的 ESXi 主机,以拦截 MV 的所有 I/O 流量并对其进行分析, 从主视图, '计算机’ > 'vCenter’ > 主机和集群’ > '数据中心’ > “集群”, 我们将选择每个主机及其: '作’ > “准备 ESX…”,

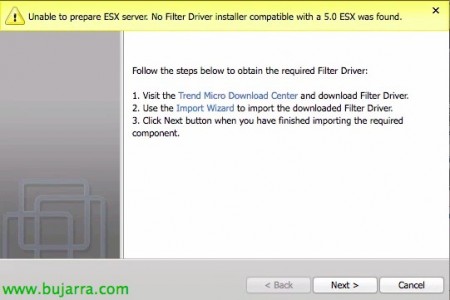

如果这是我们第一次运行, 它会告诉我们我们没有 Filter Driver,我们必须导入它, 点击 “导入向导”,

这个新向导将允许我们导入软件, 从那时起,我们一直在寻找它 “检查” & “下一个”,

我们确认它是正确的组件 & “完成”,

不错, 返回上一个向导, 我们现在将能够继续准备我们的 ESXi 主机, 有了这个,我们将部署必要的组件, “下一个”,

井, 准备工作, 我们将不得不考虑到我们的主机将进入维护模式, 过滤器驱动程序将被安装,然后重新启动, 所以要注意制作 MV. “完成”,

我说了什么, 首先,VM 将被关闭/移动到维护模式,

… 安装…

… ,它将重新启动.

准备, 正确的服务器! 现在,剩下部署 Deep Security 设备, 所以我们勾选了第一个选项 “立即部署趋势科技服务器深度安全防护系统虚拟设备” & “下一个”,

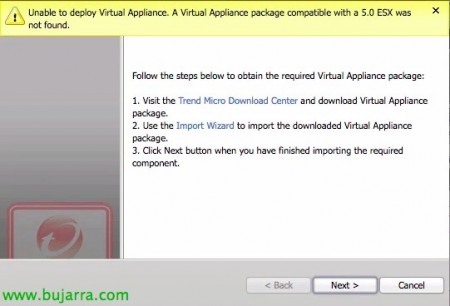

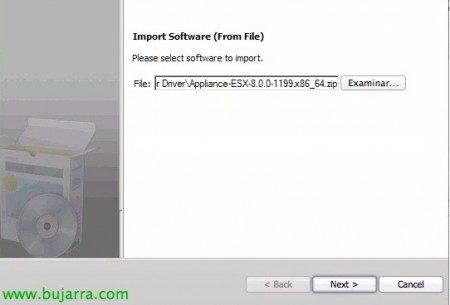

就像我们没有找到 Filter Driver 一样, 这一次,我们将不得不导入虚拟设备, 所以我们点击 “导入向导”,

我们从 “检查” 设备 & “下一个”,

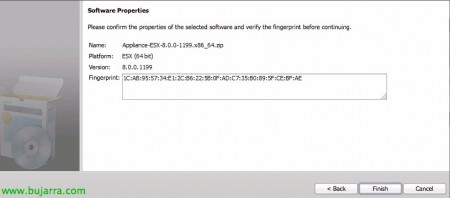

我们确认这是正确的软件 & “完成” 关闭导入向导,

还行, 我们终于可以开始部署 Trend Micro 的 vapp, “下一个”

为 VMware 命名虚拟设备, 我们将存储数据的数据存储, 您的文件夹和管理网络, “下一个”,

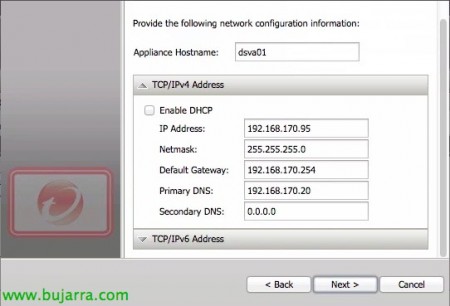

我们输入 vapp 的主机名, 我们将通过 DHCP 分配您的网络,或者我们可能会指定手动配置, “下一个”,

我们将选择我们是想要 Thin 还是 Thick disk & “完成” 部署,

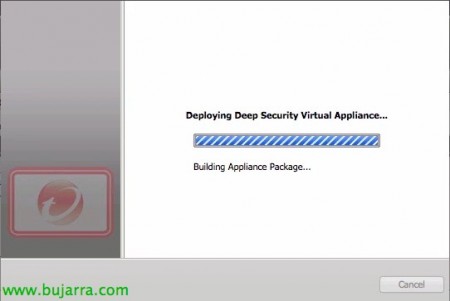

… 我们等待 VM 创建 & 配置…

还行, 我们接受房东的证书,

… 我们等待虚拟设备部署完成…

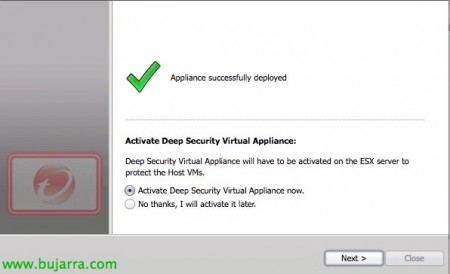

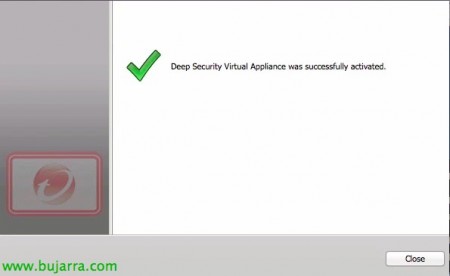

点击 “立即激活 Deep Security 虚拟设备” & “下一个”,

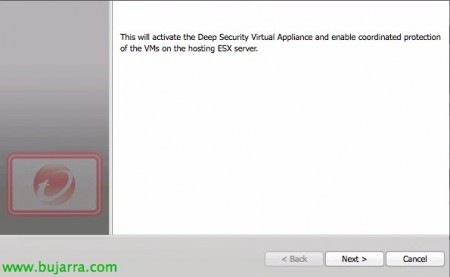

“下一个”,

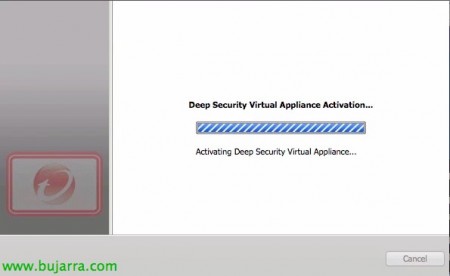

那么,我们将激活必须为其分配安全配置文件的虚拟设备, 在这种情况下,它必须是“Deep Security 虚拟设备”’ & “下一个”,

…

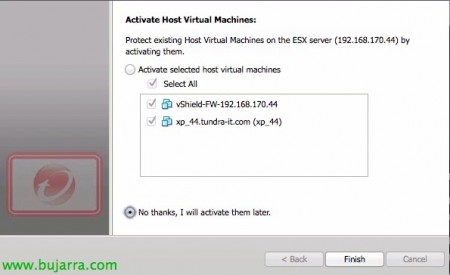

然后我们检查是否要立即激活主机执行的 VM, 我们将标记 “不,谢谢, 我稍后会激活它们”, 因为我们不着急.

准备, 点击 “关闭”.

不错, 现在,我们来了解一下我们希望使用此设备保护的计算机, 从 'Virtual Machines' 的视图中 > “数据中心”, 我们寻找我们感兴趣的 VM, 并右键单击 > '作’ > “激活/重新激活”, 这样,我们将激活该 VM 以供 Trend Micro 设备分析.

我们必须将其与安全概况联系起来, 所以右键单击 > '作’ > 分配安全配置文件…’

我们将选择您作系统的现有安全配置文件 & “还行”,

我们将看到我们如何保护机器, 如果您没有看到反映的更改, 我们将再次重新激活它.

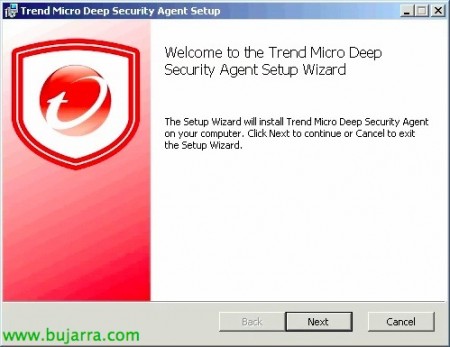

我们还将在每个虚拟机上安装 Trend Micro 代理, 或者以手动方式,就像这个, 或通过 Active Directory 策略以自动化方式部署软件. 因此,我们运行 Trend Micro Deep Security 客户端的安装程序 & “下一个”,

“我接受许可协议中的条款” & “下一个”,

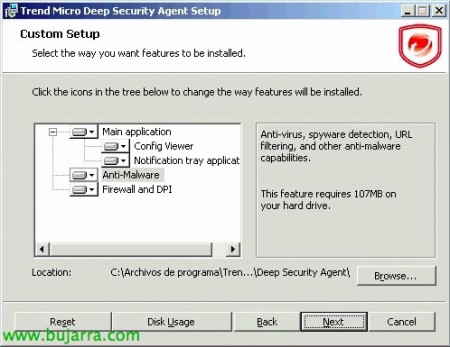

我们将选择我们想要的所有组件, 就我而言,我将进行完整安装以检测病毒, 间谍软件, URL 过滤, 防恶意软件…

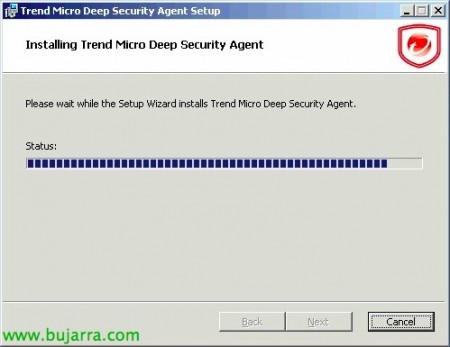

就是这样, 点击 “安装” 开始在要保护的每个 VM 上安装代理,

… 等待几秒钟…

& 准备.

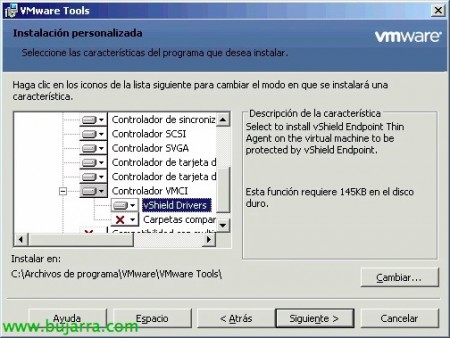

不错, 下一步是在将受 vShield Endpoint 保护的虚拟机上安装 vShield Endpoint Thin Agent, 现在,它已完美地集成到 VMware Tools 中, 因此,我们可以自定义安装并检查“vShield 驱动程序”’ 待安装. 我们稍后必须重新启动 VM.

有必要有补丁 ESXi500-201109401-BG 在 ESXi 主机上 5 或 编号:ESX410-201107001 在 ESX 上 4.1, 这将使我们能够更新 VMware Tools, 我们可以下载这些工具以及他的 存储 库.

我们将能够以不同的方式更新 VM 中的工具, 手动地 (交互式工具升级), 半自动 (自动工具升级) 或者以完全自动化的方式在命令行上或通过 GPO 运行: PATH_TOOLSsetup.exe /s /v “/qn REBOOT=R ADDLOCAL=VMCI, 删除=Hgfs”

例如,如果我们下载了补丁 ESXi500-201109001.zip, 我们解压缩它, 我们可以在: ESXi500-201109001vib20tools-lightVMware_locker_tools-light_5.0.0-0.3.XXXXX.Xtoolstools-light.tgz*.iso

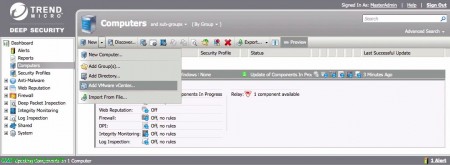

我们将能够确认现在除了拥有“设备”的保护之外,现在如何’ 我们还有 '代理人', 我们将看到我们启用了哪些功能 (这将取决于应用的模板: 防恶意软件, Web 信誉, 防火墙, DPI, 完整性监控或日志检查).

我们将能够通过导航到 Eicar 网站对机器进行测试以确认它是否正常工作,我们将看到我们如何无法下载“测试”文件.

同样,控制台本身会警告我们它检测到的所有内容!