SMS2 bidezko bi faktoretako autentikazioa ahalbidetzea (doakoa) eta NetScaler Gateway

Mezu honetan zerbait bikaina ikusiko dugu, NetScaler Gateway-en 2FA edo bi faktoretako autentikazioa nola gaitzen den ikusiko dugu, Erabiltzaileak Token osagarri bat erabiltzera behartuz erakundeko sarbidea lortzeko. Doako tresna den SMS2 erabiliko dugu, RADIUS bidez erabiltzaileen tokenak baliozkotzeko, Google Authenticator aplikazioaren bidez software tokenak erabiliko ditugu mugikorrean, oso ondo!

Esan dut, TOTP algoritmoan oinarrituko gara (Denboran oinarritutako Pasahitz Bakarra), edo denboran oinarritutako erabiltzeko behin pasahitza, normalean kode hauek eguneratzen dira 30 segundo bakoitzean. Langileen gailu mugikorretan, instalatzea besterik ez da beharko (adibidez) Google Authenticator y cada vez que accedan de manera externa al sitio Citrix, que presentará sus aplicaciones o escritorios, pues pondremos un factor más de autenticación, un nivel más de seguridad para evitar accesos aún que conozcan la contraseña del usuario. Últimamente, estamos conociendo, cada día más robos de contraseñas, a qué estás esperando para intentar securizar algo más tu entorno?

Configuración de NPS,

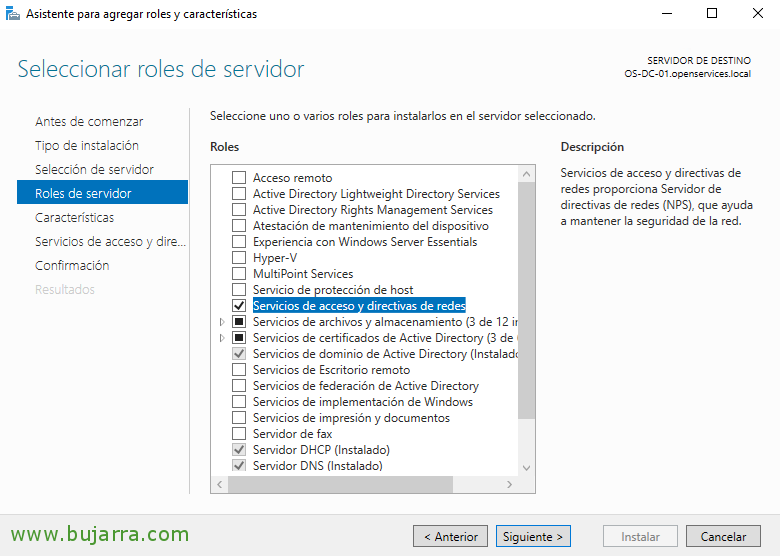

Deberemos tener el rol de de Servidor de directivas de redes o NPS (Sare Politika Zerbitzaria) instalado y configurado para permitir consultas de RADIUS.

Instalamos “Servicios de acceso y directivas de redes” y sus características, bien por GUI o mediante PowerShell:

[sourcecode]Install-WindowsFeature -Name npas[/sourcecode]

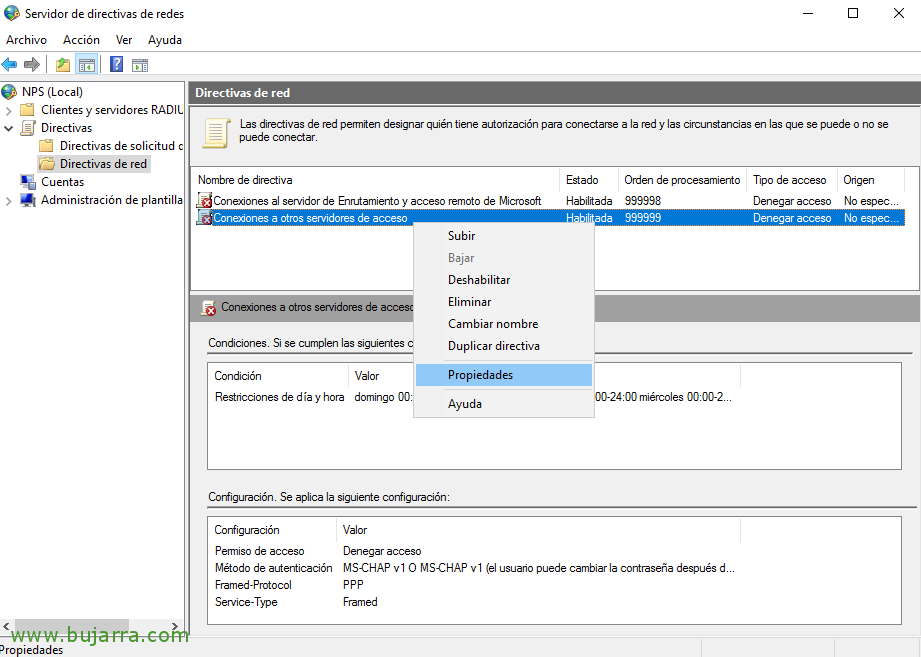

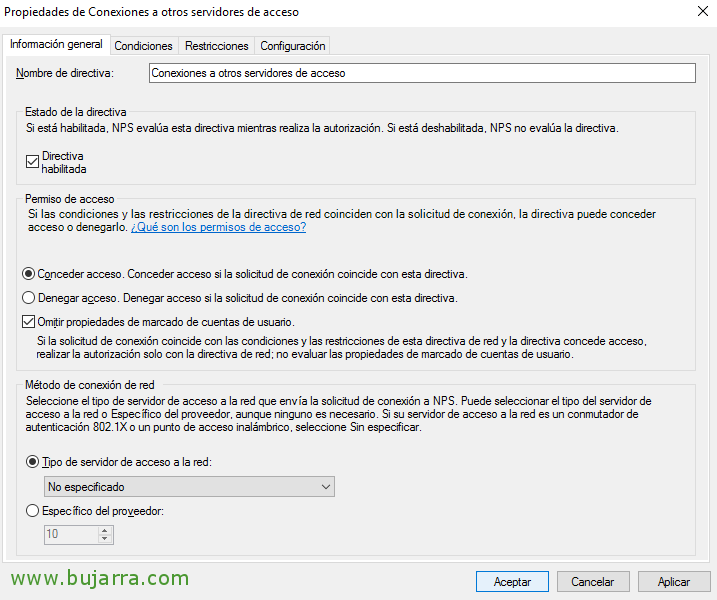

Abrimos la consola “Servidor de directivas de red. Lehenik eta behin kontuan izan beharko duguna izango da “Sareko zuzentarauak” Joan zuzentarauaren ezaugarrien menura “Beste sarbide zerbitzarietara konektatzeko”,

Aukeratzen dugu “Sarbidea ematea” eta markatzen dugu “Erabiltzaile kontuen ezaugarrien markaketa saihestu”,

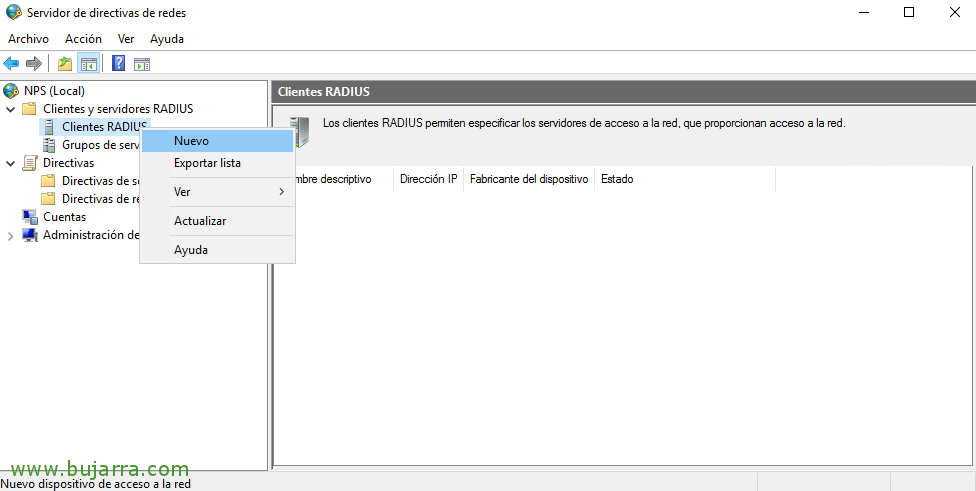

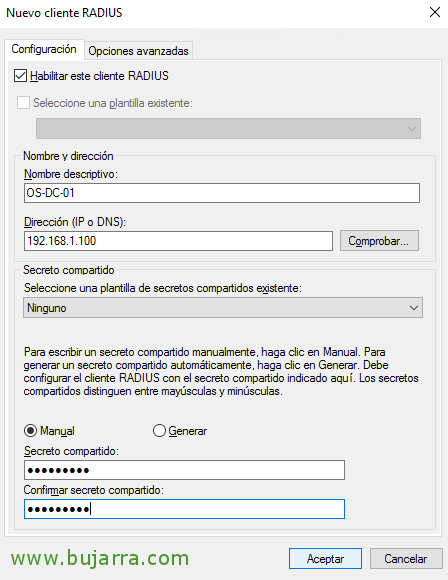

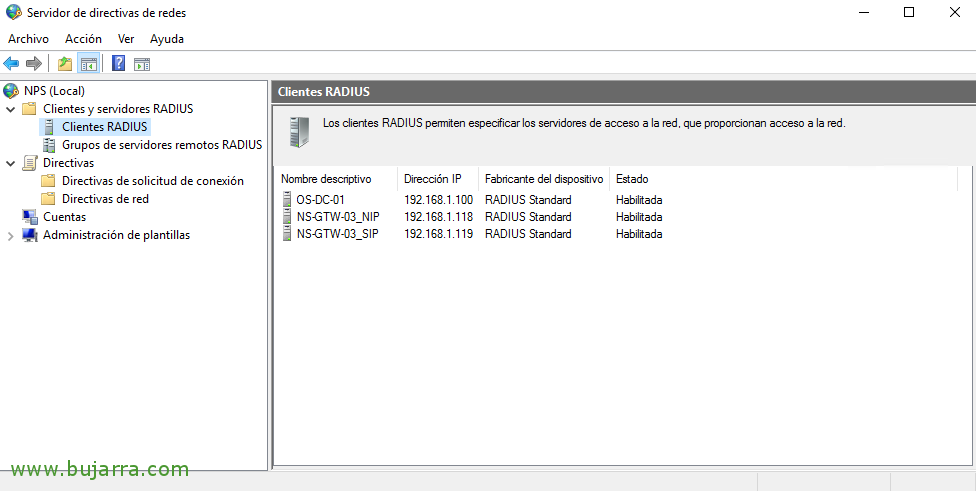

Orain RADIUS bezero guztiak gehitu behar ditugu, hau da, kontsultak egingo dituzten makina guztiak, lehenik eta behin makina sortzea nahikoa da rolarekin instalatuta dugun tokian (etorkizuneko probetarako) eta NetScaler Subnet IP nahikoa izango da, NetScaler-ek kontsultak NPS-era egingo baititu aipatutako egokigailuarekin. Hori dela eta, en “RADIUS bezeroak” > “Berria”,

Makina izena eta kontsultak baimentzeko erabiliko duen IP helbidea adierazten ditugu, gainera, autentikatzeko erabiliko dugun sekretua adieraziko dugu.

Eta ekipamendu guztiak sortzen ditugu, esandakoa, con la IP de las máquinas que harán consultas bastará, bien nosotros localmente para hacer pruebas y la dirección IP SNIP del NetScaler.

Instalación y configuración de SMS2,

Wright SMS2 será la aplicación que utilicemos para permitir este 2FA, podremos instalarla en uno o varios equipos, normalmente junto al NPS, o en un DC. Esta utilidad es gratuita y disponible en su sitio web: http://www.wrightccs.com/support/download/

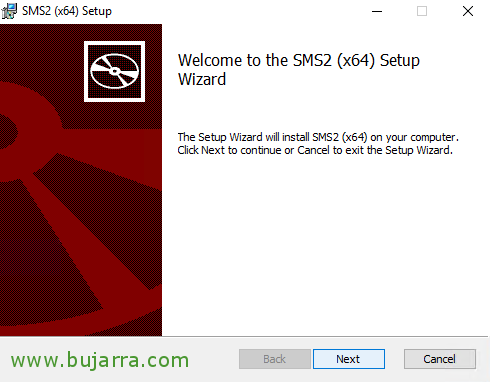

Comenzamos la instalación, “Next”,

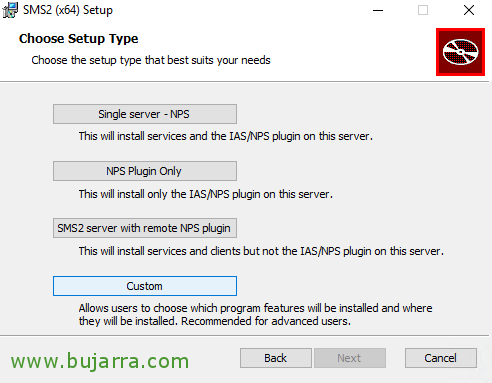

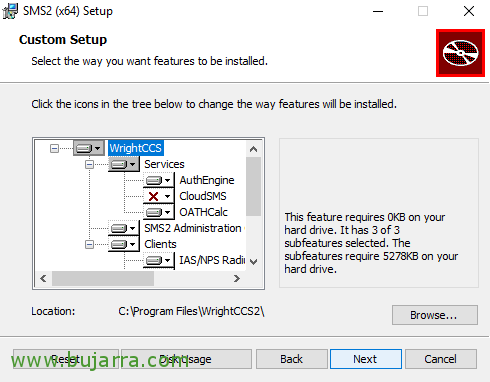

Aukeratzen dugu “Pertsonalizatua”,

Y quitamos la parte de CloudSMS y verificamos que instalamos todos los clientes, o al menos el tipo que nos interese, “Next”,

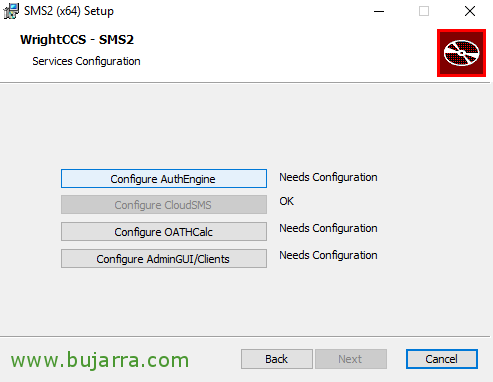

Klik egin “Configure AuthEngine”,

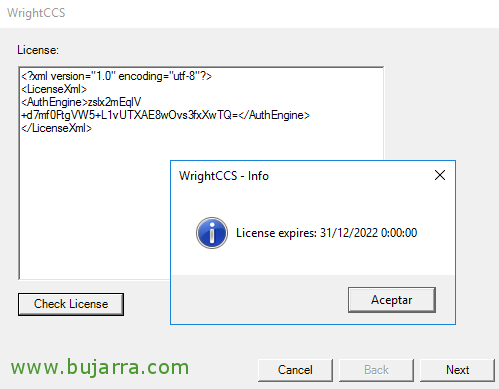

Introducimos la licencia gratuita que nos dan, al menos hasta Diciembre de 2022, podremos descargarla de aquí o usar esta misma:

[sourcecode]<?xml version="1.0" encoding="utf-8"?>

<LicenseXml>

<AuthEngine>zslx2mEqlV+d7mf0FtgVW5+L1vUTXAE8wOvs3fxXwTQ=</AuthEngine>

</LicenseXml>[/sourcecode]

Dejamos la cuenta Local System para el servicio AuthEngine, “Next”,

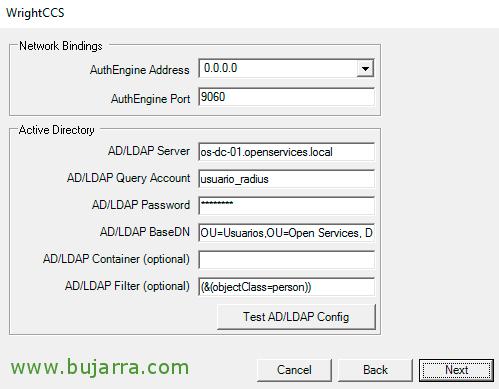

Indicamos al AuthEngine que atienda a cualquier IP (0.0.0.0) usando el puerto 9060. Indicamos el FQDN de nuestro servidor LDAP o controlador de dominio, indicamos una cuenta de usuario específica que usaremos para las consultas de RADIUS, en mi caso la llamaremos “usuario_radius”, indicamos su contraseña del AD e indicamos cual es la BaseDN que usaremos como filtro para buscar usuarios. “Next”,

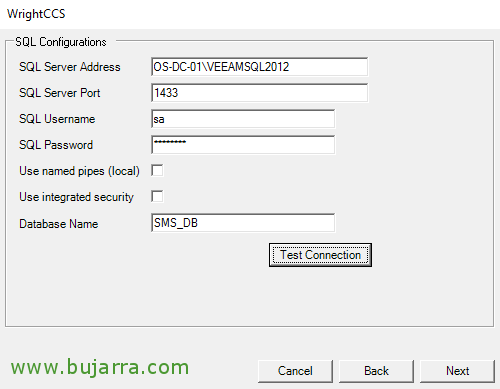

Necesitaremos un servidor SQL por algún lado, indicaremos su nombre e instancia, puerto, usuario de SQL o si queremos usar autenticación integrada, además del nombre de la BD que generará. “Next”,

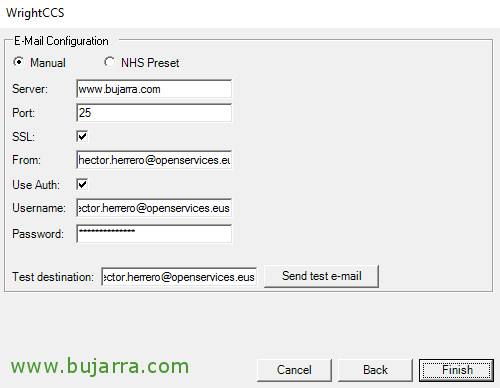

Podemos configurar aquí el servidor de correo para las alertas de mail o si queremos el token vía mail, no es nuestro caso, podemos obviarlo, “Finish”.

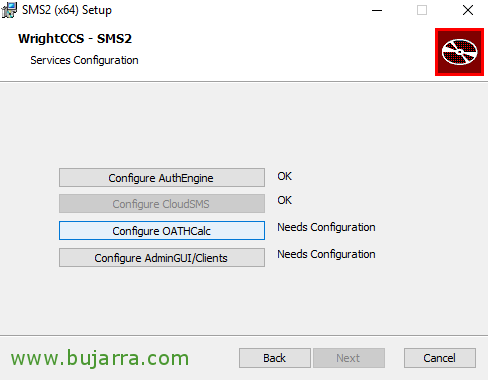

Seguimos en el asistente de instalación, ahora pulsamos en “Configure OATHCalc”,

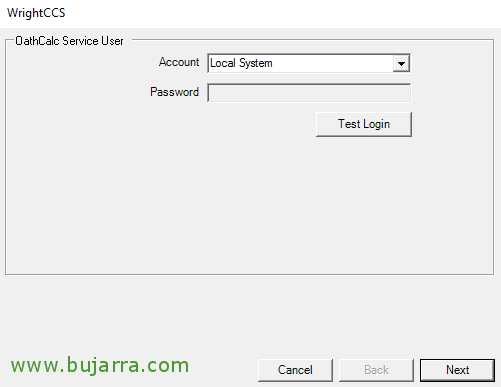

Dejamos la cuenta Local System para el servicio OathCalc, “Next”,

Dejamos los valores predeterminados, “Finish”,

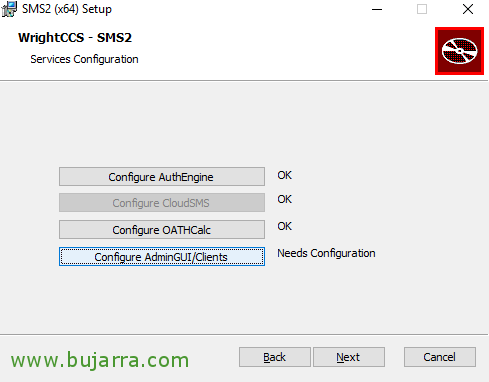

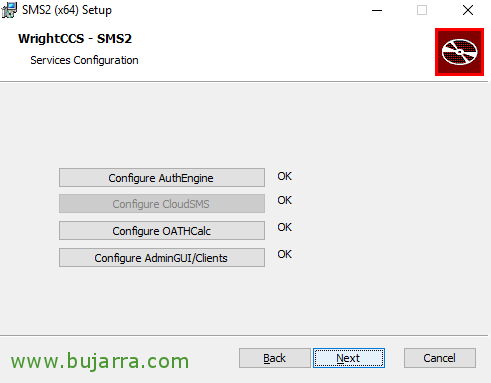

Seguimos, vamos ahora a “Configure AdminGUI/Clients”,

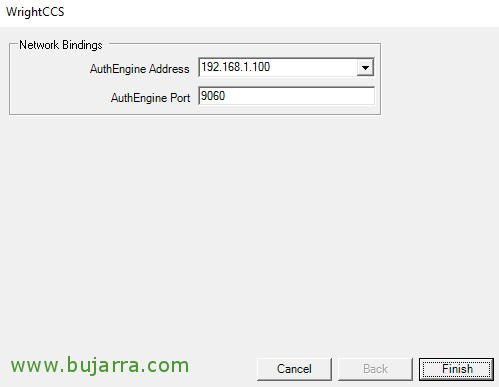

Indicamos la dirección IP local del servidor con la que ofreceremos el servicio y el puerto 9060, “Finish”.

Ya podremos seguir con el asistente, “Next”,

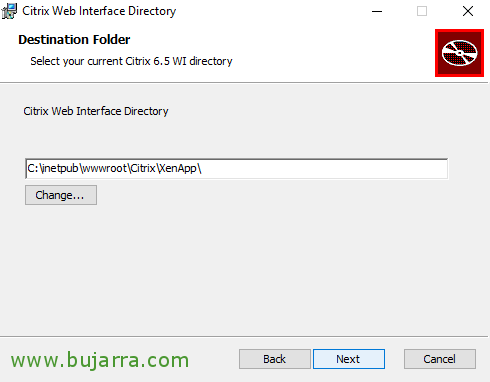

Como indique que instalara todos los clientes y este trae también los ficheros del obsoleto Web Interface, podremos indicar donde queremos que nos los deje. Estos ficheros en principio no los usaremos. “Next”,

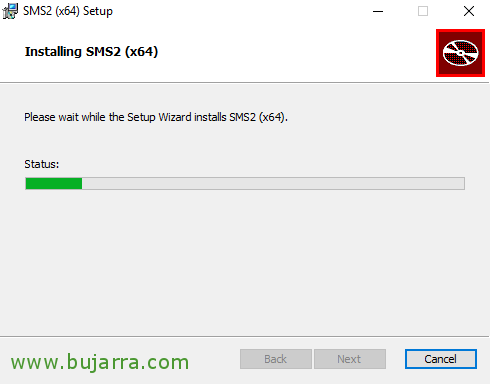

Y por fin, sustatu “Install” para comenzar con la instalación de SMS2,

… esperamos unos segundos…

“Finish”, ¡Instalación correcta!

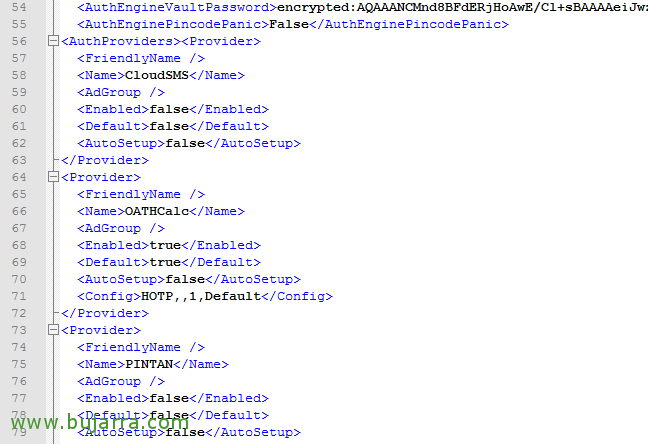

Debemos editar el fichero de configuración, ubicado por defecto en “%ProgramFiles%\WrithCCS2\Settings\Configuration.xml”. Normalmente haremos las siguientes modificaciones, “AuthEngineChallengeResponse” utziko dugu hau “False” Google Authenticator erabiltzeko, gainera “AuthProviders-en” denak desgaitu beharko ditugu eta OATHCalc gaituta eta lehenetsita utzi, geratzen dira:

[sourcecode]<Izena>CloudSMS</Izena>

…

<Aktibatu>false</Aktibatu>

<Lehenetsia>false</Lehenetsia>

…

<Izena>OATHCalc</Izena>

…

<Aktibatu>true</Aktibatu>

<Lehenetsia>true</Lehenetsia>

…

<Izena>PINTAN</Izena>

…

<Aktibatu>false</Aktibatu>

<Lehenetsia>false</Lehenetsia>

…

<Izena>Posta</Izena>

…

<Aktibatu>false</Aktibatu>

<Lehenetsia>false</Lehenetsia>

…

<Izena>Static</Izena>

…

<Aktibatu>true</Aktibatu>

<Lehenetsia>false</Lehenetsia>

…[/sourcecode]

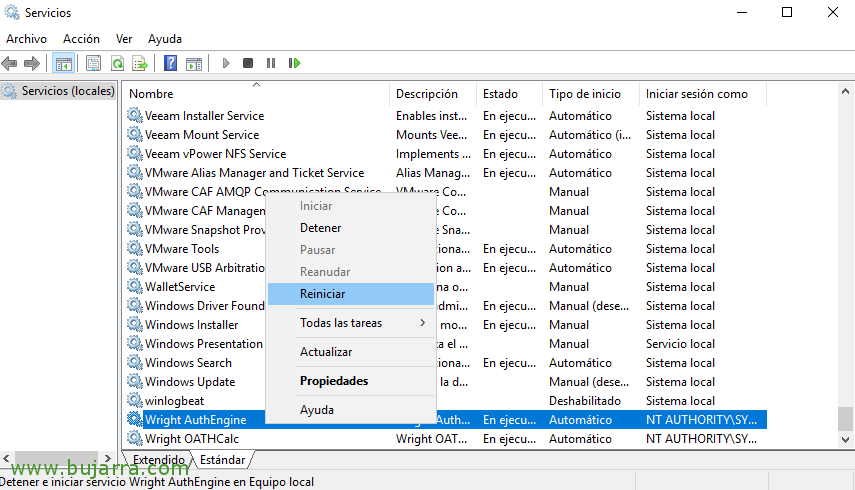

Aldaketak egin ondoren, fitxategia gorde eta zerbitzuak berrabiarazten ditugu “Wright AuthEngine” eta “Wright OATHCalc”.

SMS2 probatzen

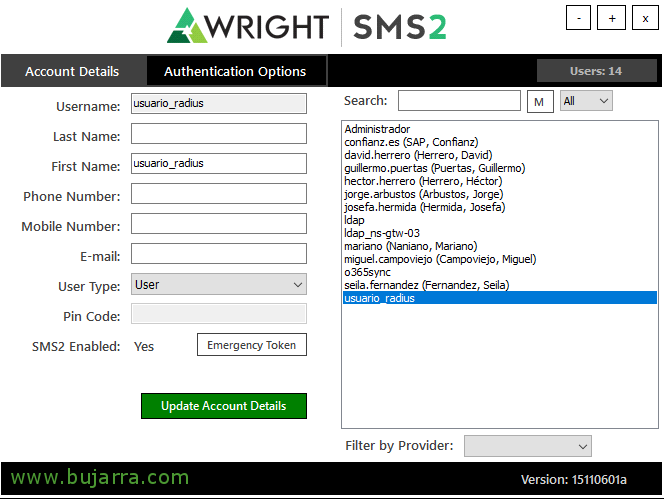

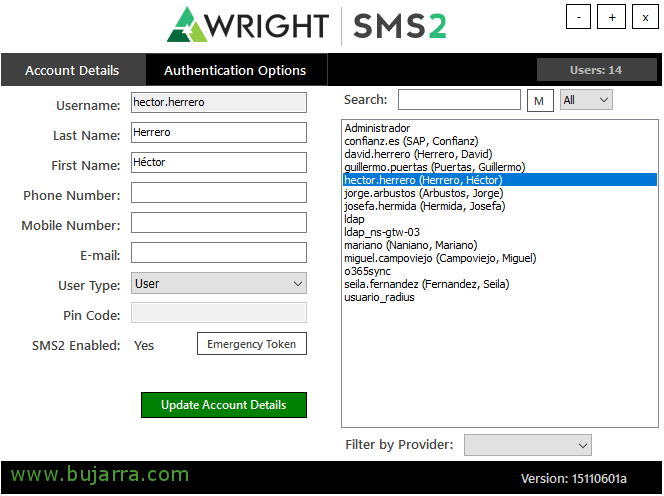

Orain SMS2 Administration Console ireki ahal izango dugu. Kontuz! Zer, kontsola hau irekitzeko talde bat egon behar da deituriko “Administrators” Gure Directorioko Built-In karpetan, taldea ez bada existitzen (Directorio Aktiboetan gazteleraz Administradores deitzen dena) edo ez bazara haren kidea, ezingo duzu erabiltzaile guztiak ikusi. Lehena egingo duguna izango da “usuario_radius” token numeriko estatiko batekin probak egiteko (adibidez 123456) ondoren. Previamente, erabiltzailea hautatzen dugu eta klik egiten dugu “Authentication Options”,

Fitxa honetan “Autentifikazio Aukerak” Sakatu “Static” eta sartu nahi dugun zenbakizko tokena, horrela beharko dugu beraz dokumentatu. “Gorde Konfigurazioa”. Eta ondoren “Eguneratu Kontuaren Xehetasunak” erabiltzaile zehatzaren aldaketak gordetzeko.

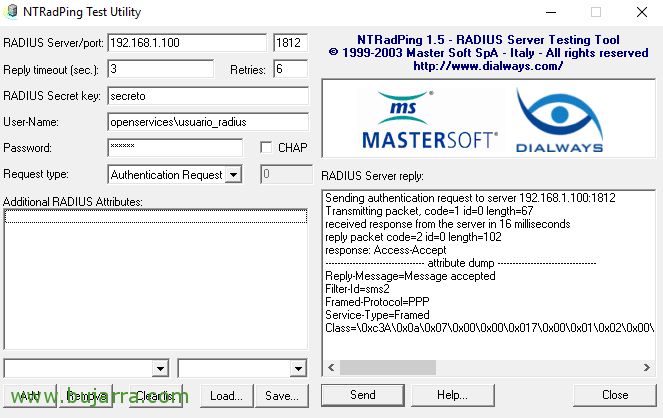

Ondo, probatu nahi dugu SMS2 ondo funtzionatzen duen, horretarako, NTRadPing deskargatu ahal izango dugu 1.5, RADIUS probak egiteko tresna bat da, podremos descargarla de: https://thwack.solarwinds.com/thread/14486. proba hau gure NPS zerbitzarian alta eman ditugun makinetako batetik egingo dugu, RADIUS bezeroetan, oroitu bazarete sekretu bat ezarri genuen, orain beharko dugu.

Hori dela eta, deskargatu ondoren, exekutatu eta gure RADIUS zerbitzariaren IP helbidea eta ataka sartu 1812, en “RADIUS Sekretu gakoa” RADIUS Bezeroa definitzean erabili genuen sekretua adieraziko dugu, erabiltzailearen izena adierazi “usuario_radius” y en “Password” aurreko pausuan ezarri berri dugun token zenbakia adierazi behar dugu. Klik egin “Bidali” y si todo ha ido bien, baieztapenak zuzen egiaztatu duela ikusiko dugu.

NetScaler konfiguratzen,

Nahiz eta pauso minimoak utziko ditudan, hainbat autentifikazio politika sortuko ditugun gure NetScaler Gateway-an aplikatzeko, prozesu hau luzeagoa izan daiteke, Load Balancingarekin monitorizatzea eta RADIUS zerbitzua hemen eskaintzea gomendatzen delako, hori dela eta, Monitorra sortzea baztertuko dut, Zerbitzuak, LB zerbitzariek eta Zerbitzu Birtualek RADIUS zerbitzurako. Directamente joango gara politikak sortzera eta Gateway-an aplikatzera,

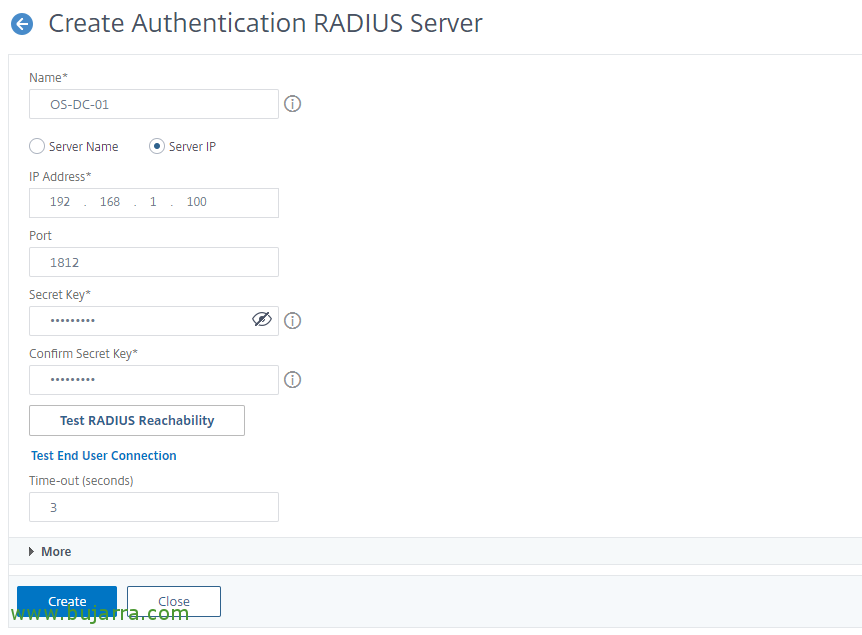

Lehenik eta behin RADIUS zerbitzaria alta emango dugu, etik “Citrix Gateway” > “Politikak” > “Autentikazioa” > “RADIUS” > “Servers > “Gehitu”, adierazten dugu RADIUS zerbitzariaren IP helbidea eta ataka 1812, así como el secreto que utilizamos cuando dimos de alta la Subnet IP del NetScaler en el NPS. Podemos darle a “Test RADIUS Reachability” para probar la validación, debería de ir ok, sustatu “Egin”,

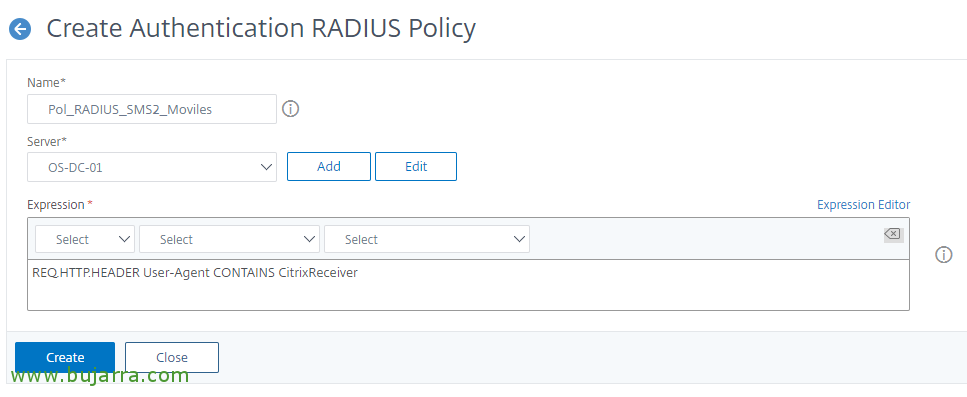

Ahora vamos a crear las políticas de RADIUS, etik “Citrix Gateway” > “Politikak” > “Autentikazioa” > “RADIUS” > “Politikak” > “Gehitu”, creamos una política para dispositivos que usen Citrix Receiver, la asociamos al servidor RADIUS recién creado e indicamos la siguiente expresión:

[sourcecode]REQ.HTTP.HEADER User-Agent CONTAINS CitrixReceiver[/sourcecode]

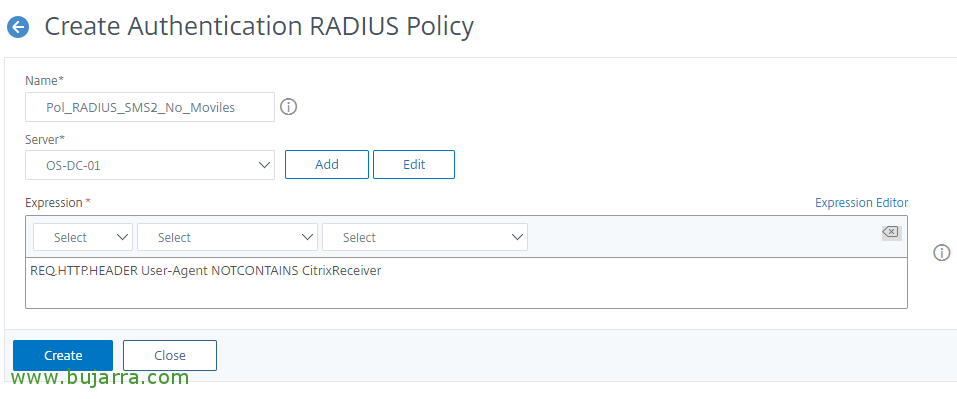

Creamos otra para los dispositivos que no usen Receiver (o Workspace), con la siguiente expresión:

[sourcecode]REQ.HTTP.HEADER User-Agent NOTCONTAINS CitrixReceiver[/sourcecode]

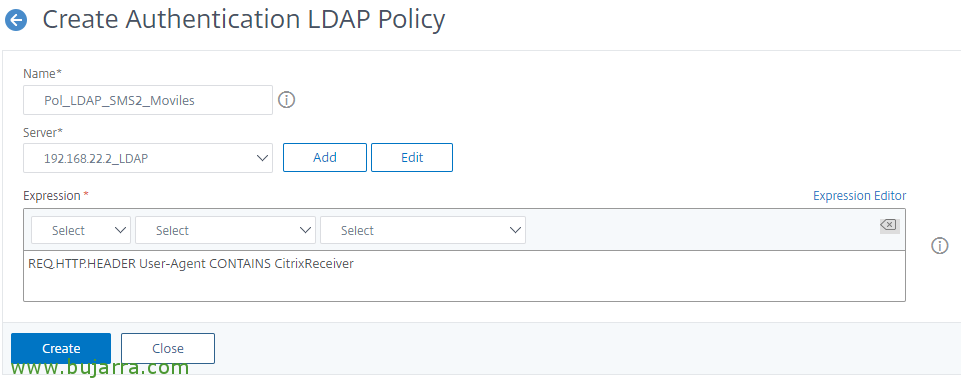

Y lo mismo para LDAP, crearemos dos políticas iguales, una para accesos con dispositivos Citrix Receiver, etik “Citrix Gateway” > “Politikak” > “Autentikazioa” > “LDAP” > “Politikak” > “Gehitu”, con la siguiente expresión:

[sourcecode]REQ.HTTP.HEADER User-Agent CONTAINS CitrixReceiver[/sourcecode]

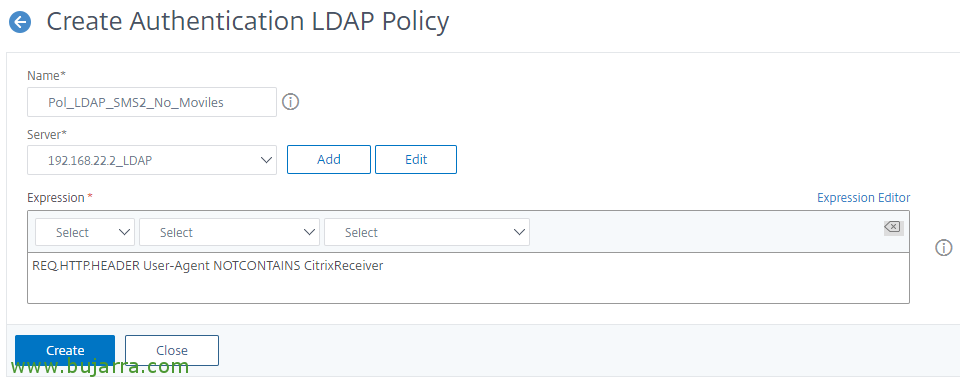

Y acabamos con la última política para dispositivos que no usen Receiver,

[sourcecode]REQ.HTTP.HEADER User-Agent NOTCONTAINS CitrixReceiver[/sourcecode]

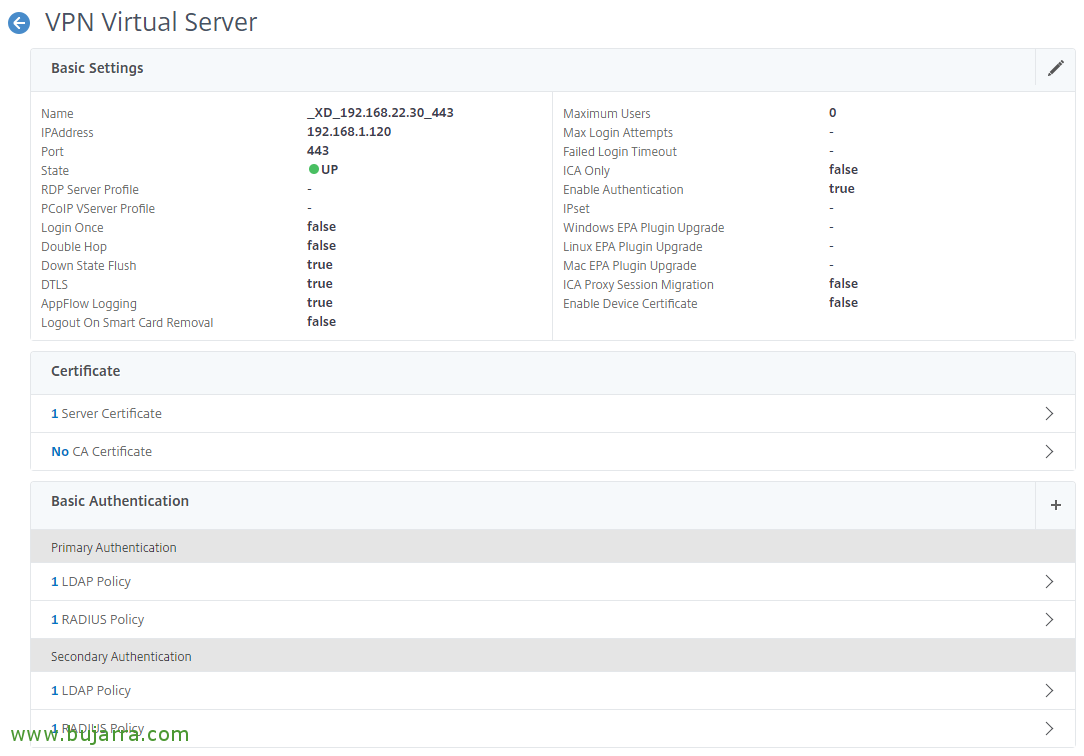

Y ahora iremos a nuestro Virtual Server de NetScaler Gateway y las vincularemos, crearemos autenticaciones primarias y secundarias, para atender a los usuarios que se nos conecten, dejaremos como Primaria con prioridad 100 la Politica LDAP Sin Receiver, y con prioridad 90 la política RADIUS Receiver; como autenticaciones secundarias, usaremos a la inversa, hau da, con prioridad 100 la Politica RADIUS Sin Receiver, y con prioridad 90 la política LDAP Receiver.

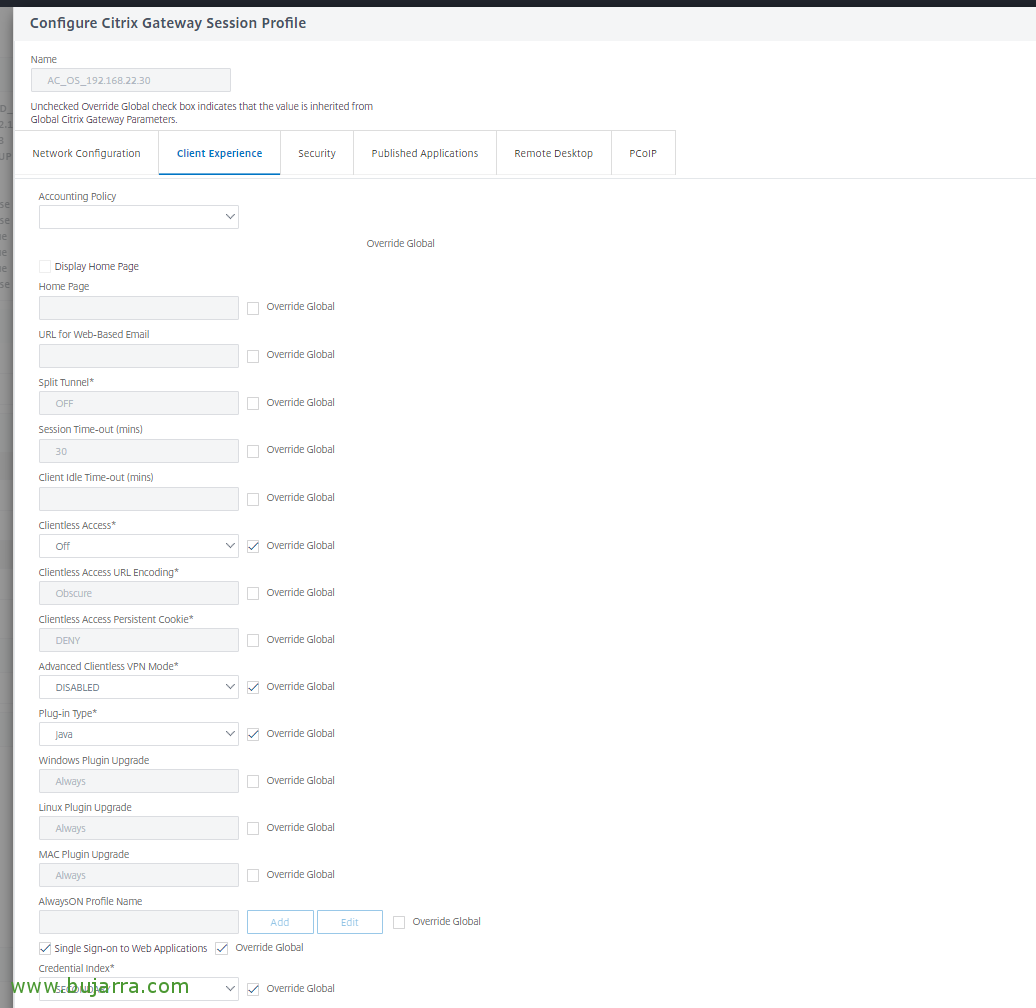

Debemos modificar la politika de sesion que ya existirá y estará aplicada en nuestro Virtual Server Gateway, en mi caso la predeterminada 'AC_OS_X.X.X.X', ahí, fitxan “Client Experience”, en “Credential Index” adierazi beharko dugu “SECONDARY”. Y verify que la otra politica de sesion (que también ya existirá), en este caso la 'AC_WB_X.X.X.X’ usa “SECONDARY”, que será así de manera predeterminada.

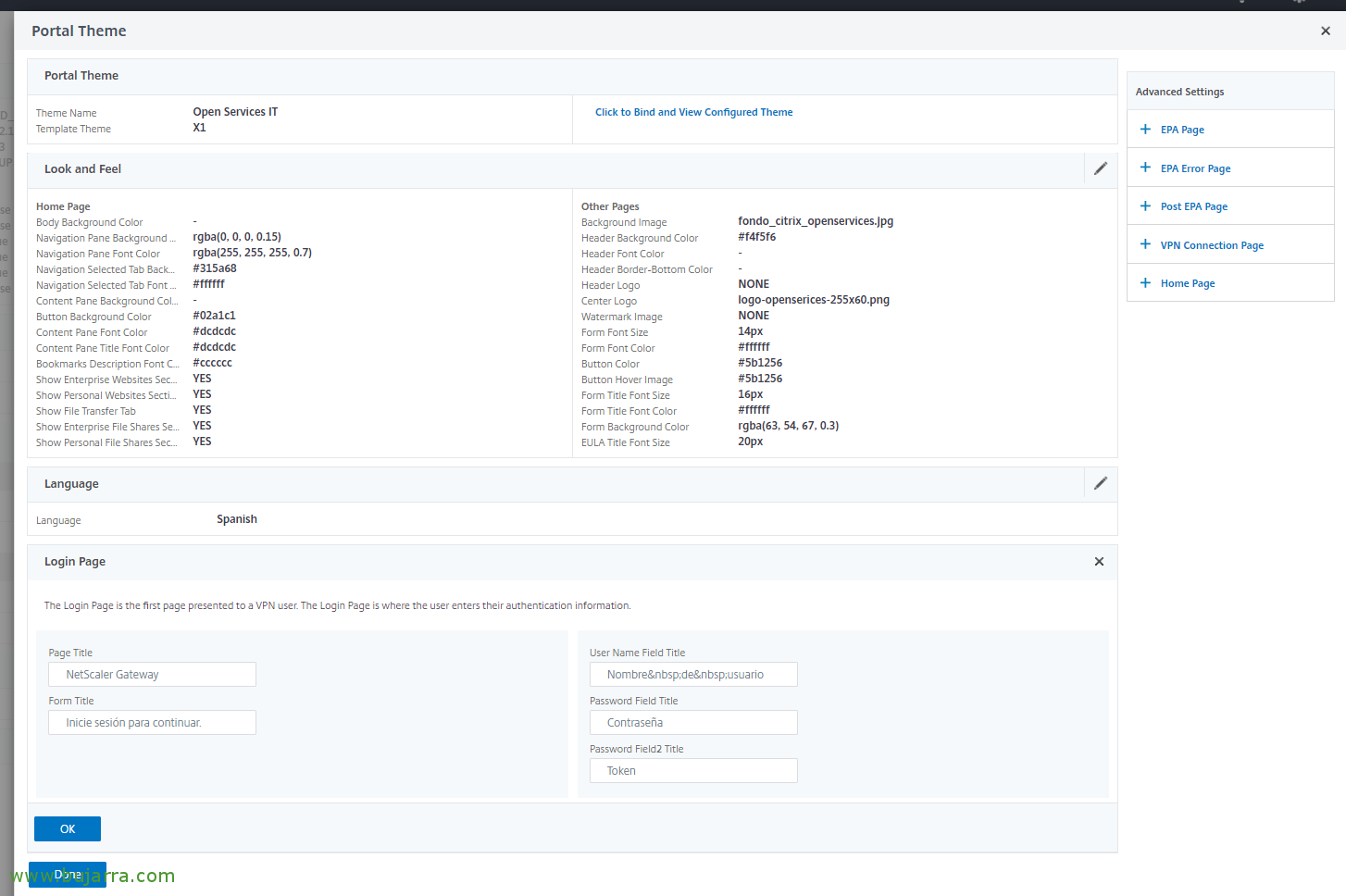

En el NetScaler Gateway, como seguro sabemos y tenemos aplicado un tema corporativo, y si no lo has hecho deberías darle una imagen personalizad y agradable a tus usuarios, repasa post hau si lo necesitas. Pues lo dicho, podremos personalizar el texto de los campos de texto que verán los usuarios, para indicar por ejemplo en el campo 2 que no pida “Contraseña 2” al usuario si no “Token” y así asimilan mejor qué es una contraseña y qué es un Token. Esto lo dicho, lo haremos en nuestro Virtual Server, en la sección del Tema, al pulsarlo podremos añadir el “Login Page” y personalizar dichos campos con un mejor texto.

Habilitando Tokens a los Usuarios del Directorio Activo,

De vuelta a SMS2, ya es hora de probar esto! Vamos a dar de alta un usuario!

Ahora debemos seleccionar los usuarios que nos interesa habilitar la autenticación 2FA, horretarako, abrimos la ” SMS2 Administration Console”, sobre cada usuario que nos interese, lo seleccionamos y vamos a “Authentication Options”,

Habilitamos “OATHCalc”, indicamos que use el Token de tipo TOTP, en Authenticator podemos directly indicarle que use Google Authenticator y pulsamos sobre “Generate Shared Secret”, nos dará un secreto o un código QR que debemos enviar al usuario para que desde su dispositivo móvil pueda dar de alta su cuenta.

Ahora ya por fin, teniendo un móvil a mano, instalada la app Google Authenticator y añadida la cuenta mediante el código QR, este usuario ya podría acceder a su portal de Citrix y a parte de indicar su usuario y contraseña, mugikorreko gailu honetatik soilik lortzen duen Token beharko du zehaztu. Gure enpresarako sarbide blindatua! Gehiagorako!