VPN Citrix NetScaler II-rekin – sartutako ziurtagiriak eskatzen

En el post anterior vimos cómo configurar el acceso de manera segura mediante VPN a nuestros usuarios a través de nuestro Citrix NetScaler Gateway; en el post de hoy continuaremos apretando alguna tuerca. Haremos que si los equipos remotos no tienen un certificado instalado, ni siquiera podrán ver la web de NetScaler Gateway!

Así que le dotaremos de mayor seguridad, la web de acceso a la organización será inexistente si no se dispone de un certificado previamente instalado en los equipos, no se mostrará nada. Evitando curiosos y cotillas, podremos requerir que lo dicho, si no tienes un certificado instalado en tu equipo (o en tu smart card reader), no accedes, ni si quiera puedes abrir la página web de acceso.

Este documento se estructura de la siguiente manera:

Importando la raíz de la CA en el NetScaler

Usaremos la entidad emisora de Certificados de nuestro Directorio Activo para crear y emitir el certificado a los usuarios, también haremos que NetScaler valide contra nuestra CA el estado del certificado.

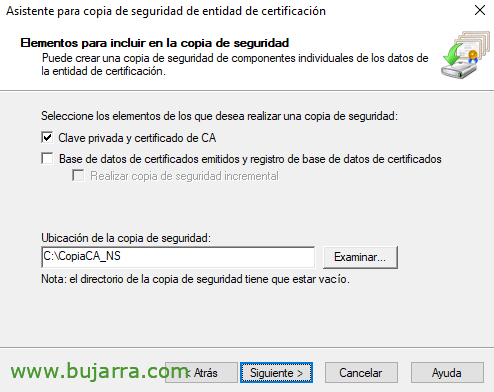

Comenzamos pues haciendo un backup de nuestra CA, nuestra entidad de certificados del Directorio Activo, sobre ella, hacer una copia de seguridad, indicar que lleve la clave privada y el certificado de CA, elegimos una carpeta y listo,

Importaremos el certificado de la CA desde “Traffic Management” > “SSL” > “Import PKCS#12”, le indicamos un nombre, y elegimos el fichero p12 que nos habrá generado el backup anterior, así como la contraseña que le hemos establecido, “OK”,

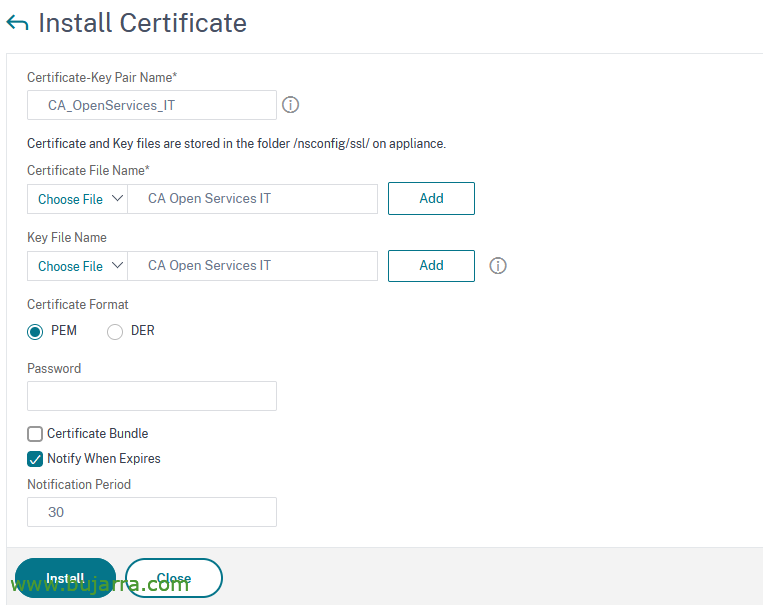

Para instalar el certificado, vamos a “Traffic Management” > “SSL > “SSL Certificate” > “SSL Certificates” > “Install”. Indicamos un nombre, y escogemos el certificado y su clave privada, ambas del fichero que acabamos de importar.

“

Vamos a dar de alta la CRL (Certificate Revocation List) para que pueda checkear NetScaler si el certificado es válido en la entidad emisora de certificados (o CA) si es bueno o no. Honetatik “Traffic Management” > “SSL” > “CRL” > “Gehitu”.

Le daremos un nombre, y la URL de conexión a la CRL (algo como esto: http://DIRECCION_IP_CA/certenroll/Nombre%20de%20tu%20CA.crl) además en “Interval” marcaremos a NOW, cuando verifiquemos sincronice correctamente lo pondremos a diario.

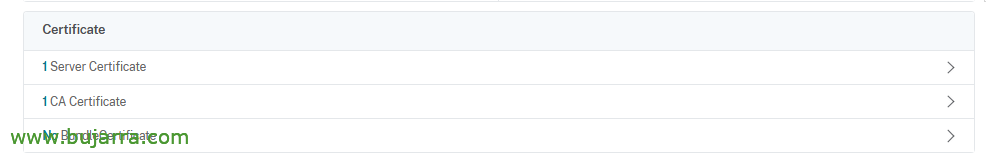

Vamos a vincular ahora el certificado de la CA y la CRL en el Virtual Server del Gateway, etik “Certificate” > “CA Certificate” e indicamos el CRL a mandatorio. “Bind”,

Quedando algo así, 1 CA Certificate,

Y en los SSL Parameters del Virtual Server del Gateway habilitamos “Client Authentication” e indicamos que el certificado sea mandatorio. OK y “Egina”.

Generando un certificado de cliente

Continuamos ya generando un certificado para poder acceder, estos serían los pasos que debemos seguir para generar el certificado e instalarlo en el puesto que queramos que pueda acceder al sitio de NetScaler Gateway, sin él, no se accede.

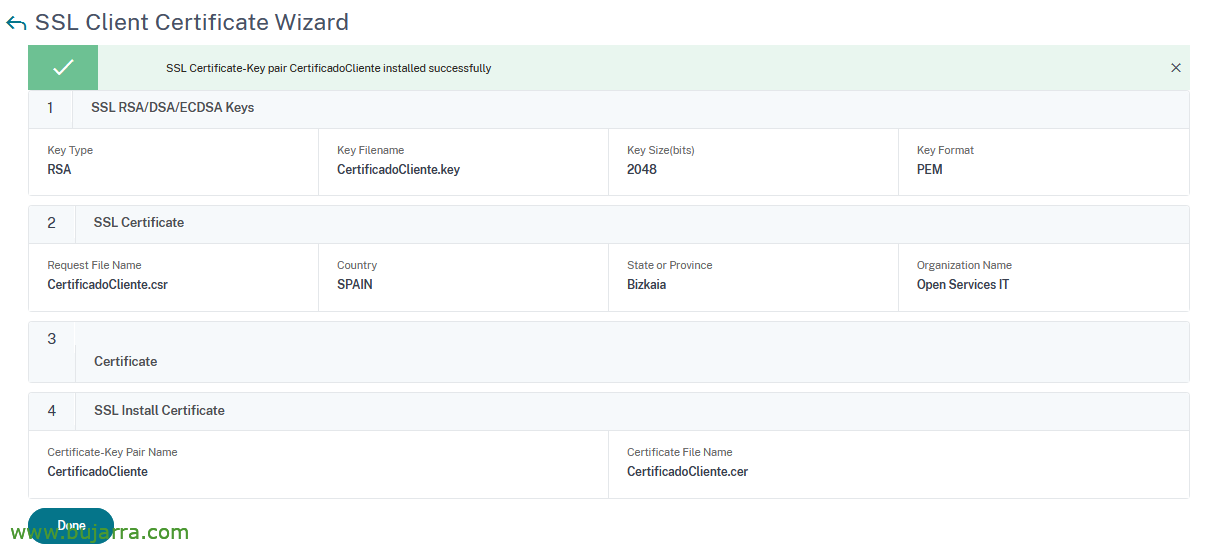

Joango gara “Traffic Management” > “SSL” > “Client Certificate Wizard”

Comenzará un asistente para crear primero la clave privada, a la que indicaremos un nombre de fichero, una longitud de clave, formato y contraseña, “Egin”,

En el paso siguiente deberemos cumplimentar los datos que se requieren para generar el CSR (Ziurtagiri Sinadura Eskaera) o solicitud de certificado, una vez los cumplimentemos le damos a “Egin”,

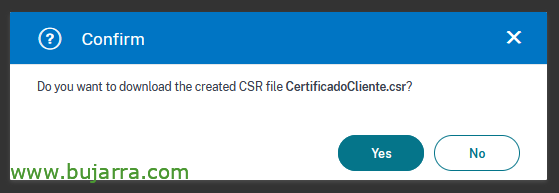

Le decimos que “Yes” para que nos genere el fichero con el CSR,

Dejamos el asistente un momentito y vamos a generar el certificado en nuestro AD.

Al acceder al sitio web de Servicios de Certificados de Active Directory, podremos realizar una solicitud de certificado avanzada, donde pegaremos el texto del CSR que nos habrá generado en el fichero, así como indicamos que la plantilla de certificado es de “Erabiltzailea”, sustatu “Bidali”,

Descargamos codificado en Base 64 el certificado.

Volvemos al asistente, omitimos el paso 3 pinchando directamente en el 4 y cumplimentamos además de adjuntar el certificado que nos ha emitido nuestra CA. Sakatu on “Egin”,

“Egina”

Exportamos en PFX desde “Traffic Management” > SSL” > “Export PKCS#12” y con WinSCP nos lo descargamos a nuestro PC desde /flash/nsconfig/ssl/ el PFX.

Ese PFX será el que tengamos que instalar en el puesto para poder acceder.

Probando

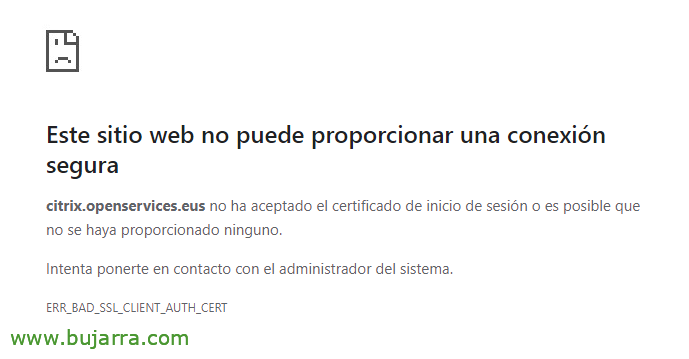

Y llegó la hora de validarlo, si no tiene el certificado no podrá abrir la web de Citrix NetScaler Gateway.

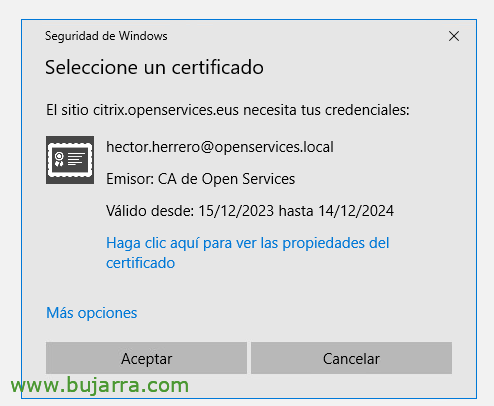

Y si tenemos el certificado instalado o tenemos varios, nos lo pedirá para usarlo al abrir la web,

Y nos mostrará correctamente la web de acceso a nuestro portal de aplicaciones y escritorios corporativos, o mediante VPN, ya podremos validarnos y acceder!

Documento no muy denso donde hemos visto cómo podemos proteger nuestro sitio público de cualquier acceso no deseado, de visitantes o curiosos, o marujos, lo que sean, sin certificado no podrán llegar hasta aquí! Espero que os haya parecido interesante, seguimos en un tercer post con más cositas, nos leemos pronto!