使用 SMS2 启用双重身份验证 (自由) 和 NetScaler Gateway

在这篇文章中,我们将看到一些美妙的东西, 让我们看看如何在 NetScaler Gateway 中启用 2FA 或双因素身份验证, 强制用户使用额外的 Token 进行对组织的公司访问. 我们将使用 SMS2,这是一个免费工具, 它将通过 RADIUS 验证用户令牌, 我们将在移动设备上使用 Google Authenticator 应用使用软件令牌, 爆炸!

我说了什么, 我们将依赖 TOTP 算法 (基于时间的一次性密码), 或基于时间的一次性密码, 通常,这些代码每 30 秒. 在员工的移动设备上,安装 就足够了 (例如) Google Authenticator 以及他们从外部访问 Citrix 站点时, ,它将展示您的应用程序或桌面, 好吧,我们将再增加一个身份验证因素, 额外的安全级别,即使他们知道用户的密码也能防止访问. 最近, 我们正在了解, 每天都有更多的密码盗窃, 您还在等什么来尝试进一步保护您的环境?

NPS 配置,

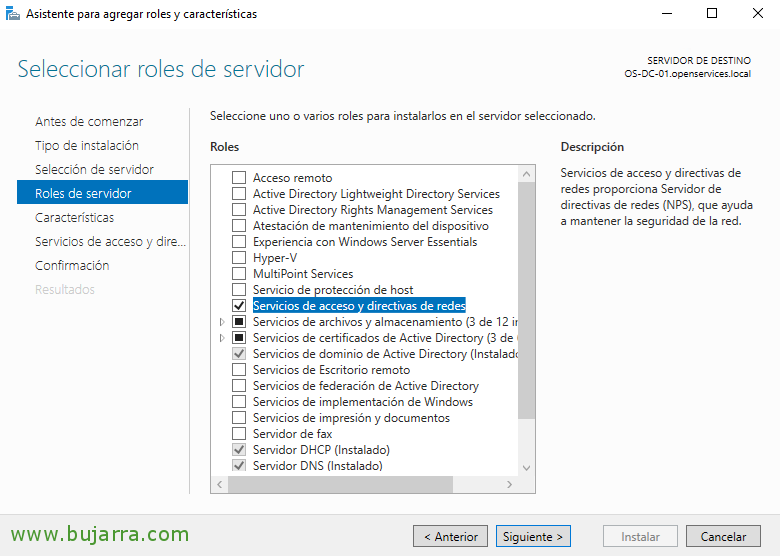

我们必须具有网络策略服务器或 NPS 的角色 (网络策略服务器) 安装并配置为允许 RADIUS 查询.

安装 “网络策略和访问服务” 及其特点, 通过 GUI 或 PowerShell:

[源代码]install-WindowsFeature -Name npas[/源代码]

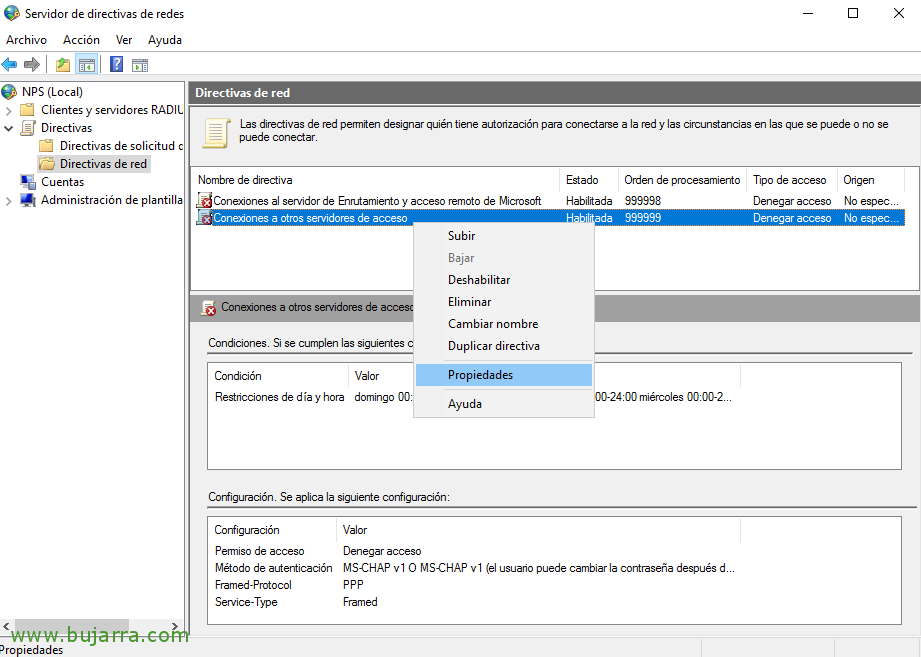

打开控制台 “网络策略服务器. 我们首先要考虑的是 “网络策略” 转到策略属性 “与其他 Access 服务器的连接”,

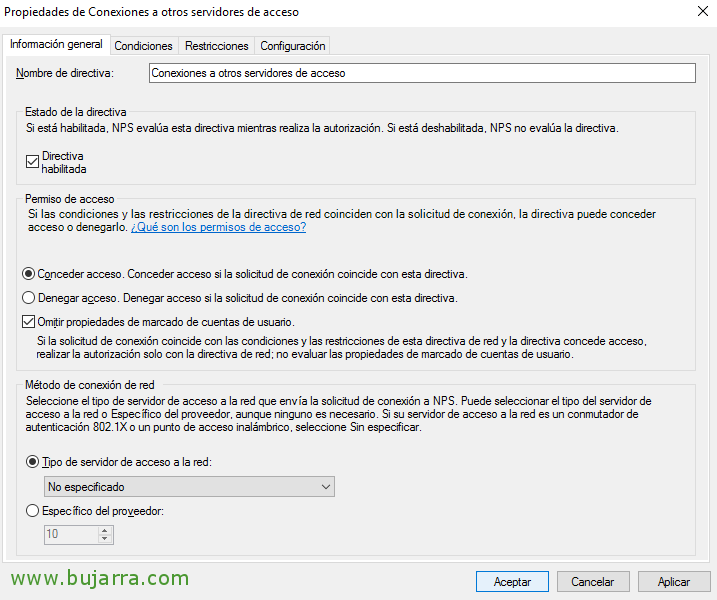

选择 “授予访问权限” 我们得分了 “绕过用户帐户标记属性”,

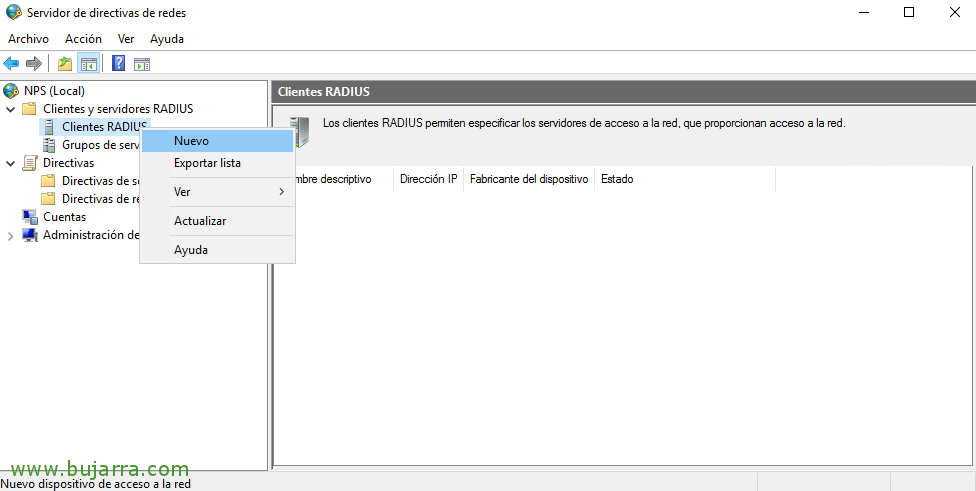

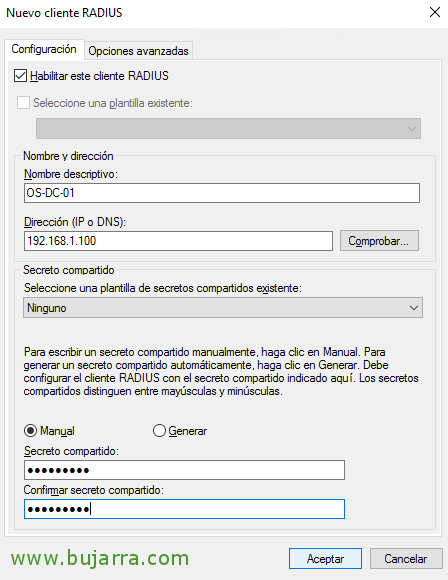

现在我们必须注册所有 RADIUS 客户, 也就是说,所有将进行查询的机器, 原则上,创建安装了角色的机器 (供将来测试) NetScaler 子网 IP 将起到好处, 因为 NetScaler 将使用该适配器查询 NPS. 因此, 在 “RADIUS 客户” > “新增功能”,

我们指示计算机的名称以及它将用于允许您查询的 IP 地址, 我们还将指示一个密钥,我们将使用它来验证自己.

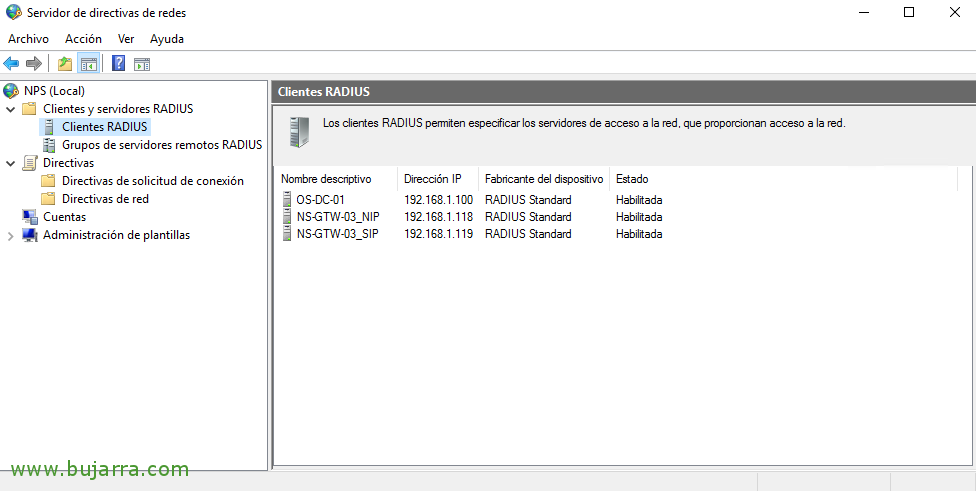

我们创建了所有团队, 正如我所说, 使用将进行查询的机器的 IP 就足够了, 我们在本地进行测试和 NetScaler 的 SNIP IP 地址.

安装和配置 SMS2,

莱特 SMS2 将是我们用来允许此 2FA 的应用程序, 我们可以将其安装在一台或多台计算机上, 通常在 NPS 旁边, 或在 DC 中. 此实用程序是免费的,可在他们的网站上获得: http://www.wrightccs.com/support/download/

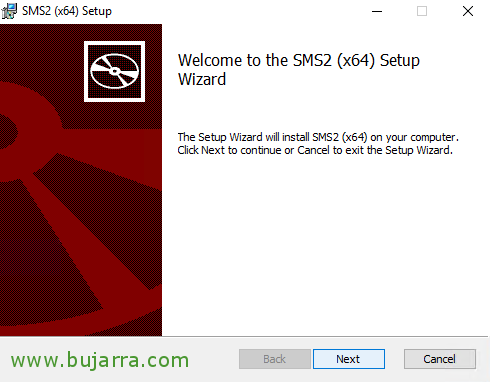

我们开始安装, “下一个”,

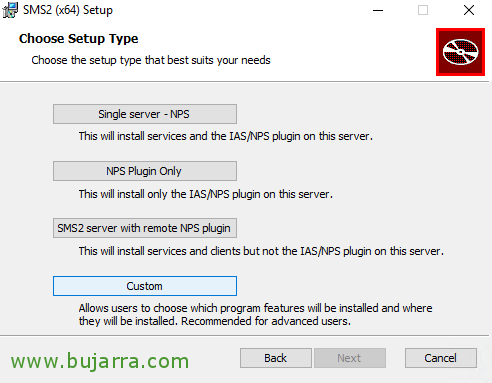

选择 “习惯”,

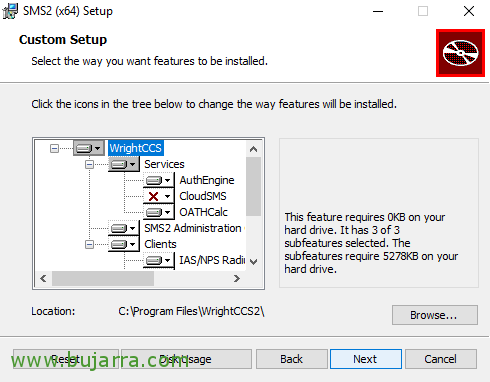

我们删除了 CloudSMS 部分并验证我们是否安装了所有客户端, 或者至少是我们感兴趣的那种, “下一个”,

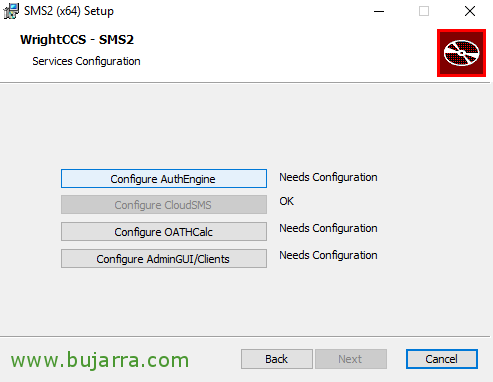

点击 “配置 AuthEngine”,

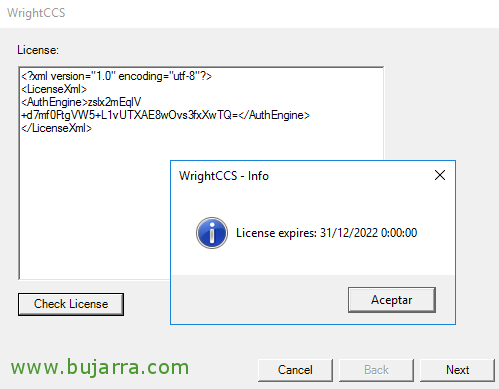

我们介绍他们给我们的免费许可证, 至少到 12 月 2022, 我们可以从 这里 或者使用相同的:

[源代码]&放大 器;放大 器;中尉;?xml version="1.0" encoding="utf-8"?&放大 器;放大 器;燃气轮机;

&放大 器;放大 器;中尉;许可证 Xml&放大 器;放大 器;燃气轮机;

&放大 器;放大 器;中尉;身份验证引擎&放大 器;放大 器;燃气轮机;zslx2mEqlV+d7mf0FtgVW5+L1vUTXAE8wOvs3fxXwTQ=&放大 器;放大 器;中尉;/身份验证引擎&放大 器;放大 器;燃气轮机;

&放大 器;放大 器;中尉;/许可证 Xml&放大 器;放大 器;燃气轮机;[/源代码]

我们将本地系统帐户留给 AuthEngine 服务, “下一个”,

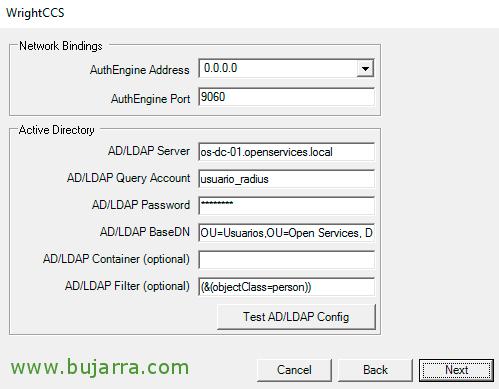

我们指示 AuthEngine 处理任何 IP (0.0.0.0) 使用 9060. 我们指示 LDAP 服务器或域控制器的 FQDN, 我们指示将用于 RADIUS 查询的特定用户帐户, 在我的情况下,我们称之为 “usuario_radius”, 我们指示他们的 AD 密码,并指示我们将使用哪个 BaseDN 作为筛选条件来搜索用户. “下一个”,

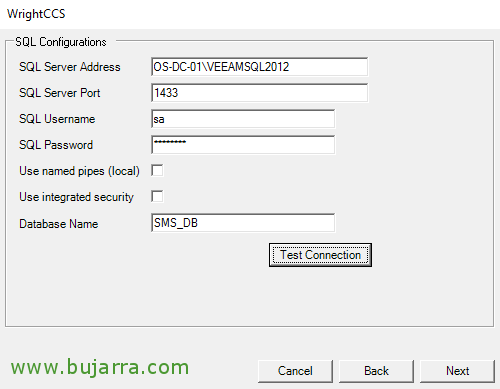

我们需要在某个地方安装 SQL 服务器, 我们将显示您的姓名和实例, 港口, SQL 用户,或者我们想使用内置身份验证, 除了将生成的 DB 的名称外. “下一个”,

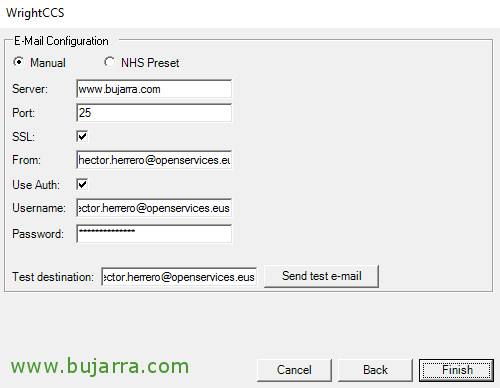

我们可以在此处配置邮件服务器以接收邮件警报,或者如果我们想通过邮件获取令牌, 不是我们的情况, 我们可以忽略它, “完成”.

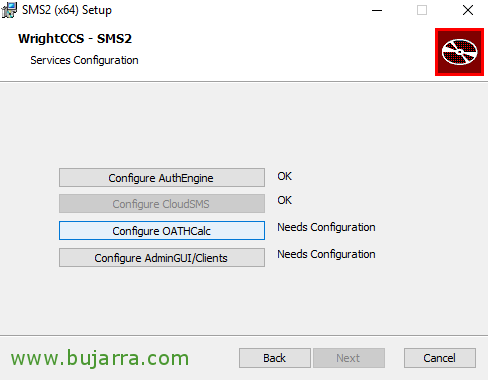

我们继续安装向导, 现在我们点击 “配置 OATHCalc”,

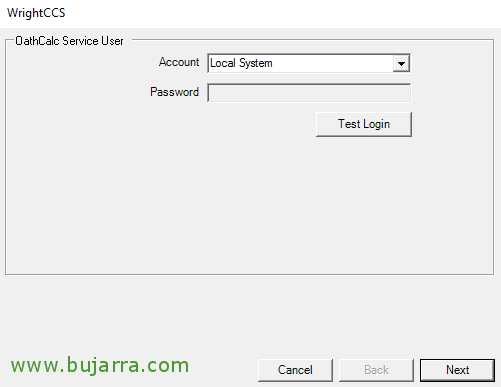

我们将 Local System 帐户留给了 OathCalc 服务, “下一个”,

我们保留默认值, “完成”,

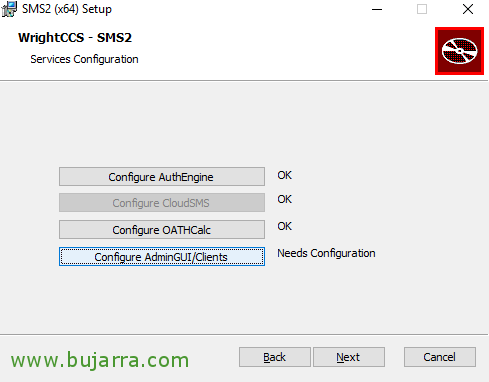

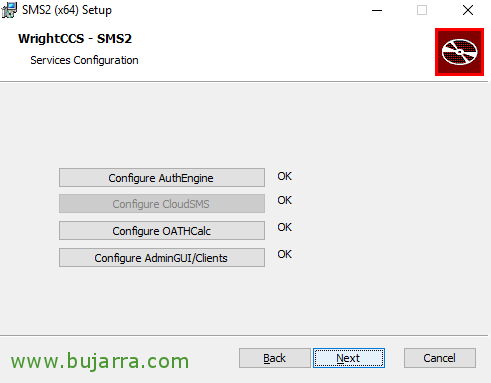

我们, 现在让我们开始 “配置 AdminGUI/客户端”,

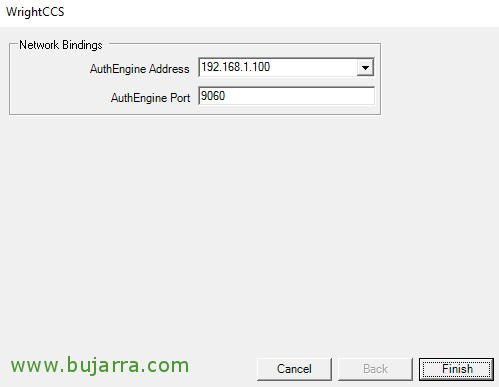

我们指明我们将提供服务的服务器的本地 IP 地址和端口 9060, “完成”.

我们将能够继续使用助手, “下一个”,

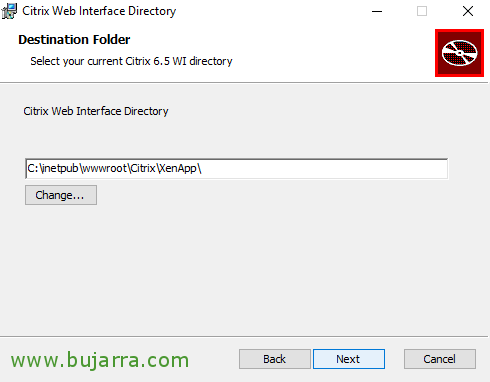

正如我所指出的,我将安装所有客户端,并且此客户端还附带过时的 Web 界面的文件, 我们可以指示我们希望他们离开的地方. 原则上,我们不会使用这些文件. “下一个”,

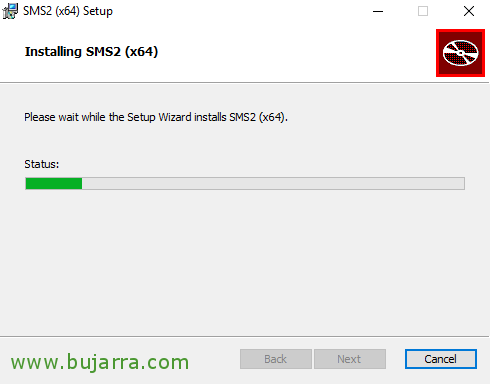

最后, 点击 “安装” 开始安装 SMS2,

… 等待几秒钟…

“完成”, 正确安装!

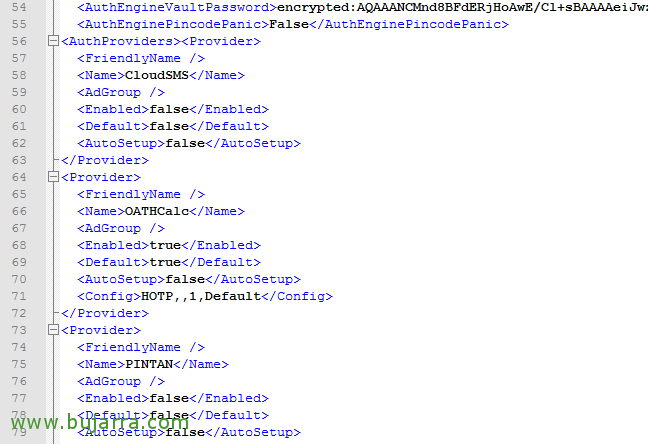

我们必须编辑配置文件, 默认情况下位于 “%程序文件%WrithCCS2设置Configuration.xml”. 我们通常会进行以下修改, “AuthEngineChallengeResponse” 我们将其保留在 “假” 能够使用 Google Authenticator, 此外,在 “身份验证提供程序” 我们必须将它们全部禁用,并保持 OATHCalc 处于启用状态和默认状态, 住:

[源代码]&放大 器;中尉;名字&放大 器;燃气轮机;云短信&放大 器;中尉;/名字&放大 器;燃气轮机;

…

&放大 器;中尉;启用&放大 器;燃气轮机;假&放大 器;中尉;/启用&放大 器;燃气轮机;

&放大 器;中尉;违约&放大 器;燃气轮机;假&放大 器;中尉;/违约&放大 器;燃气轮机;

…

&放大 器;中尉;名字&放大 器;燃气轮机;OATHCalc&放大 器;中尉;/名字&放大 器;燃气轮机;

…

&放大 器;中尉;启用&放大 器;燃气轮机;真&放大 器;中尉;/启用&放大 器;燃气轮机;

&放大 器;中尉;违约&放大 器;燃气轮机;真&放大 器;中尉;/违约&放大 器;燃气轮机;

…

&放大 器;中尉;名字&放大 器;燃气轮机;漆&放大 器;中尉;/名字&放大 器;燃气轮机;

…

&放大 器;中尉;启用&放大 器;燃气轮机;假&放大 器;中尉;/启用&放大 器;燃气轮机;

&放大 器;中尉;违约&放大 器;燃气轮机;假&放大 器;中尉;/违约&放大 器;燃气轮机;

…

&放大 器;中尉;名字&放大 器;燃气轮机;电子邮件&放大 器;中尉;/名字&放大 器;燃气轮机;

…

&放大 器;中尉;启用&放大 器;燃气轮机;假&放大 器;中尉;/启用&放大 器;燃气轮机;

&放大 器;中尉;违约&放大 器;燃气轮机;假&放大 器;中尉;/违约&放大 器;燃气轮机;

…

&放大 器;中尉;名字&放大 器;燃气轮机;静态的&放大 器;中尉;/名字&放大 器;燃气轮机;

…

&放大 器;中尉;启用&放大 器;燃气轮机;真&放大 器;中尉;/启用&放大 器;燃气轮机;

&放大 器;中尉;违约&放大 器;燃气轮机;假&放大 器;中尉;/违约&放大 器;燃气轮机;

…[/源代码]

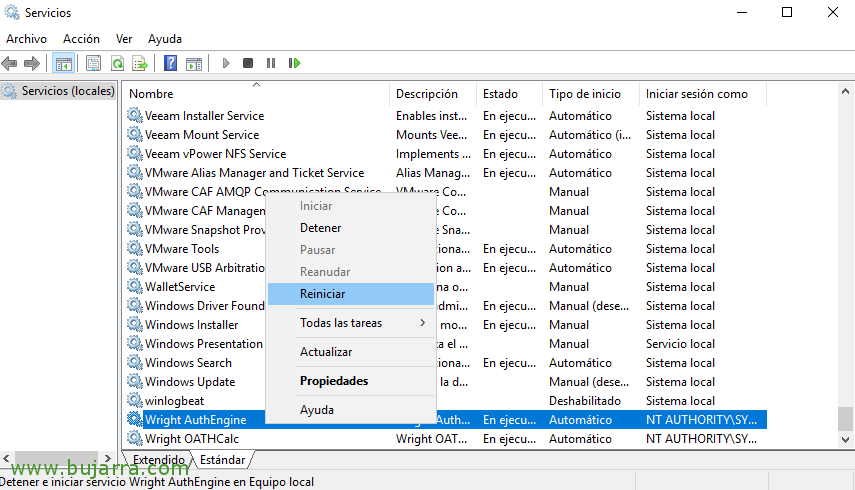

更改后, 我们保存文件并重新启动服务 “Wright AuthEngine” 和 “莱特 OATHCalc”.

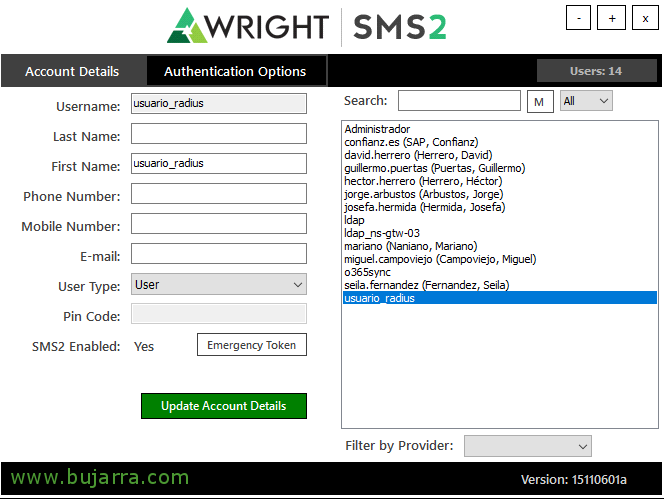

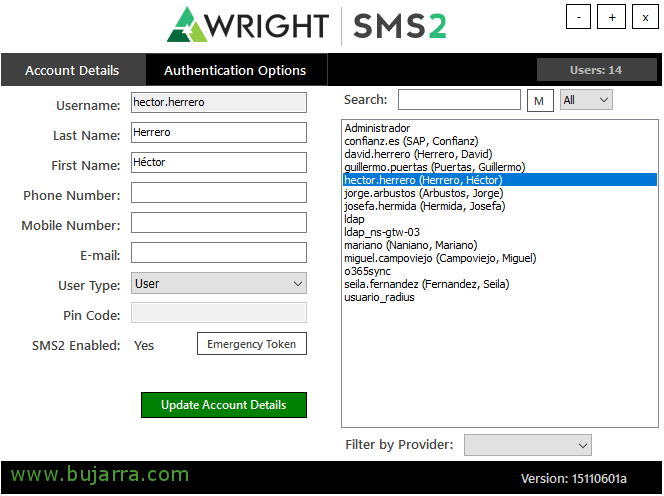

测试 SMS2

我们现在将能够打开 SMS2 管理控制台. 眼睛! 什么, 要打开此控制台,必须有一个名为 “管理员” 在我们的 Active Directory 的内置文件夹中, 如果组不存在 (在 Active Directory 中,西班牙语称为 Administrators) 或者您不是它的成员, 您将无法看到所有用户. 我们要做的第一件事是 “usuario_radius” 在其上放置一个静态数字令牌 (佩伊 123456) 在下面进行测试. 以前, 选择用户并单击 “身份验证选项”,

在 “身份验证选项” 压 “静态的” 然后我们输入我们想要的数字标记, 我们将需要它,以便记录. “保存配置”. 然后 “更新账户详细信息” 保存对特定用户的更改.

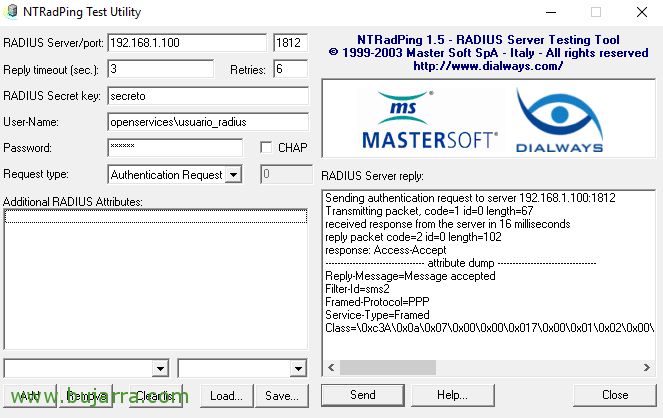

不错, 我们来测试 SMS2 是否正常工作, 为此, 我们将能够下载 NTRadPing 1.5, 这是 RADIUS 测试的实用程序, 我们可以从: https://thwack.solarwinds.com/thread/14486. 我们将在 NPS 服务器上注册的其中一台机器上执行此测试, 在 RADIUS 客户端中, 如果您还记得我们设置了一个密钥,那么, 我们现在就需要它.

因此, 下载后, 我们运行它并输入 RADIUS 服务器的 IP 地址和端口 1812, 在 “Radius 密钥” 我们将指示在定义 RADIUS 客户端时使用的密钥, 我们输入用户名 “usuario_radius” 和 “密码” 我们必须指示我们刚刚在上一步中设置的数字 Token. 点击 “发送” 如果一切顺利, 我们将看到您正确验证了身份验证.

配置 NetScaler,

虽然我打算留下最少的步骤, 我们将在其中创建将应用于 NetScaler Gateway 的身份验证策略, 此过程可能会更长, 因为建议使用 Load Balancing 进行监控并从此处提供 RADIUS 服务, 因此,我将避免创建 Monitor, 服务业, 用于 RADIUS 服务的 LB 服务器和虚拟服务器. 我们将直接创建策略并将其应用于网关,

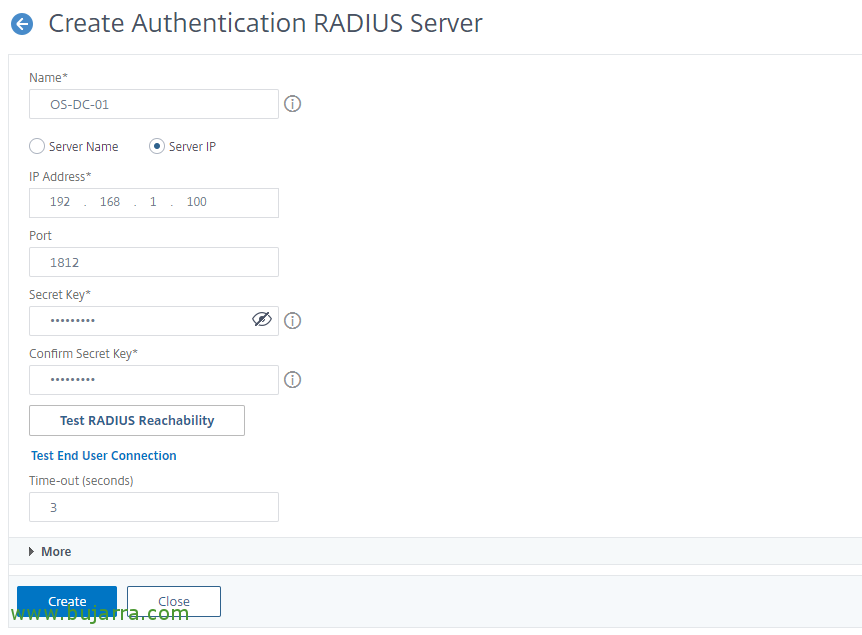

首先,我们将注册 RADIUS 服务器, 因为 “Citrix 网关” > “政策” > “认证” > “半径” > “服务器 > “加”, 我们指示 RADIUS 服务器的 IP 地址和端口 1812, 以及我们在 NPS 中注册 NetScaler 的 IP 子网时使用的密钥. 我们可以给予 “测试 RADIUS 可达性” 测试验证, 我应该走得好, 点击 “创造”,

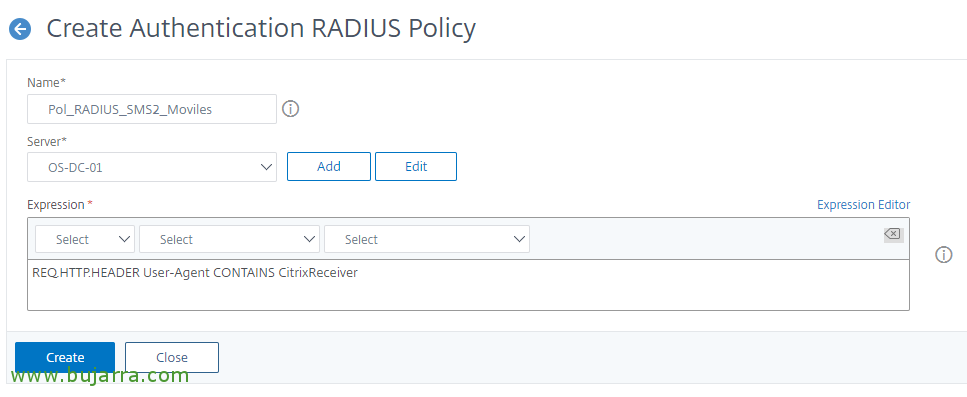

现在,让我们创建 RADIUS 策略, 因为 “Citrix 网关” > “政策” > “认证” > “半径” > “政策” > “加”, 我们为使用 Citrix Receiver 的设备创建策略, 我们将其与新创建的 RADIUS 服务器关联,并指示以下表达式:

[源代码]请求。HTTP 的 HTTP 请求。标头 User-Agent 包含 CitrixReceiver[/源代码]

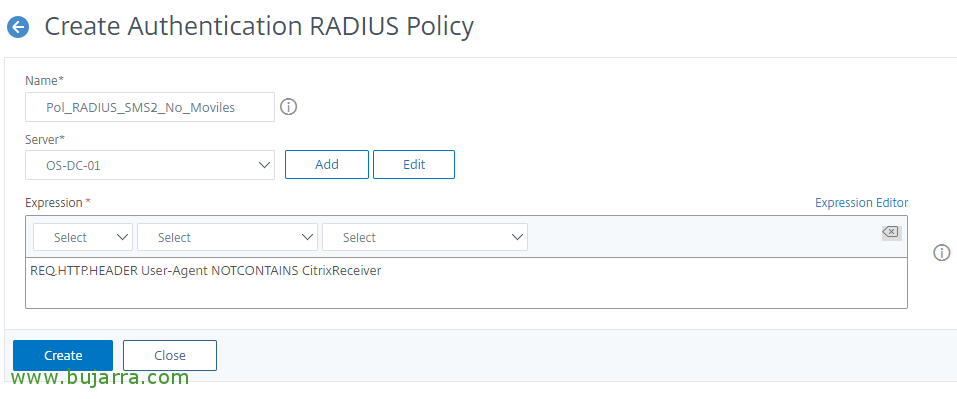

我们为不使用 Receiver 的设备创建了另一个 (o 工作区), 替换为以下表达式:

[源代码]请求。HTTP 的 HTTP 请求。HEADER User-Agent NOTCONTAINS CitrixReceiver[/源代码]

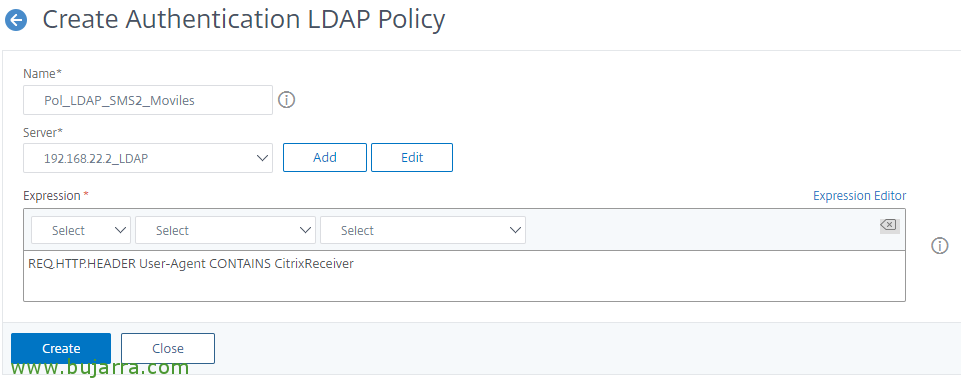

LDAP 也是如此, 我们将制定两个平等的政策, 一个用于使用 Citrix Receiver 设备进行访问, 因为 “Citrix 网关” > “政策” > “认证” > “LDAP 协议” > “政策” > “加”, 替换为以下表达式:

[源代码]请求。HTTP 的 HTTP 请求。标头 User-Agent 包含 CitrixReceiver[/源代码]

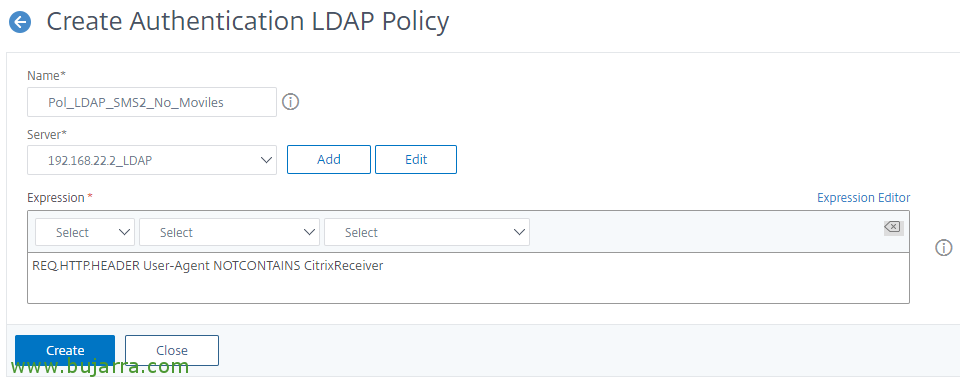

对于不使用 Receiver 的设备,我们已完成最后一个策略,

[源代码]请求。HTTP 的 HTTP 请求。HEADER User-Agent NOTCONTAINS CitrixReceiver[/源代码]

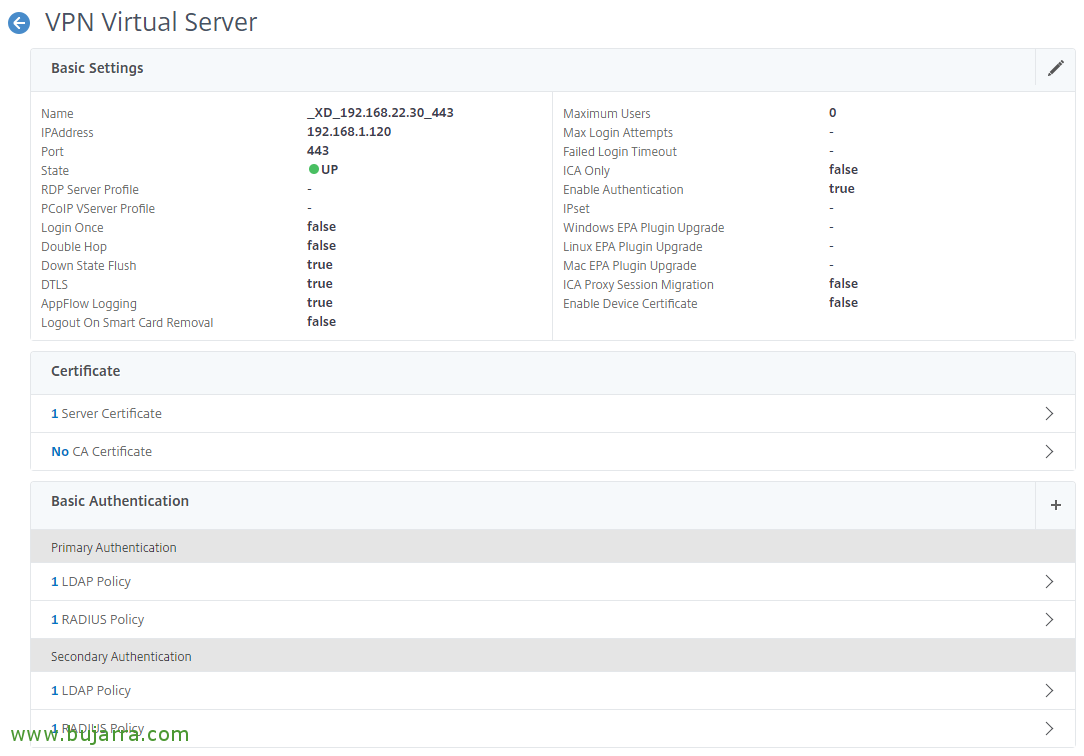

现在,我们将转到 NetScaler Gateway 虚拟服务器并将它们链接在一起, 我们将创建主要身份验证和辅助身份验证, 为连接到我们的用户提供服务, 我们将保留为优先 100 LDAP 无接收方策略, 和 优先 90 RADIUS 接收器策略; 作为辅助身份验证, 我们将使用相反的方法, 这是, 具有优先级 100 RADIUS 无接收器策略, 和 优先 90 LDAP 接收器策略.

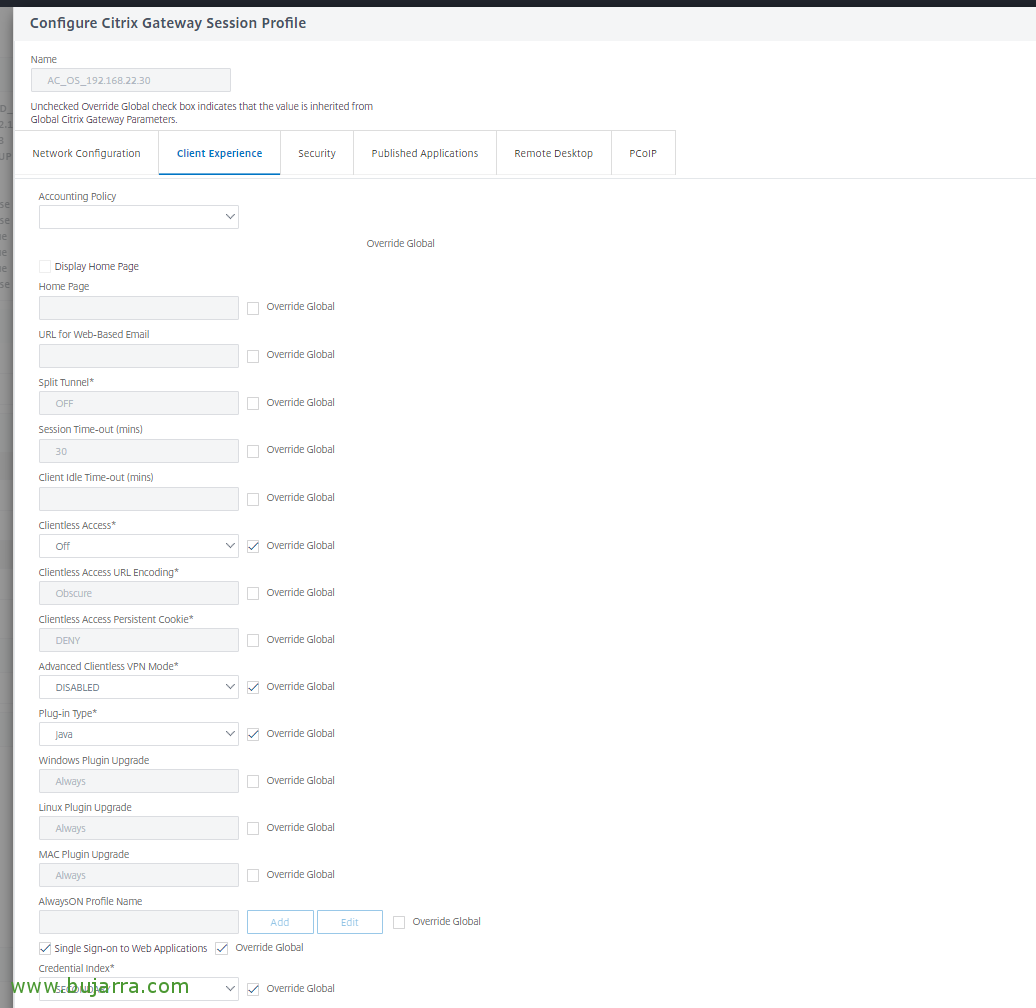

我们必须修改已经存在并应用于我们的 Virtual Server Gateway 的会话策略, 在我的情况下,默认的 'AC_OS_X.X.X.X', 那里, 在 “客户体验”, 在 “凭证索引” 我们必须指出 “二 次”. 并验证 other session 策略 (也将已经存在), 在本例中,'AC_WB_X.X.X.X’ 使用 “二 次”, 默认情况下会如此.

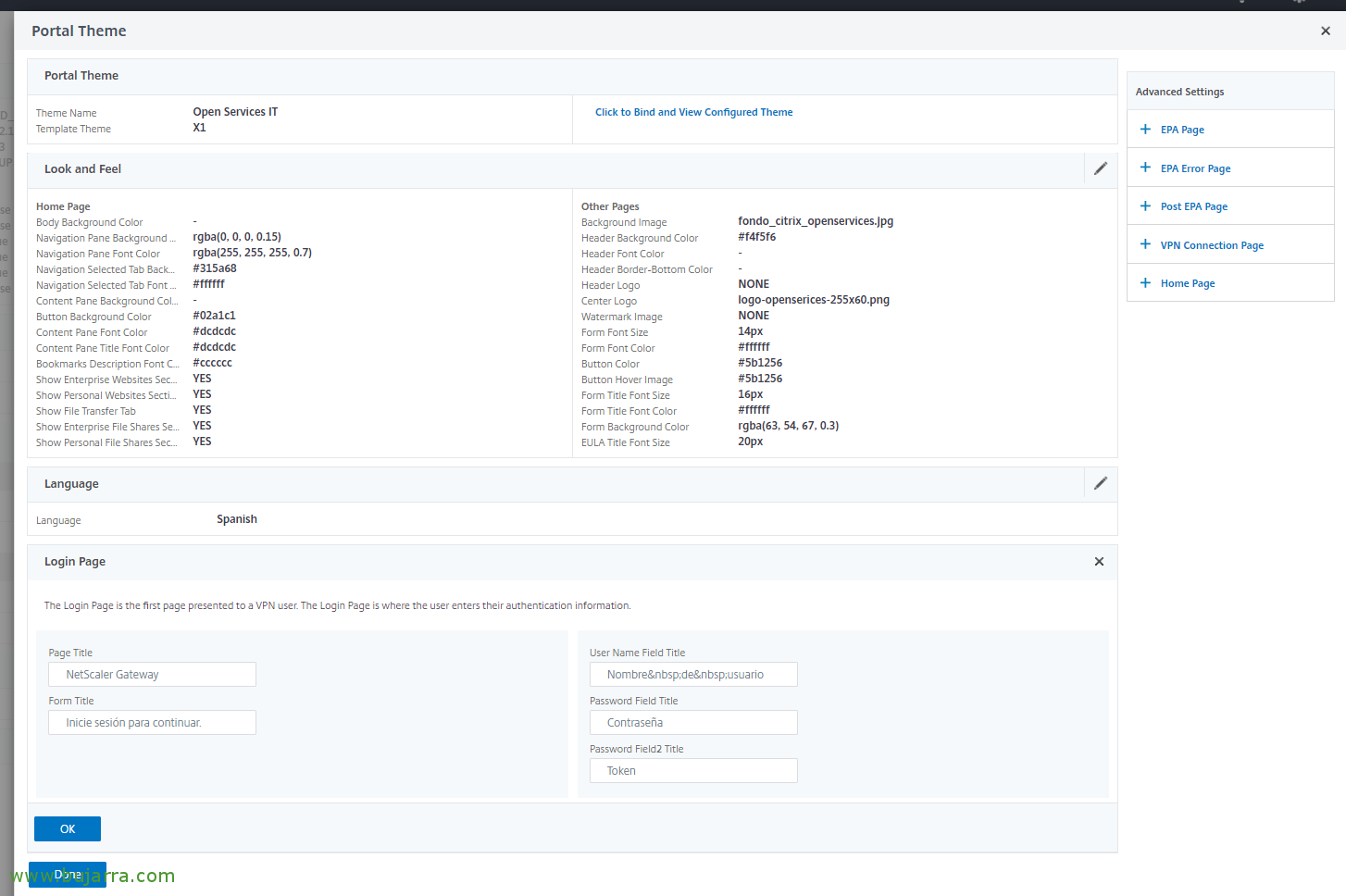

在 NetScaler Gateway 上, 正如我们肯定知道并应用了一个企业主题, 如果你还没有,你应该给你的用户提供一个个性化和令人愉悦的形象, 检讨 这篇文章 如果您需要. 嗯,我说的是, 我们将能够自定义用户将看到的文本字段的文本, 以指示,例如在 2 他没有问 “密码 2” 如果不是,则向用户 “令 牌” 从而更好地理解什么是密码和什么是 Token. 这是我说的, 我们将在我们的虚拟服务器上执行此操作, 在 Topic (主题) 部分, 通过单击它,我们可以添加 “登录页面” 并使用更好的文本自定义这些字段.

为 Active Directory 用户启用令牌,

返回 SMS2, 是时候尝试一下了! 我们将注册一个用户!

现在我们必须选择我们感兴趣的启用 2FA 身份验证的用户, 为此, 我们打开 ” SMS2 管理控制台”, 关于我们感兴趣的每个用户, 我们选择它,然后我们将 “身份验证选项”,

我们使 “OATHCalc”, 我们指导您使用 TOTP 类型 Token, 在 Authenticator 中,我们可以直接告诉您使用 Google Authenticator,然后单击 “生成共享密钥”, 它会给我们一个秘密或二维码,我们必须将其发送给用户,以便他们可以从他们的移动设备注册他们的帐户.

现在终于, 手头有一部手机, 安装了 Google Authenticator 应用程序并使用 QR 码添加了帐户, 该用户已经能够访问他们的 Citrix 门户,除了显示他们的用户名和密码之外, 您需要指定仅从此移动设备获取的临时 Token. 我们公司的装甲入口! 探索更多!