使用 Ettercap

嗅探技术每天都变得越来越流行, Arp-欺骗, DNS 欺骗, 中间的男人, 等, 但也有很多人认为他们是为网络的大师保留的, 直到最近,情况都是这样的, 但在这件事上,就像在一切事情上一样, 随着时间的推移, 互联网使快速开发工具成为可能,这些工具使以前非常复杂的工作变得复杂, 现在它是孩子的事 (我不确定这是好是坏).

在本文中,我将尝试解释 (以上) 如何使用该程序 “埃特卡普“.

我选择了 “埃特卡普” 除了我认为它是您可以找到的拦截连接的最佳工具之一之外, 因为我认为在 FOOL 之后 3 关于该主题的优秀手册 (网络和嗅探器, Arp-spoof, 基本原理和实践, 技术手册 “中间人” ), 关于什么 “莫比乌斯” 写一篇关于 “Dsniff” (适用于 Linux), 发表在杂志上 “黑客破解” 编号 11, 而那 “Vic_Thor” 说明如何使用 “凯恩” (窗户) 使用 ARP 中毒拦截网络流量 (HTTP 协议://www.freewebs.com/victhor/hxc/FAQ/faq2.pdf ) 我认为现在轮到 “埃特卡普” 而且我已经很久没有写过这种类型的文本了… 轮到🙂我了

我知道你们中的许多人都害怕 linux, 但你知道,你迟早要敢于冒险, 还有什么比这更好的时间呢?, 为什么 ettercap 可以在 Linux 下工作, 虽然如果你愿意继续思考它, 您也可以将其安装在 Windows 上, 在 Cygwin 的帮助下, 但我们稍后会讨论这个问题.

这些主题可能非常技术性, 但一如既往, 并让每个人都能理解, 我不打算对 ARP 进行深入的解释, 闻, 网络拓扑等… 我只是想展示理论上先进的攻击是多么容易, 但今天任何人都可以做到, 我的意思是, 任何人都可能对我们的安全构成威胁.

介绍:

在我们进入 ettercap 之前, 让我们介绍一些小概念,这些概念可以帮助您理解这一切是怎么回事.

集线器/交换机

网络有多种类型, 包括, 那些通过集线器连接设备的模块,以及那些通过交换机连接设备的模块. 假设我们有一个 mininet (局域网) 跟 3 设备, 就像许多人一样, 小型企业, 等, 所有三个都连接到一个集线器, 如果团队 1 想要打开文件夹 (或分享) 团队 2, 进入该文件夹的请求将离开计算机 1, 她去了中心,它把她送到了团队 2 和 3, 但是,由于请求是针对团队的 2, 这 3 当他收到它时,他就会简单地忽略它, 和 2 将收到并响应, 有了答案,同样的事情还会再次发生.

在这种情况下, 团队中的人员 3 您可以使用嗅探器, 然后让它听, 这样您就可以看到更换设备的所有信息 1 和 2, 因为您将在嗅探器中看到所有那些不是用于, 但为了团队 2.

如果我们的 mininet 有一个交换机而不是集线器,那么操作会有所不同, 在与以前相同的情况下, 团队的要求 1 我会出去开关, 但他只会把她送到团队中 2, 既然它是写给他的 (这就是与集线器的区别) , 和 3 他什么都不知道. 现在是团队的嗅探者 3 它不再对任何事情有好处.

IP/Mac

连接到网络/Internet 的每台计算机, 具有 (至少) 一个 IP 地址,每个连接设备都有一个 MAC 地址. IP 地址的类型为 X.X.X.X,用于在连接时区分一台计算机和另一台计算机 (孤立的团队, 我的意思是, 无任何连接, 它也有 IP, 它是 127.0.0.1). MAC 地址为 “记录” 在每个连接的设备上 (网卡, 路由器, 调制解调器…) 理论上不应该有 2 在世界上平等, 直到最近,人们还认为它们无法更改,并且从不久前就有更改它们的技术 (不总是).

为了更清楚地说明,让我们看看一些情况: 独立团队, 通过调制解调器连接到 Internet 的 IP 将由其 ISP 分配给它,并且调制解调器出厂时附带的 MAC. 如果有多台计算机使用调制解调器路由器连接到 Internet (在多位置) Internet 设备将由 ISP 分配给调制解调器路由器的 IP 来识别,MAC 将是调制解调器路由器的 MAC, 但他们之间会彼此认同 (以及 modem-router) 使用网络管理员分配给您的 IP 和网卡的 MAC(如果是计算机), 因为调制解调器路由器有自己的 MAC.

以我们的 mininet 为例, 假设计算机的 IP 1 是 1.1.1.1 团队的 2 是 2.2.2.2 和 3 是 3.3.3.3, 并且网卡的 MAC 地址是 MAC1, 分别为 MAC2 和 MAC3, 这将有助于我们理解以下段落.

ARP 欺骗

这就是 ARP 的用武之地 (地址解析协议). ARP 的工作原理是发送发出以下查询的数据包: “如果您的 IP 是 X.X.X.X,请将您的 MAC 地址发送给我”, 当计算机收到此查询时, 检查指定的 IP 是否是您的 IP,如果是,则通过发送您的 MAC 地址进行响应, 以及制定咨询的团队, 它将使用 IP 和 MAC 缓存响应 (IP/MAC).

重要的是,这些数据包被发送到网络上的所有计算机, 无论网络是通过交换机还是集线器连接的.

Arp 欺骗通过发送专门创建的 ARP 查询和响应来工作.

回到我们的迷你网络, 如果团队 3 ARP 回复团队 1 带有纵的 IP/MAC 信息, 可以欺骗你,如果有任何信息传出来,就可以得到它 1 对 2, 它实际上朝着 3, 因此,我们再次找到了这个团队 3 可以拦截 1 和 2 即使网络有交换机.

我们已经在上面说了一点 “特制的 ARP 响应”, 这些答案将包含什么?? 只是, 团队 3 将构造一个 IP/MAC 内容为 2.2.2.2/MAC3 的响应 (当然,在现实中,这要复杂得多, 但我认为操作是明确的), 并将其发送给团队 1, 例如, 这样,此响应将保存在 1, 他会相信 IP 2.2.2.2 它对应于 MAC3 而不是 MAC2 ( 这称为 ARP 中毒).

埃特卡普

这是什么?

根据其作者的说法:

“Ettercap 是用于带交换机的 LAN 网络的嗅探器/拦截器/记录器, 支持多种方案的主动和被动剖析 (甚至加密) 并包括许多用于网络和主机分析的功能 (主机).

其功能, 最突出的有以下几点:

*在连接处于活动状态时通过模拟命令或响应,将字符注入已建立的连接.

*SSH1 支持: 它甚至可以拦截用户和密码,甚至在连接中 “安全” 使用 SSH.

*HTTPS 支持: 使用 http SSL 拦截连接 (据说是安全的) 即使它们是通过代理设置的.

*使用 GRE 隧道拦截远程流量: 如果连接是通过与 Cisco 路由器的 GRE 隧道建立的, 可以拦截它并发起攻击 “中间人”.

*”中间人” 反对 PPTP 隧道 (点对点隧道协议).

插件支持.

插件列表:

Password Collector 在 : 泰尔内特, FTP (自由贸易协定, 流行, RLOGIN, SSH1, 国际集装箱码头, SMB (中小型企业), MySQL (MySQL的, HTTP 协议, NNTP, X11, NAPSTER的, 国际广播公司, 把, 边界网关协议, 袜子 5, IMAP 协议 4, VNC, LDAP 协议, NFS (英语), SNMP (SNMP 协议), 半衰期, 地震 3, MSN 系列, YMSG 公司.

数据包过滤和替换.

操作系统指纹: 我的意思是, 远程操作系统检测.

终止连接.

LAN 扫描仪: 主机, 打开端口, 服务业…

在同一网络上查找其他中毒.

端口窃取 (港口盗窃): 这是交换机网络中嗅探的一种新方法, 没有 ARP 中毒”.

此信息取自 Ettercap 官方网站,让我们了解该工具的强大功能.

Linux 安装:

安装非常简单, 从现在开始我要讨论的版本是 0.6.b, 首先我们从官方网站下载文件

http://ettercap.sourceforge.net/index.php?s=download

(还有 rpm, 但我不推荐他们, 因为它们没有附带 tar 文件附带的所有插件, 至少我尝试过的)

下载后, 我们解压它:

tar -zxvf ettercap-0.6.b.tar.gz

让我们转到解压的文件夹:

冷却时间 ettercap-0.6.b

我们开始:

./设置

如果一切顺利,我们有几个 make 选项, 我建议你安装所有东西, 对于这个 Put:

制作complete_install

并且它已经安装了.

如果要使用 SSH1 或 HTTPS 选项,则需要 OpenSSL 库 ( HTTP 协议://www.openssl.org ) 如果您尚未安装

在 Windows 上安装:

与大多数专为 Linux 设计的程序一样, 多亏了 cygwin,可以在 Windows 上运行它们 (HTTP 协议://cygwin.com/setup.exe).

但 Windows 也有一个特定的发行版, 您可以从:

http://sourceforge.net/projects/ettercap/

如果您更喜欢在 Windows 上安装 Linux 软件包,那么您很幸运, 该包包含一个名为 README 的文件。WIN32 中详细解释了您需要遵循的步骤.

使用 Ettercap:

在开始使用 Ettercap 之前,我们必须配置我们的系统以接受它检测到的所有软件包, 为此, 我们打开一个终端并写入:

回波 1 > /proc/sys/net/ipv4/ip_forward

检查ip_forward是否在 1 或 0 (开启或关闭) 我们可以使用这个命令:

cat /proc/sys/net/ipv4/ip_forward

答案应该是 1.

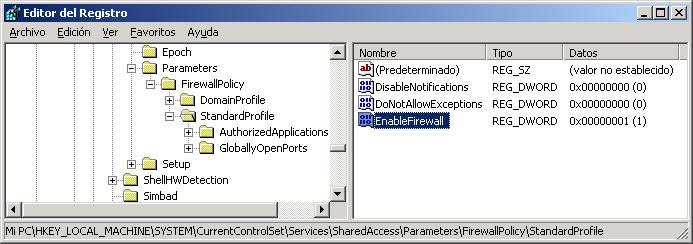

要在 Windows 中执行相同的操作,我们必须转到注册表, 到链:

HKLMSYSTEMCurrentControlSetServicesTcpipParameters

在 IPEnableRouter 值中,我们放置了一个 1 而不是 0.

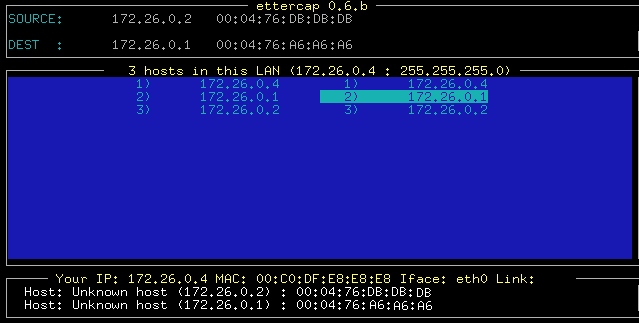

现在已激活 ip_forward 并安装了 Ettercap, 我们在终端中运行它 (尺寸大于 80×25) 我们看到它做的第一件事就是搜索我们网络中的所有设备, 何时结束, 此时将显示一个屏幕,其中显示两列,其中 IP 位于我们网络中的 contradas 中, 在左列中,选择 (移动光标并按 Enter 键) 团队 “起源” 你想监视什么?, 右侧是团队 “命运”, 这样我们才能相互理解, 假设在我所在的网络上,有一个连接网关的交换机 (172.26.0.1) 与其他团队, 在捕获时,有 2 设备已开启 172.26.0.2 和 172.26.0.4.

我的团队是 172.26.0.4 我将尝试拦截团队交换的所有信息 172.26.0.2 带互联网, 我的意思是, 从 172.26.0.1 via switch (通过交换机), 因此,我在第一列中选择团队 172.26.0.2 在第二个 172.26.0.1, 以下是我们将看到的内容:

如果我们按 F1,我们将看到帮助菜单 (所有菜单都有自己的帮助, 并且您始终可以通过按 F1 来访问):

我们看到有 3 嗅探模式:

ARP 中毒 -> 通过按 'a’ 或 'A’

探查 IP -> 按 的’ o'S’

MAC 嗅探 -> 按 'm’ o 'M’

在本例中,我们将按 'a', 但还有更多有趣的东西, 要访问插件,您必须按“p’ 或 'P’ , 要找出网络上计算机的操作系统,我们将按“f”’ 或 'F', 我们还可以通过按 'X' 来编辑包的标题’ 或 'X', 等… 无论如何,这取决于你.

让我们激活我们想要使用的插件, 为此,请按 Q’ (退出) 退出帮助,现在按“p”, 这是我们看到的菜单:

如果我们用光标向下移动,我们会看到我们有 34 已安装的插件 (我们拥有它们,因为在安装过程中,我们放置了“make complete_install’ 这包括插件), 我不打算一一解释, 因为每个 API 都有一个足够描述性的定义, 因为毫无疑问,还会有更多的人出现.

要使用的插件的选择取决于每种情况的需要, 但要小心,因为有些是 DOS 攻击,可能很危险, 用于 LAN 网络完整性.

使用光标在列表中移动,要选择要激活的那个,请按“Enter”, 该插件将标有 'A'.

有些标有“E”, 这些是独立执行的, 我的意思是, 未选中, 当您按 'enter' 时,它们会运行.

如果您有疑问, 测试, 选择将 '…密码…’ 😉

在此示例中,我激活了以下内容: H13_giant2, H20_dwarf, H30_thief (拦截密码和电子邮件超出了我的需求)

要从命令行查看您已安装的插件,请在终端中键入: 'ettercap -Np 列表’ 并运行一个特定的 'ettercap -Np nombre_del_pluging host'.

关于插件,还有很多东西需要了解, 为此,请阅读文件 'README.插件, 如果您对使用任何插件有任何疑问, 每个 Plugins 都位于一个文件夹中,其名称位于 'plugins' 文件夹中, 还有一些连同他们相应的 HOWTO.

我退出插件菜单 (按“Q”) 然后我开始捕捉, 在这种情况下,由于开关按下了“A”’ (ARP 中毒), 这就是你看到的:

我们看到每个已建立的通信的状态都很详细 (积极, 闭, 杀…) 和类型或协议 (HTTP 协议, 域…)

在顶部,我们可以看到有关我们配置的会话的信息, 在这种情况下,过滤器被禁用 (滤波器: 离) 以及密码的捕获 (主动剖析器: 上) 嗅探类型为 ARP.

我们可以打开帮助 (F1 系列) 看看我们能做的一切.

按 'enter'’ 在任何一行上,我们都可以嗅探选定的连接, 如果处于活动状态 (积极) 我们将看到左侧框中目标团队发送的内容,以及右侧框中从远程计算机发送到目标团队的内容.

这是屏幕截图:

我必须在那里找到密码吗? 不, Ettercap 非常聪明, 让工作更轻松, 显示找到的用户名和密码, 在窗口底部, 当我们选择他们所在的连接时.

例如, 这是当有人通过 Web 连接到您的电子邮件时捕获的 Hotmail 密码:

如下所示,用户是可见的, 通行证和使用它们的 URL. 请注意,连接是 https (理论上安全).

虽然不是一切都那么美丽, 这是 MSN 登录的捕获:

如您所见,它没有以纯文本形式向我们提供密码 (逻辑), 但… 以及会话被盗? 嗯嗯, 我不知道,我不知道, 嗯,这是一个很长的话题, 再次🙂停止

无论如何, 当你感到疲倦时, 你按 'l’ o 'L’ 所有捕获的密码都保存在日志中.

井, 我认为作为一个例子就足够了, 还有很多东西要看, 例如 POP 捕获, FTP (自由贸易协定, 泰尔内特, 国际广播公司 … , 手动编辑已发送包的标头, 过滤 器 (,允许您捕获和编辑字符串 “在翼上”, 等… 但这取决于你.

如您所见, 所有这些文本, 不仅仅是一本手册, 是一个演示文稿, 联系, 或者随心所欲地称呼它, 我希望它至少有助于扩展他们中的一些人对目前正在使用的这些技术的了解.