Ús de Man In The Middle amb Ettercap – MITM – Enverinament ARP – ARP spoofing – ARP poisoning

En este tutorial se explica cómo esnifar una red o un equipo en concreto sin que nos coloquemos fisicamente entre él y su puerta de enlace. Un escenario ideal es hackear una red wireless, nos conectamos a la red como si fueramos un host más, y usamos esta técnica para que todo el tráfico pase por nosotros, y lo analizamos con el software que sea, o mismamente con el Ettercap. Este sería un ejemplo lógico de qué es Man In The Middle:

Nos colocaríamos mediante el envenenamiento ARP en el medio, es decirles a los clientes de la red o a uno en concreto que su puerta de enlace somos nosotros, simplemente lo que se le hace es cambiarsele la MAC de su puerta de enlace y se pondría nuestra MAC, así el switch nos mandaría el tráfico, y ya nosotros a internet automáticamente.

En este procedimiento usaremos el software gratuito Ettercap para demostrarlo, nos bajaremos el cliente para Windows y nos lo instalamos que es muy simple su instalación. El seu web oficial: http://ettercap.sourceforge.net y por AKI una versión para Windows (o busca en Google!).

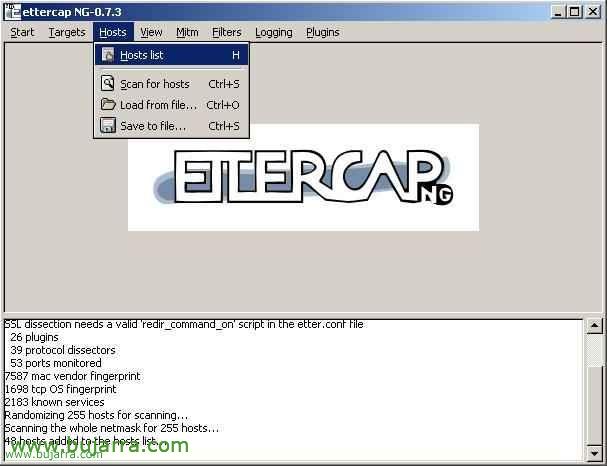

Yo usaré la versión Ettercap NG-0.7.3, una vez instalada lo abrimos, si seríamos por defecto la pasarela de alguien y tenemos dos interfaces de red pasando nuestro trafico por ellas seleccionaríamos la opción “Bridged sniffing…” pero como lo que haremos será ponernos en el medio, posem en “Sniff” > “Unified sniffing…”

Seleccionamos el adaptador de red que tenemos conectado a la red que queremos esnifar y damos a “Acceptar”

Bé, ahora lo que haremos es ver que equipos hay en la red, para ello la escaneamos “Hosts” > “Scan for hosts”

Esperamos que busque en la red…

Y nos dice que ha encontrado 48 equips, ok, veamos cuales son “Hosts” > “Hosts list”

Lo primero que suelo hacer es agregar como Destino1 la puerta de enlace, por la que sale la gente a internet, en mi caso la 192.168.1.202, la selecciono y pulso en “Add to Target 1”,

Ahora debemos agregar las máquinas que queremos espiar, en mi caso sólo quiero ver una en concreto, la 192.168.1.203, la selecciono y pulso en “Add to Target 2” y a correr, pero si lo que realmente queremos es esnifar toda la red, seleccionamos todos menos el host anterior y los agregamos como Target2 (o ninguno).

Comenzamos a esnifar, da igual el orden, si comenzar ya a esnifar o hacer primero el envenenamiento ARP, bo “Start” > “Start sniffing”

Y ahora hacemos el envenenamiento, per a això des de “Mitm” > “Arp poisoning…”

Marquem “Sniff remote connections” y damos a “OK”

Ahora cómo está esnifando y el envenenamiento habilitado es esperar a que el ettercap nos pille las contraseñas, pero OJO! que sólo nos pillaría las que son texto plano, como POP3, FTP, Telnet… en este ejemplo se ve que mi victima se ha conectado por FTP a una dirección IP, me indica con que usuario y contraseña. Perfecte, vemos que funciona! lo que podríamos ahora es utilizar nuestra imaginación para absorver toda la información posible, como poner un sniffer que nos saque todo el tráfico cómo el Ethereal o el Wireshark… o si creemos que está usando MSN Messenger, podemos ver con quien habla con el MSN Sniffer… usar la imaginación!!!

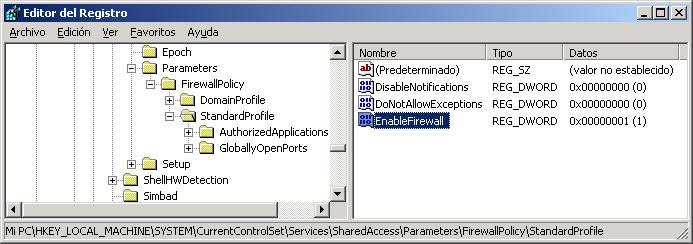

Esto es para que se entienda lo que es el envenenamiento ARP, con el comando “arp -a” se ven las tablas arp de un equipo, per exemple, si lo ejecuto en el PC victima antes de hackearle vemos que la puerta de enlace, la 192.168.1.202 tiene una dirección MAC asociada. Pero en cuanto se le envenena la MAC cambiará y será la MAC del equipo atacante, para que todo el tráfico pase por él.

OJO! cuando acabemos de jugar, debemos parar el envenenamiento por que si no, cuando apagemos nuestro equipo(el atacante), la victima se quedará sin conectividad a internet ya que nosotros somos su puerta de enlace. Així que “Mitm” > “Stop mitm attack(s)”.

“OK”

Y lógicamente pararíamos de esnifar ya que hemos finalizado de jugar, “Start” > “Stop sniffing”.

Pues este procedimiento se puede usar para cualquier entorno, sea una red wifi, una lan… nunca usaremos este documento para hacer el mal, para realizar daños, simplemente como curiosidad y probar el estado de nuestra red. Si queremos evitar que nos puedan atacar de esta forma, deberíamos de proteger nuestras conexiones con la máxima seguridad, nunca usando contraseñas en texto plano, y si debe de ser, encriptaremos la red con IPSec – AKI.

www.bujarra.com – Héctor Herrero – nh*****@*****ra.com – v 1.0