Proxy de Autenticação VMware vSphere

Já numa Documento anterior da versão 4.1 vimos como novidade que podíamos incluir os nossos hosts ESXi num Active Directory para autenticar-nos diretamente com contas centralizadas; uma das novidades do vSphere 5 é a possibilidade de implementar um proxy intermédio entre os hosts e o nosso domínio. Tudo isto para ajudar na implementação com Auto Deploy, sem colocar utilizadores com palavras-passe em ficheiros de configuração, também poderemos usá-lo com hosts não implementados com Auto Deploy!

Se o instalarmos no Windows 2008 R2 deveremos instalar o patch KB981506 do site da Microsoft, caso contrário receberemos o erro: 'Falha ao ligar o website CAM com CTL e Falha ao inicializar o CAMAdapter' no ficheiro “C:ProgramDataVMwarevSphereAuthenticationProxylogscamadapter.log”. Requerimentos: IIS con compatibilidad con la metabase de IIS 6, Extensiones ISAPI & Restricciones de IP y dominio. Además deberemos tener ya desplegado vSphere Auto Deploy en nuestra infraestructura para no tener otro error: 'Failed to get the url of Waiter's website from VC' & 'Failed to initialize CAMAdapter'.

Desde el DVD de VMware vSphere 5.0, Selecionar “Proxy de Autenticação VMware vSphere” & “Instalar”,

Comenzamos con el asistente de instalación para VMware vSphere Authentication Proxy, “Próximo”,

“Próximo” para ver as patentes…

“Próximo” Para aceitar o contrato de licença,

Selecionamos el path de instalación para Authentication Proxy, por defecto es '%ProgramFiles (x86)%VMwarevSphere Authentication Proxy’ & “Próximo”

Daremos la información sobre nuestro vCenter Server, su dirección IP, el puerto HTTP, un usuario con privilegios de administrador y su password. “Próximo”,

Indicamos cómo queremos que se vea nuestro proxy de autenticación en el vCenter & “Próximo”,

Clique em “Instalar” para que a instalação comece!

… Aguarde alguns segundos…

“Acabar”,

Nada mau, ahora en la consola de gestión de IIS, debemos habilitar las direciones IP que queremos que se conecten al sitio “Computer Account Management Web Site” Nós vamos “Restricciones de direciones IP y dominios,

“Agregar entrada de permiso…”

E introducimos las direciones IP individuales de nuestros hosts ESXi o diretamente un rango IP & aceptamos todo.

Posterior, tendremos que exportar el certificado que tengamos en el sitio IIS, para ello mediante la consola de administración de IIS 7 > Sobre el sitio “Computer Account Management Web Site” > “Configuración SSL” > “Enlaces…” > sobre el sitio https con el puerto 51915 > “Modificar…”, sobre el certificado “Ver…”, cílio “Detalhes” > “Copiar en archivo…” y selecionaremos: “Não exportar a chave privada” & exportando-o como “X.509 codificado em base 64 (.cer)”.

Se tivermos problemas, podemos abrir diretamente a URL que trata o ESXi a partir de um navegador, até podermos ver o conteúdo da dll com os dados do nosso AD: https (em inglês)://ENDEREÇO_IP_PROXY:51915/CAM_ISAPI/camiis.dll

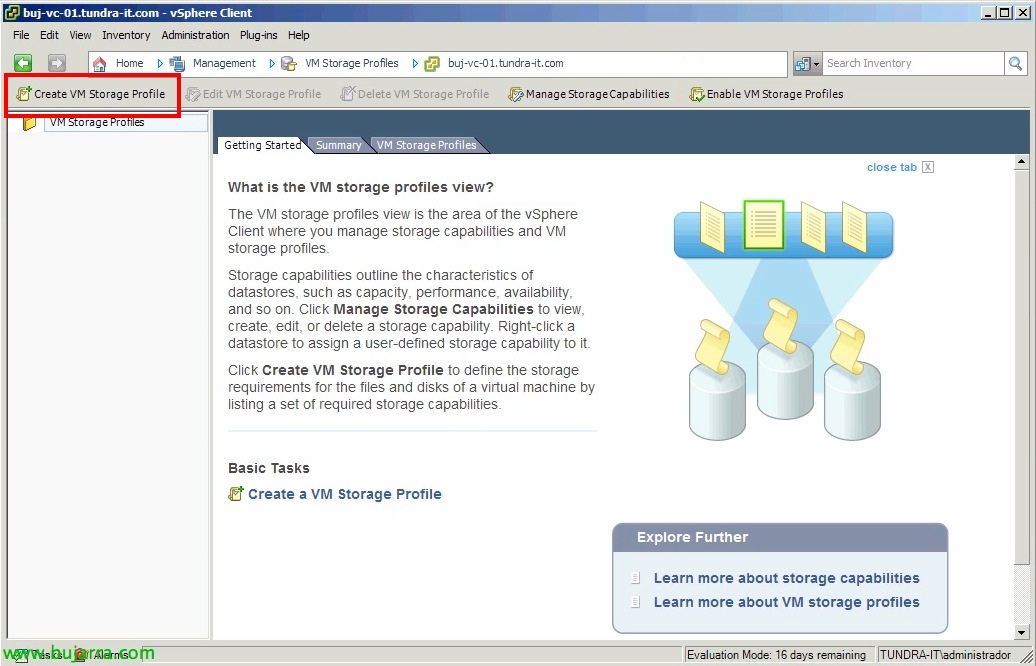

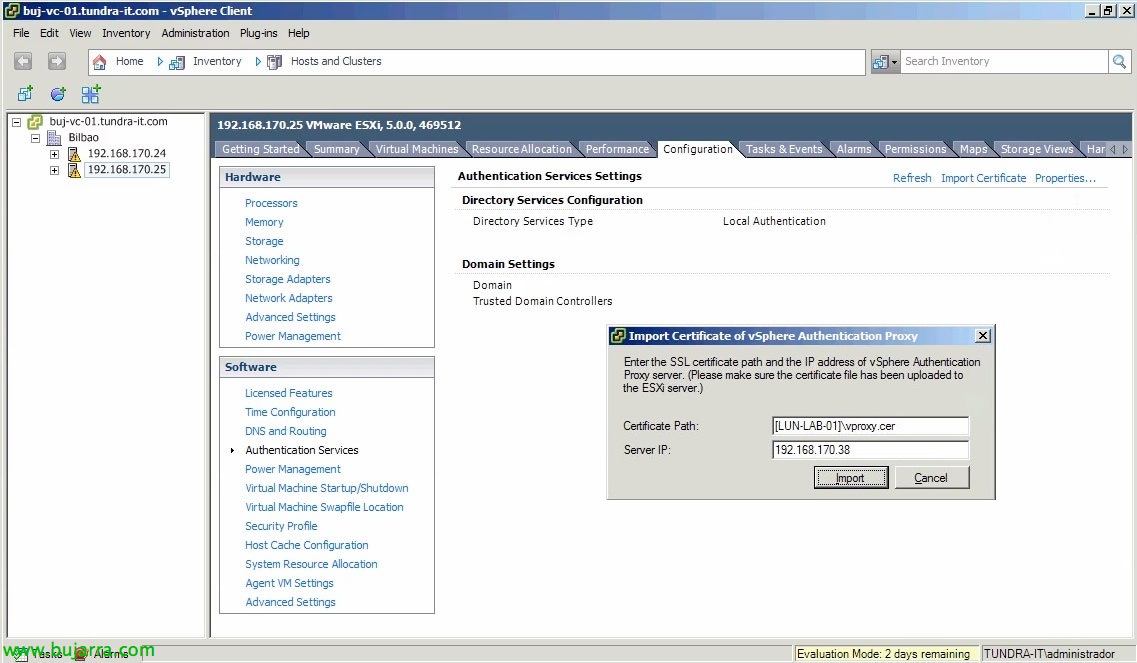

Nada mau, uma vez exportado o certificado do IIS, teremos que o subir temporariamente para um datastore, para importá-lo a partir de “Authentication Services” > “Importar Certificado…”. Introduziremos o certificado no formato seguinte para importá-lo com sucesso:

Caminho do Certificado: [ARMAZENAMENTO DE DADOS]PATHCERTIFICADO.cer

IP do Servidor: ENDEREÇO_IP_PROXY

Uma vez importado, já poderemos adicionar os nossos hosts manualmente a partir do link “Propriedades…”

Em 'Select Directory Service Type'’ introduzimos “Diretório ativo”, em 'Domain'’ o domínio ao qual nos iremos unir (podríamos incluir las OU's donde meteremos dicha cuenta de equipo, ej: tundra-it.com/OU Servidores) y marcaremos 'Use vSphere Authentication Proxy', introduciendo la dirección IP del proxy, Clique em “Join Domain” y veremos que nos meterá en dominio sin solicitar credenciales.