使用 Winlogbeat 将事件查看器事件从 Windows 计算机重定向到 Elasticsearch,并使用 Grafana 进行查看

不错, 一旦我们已经使用 Elasticsearch 设置了我们的平台, Logstash 和 Kibana, 在第一篇文章中,我们将使用 Winlogbeat 分析 Windows 计算机的事件查看器的事件! 我们将安装小型代理,并将我们决定的事件发送到 Logstash 以处理并存储在 Elasticsearch 中, 然后我们将使用 Grafana 可视化它们!

这个过程将很简单, 首先,我们将从 https://www.elastic.co/downloads/beats/winlogbeat, 我们解压缩它并 , 例如,我们将其保留在 ‘ C:\Program Fileswinlogbeat'. 我们将编辑配置文件 'winlogbeat.yml’ 基于我们的需求, 无论如何,在 'winlogbeat.full.yml’ 我们拥有可以使用的所有选项和功能.

配置 Winlogbeat,

在 'winlogbeat.yml’ 我们将能够指示要重定向的事件日志和类型, 我们根据自己的需求进行配置. 默认情况下,应用程序处于启用状态, 安全 o 系统, (用英语书写), 查看哪些是我们的,我们从运行 'Get-EventLog * 的 Powershell 中获得’ 我们抓到他了!

[源代码]winlogbeat.event_logs:

– 名字: 应用

ignore_older: 72h

– 名字: 安全

水平: 危急, 错误, 警告

– 名字: 系统

– 名字: Veeam 代理[/源代码]

在 General ===== 部分,我们可以=====添加其他标签或字段,以防我们有兴趣将计算机的这个 Winlogbeat 与不同的关键字相关联, 以便它们可以用于不同的搜索, 如何指示它是否为 Server, 是数据库或 Web 服务器, 或拥有 IIS, 您的操作系统…

[源代码]标签: ["Portatil", "Windows 10", "OS-PO-01"]

领域:

globo_environment: 生产[/源代码]

在 Output (输出) 部分, 而不是直接将数据发送到 Elasticsearch, 我们最初将通过 Logstash 运行它们以进行处理. 因此,在正确的部分中,我们指明了 Logstash 服务器和我们要使用的端口 (在此示例中, 5044), 记得对 Elasticsearch 输出进行评论 # 我们留下了类似的东西:

[源代码]#——— Logstash 输出 ———

输出.logstash:

# Logstash 主机

主机: ["DIRECCION_IP_LOGSTASH:5044"][/源代码]

如果我们遇到问题,或者我们希望 Winlogbeat 生成日志来调试问题,我们必须启用:

[源代码]logging.to_files: 真

logging.files 文件:

路径: C:\Program Fileswinlogbeatlogs

logging.level (日志记录级别): 信息[/源代码]

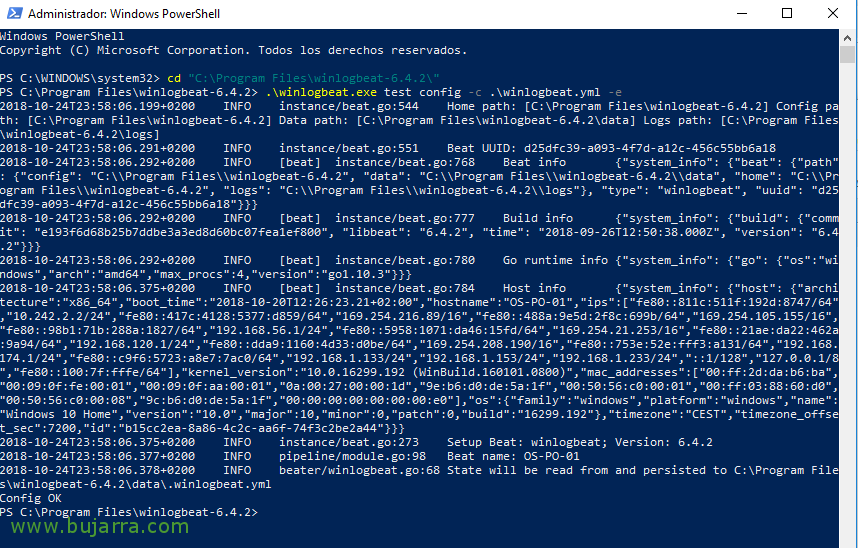

配置 Winlogbeat 后,我们可以测试是否正确配置了其配置文件, 我们打开具有管理员权限的 PowerShell 并转到其路径, 跑:

[源代码].\winlogbeat.exe test config -c .winlogbeat.yml -e[/源代码]

第一次我们需要导入你需要在我们的 Elasticsearch 中生成的字段格式的模板, 跑:

[源代码].\winlogbeat.exe设置 –模板 -E output.logstash.enabled=false -E 'output.elasticsearch.hosts=["direccion_ip_elasticsearch:9200"]'[/源代码]

配置 Logstash,

在你继续之前, 我们将转到 Logstash 服务器, 我们将允许 Logstash 接受 Winlogbeat 日志并将其存储在 Elasticsearch 中. 我们将使用一个名为 '/etc/logstash/conf.d/beats.conf 的配置文件’ 处理我们从 Elasticsearch 套件中的其他 Beats 产品收到的日志, 它将为每个, 像这样的事情会帮助我们:

[源代码]输入{

打{

端口 => "5044"

}

}

输出{

ElasticSearch 服务 {

主机=> ["DIRECCION_IP_ELASTICSEARCH:9200"]

索引 => "%{[@metadata][打]}-%{+YYYY-MM-dd}"

document_type => "%{[@metadata][类型]}"

}

}[/源代码]

我们重新启动 Logstash 以使更改生效:

[源代码]服务 Logstash 重启[/源代码]

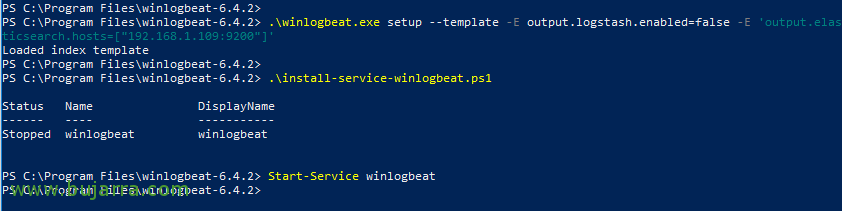

我们回到我们的 Windows 团队, 将 Winlogbeat 作为服务安装在我们的 Windows 上,我们可以启动它:

[源代码].\install-service-winlogbeat.ps1 → 作为服务安装

Start-Service winlogbeat[/源代码]

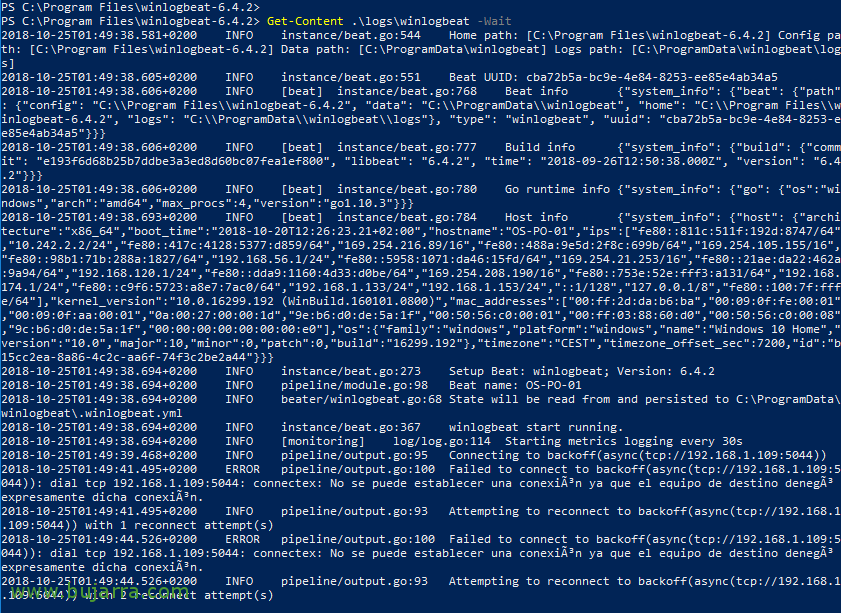

如果我们想查看连接的状态,我们可以运行:

[源代码]获取内容 .logswinlogbeat -wait[/源代码]

从 Kibana 出发,

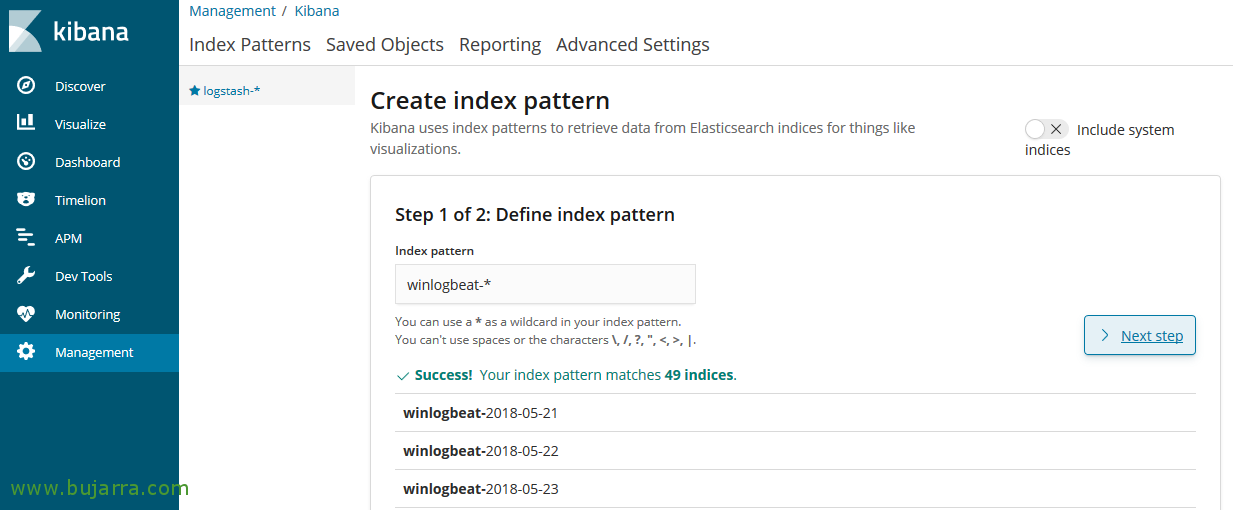

不错, 现在,我们将从 Kibana 创建此索引的模式, 我们打开 Kibana, “管理” >” 索引模式” > “创建索引模式”, 我们指示为模式 'Winlogbeat-*’ 我们跟随向导,

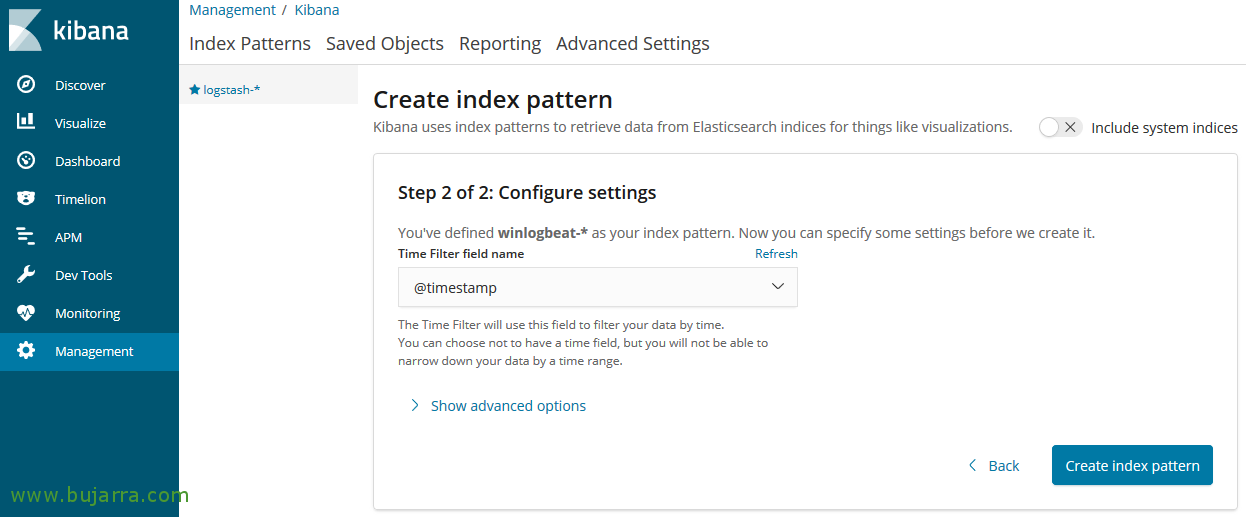

选择字段 ‘@timestamp’ 用作时间筛选器, 和 “创建索引模式”.

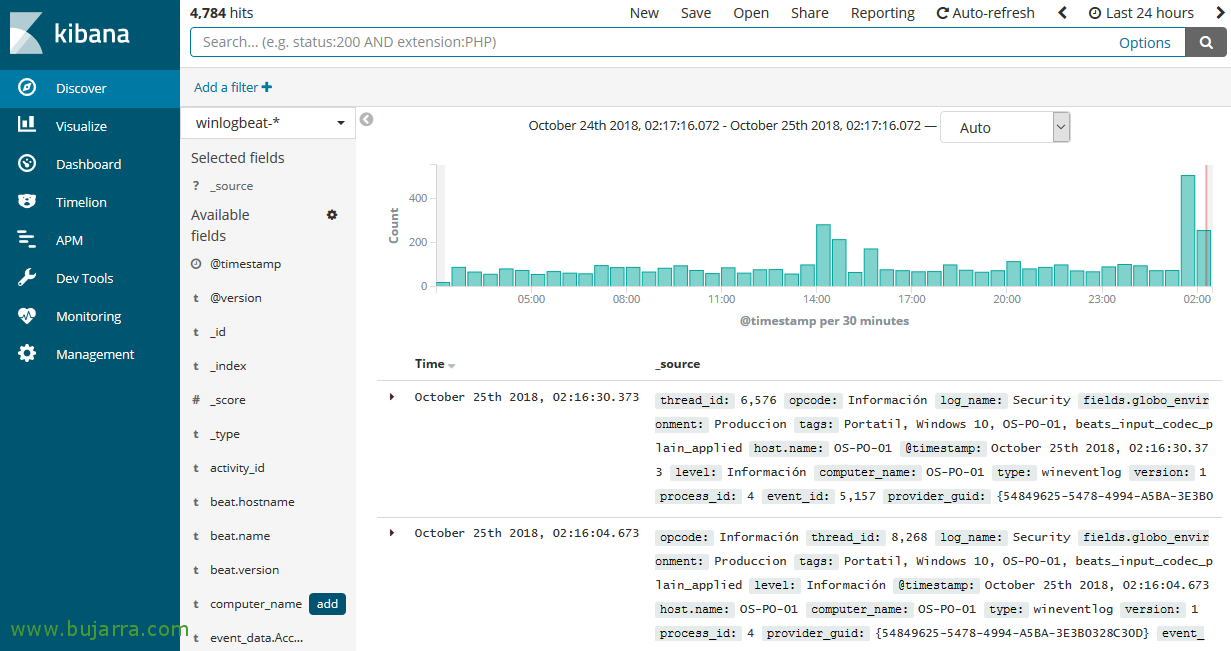

查看我们一直在获取的数据, 我们将 “发现”, 我们从 Winlogbeat 中选择了新创建的模式, 如果一切都按应有的方式进行, 我们的 Windows 计算机会将事件发送到 Logstash,并将 Logstash 发送到 Elasticsearch, 我们将存储已重定向的所有事件的日志!

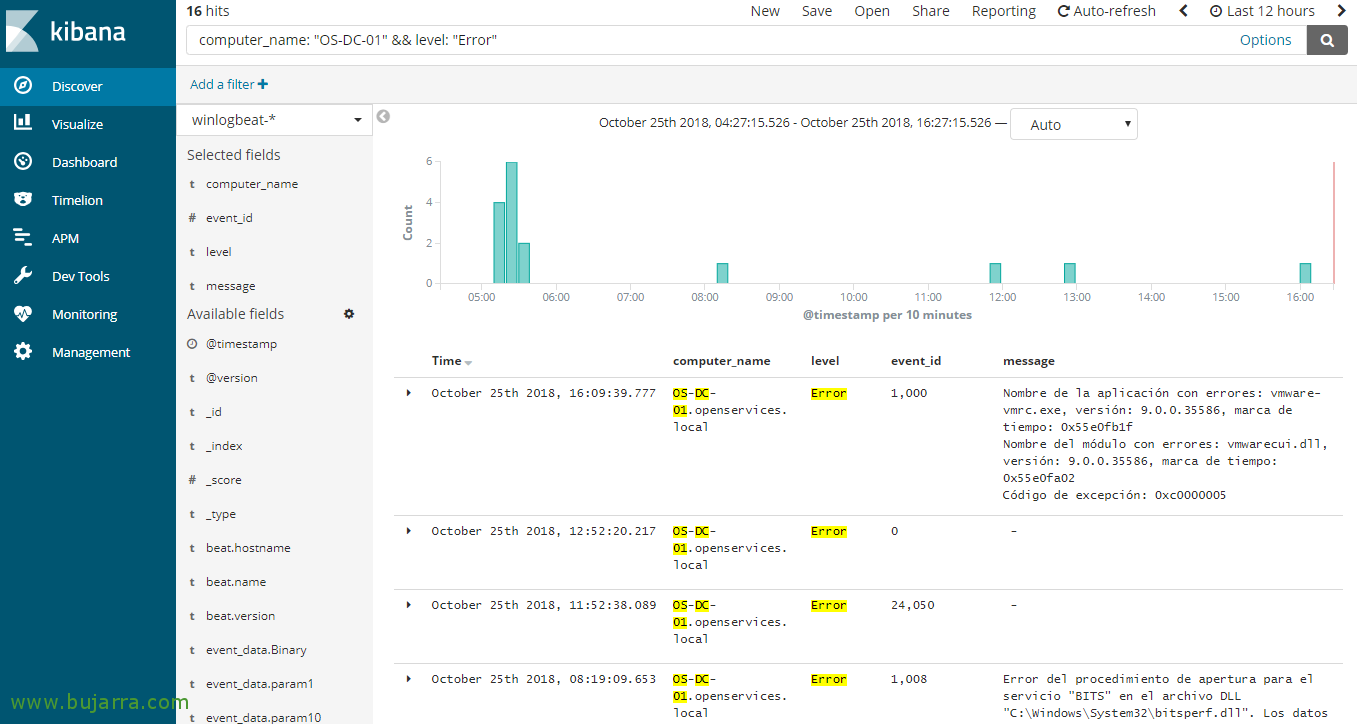

我们可以添加要可视化的字段, 或全部… 以及使用 Lucene 的语法过滤搜索, 要查看团队的事件,例如“computer_name: “NOMBRE_EQUIPO_WINDOWS”‘, o '水平: “错误”‘ 它将过滤并显示 Windows 错误级别的事件. 通过点按,您可以看到您可以根据需要简单地进行查询,以可视化所需的数据…

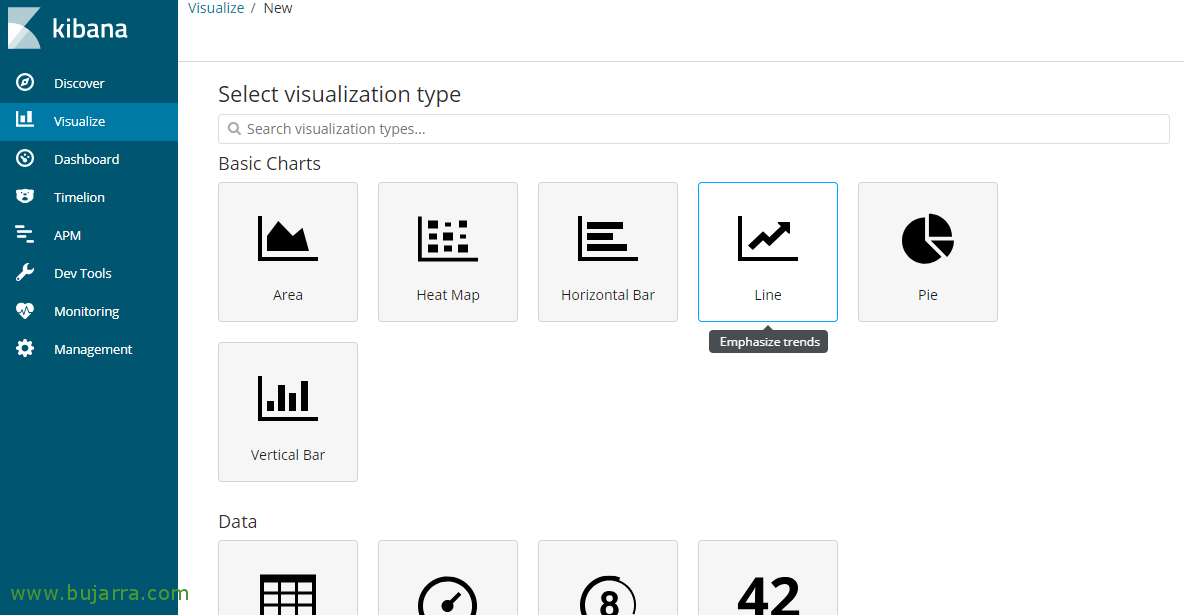

如果我们想要, 借助 Kibana,我们将能够创建这些数据的可视化效果,并以图形方式捕获这些数据, 比我们刚刚看到的要直观得多的东西, 因为 “可视 化”!

我们将看到,我们将能够创建表类型的可视化, 地区, 热图, 酒吧, 线, 奶酪… 但, 就我个人而言,我喜欢 Grafana 是我们接下来要看到的. 我并不是说我不鼓励您探索 Kibana, 这真是太棒了, 您将看到,您将能够以非常简单的方式查看您喜欢的任何数据.

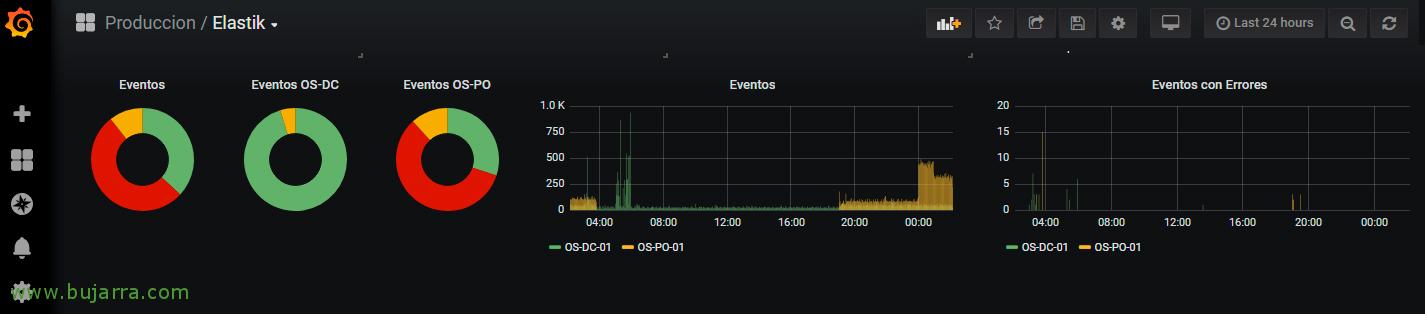

从 Grafana 出发,

我们将在这部分看到什么, 是如何最初创建 Grafana 到 Elasticsearch 连接器, 然后如何创建我们的第一个 Dashboard 并以不同且很酷的方式可视化我们存储在 Elasticsearch 中的数据.

来自我们的 Grafana, 我们可以去 “配置” > “数据源”, 我们将为连接命名, 在 URL 中,我们必须指示 Elasticsearch 的 URL“http://DIRECCION_IP_ELASTIC:9200’. 选择“winlogbeat-*”’ 用作索引的名称, 我们将 Time 字段的 @timestamp 字段指定,并选择 Elasticsearch 版本, 点击 “救 & 测试”,

现在是时候创建我们的第一个 Dashboard 了! 在其中,我们创建了一个面板, 在这种情况下,它将是典型的柱线, 我们将在其中可视化几台机器生成的所有事件. 我们根据 Elasticsearch 中的 Winlogbeat 索引选择连接器, 我们可以从这里使用相同的 Lucene 查询来可视化我们感兴趣的内容.

哦,好吧, 我们将创建我们感兴趣的可视化类型, 在这里,我们看到了最新的 24 我的团队小时数, 您的信息 活动, 那些是 Warning (警告) 和那些标记为 Errors (错误) 的, 奶酪和巧克力棒展示, 您将看到,几秒钟后您将制作您的!!! 我希望你觉得它很有趣,