使用 OTP 的 Citrix NetScaler Gateway (一次性密码)

井, 我想把这篇文章留给你很久了, 我们将在这里看到如何启用 Citrix NetScaler 的一项出色的新功能 12, 这是使用 OTP 身份验证的可能性 (一次性密码) 或一次性密码,无需依赖第三方制造商!

从 NetScaler 12.0 FR1 的 FR1 版本,如果我们有版本 企业或白金, 我们将完全集成启用和配置 Require 的可能性 双重 OTP 身份验证. 我们将能够使用户 您的移动设备 通过 Google Authenticator 应用程序,除了密码外,他们还必须提供一个随机的 OTP 密钥才能进入我们的企业门户, 因此,我们将确保我们想要的任何人进入我们的公司,并且没有用户进入我们公司 偷 您的密码.

在本文档中,我们将看到所有必要的步骤, 我们还将创建 一个 SVM 以便用户 第一 注册 您的设备 (将在每次想要注册新设备时使用此门户). 我们还将查看在 网关 此类 OTP 身份验证.

我们将考虑到目前 Citrix Receiver 不支持它, 但它将是专用的 (目前) 跟 浏览器, 因此,用户必须下载 谷歌身份验证器 (例如) 并注册,以便您可以定期访问您的应用程序或 Desktop Portal, 使用您常用的密码和 生成的随机代码 您从应用程序获取.

重要, 准备工作, 确保您有时间服务 NTP 已配置. 它假定您已经有一个正确配置的 NetScaler Gateway,该网关使用 LDAP 服务器和策略针对您的域进行验证, 我们将使用它来供用户访问门户 ‘管理OTP‘ 并管理其设备.

LDAP 身份验证

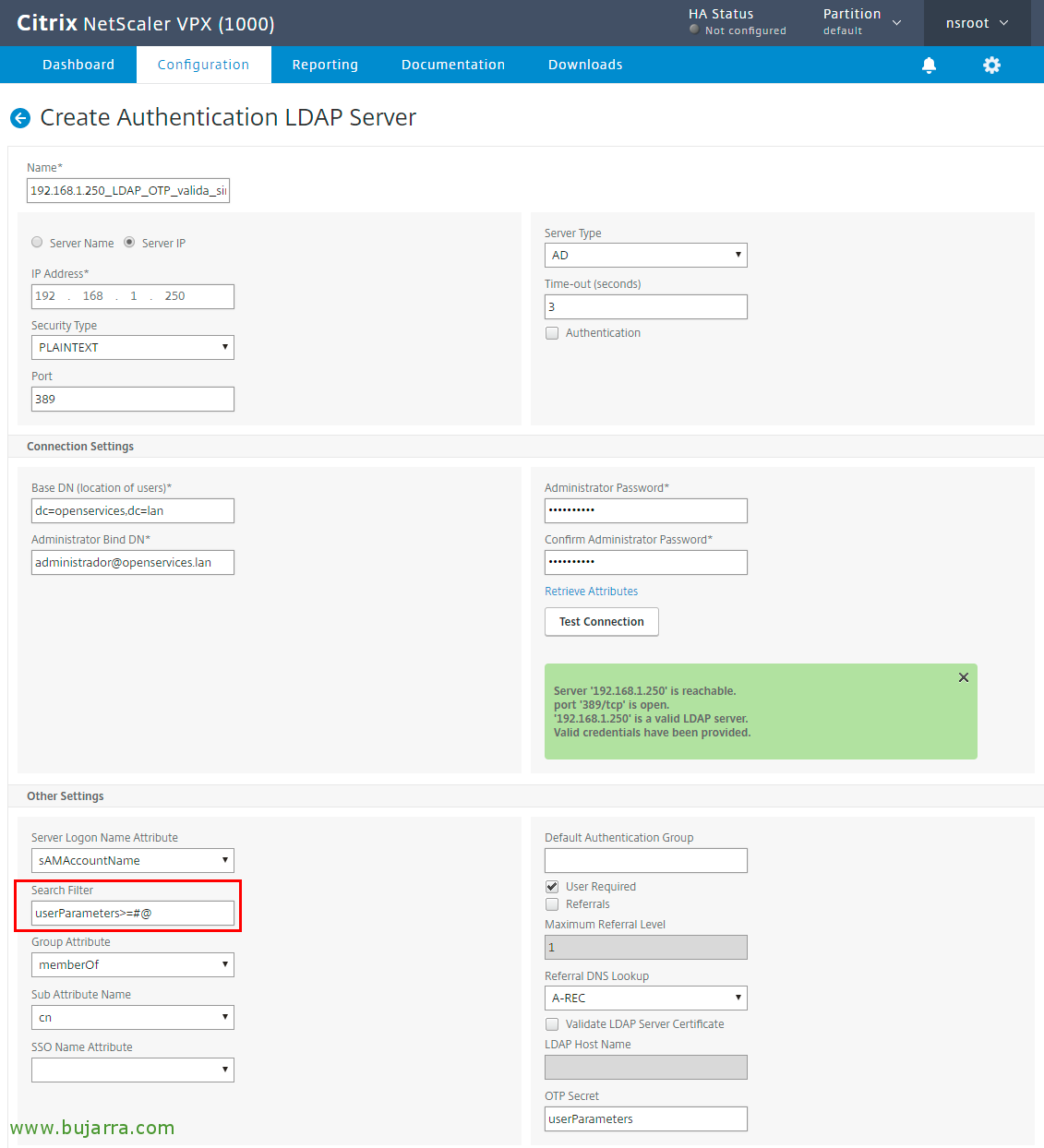

因为 “安全” > “AAA – 应用程序流量” > “政策” > “认证” > “高级策略” > “行动” > “LDAP 协议” > “加…”, 我们创建一个新的 LDAP 服务器. 就我而言,我会打电话给他 “192.168.1.250_LDAP_OTP_sin_auth”, 我们像往常一样填写 IP 和端口数据, 我们取消选中 “认证”, 在 “管理员绑定 DN” 我们必须在 Active Directory 的帐户中包含一个有权修改 OTP 属性的帐户. 加, (从右侧) 田野 “OTP 密钥” 我们将确定将在用户帐户中用于存储 OTP 密钥的属性 (例如,我们可以使用 userParameters 或者我们最喜欢的那个). 点击 “创造” 创建它.

不错, 我们创建另一个 LDAP 服务器, 在这种情况下,我会打电话给他 “192.168.1.250_LDAP_OTP_valida_sin”, 它将与上一个相同,但搜索过滤器发生了变化, 我们添加了 搜索过滤器 价值 userParameters>=#@ 并单击 创造.

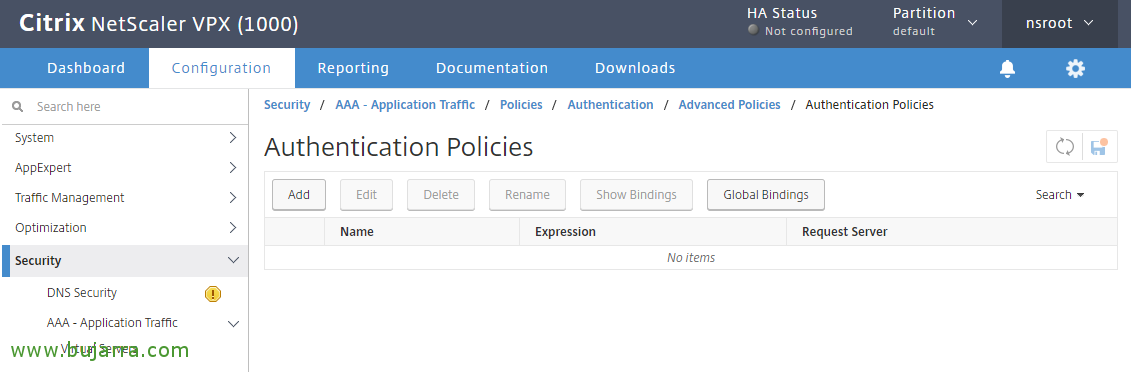

我们将 “安全” > “AAA – 应用程序流量” > “政策” > “认证” > “高级策略” > “政策” 并单击 “加” 为 创建身份验证策略.

我们表示 名字, 就我而言 “192.168.1.250_LDAP_adv”, 在 操作类型 表明 “LDAP 协议”, 我们选择 行动 我们的常规 LDAP 服务器, 我们最初在环境中已有的那个. 在 表达 表明 真 & 点击 Create!

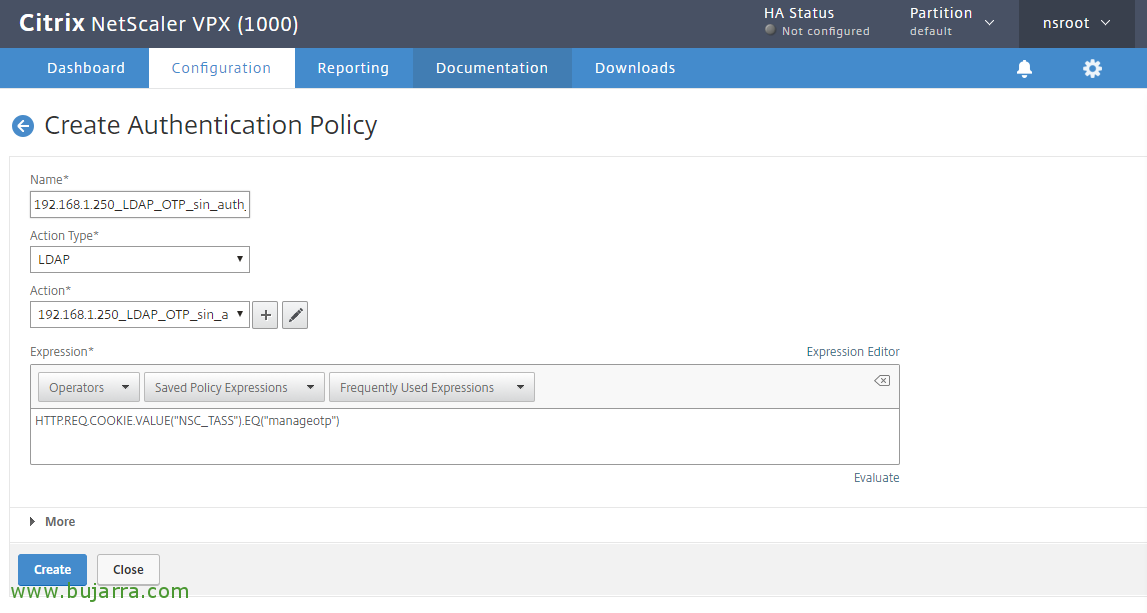

我们创建另一个新策略, 这将用于 OTP 管理, 我打电话给她 “192.168.1.250_LDAP_OTP_sin_auth_adv”, 在 操作类型 选择 “LDAP 协议”, 在 行动 我们将其与没有身份验证且也没有配置过滤器的 LDAP 服务器相关联, 这是我们创建的第一个, 就我而言,它是 “192.168.1.250_LDAP_OTP_sin_auth”. 在 表达 表明: HTTP 的 HTTP 请求。请求。饼干。价值(“NSC_TASS”).情 商(“管理OTP”) ,然后单击 Create.

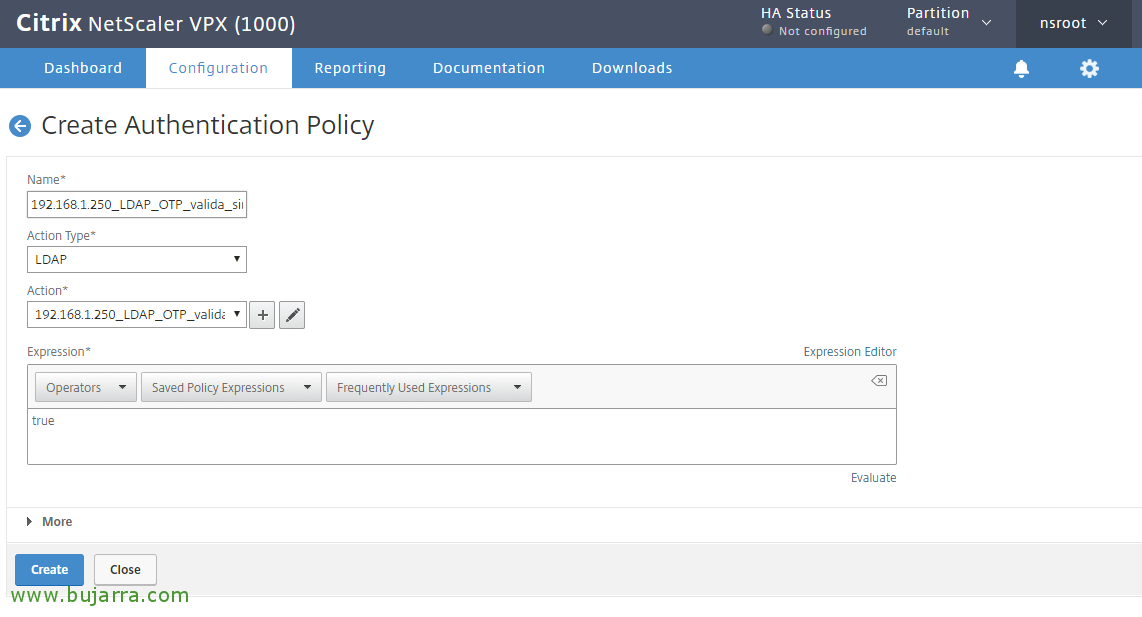

和 我们创建最后一个新策略, 将用于验证, 我打电话给她 “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, 在 操作类型 选择 “LDAP 协议”, 在 行动 我们将关联未启用身份验证的 LDAP 服务器, 配置了 OTP 密钥和搜索过滤器, 在这种情况下,它是 “192.168.1.250_LDAP_OTP_valida_sin”. 在 表达 表明 真 ,然后单击 Create.

登录架构,

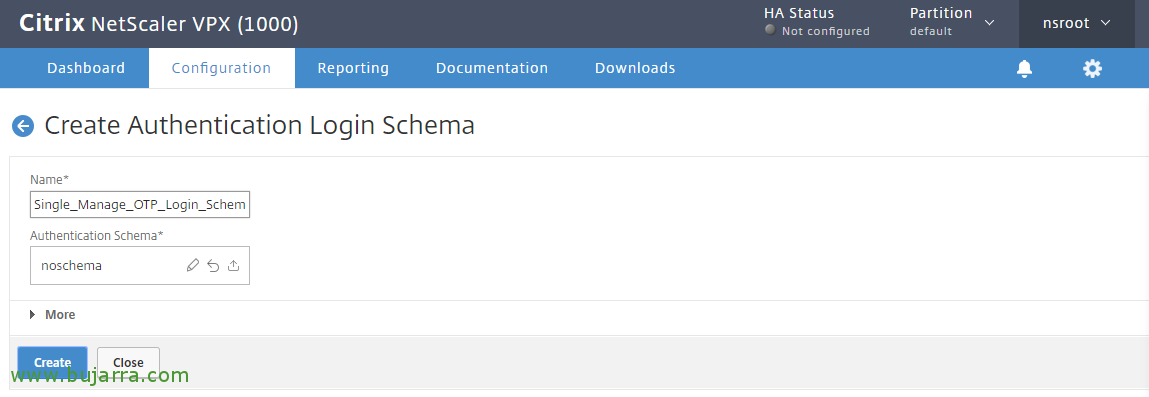

我们将 “安全” > “AAA – 应用程序流量” > “登录架构” > “配置 文件” > “加”,

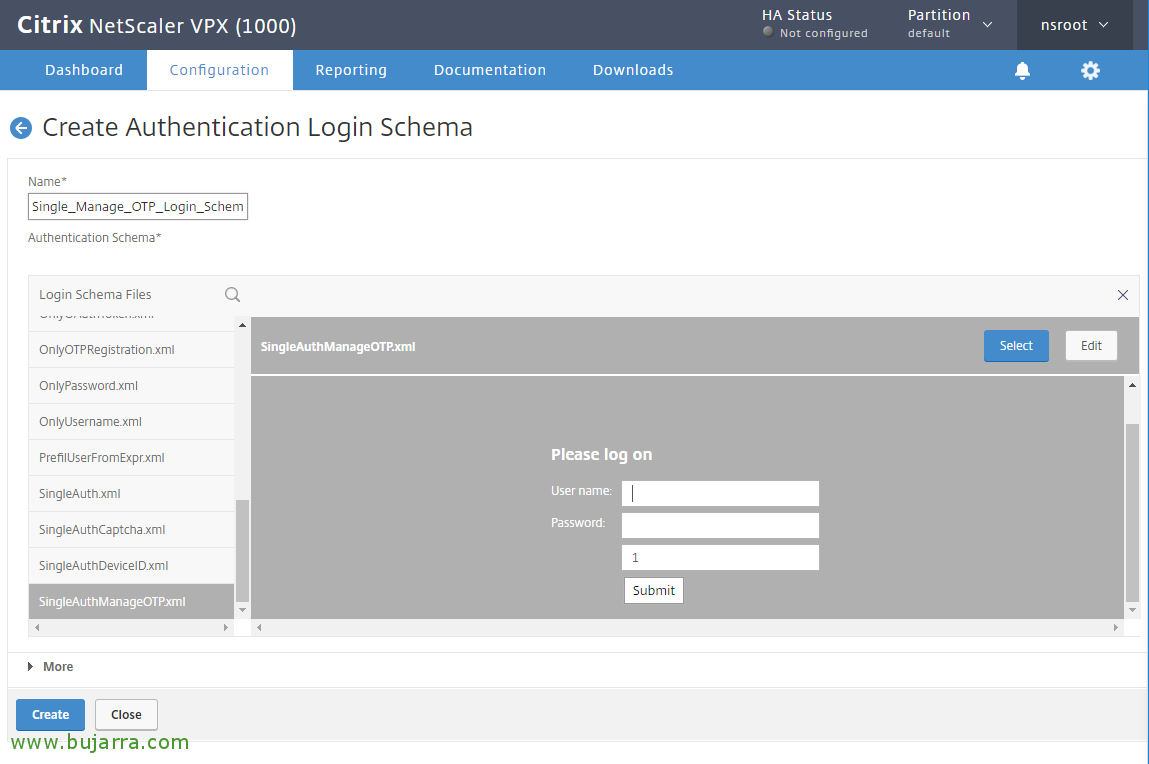

我们将在此处创建 ManageOTP 的简单因素登录方案, 例如,我们给你一个名字 “Single_Manage_OTP_Login_Schema” 和 身份验证架构 我们按下铅笔进行编辑,

我们过滤并搜索文件 SingleAuthManageOTP.xml, 并单击 “选择” 选择此方案, 我们点击 “创造”.

单击 Create,

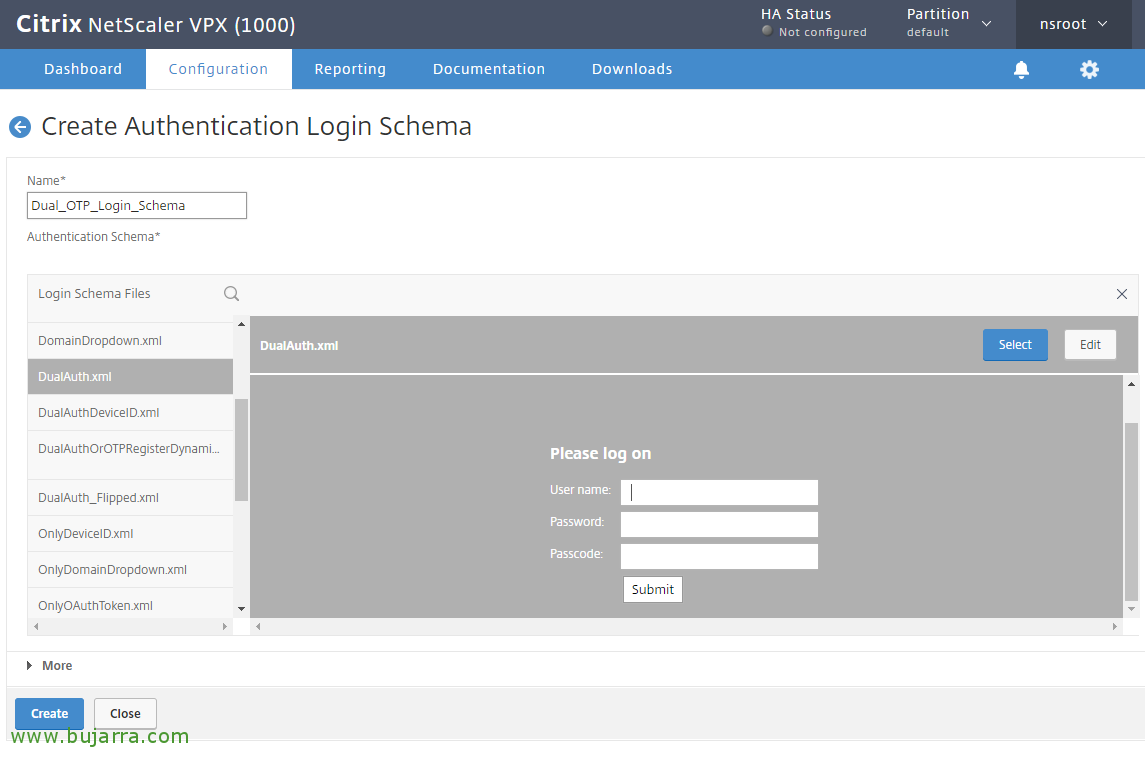

我们创建另一个登录架构配置文件, 这次用于双重身份验证, 我们称呼它为我们认为合适的任何名称, 在这种情况下 “Single_Manage_OTP_Login_Schema” 和 身份验证架构 重新编辑,

我们以同样的方式进行, 我们这次过滤并搜索 DualAuth.xml, 点击 “选择” 和 “创造”,

点击更多… 我们添加了 密码凭证索引 一 1 指示存储用户密码的字段, 点击 “启用单点登录凭证” 和 “创造”,

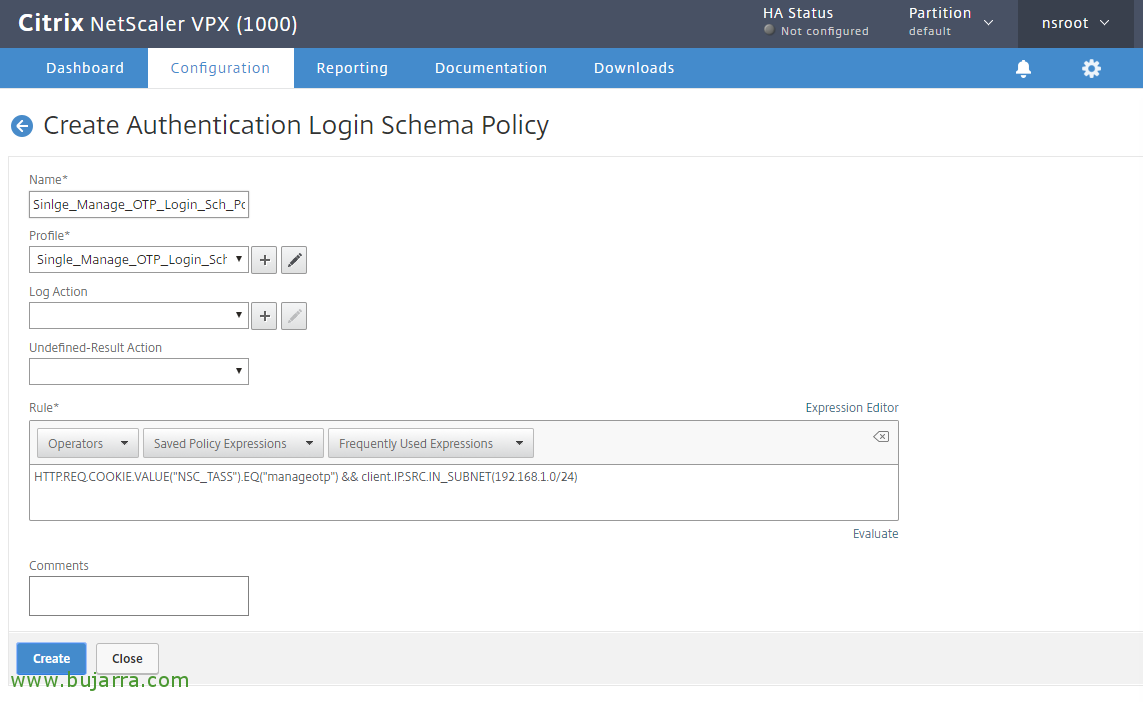

不错, 现在在 标签 “政策” 让我们创建您的策略, 点击 “加“,

我们给政治起个名字 (佩伊:”Single_Manage_OTP_Login_Sch_Pol”) 这将与我们使用 Simple Factor 登录方案, 它是什么 “Single_Manage_OTP_Login_Schema” 并创建一个规则,以便仅在用户访问 /manageotp 时显示此门户. 如果我们想要, 我们还可以添加我们网络的本地 IP 范围,以便它们只能从我们的网络内部注册 (出于相同的安全原因), 我们添加规则:

http.req.cookie.value(“NSC_TASS”).情 商(“管理OTP”) && 客户。IP 的 IP 文件。SRC.IN_SUBNET(192.168.1.0/24)

点击 “创造”,

我们创建另一个策略, 这次用于 Two-Factor Authentication 配置文件, 我们给它起个名字, 例如 “Dual_OTP_Login_Sch_Pol” 并选择我们之前创建的配置文件, 在此示例中,它是 “Dual_OTP_Login_Schema”. 在 统治 表明 真 ,然后单击 Create!

身份验证策略标签,

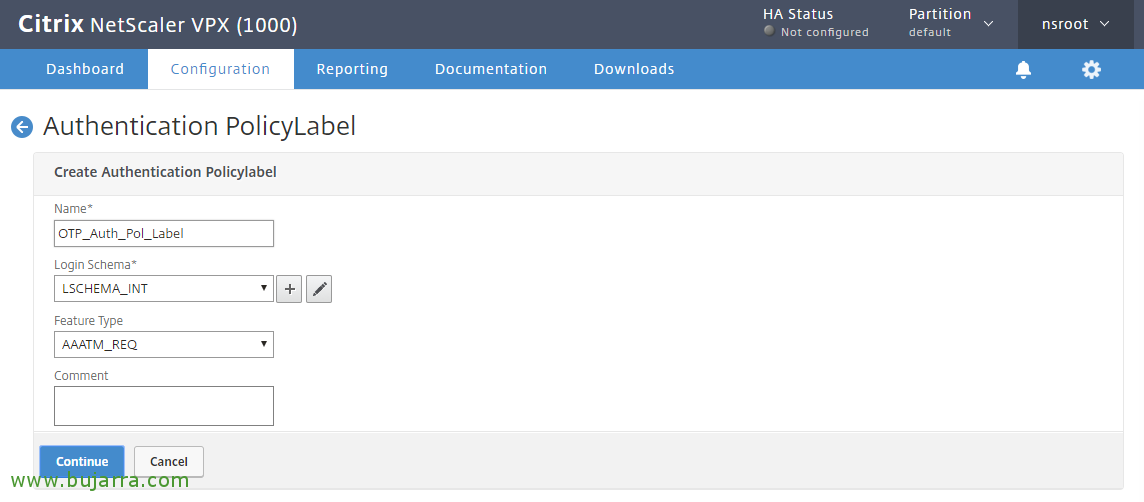

我们, 现在让我们开始 “安全” > “AAA – 应用程序流量” > “政策” > “认证” > “高级策略” > “策略标签” > 加”

用于 OTP 管理和验证, 我们给你一个名字 “OTP_Auth_Pol_Label” 我们将他与 登录架构 The LSCHEMA_INT, 单击 Continue,

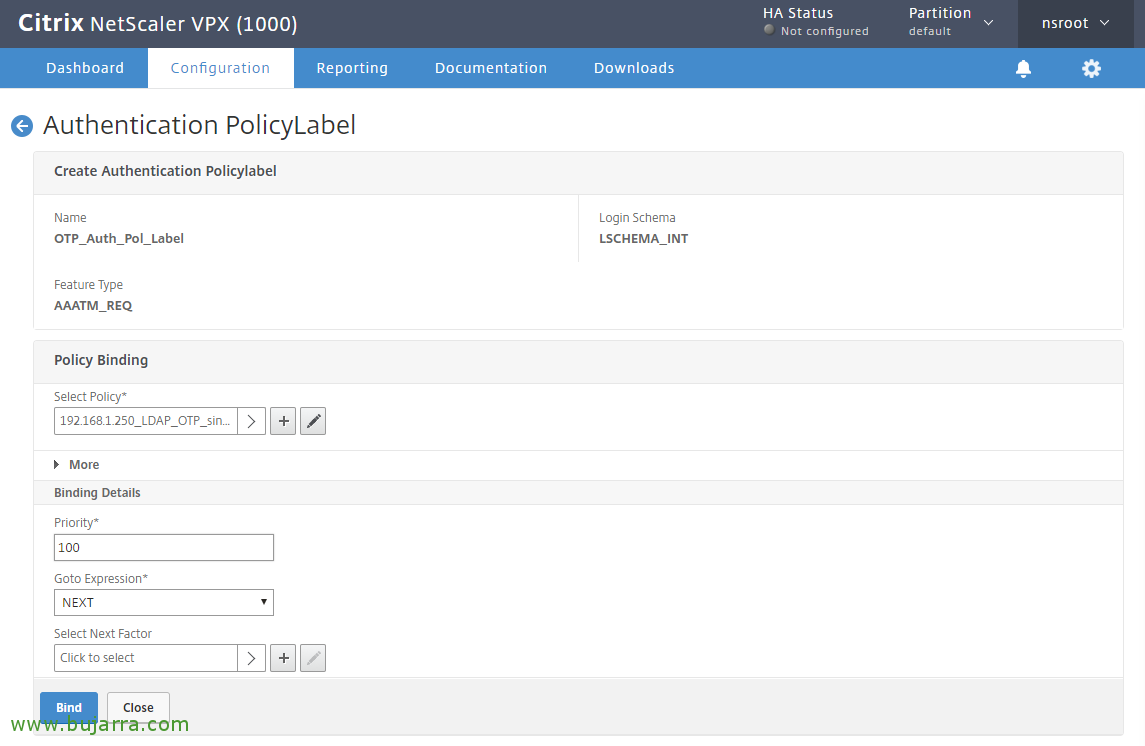

点击 策略绑定,

和 我们选择策略 我没有启用身份验证,只有 OTP 密钥,就我而言是 “192.168.1.250_LDAP_OTP_sin_auth_adv” 我们给予 “选择”,

点击 “捆”,

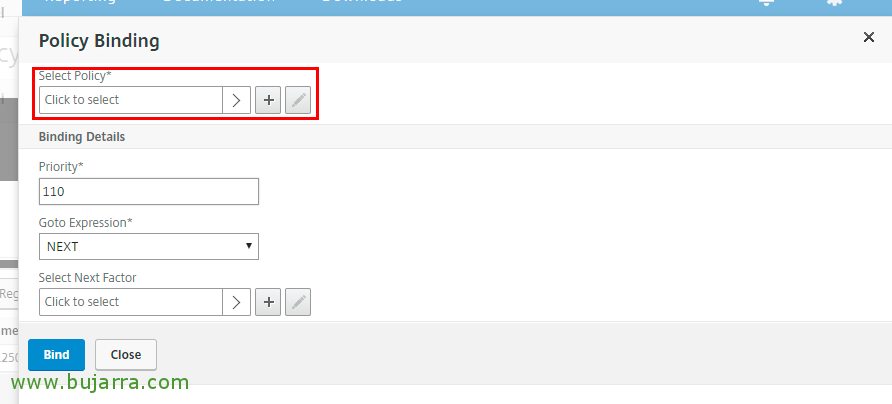

点击 “添加绑定” 为 添加其他策略,

点击 选择策略,

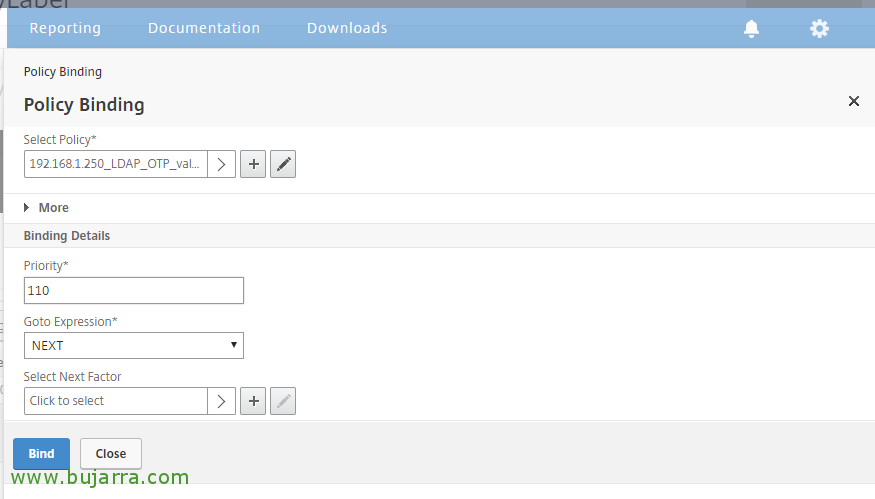

在我的情况下,我们选择了检查 OTP 的策略是 “192.168.1.250_LDAP_OTP_valida_sin_auth_adv”, 我们给予 “选择”,

我们为您提供 优先级较低 而不是 MAGEOTP 的政策, 我们给予 “捆”,

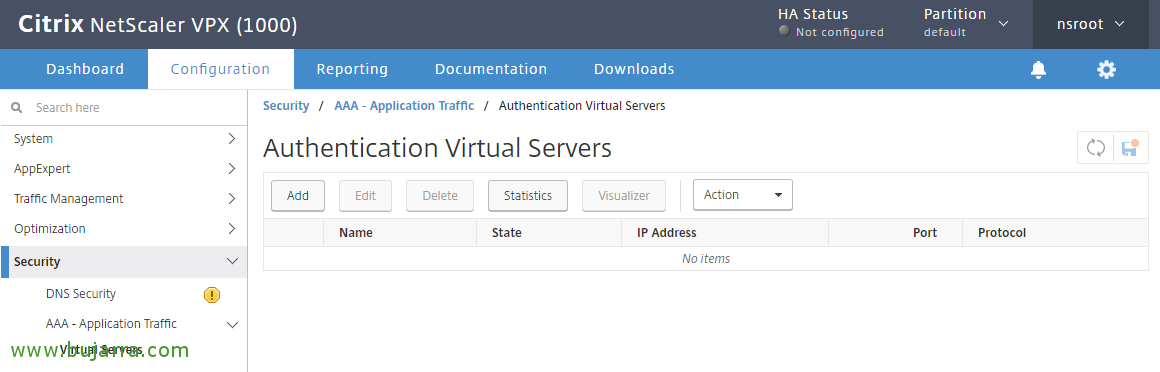

我们将 “安全” > “AAA – 应用程序流量”, 我们支持 > “虚拟服务器” > “加”,

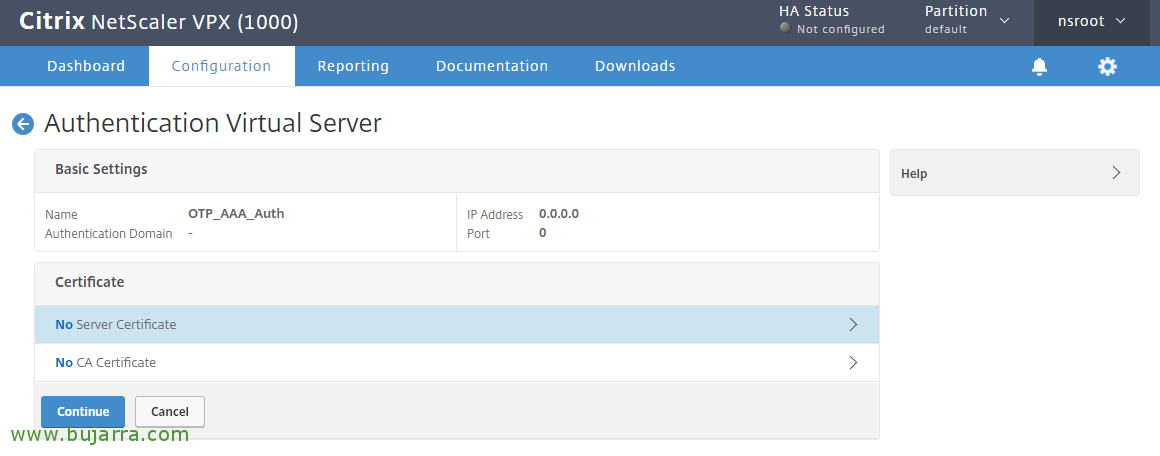

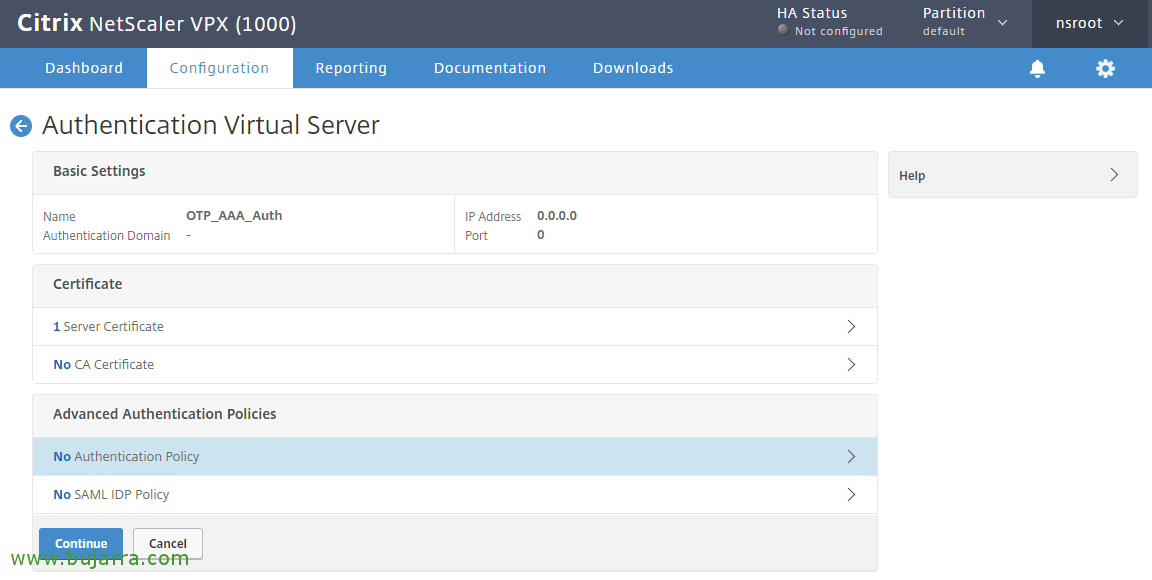

我们创建一个身份验证服务器 用于 OTP, 它不需要被解决, 在这种情况下,我们指示一个名称 “OTP_AAA_Auth”, 在 IP 地址类型 表明 “不可寻址” 并单击 “还行”.

点击 “无服务器证书”,

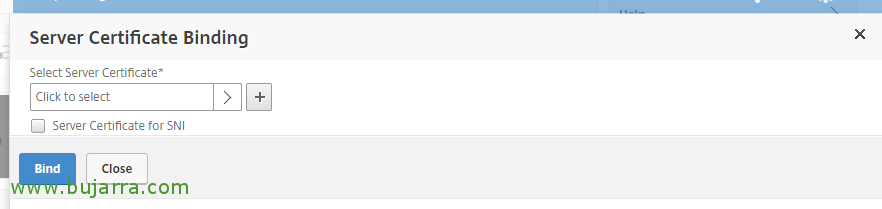

点击 “选择 Server Certificate”,

我们选择我们已经安装且有效的证书, 在我的情况下,通配符, “选择”,

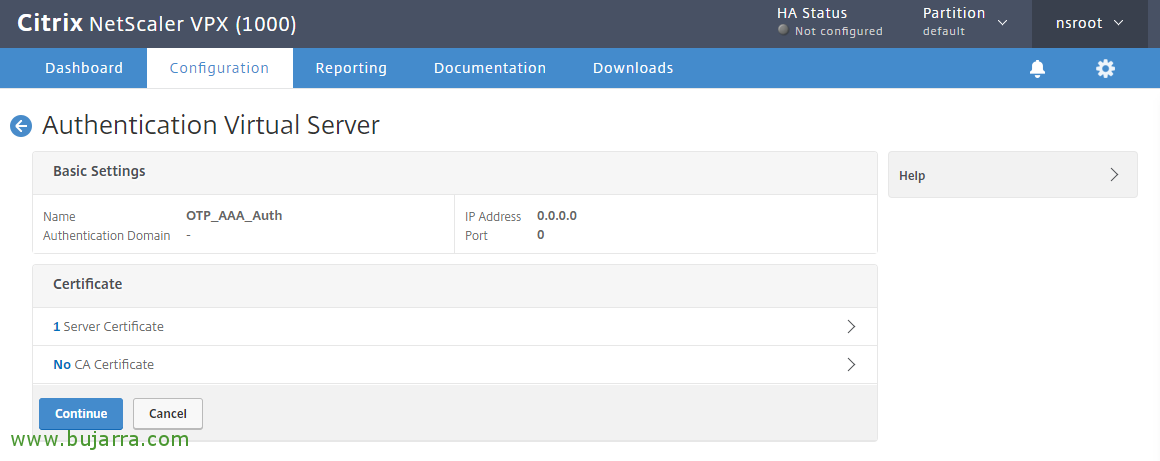

“捆”,

“继续”,

单击指示的位置 “无身份验证策略“,

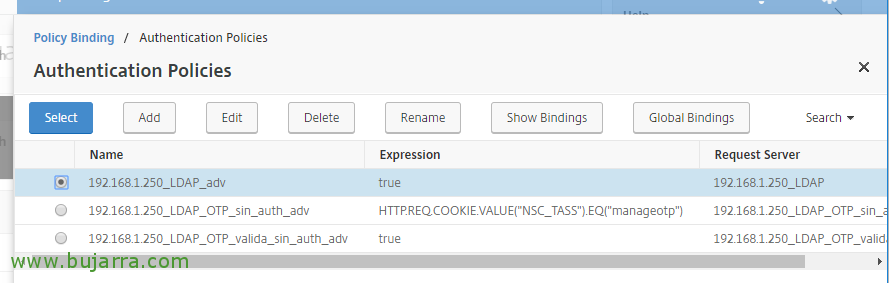

点击 “选择策略”,

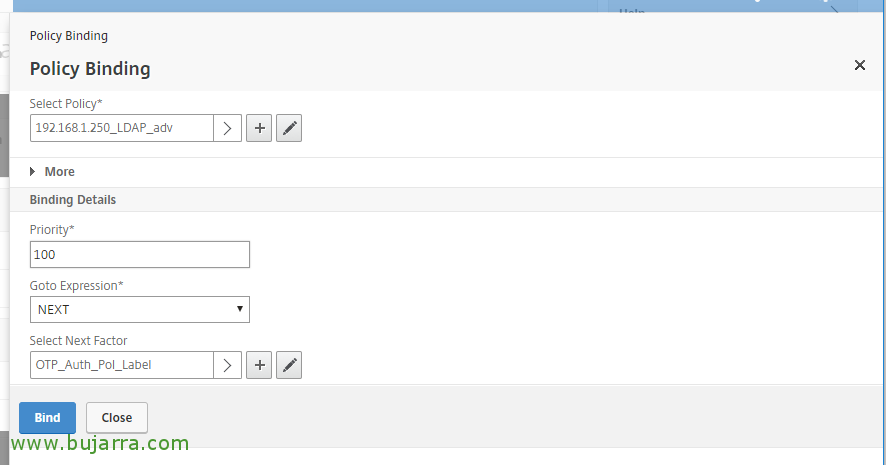

我们选择通常的 LDAP 身份验证策略, 启用了身份验证的那个,

点击 “选择 Next Factor”,

我们选择为 OTP 创建的策略标签.

点击 “捆”,

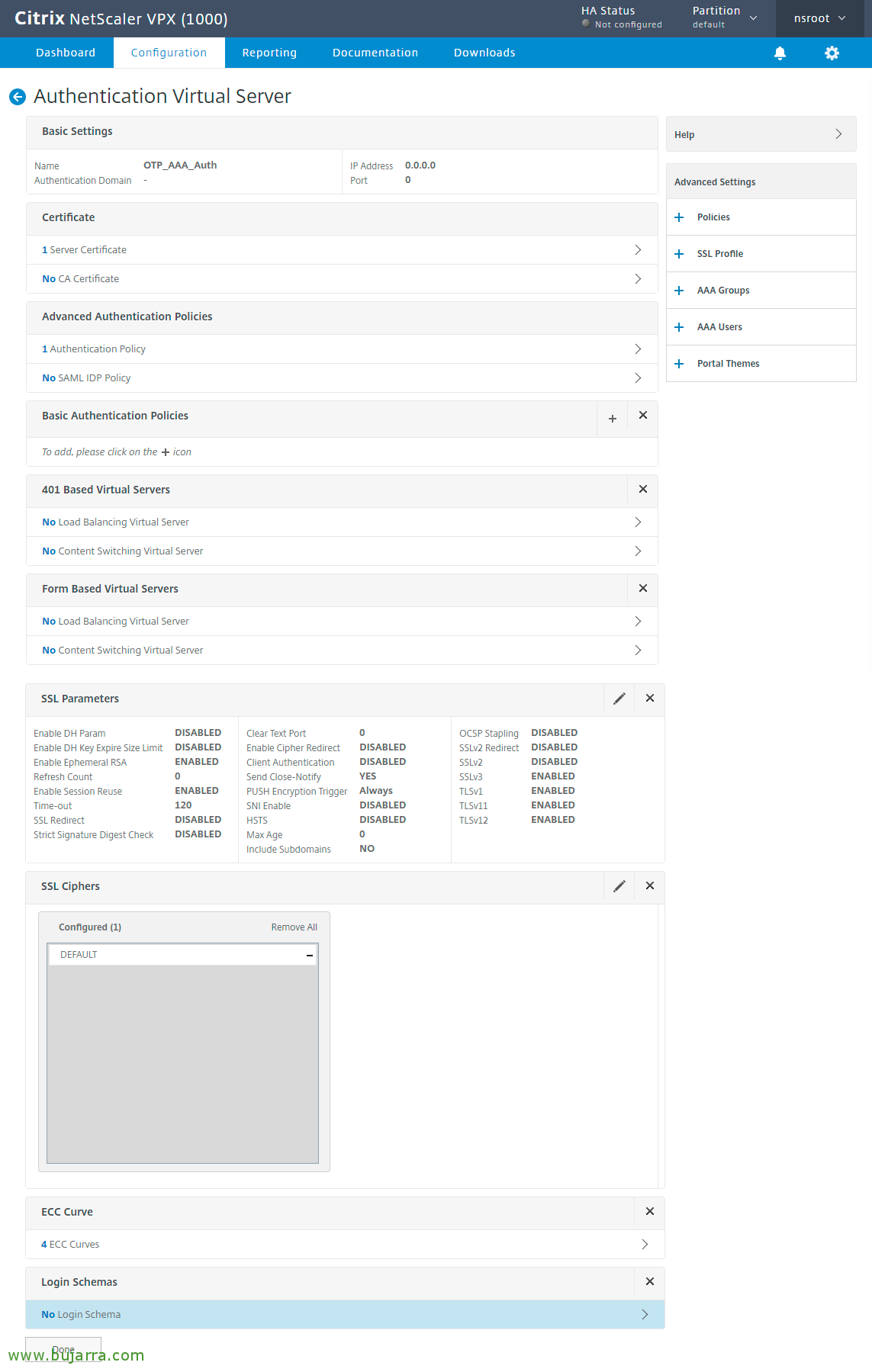

点击 “继续”,

我们点击 右侧菜单 在 “登录架构” 你这个 1 来自 “无登录架构”,

点击 “选择策略”,

然后我们选择我们的登录策略 “Single_Manage_OTP_Login_Sch_Pol” 单因素, “选择”,

“捆”

现在, 点击 “登录架构” 和 “添加绑定”,

点击 “选择策略”,

我们选择双因子,在本例中为 “Dual_OTP_Login_Sch_Pol”, & “选择”,

“捆”,

在右侧菜单中,我们查找并添加一个 门户的主题 因为 “门户主题”, 选择 射频WebUI.

点击 “还行”.

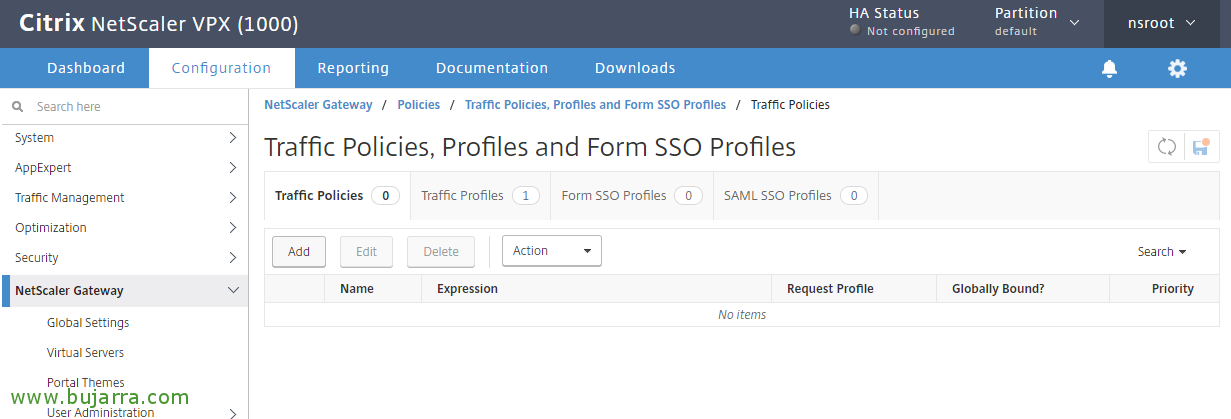

流量策略,

我们将 “NetScaler 网关” > “政策” > “交通” > “流量配置文件” > “加”,

我们创建一个流量配置文件 用于 OTP, 我们给它起个名字, 就我而言 “OTP_NS_Traffic_Profile”, 在 SSO 密码表达式 表明 HTTP 的 HTTP 请求。请求。用户。属性(1) 并单击 “创造”.

我们从以下位置创建策略 “流量策略” > “加”,

我们给你一个名字 “OTP_NS_Traffic_Pol”, 选择我们刚刚创建的配置文件”OTP_NS_Traffic_Profile”, 点击 “切换到默认语法”, 我们作为一个表达式离开 真 并单击 “创造”,

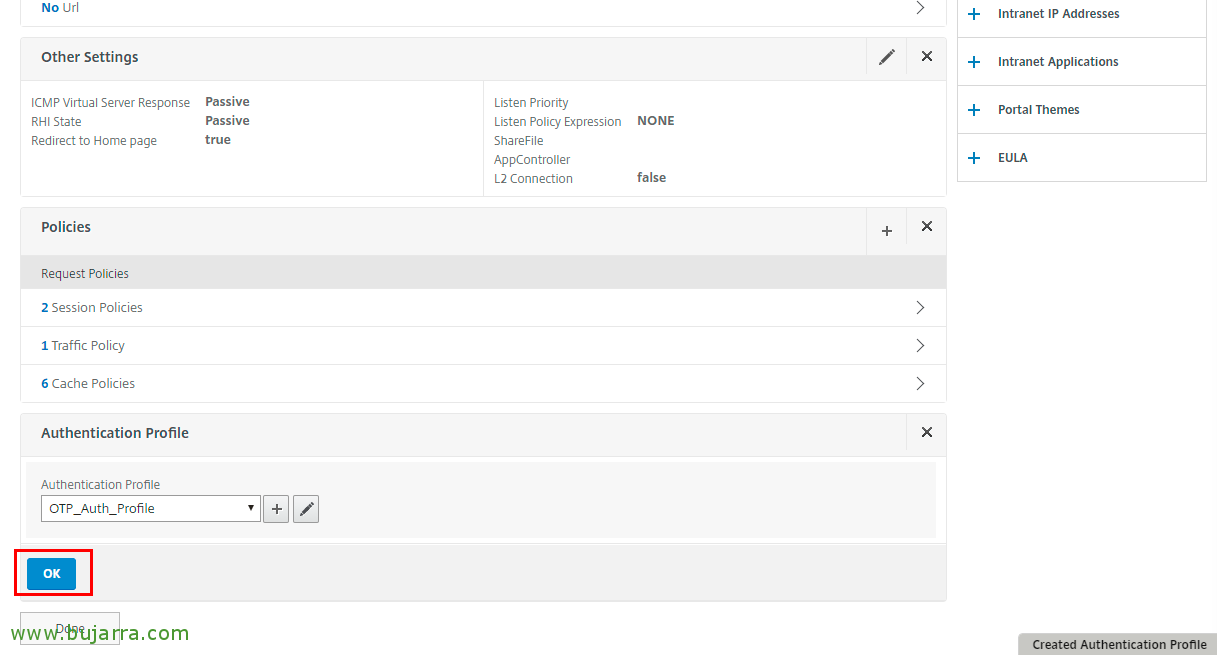

我们将 编辑我们的 NetScaler Gateway 虚拟服务器, 我们将 “NetScaler 网关” > “虚拟服务器” > 我们选择我们的 > “编辑”. 我们添加策略!

在 “选择 Policy (策略)” 我们从类型 交通, “继续”,

点击 “选择策略”,

我们选择新创建的流量策略, 它是什么 “OTP_NS_Traffic_Pol” & “选择”,

“捆”,

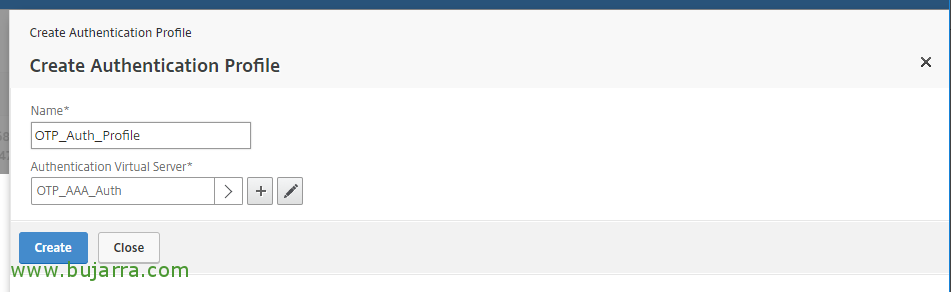

在 菜单,我们将 这 “身份验证配置文件”,

点击超过 “身份验证配置文件”,

我们创建一个配置文件,并将其链接到我们创建的身份验证服务器, 我们给它起个名字,然后点击 “身份验证虚拟服务器”,

我们选择服务器, 它是什么 “OTP_AAA_Auth” & “选择”,

点击 “创造”,

点击 “还行”,

我们还从 “门户主题” 在右侧,

我们选择门户 射频WebUI,

“还行” 并保存设置, 即使你不相信… 就是这样!!!! 几乎没有…

OTP 管理门户,

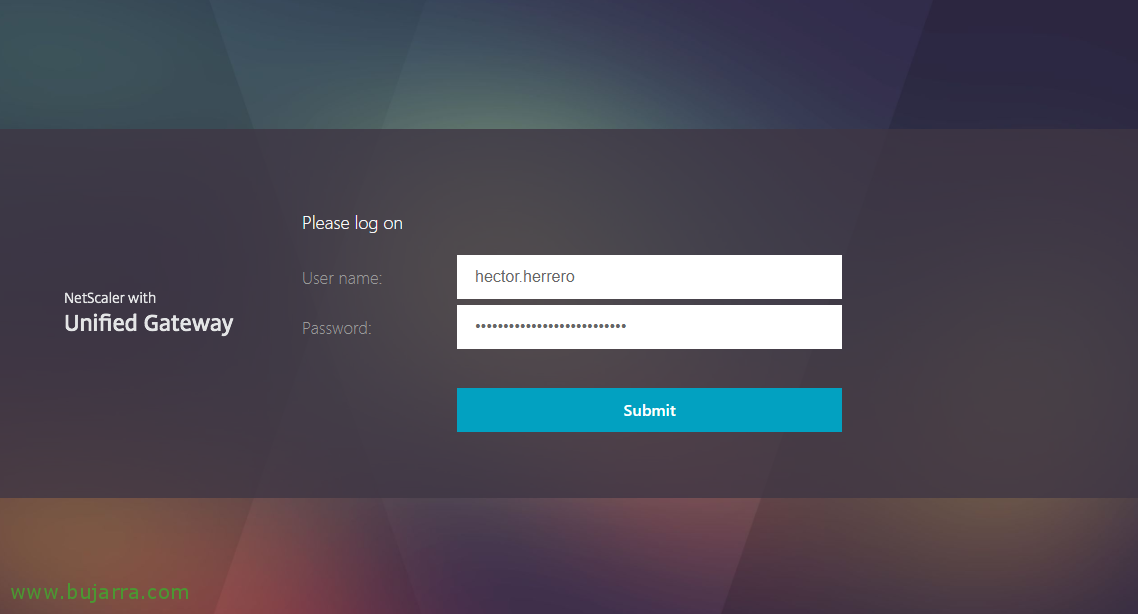

作为用户, 第一, 我们应该访问我们的公司门户来注册我们的移动设备, 但是在 URL 的末尾添加 /manageotp, 例如: https://citrix.openservices.eus/manageotp, 用户需要使用其 AD 凭证进行验证.

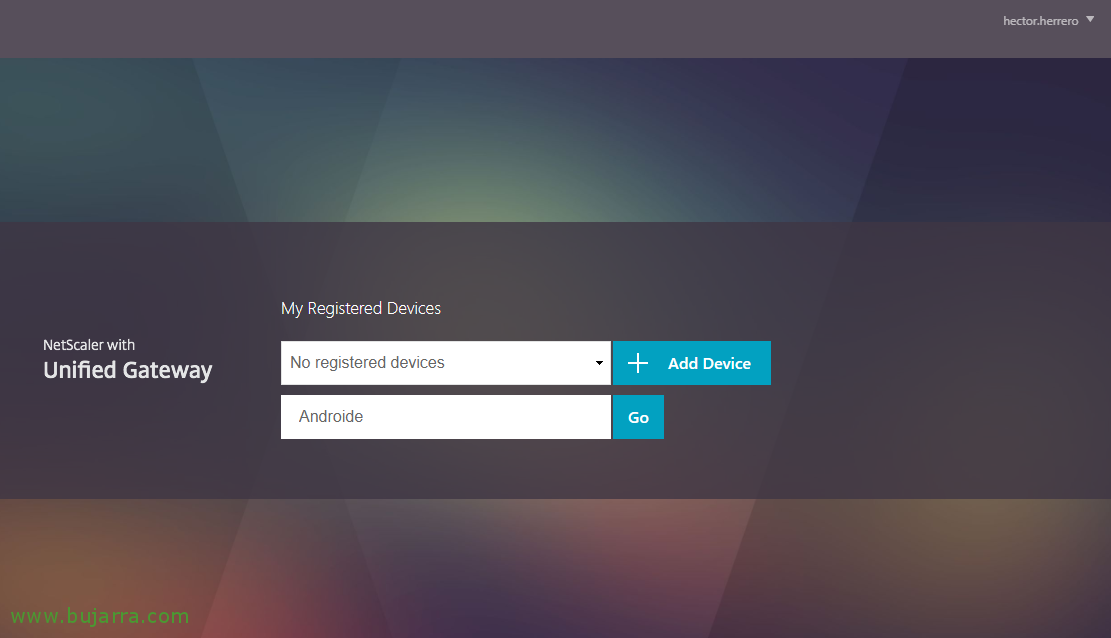

在这里,您可以添加要用作令牌的新设备, 我会给它起个名字,然后 “添加设备”,

您将获得一个二维码,您应该扫描该二维码以与您的 Google Authenticator 应用程序链接,该应用程序可在 Android 通用设备和 iOS for iPhone 或 iPad 上使用.

它会告诉我们它已成功注册!

现在,用户将能够进入他们通常的公司门户并继续正常工作, 当您按我们所见的方式访问, 您必须像往常一样输入您的凭据,然后输入您将从移动设备获得的 OTP 或一次性密码.

就是这样! 这将是用户将看到的屏幕截图, 这将是为您随机生成的代码,您必须在需要时输入. 设置时间很长,但在我们的环境中获得更多安全性方面取得了很好的成果. 他们将永远无法再窃取我们用户的凭据!