在 NetScaler 中配置 Access Gateway

井, 一旦我们基本配置了 NetScaler, 我们将实施 Access Gateway 功能,该功能将使我们能够通过任何设备从外部安全地访问我们的 Citrix XenApp 应用程序或 XenDesktop 桌面. 在本文档中,我们将了解如何通过 NetScaler CAG 发布内部网络的 Web 界面,并将通过 Web 和 Citrix Receiver 访问它!

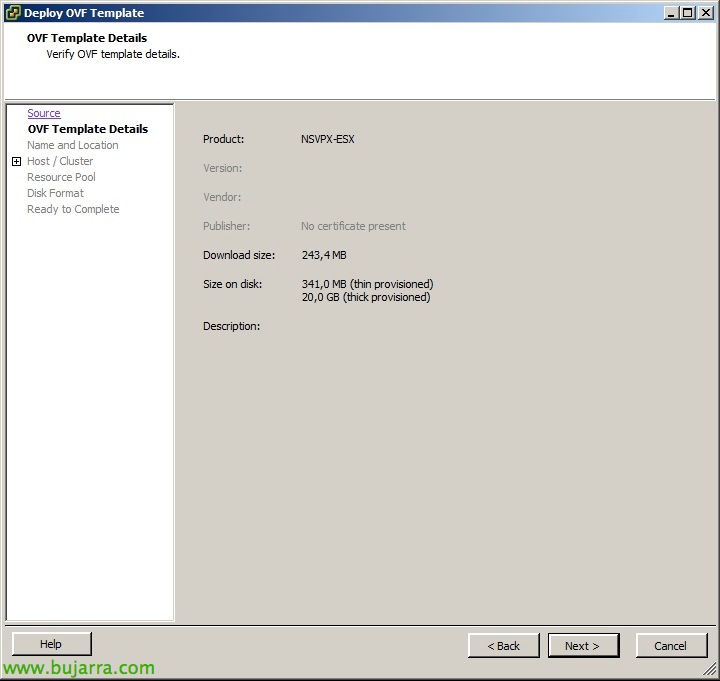

在 上一个文档 我们已经看到了如何基本配置我们的 NetScaler, 继续执行相同的步骤…

首先,我们必须注册一个 LDAP 服务器,该服务器将由 CAG 验证,我们的 Active Directory 用户将根据该服务器验证 CAG, 为此: “访问网关” > “政策” > 认证” > “LDAP 协议” > 睫毛 “服务器” > “加…”

我们添加服务器名称, 我们提供您的 IP 地址, 家伙 “广告”, 在 “基本 DN (用户位置)” 我们将把我们有用户的 DN 路由放在, 将成为我们用户的基础, 在我的例子中,我将域的整个树 ('dc=域, dc=那个') 我稍后会进行筛选. 在 “管理员绑定 DN” 我们指示我们将用于验证帐户的用户路径, 就我而言,它将是: 'cn=LDAP 用户, cn=用户, dc=域, dc=那个') 除了您在 “管理员密码” 我们确认. 在 “服务器登录名属性”: “samAccountName”. 在 “搜索过滤器” 我们将只能筛选和验证组的成员, 如果他们不属于它,我们将不会验证他们, 就我而言: 'memberOf=cn=门户用户, ou=组, ou=苔原 IT, dc=域, dc=那个'. 在 “组属性” 表明: '成员'. 在 “子属性名称”: 'CN'. 如果我们希望用户能够更改他们的密码, 我们将通过更改端口 '389 来使用 LDAPS,而不是 LDAP’ 作者:'636', 和“安全类型”’ 而不是 'PLAINTEXT’ Go 'SSL’ 并选中“允许用户更改密码”. 准备! “创造”!

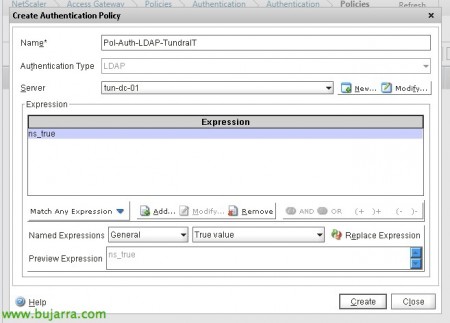

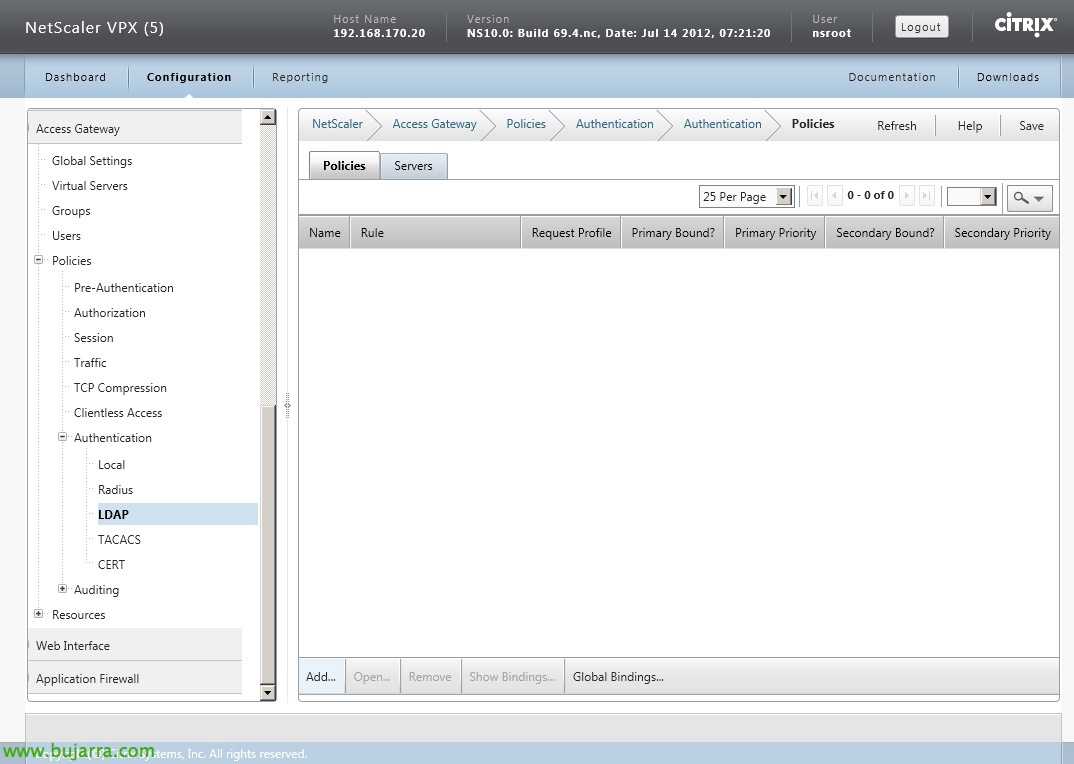

不错, 现在,我们将为此服务器创建身份验证策略: “访问网关” > “政策” > 认证” > “LDAP 协议” > 睫毛 “政策” > “加…”. 我们给它起个名字, 我们选择刚刚定义的服务器,并为其分配一个 'True value' 表达式. “创造” 就是这样!

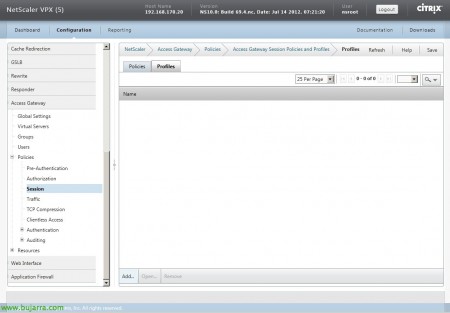

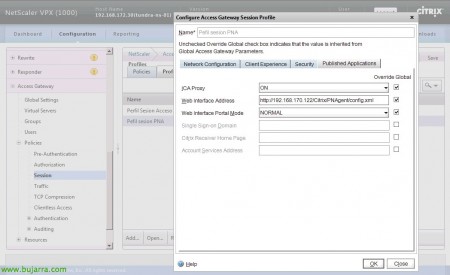

下一步是从中设置会话配置文件 “访问网关” > “政策” > “会期” > 睫毛 “配置 文件” > “加。。。”

我们给它起个名字, 在 “安全” 我们确认 “默认授权操作” 位于 'ALLOW' 中,

在 “已发布的应用程序” 我们使 “ICA 代理” 所以他的行为就像一个 CSG, 我们指示 “Web 界面地址” 在本例中,我在网络上的虚拟机中拥有 (在以后的文档中,我们将看到在 NetScaler 本身中部署 WI 是多么容易). 我们进一步指出 “Web 界面门户模式” 在 'NORMAL’ 和 “Single Sign-On 域” 我们将指示我们网络的域,以防止用户必须输入它.

最后, 在 “客户体验” 我们将确认 “无客户端访问” 位于 'ALLOW' 中’ 无需使用 Access Gateway 客户端或插件, 就是这样! “创造”.

不错, 现在,我们从 “访问网关” > “政策” > “会期’ > “政策”选项卡’ & “添加......’

我们给政治起个名字, 我们将刚刚创建的配置文件与它关联,并添加表达式“True value”’ & “创造”.

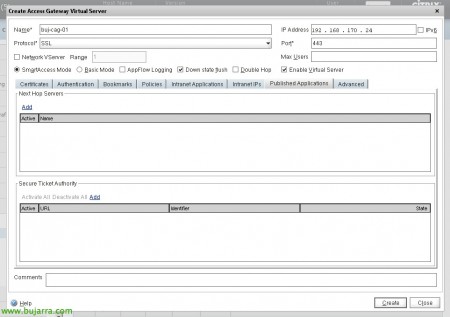

不错, 现在让我们创建 Access Gateway 服务器, 因为 “访问网关” > “虚拟服务器” > “加…”

我们给你一个名字, 我们为您设置一个 IP 地址, 我们必须添加我们希望它提供的证书, 我们之前已经安装了它, 所以 “加 >”.

在 “认证” 我们将添加之前创建的策略作为主要身份验证.

在 “已发布的应用程序”, 我们需要添加我们网络的 STA, 在 'Secure Ticket Authority' 中’ 压 “加…”

我们介绍 STA, 在我的情况下,XA 环境将是服务器本身, 如果我们有 XD,那将是控制器本身, 我们以: 'http://DIRECCIÓN_IP:PUERTO_XML/scripts/ctxsta.dll’ & “创造”.

我们必须确认他们以“UP”状态出现. 如果我们没有到达那里, 有必要确认我们能够通过 PING 使用 NetScaler 的 PIN/MIP 访问 XenApp IP + XML 格式. 除了 NS 1494tcp 或 2598tcp 到 XA 本身, 如果我们将 ICA 或 HDX 置于正常模式,或者我们将启用会话可靠性. “还行”.

我们将能够将之前创建的会话策略分配给 CAG 虚拟服务器 (从您的标签页 “政策” > “会期”) 或创建群组 (因为 “访问组” > “组” > “加…”) 并为其分配此会话策略, 如果我们想将配置文件应用于不同类型的用户,这将是理想的选择, 取决于他们所属的组.

然后,我们确认已提升 Access Gateway 虚拟服务器,

然后我们保存设置!

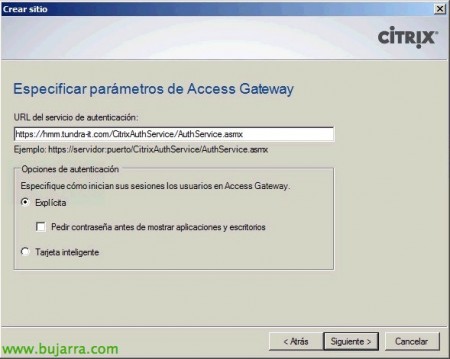

我们需要安装 Web Interface, 我们将在哪里创建网站, 我们将指示已执行身份验证 “在 Access Gateway 上”,

身份验证服务的 URL 将为我们客户的公共访问 URL: 'https://FQDN_PUBLICO/CitrixAuthService/AuthService.asmx’ (我们将修改主机以攻击 CAG, 嗯,我通常就是这样做的).

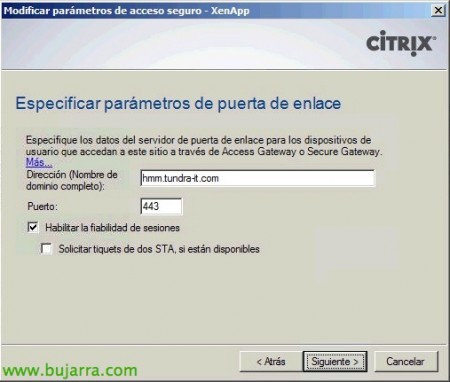

另外, 创建站点后, 我们将设置 “安全访问”,

指示“Direct with Gateway”’ 适用于所有网络或不包括 LAN IP 范围,

最后,我们将指示外部连接的名称, 如果需要,我们将启用会话可靠性.

启用类似 iPad 的移动设备连接, 苹果手机…

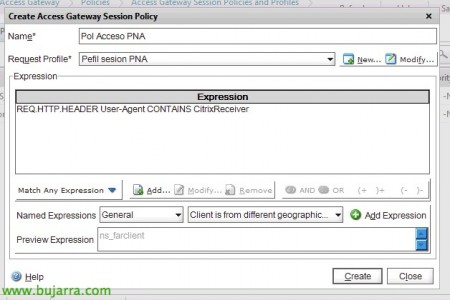

我们必须创建一个会话配置文件,就像我们对 Web 部件所做的那样, 但现在我们将更改 “Web 界面地址” 到我们服务网站的 XML 文件路径: “HTTP 协议://DIRECCIÓN_IP_WI/Citrix/PNAgent/config.xml”

我们还将创建策略并关联其配置文件, 我们将添加以下表达式: “请求。HTTP 的 HTTP 请求。标头 User-Agent 包含 CitrixReceiver’ 读取连接标头, 如果您来自 Citrix Receiver,我们会将您发送到该站点!

最后,我们在 CAG 虚拟服务器上添加了此策略, 在 “政策” > “会期”, 我们添加它的优先级低于对 Web 门户的正常访问.