Configurazione di un cluster, due o più Fortigate

In questa procedura si spiega come configurare due firewall Fortigate in modalità cluster, per alta disponibilità. È necessario che entrambi i firewall abbiano la stessa versione del firmware. Nel mio caso entrambi hanno una versione 3, con un build 400. Ho configurato le seguenti caratteristiche a ciascuno:

Nome host: Mortadelo

IP della DMZ: 192.168.4.1

IP della rete interna: 192.168.2.1

IP della WAN1: 192.168.1.155

Nome host: Filemon

IP della DMZ: 192.168.4.2

IP della rete interna: 192.168.2.2

IP della WAN1: 192.168.1.156

Gli indirizzi IP non importa quale assegnare (Logicamente) lo indico semplicemente per dire che le altre interfacce sono disabilitate.

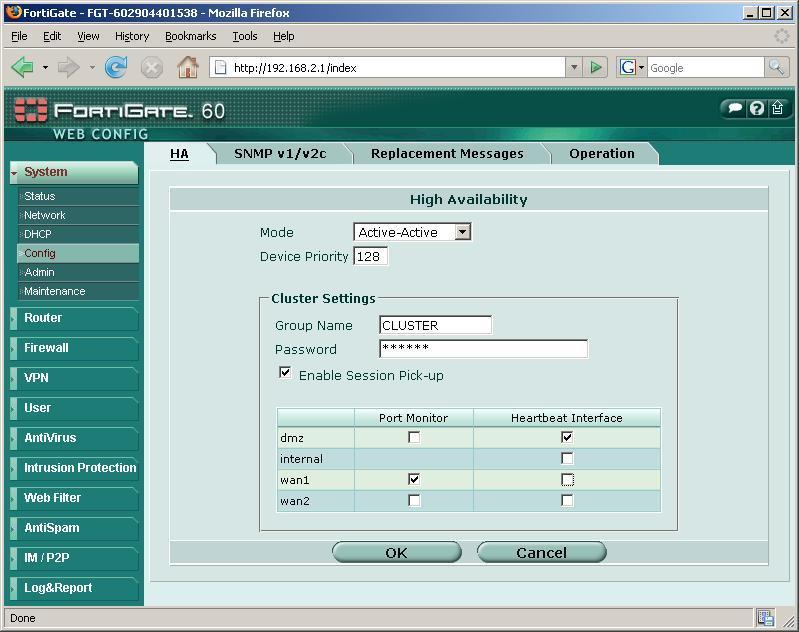

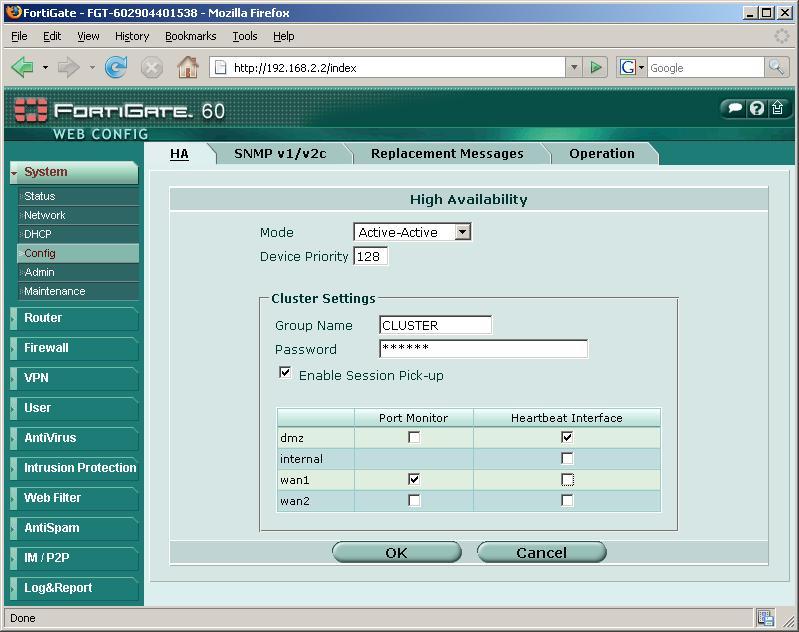

Bene, quello che bisogna configurare per fare questo cluster, Stiamo per “Sistema” > “Configurazione”. In “Modo” indicheremo lo stato di questo firewall, se è in “Standalone” significa che non apparterrà a nessun cluster. Se è in modalità “Active-Pasive”, colui che è in modalità passiva sarebbe come spento o in attesa che quello attivo fallisca. La cosa più logica è configurarlo come “Attivo-Attivo” in modo che funzionino come un bilanciamento del carico e distribuiscano il carico. La priorità indica, quale sarà la priorità di questo firewall nel cluster, possiamo avere vari firewall con più o meno priorità affinché gestiscano loro il carico, normalmente si impostano tutti con la stessa priorità. In “Nome del Gruppo” è semplicemente il nome del cluster, Nel mio caso “GRAPPOLO” e assegniamo una password per quando vogliamo unire più firewall a questo cluster. Abilitiamo “Abilita il recupero delle sessioni” per indicare che le sessioni non vadano perse se c’è qualche caduta, questo è logico, per questo esiste un cluster (Alta Disponibilità). Di seguito indichiamo le interfacce che vogliamo monitorare con i Log (“Monitoraggio porte”) che normalmente sono le interfacce esterne. E in “Interfaccia Heartbeat” segnerebbe quelle che saranno collegate tra i firewall, in questi fortigate, di solito è normale collegarli attraverso qualche porto libero che abbiamo, come nel mio caso per la DMZ, quindi segno questa spunta e collego i firewall con un cavo incrociato tra le interfacce della DMZ. “OK”. Dobbiamo essere pazienti e aspettare un bel po' affinché si crei il cluster, poiché il fortigate dovrà riavviarsi. Diamo circa cinque minuti per continuare con il passo successivo.

Ora facciamo lo stesso sull'altro firewall, se prima lo abbiamo configurato su questo 192.168.2.1, ora lo faremo sull'altro 192.168.2.2, inserendo lo stesso nome del cluster per unirci a lui con la sua stessa password. “OK”. Ora il FW si riavvierà, siamo di nuovo pazienti e aspettiamo che si unisca al cluster.

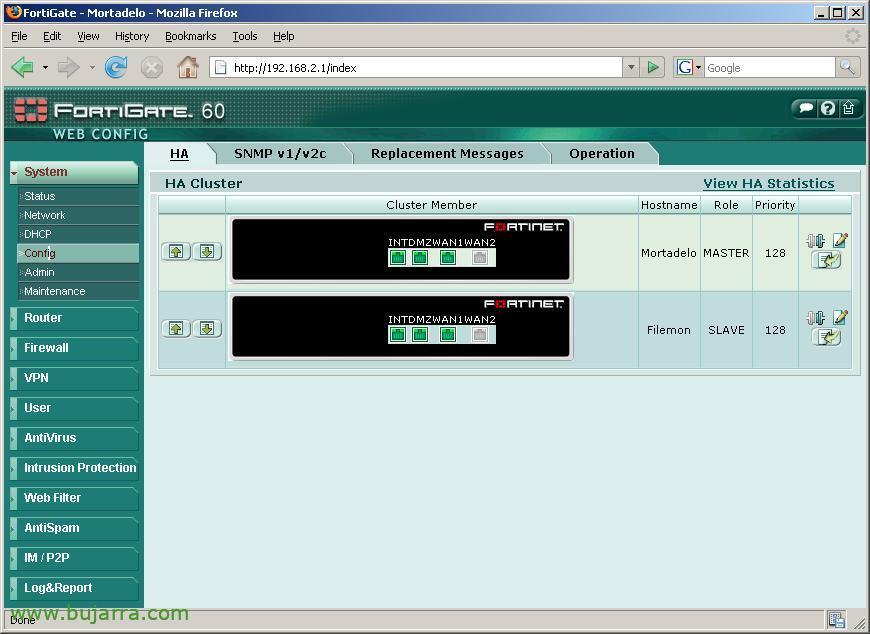

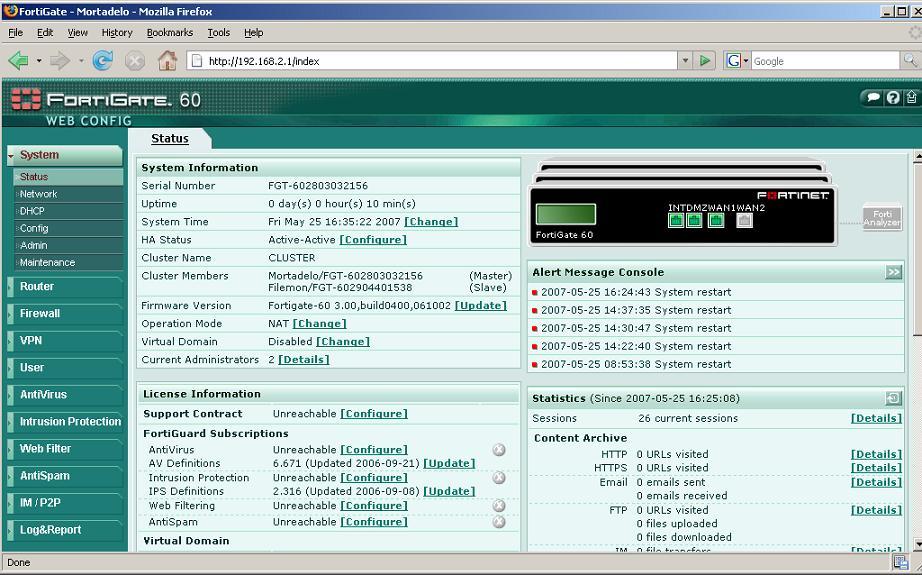

Una volta riavviato, vedremo che nella console principale l'immagine è già cambiata e vediamo diversi insieme, questo significa che c'è un cluster, sullo schermo indica già chi sono i membri del cluster. Quando creiamo il cluster dobbiamo tenere presente che il primo che faremo, da cui creeremo il cluster, sarà quello che manterrà la configurazione, poiché gli altri la erediteranno da lui.

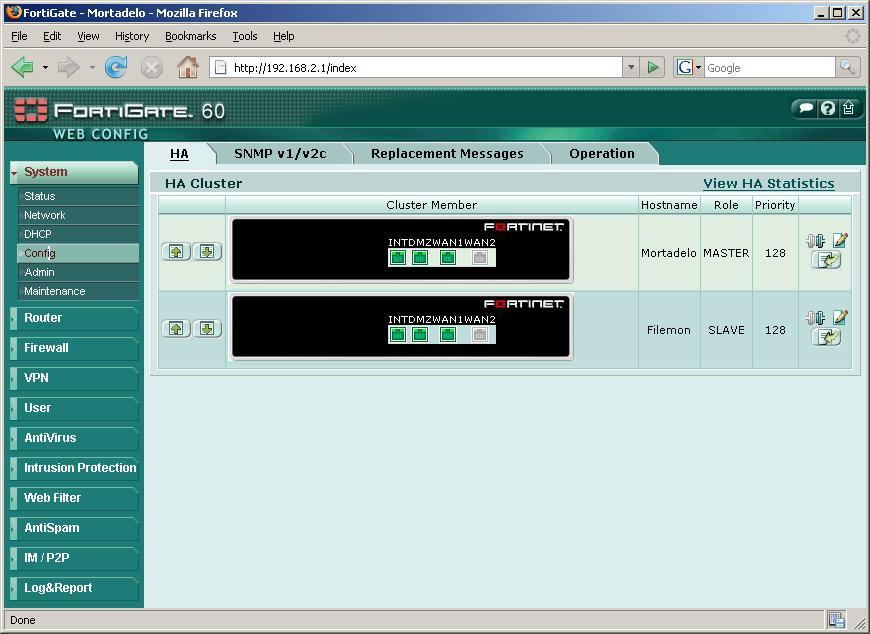

E a partire da “Sistema” > “Configurazione” vedremo più opzioni e chi sono i membri…

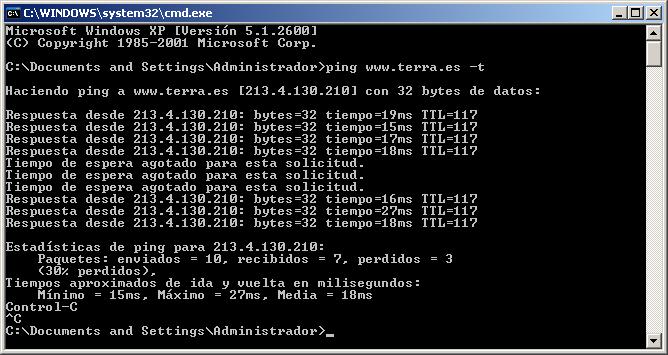

Possiamo fare una prova, ad esempio un ping verso l'esterno e spegnere uno in modo brusco, togliendo l'alimentazione o quel che sia. Vediamo che il ping si interrompe, perché il cluster di fortigate ha ancora molto da migliorare ma dopo un paio di secondi tutto torna alla normalità con l'altro fortigate. Quindi il cluster funziona perfettamente.