Implementazione di FSSO per integrare Fortigate con Active Directory

In qualsiasi organizzazione in cui sia presente (almeno) un Fortigate e anche un Active Directory, Questo è un must. Questa integrazione ci permetterà, tra l'altro, di:, come l'aggiunta di utenti o gruppi AD alle regole del firewall, o a livello di record, Audit, Prevenzione delle minacce… Beh, avere i dettagli dell'utente.

Cosa ho detto, se hai Fortigate e Active Directory e non li hai ancora integrati, Cercheremo di mostrare i passaggi necessari in questo post. Installeremo l'agente di raccolta SSO Fortinet sui controller di dominio che abbiamo, o più che conoscevamo come FSSO. Questo agente ci permetterà diverse cose, tra questi e molto interessante, essere in grado di creare regole del firewall specifiche per gli utenti di Active Directory o per i gruppi del tipo: Se non sei Tal dei tali, non arrivi a quel server, Controlli di navigazione… E un altro vantaggio che avremo sarà che ogni volta che viene generato un log nel nostro firewall, registrerà l'utente che lo ha generato. Obbligatorio in qualsiasi organizzazione.

Occhio, una cosa MOLTO importante, se si dispone di un server Desktop remoto o di un computer Citrix VDA in cui gli utenti condividono un indirizzo IP, Dovremo quindi installare un particolare agente su queste macchine. Lo vedremo alla fine del post.

Installazione dell'agente di raccolta SSO Fortinet,

Prima di tutto, come abbiamo indicato, sarà installare l'agente di raccolta FSSO AD sui nostri controller di dominio. Possiamo scaricare l'agente FSSO dal Sito web di supporto di Fortinet.

Installiamo l'agente, Non ha molto mistero, “Prossimo”,

Accettiamo i termini della licenza, “Prossimo”,

Installazione del percorso predefinito 'C:\File di programma (x86)\FortinetFSAE', “Prossimo”,

Dobbiamo indicare un account con privilegi di amministratore per avviare il servizio, Per favore, Creare un utente specifico, Non utilizzare il gestore di domini per questo. In questo sito web Hai alcuni suggerimenti per proteggere questo account. “Prossimo”,

Confermiamo di aver selezionato entrambe le opzioni, e siamo ancora in modalità avanzata, “Prossimo”,

Venire, pronto, “Installare” per avviare l'installazione,

… Attendi qualche secondo…

E “Finire” ma assicurandoci che stiamo per avviare l'assistente FSSO.

Configurazione di Fortinet Single Sign-On,

Dobbiamo indicare l'indirizzo IP di questo controller di dominio, l'IP e la porta che l'agente ascolterà. “Seguente”,

Seleziona il dominio dall'elenco da monitorare, “Seguente”

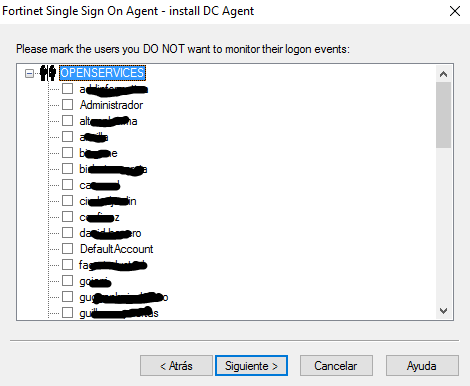

E se vogliamo evitare di raccogliere i log di un particolare utente, possiamo contrassegnarlo ora, “Seguente”,

Segno “Modalità agente DC”, ciò richiederà l'agente installato sul controller di dominio e fare attenzione che riavvierà il controller di dominio; o “Modalità polling” se non vogliamo o possiamo installare l'Agente su tutti i DC.

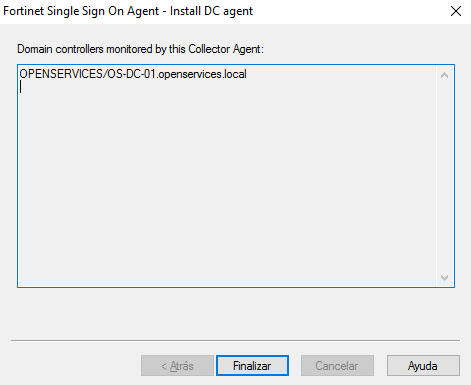

“Fine”,

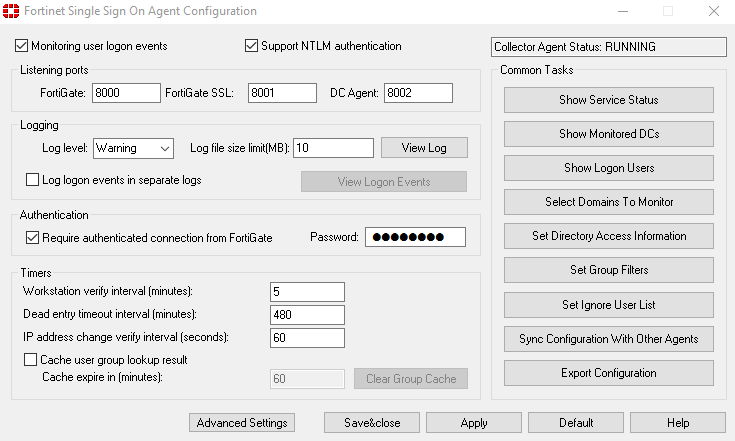

Al termine della procedura guidata, Apriremo il file “Configurazione dell'agente Single Sign-On Fortinet”, Verifichiamo che il servizio sia in esecuzione, Esaminiamo se vogliamo modificare qualche parametro, tra loro “Richiedi connessione autenticata da FortiGate” dove possiamo inserire una password che useremo dopo,

Creazione del connettore per Active Directory,

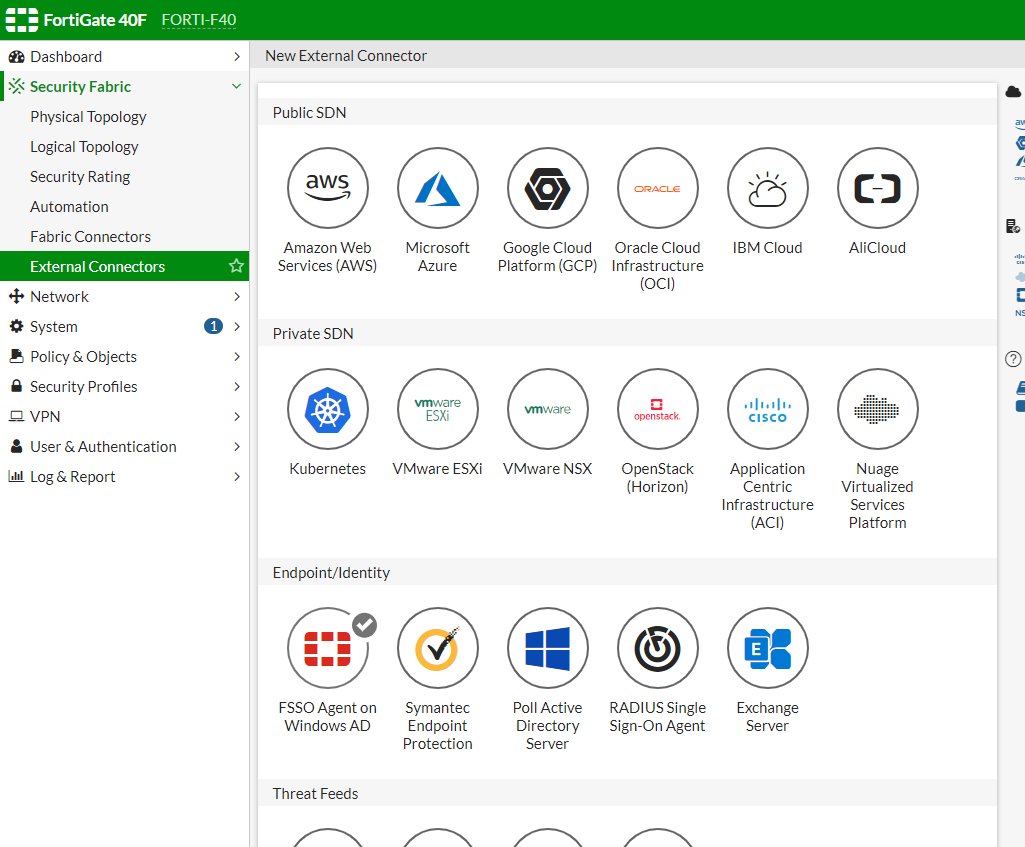

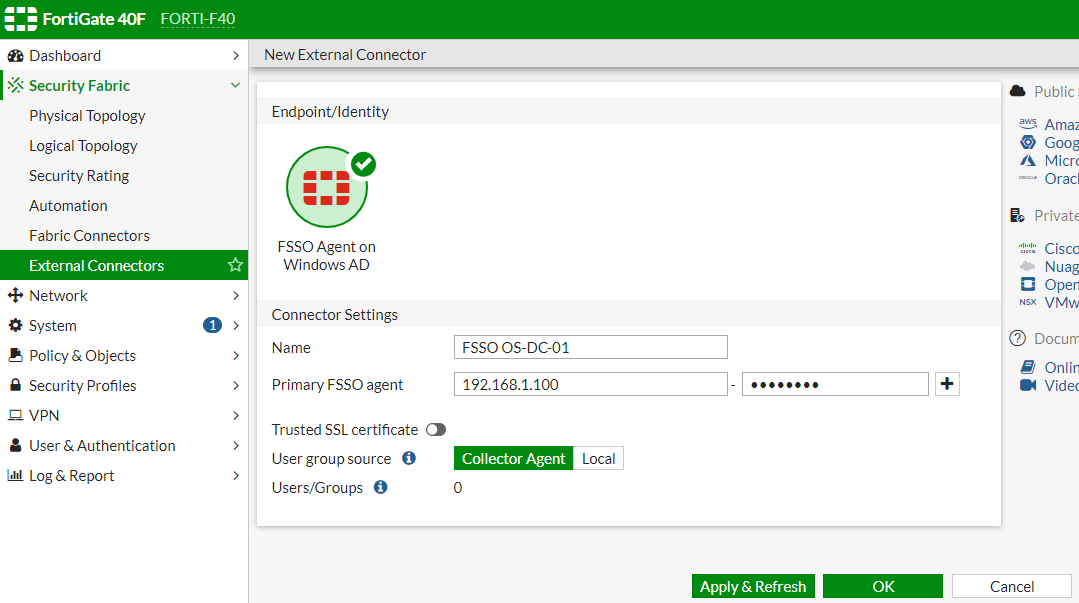

È ora di andare al nostro FortiGate e creare il connettore che ti unirà alla nostra Active Directory, Stiamo per “Tessuto di sicurezza” > “Connettori esterni” > e cerca "Agente FSSO su Windows AD".

Selezionandolo si assegna un nome alla connessione e si indicano le macchine su cui è installato l'agente FSSO, accanto alla password che abbiamo impostato per te due passaggi fa, Clicca su “Applicare & Aggiornare”,

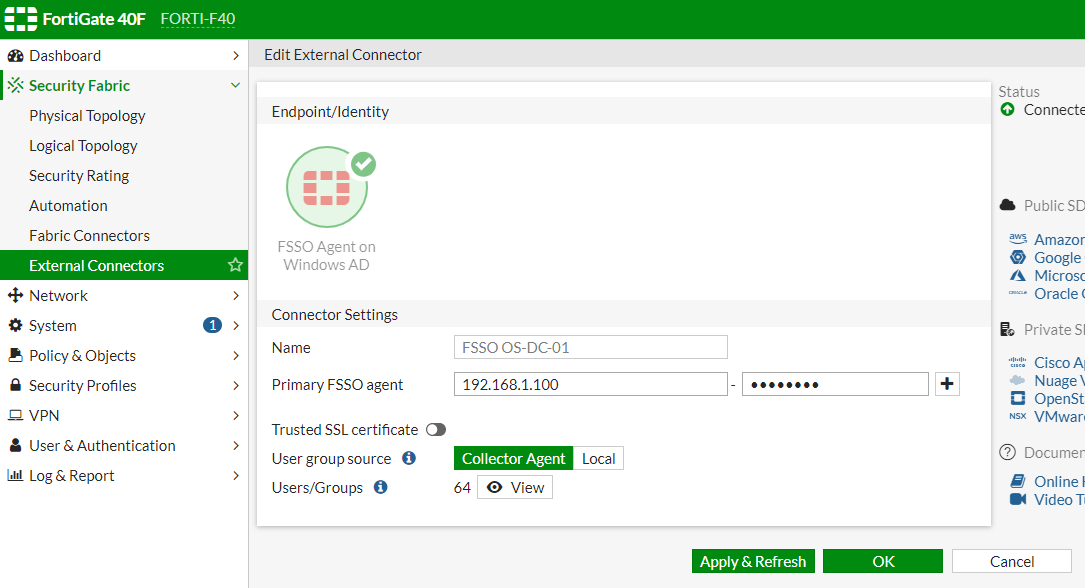

E vedremo come rileva già diversi oggetti di tipo Utente o Gruppi, “OK”,

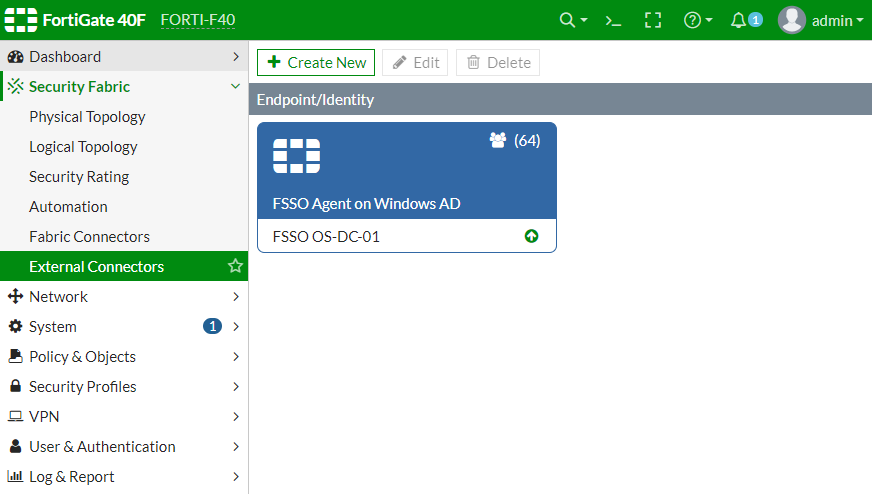

Verifichiamo che il connettore sia ora attivo,

Convalida di FSSO,

E ora possiamo iniziare a definire i gruppi della nostra Active Directory in Fortigate, poiché “Utente & Autenticazione” > “Gruppi di utenti” Possiamo creare un nuovo gruppo, dirvi che è del “Fortinet Single Sign-On (FSSO)” e nei membri potremo aggiungere direttamente gli Utenti o i Gruppi che ci interessano dall'Active Directory.

Questi Utenti o Gruppi che definiamo possono tornare utili, ad esempio per questo, per modificare o creare regole del firewall in cui indichiamo che se non si appartiene a un, perché non si accede a Internet, per fare un esempio. Nella regola, alla fonte, a parte come sappiamo che possiamo inserire indirizzi IP o intervalli di rete, ora possiamo scegliere questi utenti o gruppi da Active Directory. Favoloso!

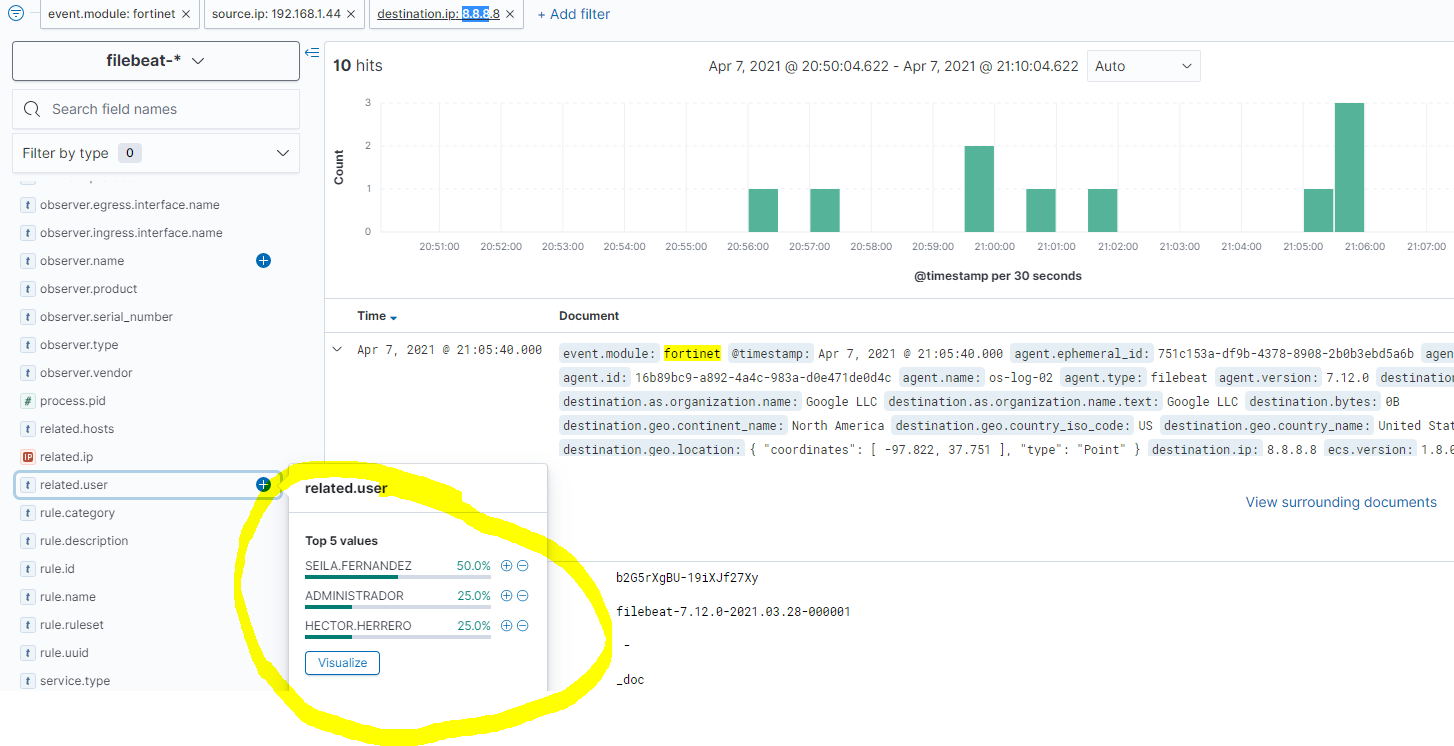

E questo? Una meraviglia, Ora nei log del firewall comparirà un nuovo campo con i dati dell'utente che ha generato il log! Ora saremo in grado di sapere quali utenti visitano quali siti web! 🙂

E come sempre, Se abbiamo un raccoglitore di log, Sarà un campo molto utile, poiché ci permetterà di perseguire a livello di utente tutti i dettagli registrati dal firewall FortiGate!

Installazione dell'agente FSSO su server desktop remoti o Citrix VDA,

Cosa ho detto, se si dispone di un computer in cui più utenti lavorano con lo stesso indirizzo IP, di solito su server di Servizi terminal o server Citrix VDA, Su queste macchine sarà necessario installare un altro agente che dovremo anche scaricare dal Sito web di supporto di Fortinet.

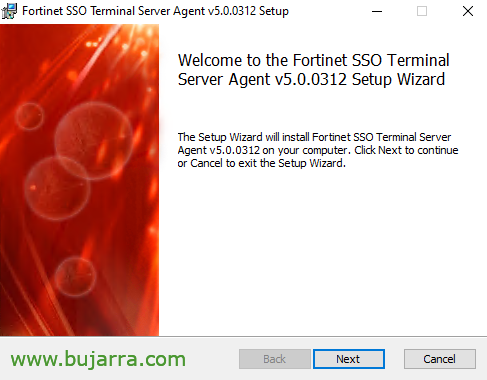

Su ogni server dobbiamo installare il Fortinet SSO Terminal Server Agent, “Prossimo”,

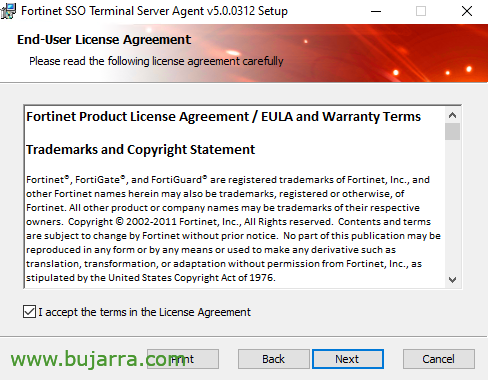

Accettiamo il contratto di licenza & “Prossimo”,

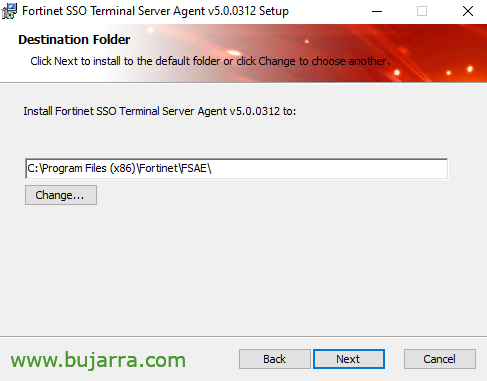

Come prima, Percorso predefinito “C:\File di programma (x86)\FortinetFSAE”, Pressato “Prossimo”,

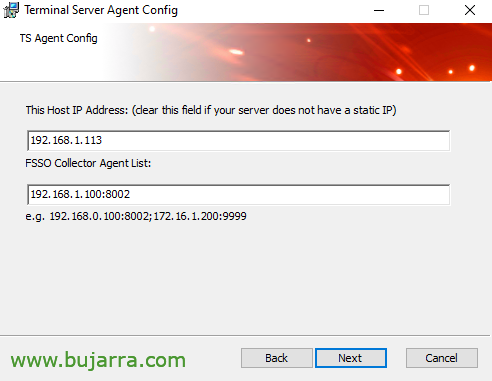

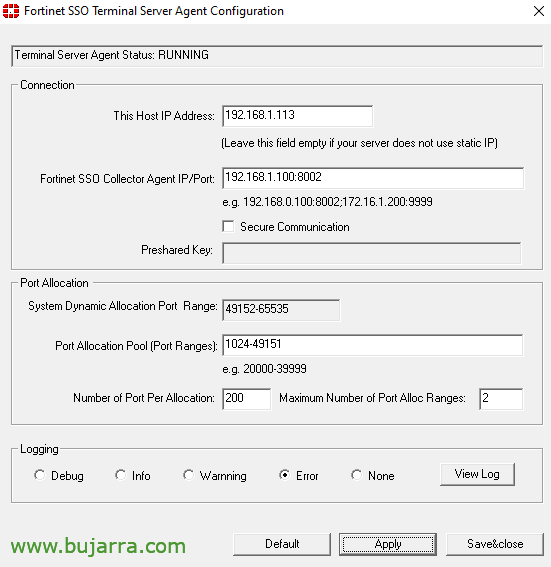

Indichiamo l'indirizzo IP del server stesso, l'IP che abbiamo e inoltre dobbiamo indicare l'indirizzo IP dell'agente di raccolta FSSO, se ne abbiamo più di uno dobbiamo aggiungerli. “Prossimo”,

Pressato “Installare” per iniziare l'installazione,

… Attendi qualche secondo…

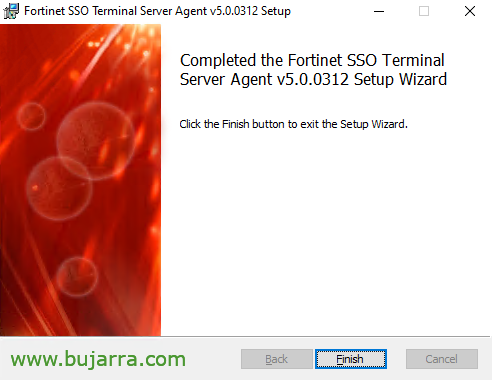

“Finire”

E se vogliamo aprire la console di configurazione “Configurazione dell'agente Terminal Server SSO Fortinet”, Ma in linea di principio non dovremmo apportare alcuna modifica.

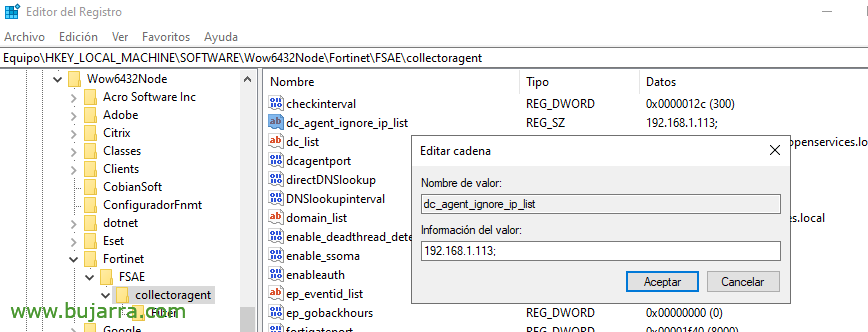

Nell'agente FSSO del controller di dominio è necessario modificare una chiave del Registro di sistema per ignorare gli IP in cui è installato l'agente TS, quindi non duplicheremo ciò che raccogliamo da quelle macchine, se non solo l'agente TS in essi.

Modifichiamo nella chiave “HKEY_LOCAL_MACHINESOFTWAREWOW6432NodeFortinetFSAEcollectoragent” Il cadeba 'dc_agent_ignore_ip_list’ e indicare gli indirizzi IP dell'agente TS.

E se tutto va bene, poi nel tool FSSO vedremo in “Mostra utenti di accesso” che esce come 'TS-Agent’ nella colonna 'Tipo'.

Bene, Qui finiamo per oggi, come sempre sperando che qualcuno possa trovarlo utile, che non è solo mettere un FortiGate nelle aziende e basta., che ci sono molte cose che si possono fare per farne un uso coerente, Scommetterei la mia mano destra (Quello buono) che la metà delle aziende non usa nemmeno l'UTM nelle proprie regole, E ci scommetto per esperienza, così mi ritrovo nei mondi di Dio…

Bene, questo, integra i tuoi firewall Forti in Active Directory e sii bravo!

Prendetevi cura di voi stessi, Che vada bene, Abbracci,