Monitoraggio di Crowdsec con Centreon

Se hai implementato Crowdsec e Centreon nella tua organizzazione, immagino che oltre ad essere felice e riposare, Avrai tutto sotto controllo; ma, e… E se ti dicessi che da Centreon possiamo monitorare i ban che Crowdsec ci dà?? Efficacemente, quando Crowdsec aggiunge un indirizzo IP alla blacklist possiamo avvisarci tramite Centreon!

Penso che molti di voi sappiano già come funziona Crowdsec e i vantaggi di utilizzarlo in qualsiasi organizzazione e anche nella sfera personale, L'idea è che, come sappiamo,, Crowdsec rileva le minacce, qualsiasi attacco o "cosa strana"’ che possono risentire di qualsiasi servizio che abbiamo pubblicato su Internet. Sappiamo che Crowdsec stesso può avvisarti quando aggiunge l'indirizzo IP di qualsiasi utente malintenzionato via e-mail, Telegramma, Lasco, Squadre… Ma avendo tutte le notifiche IT centralizzate, Beh, forse è una buona idea che Centreon possa occuparsi anche di questo, Non solo per sapere quando qualcuno è bloccato, se non per avere quel controllo, far archiviare tali dati…

Quindi faremo un comando che verrà eseguito in Centreon per controllare sul nostro server API Crowdsec Central se qualche macchina Crowdsec è stata attaccata, quel Comando come sempre lo assoceremo ad un Service a Centreon e sarà pronto. Primo, nel nostro server API centrale Crowdsec dovremo registrare un nuovo buttafuori per poter utilizzare il suo Token ed eseguire le query tramite API:

I buttafuori cscli aggiungono la chiave API CENTREON-MONITORIZA per 'CENTREON-MONITORIZA':

uz0Oxxxxxxxxsdfsdf Si prega di conservare questa chiave poiché non sarà possibile recuperarla!

Nel Centreon Central o Poller creeremo quindi uno script per monitorarlo, Ad esempio, chiamato qualcosa come /usr/lib/centreon/plugins/check_crowdsec.sh, Ricorda, dopo averlo registrato, rendilo eseguibile con (CHMOD +X), Nella sceneggiatura dovremo avere un paio di considerazioni, inserisci la chiave API e l'indirizzo IP dell'API di Crowdsec Central

#!/bin/bash

# Fai la richiesta con curl e filtra con jq result=$(ricciolo -s -H "Chiave X-API: xxxxxxxxx" Protocollo HTTP://DIRECCION_IP_CROWDSEC_LAPI:8080/v1/decisioni/flusso?startup=true | jq '.nuovo[] | Selezionare(.uuid != nullo) | {valore, scenario}')

# Conta indirizzi IP univoci ip_count=$(ECO "$risultato" | jq -r '.valore' | ordina -u | WC-L)

ip_list=$(ECO "$risultato" | jq -r '.valore' | ordina -u | Incolla -sd,)

# Verificare la presenza di indirizzi IP esclusi e generare il messaggio if [ "$ip_count" -Gt 1 ]; Poi eco "CRITICO: Ci sono $ip_count indirizzi IP esclusi: $ip_list"

uscita 2

Elif [ "$ip_count" -Gt 0 ]; Poi eco "CRITICO: C'è $ip_count indirizzo IP bandito: $ip_list"

uscita 2

Altrimenti fatto "OK: Non ci sono indirizzi IP vietati."

uscita 0

Fi

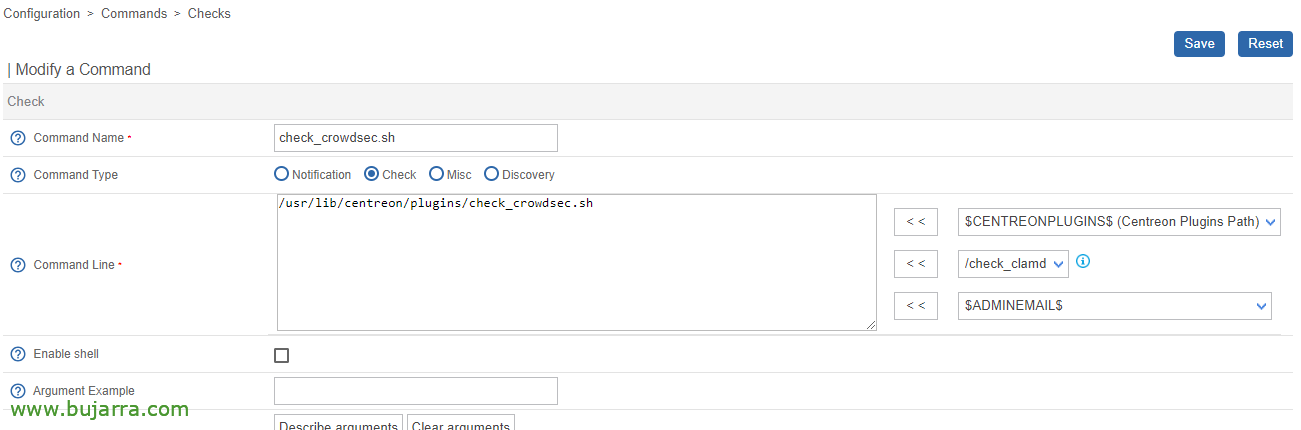

Più avanti come segue l'usanza, creeremo il Comando a Centreon, Sarà sufficiente dare un nome al comando con la seguente riga di comando '/usr/lib/centreon/plugins/check_crowdsec.sh'.

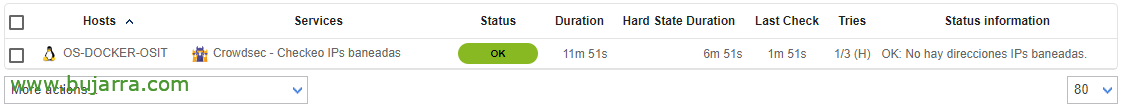

Abbiamo creato un servizio a Centreon chiamato ad esempio 'Crowdsec – Controllo degli IP esclusi’ e lo associamo sul server Crowdsec e nel 'Check Command'’ basterà scegliere il Comando appena creato.

Una volta che la configurazione è stata salvata ed esportata in Centreon, saremo in grado di vedere il nostro check-up e verificare che funzioni correttamente.

Nel caso in cui venga rilevato un IP nella blocklist o nella blacklist, ci avviserà, puoi provare ad aggiungere una decisione manualmente dalla CLI di Crowdsec e vedrai come il servizio in Centreon va su CRITICAL e ci avvisa di quale o quale, sono gli indirizzi IP che sono stati bannati dal sistema.

Bene, spero che questo documento possa ispirarti su quali tipi di cose possiamo impostare per avere un maggiore controllo nelle nostre organizzazioni al fine di ottenere una maggiore sicurezza, o per coloro che potrebbero non sapere ancora cos'è Crowdsec e possono incoraggiarli a scoprirlo… Bene, Che cosa, Che ti comporti molto bene, gustare la frutta!