Gophish – Phishing ético en nuestra empresa

Hoy vamos a ver una herramienta muy completa y sencilla a la par, una herramienta open source que nos ayudará a realizar ejercicios de concienciación sobre la seguridad en nuestra organización. Haremos un phishing interno, simulazio bat, gure maite ditugun erabiltzaileen maila ezagutzen lagunduko diguna.

Podemos llevar a cabo un ejercicio de concienciación sobre la seguridad dentro de nuestra empresa mediante la realización de simulacros de phishing éticos, con el objeto de para evaluar la preparación de nuestros usuarios y mejorar puntos débiles. Por supuesto siempre con permiso y de manera legal.

Veréis como en menos de 15 minutos podemos tener todo listo, usaremos Gophish que nos aportará todo para realizar el test. No sólo desde el envío de los mails, si no que tendremos una consola completísima: veremos estadísticas, a quién le ha llegado el mail, quién lo ha abierto, quién ha pinchado en el enlace fraudulento e incluso si han metido los credenciales (si queremos), los podríamos ver.

Así que antes de seguir, si eres una persona que va a utilizar esto para hacer el mal, por favor, no lo hagas, no necesitamos gente como tú en este planeta. De verdad, háztelo mirar, puede que tengas un problema psicológico y lo mejor es que contactes con un profesional.

Esta guía está orientada única y exclusivamente para que nosotros internamente hagamos los test que nos ayuden a mejorar la seguridad de nuestras empresas. Fin.

Hay varias maneras de desplegar Gophish, en este post veremos cómo desplegarlo con Docker, así que en 2 minutos estará listo. Descargamos la imagen del contenedor con:

sudo docker pull gophish/gophish

Y directamente arrancamos el contenedor de Gophish:

sudo docker run --name gophish -p 3333:3333 -p 82:80 -d gophish/gophish

En el comando anterior vemos 2 portuak, el 3333 lo usará Gophish como consola de administración, desde ahí nosotros los admin podremos definir las campañas de phishing. Y adicionalmente, en el 80tcp (que yo me lo mapeo en el 82tcp) Gophish servirá por este puerto las webs fraudulentas que queramos simular, vaya, donde el usuario llegará al pinchar el enlace.

Garrantzitsua, en los logs del contenedor veremos la contraseña del usuario 'admin’ que sera con el que entremos a gestionar Gophish, así que la consultamos:

sudo docker logs gophish -f ... time="2023-09-28T20:53:10Z" level=info msg="Mesedez, sartu erabiltzaile izenarekin admin eta pasahitzarekin af5cj3ccd1e705e8" time="2023-09-28T20:53:10Z" level=info msg="Administrazio interfazerako auto-sinatutako ziurtagiri berriak sortzen" time="2023-09-28T20:53:10Z" level=info msg="Atzeko planoko langilea ondo hasi da - Kanpainak itxaroten" time="2023-09-28T20:53:10Z" level=info msg="IMAP monitor kudeatzailea abiarazten" time="2023-09-28T20:53:10Z" level=info msg="Phishing zerbitzaria http-n abiarazten://0.0.0.0:80" time="2023-09-28T20:53:10Z" level=info msg="Admin erabiltzailearentzako IMAP monitore berria hasten" time="2023-09-28T20:53:10Z" level=info msg="TLS Ziurtagiriaren Sorkuntza osatua" time="2023-09-28T20:53:10Z" level=info msg="Admin zerbitzaria https-n abiarazten://0.0.0.0:3333"

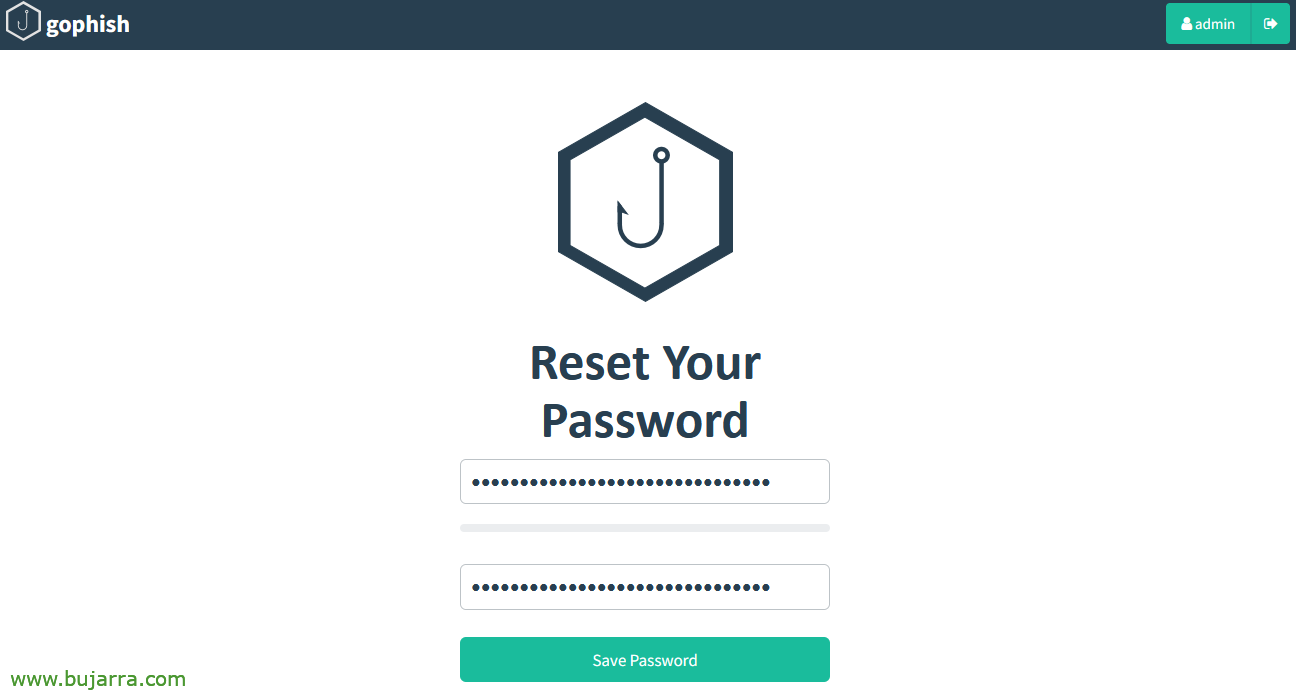

Beraz, prest, Ez dugu ezer gehiago, https-n sartu behar dugu://DIRECCION_IP_DOCKER:3333 Gophish kudeaketara sartzeko,

Sartu ondoren, ‘admin’ pasahitza aldatzera behartuko gaitu, Gure nahi dugun pasahitza jartzen dugu.

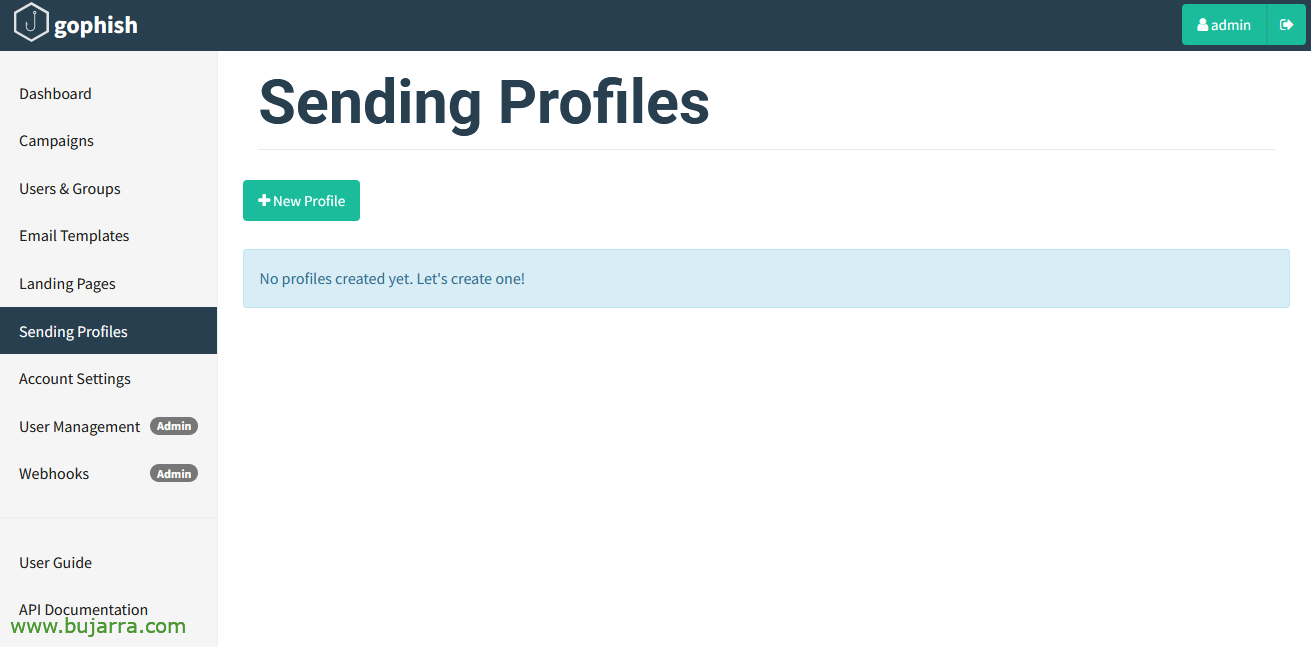

Eta hasten gara beraz!!! Lehenik bidalketa profil bat konfiguratzen hasi, hau da, Zein posta zerbitzaritik bidaliko ditugun mezuak. Beraz, sakatu “Bidalketa Profilak” > “Profil Berria”,

Postean egingo dugun ariketa ulertzeko, vamos a hacer el Phishing ético contra una empresa llamada Open Services IT (es donde trabajo), y voy a hacerme el tonto y suponer que NO tenemos credenciales de dicha empresa para mandar mails desde @openservices.eus (que sería su dominio público). Así que configuro otro mail, por ejemplo uno personal que nada tiene que ver, usaremos @bujarra.com, desde aquí mandaremos los mails, pero no os preocupéis que no se enterarán los usuarios.

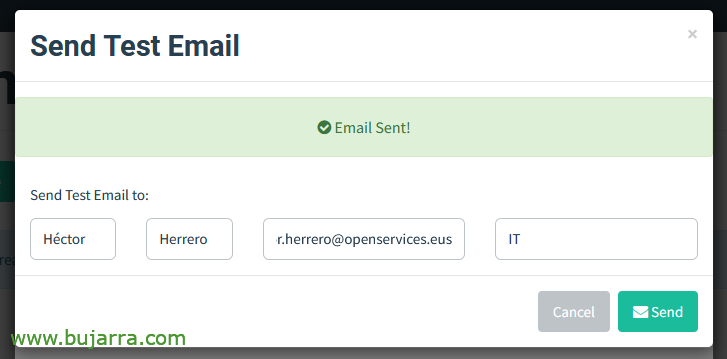

Cumplimentamos los datos de correo y pulsamos en “Send Test Email” para validarlo,

Mandamos un mail de prueba, y veremos que la parte del correo la zanjamos.

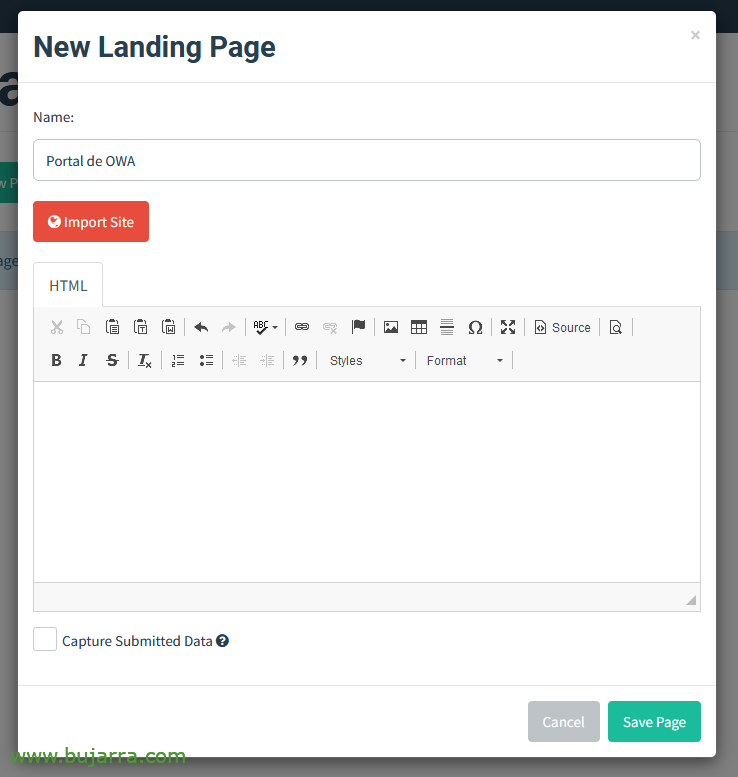

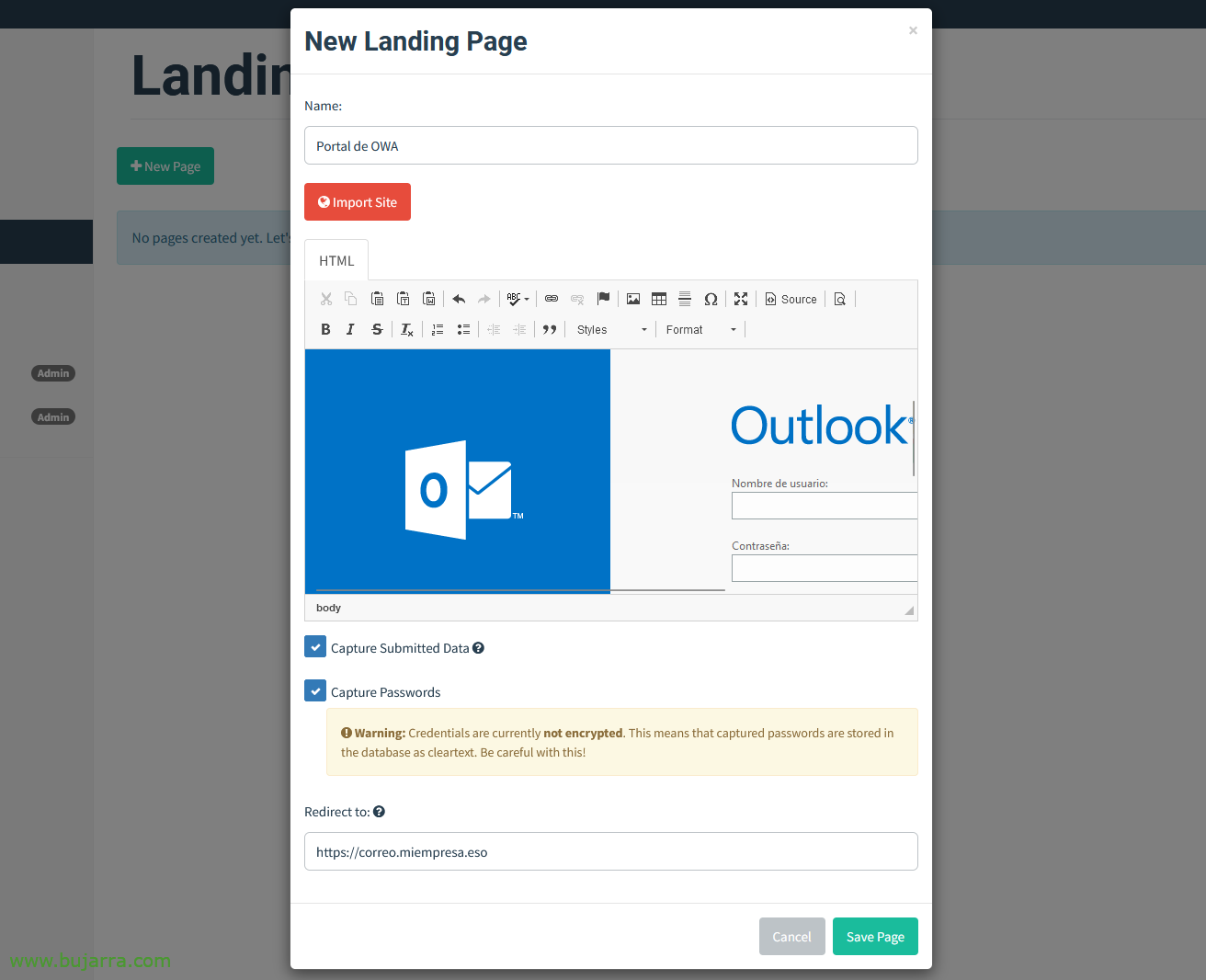

A continuación crearemos la página donde llevaremos a los usuarios; en el ejercicio que estamos haciendo voy a simular la web del correo electrónico de la empresa, que sabemos que usa Microsoft Exchange y tiene OWA, así que esto crearemos, vamos a “Landing pages” > “New Page”,

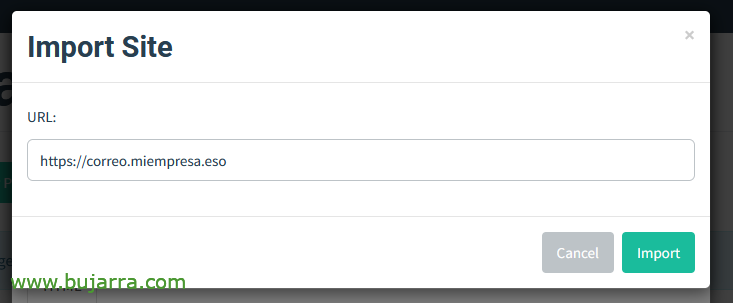

Vais a flipar, veréis que sencillo… le ponemos un nombre, por ejemplo ‘Portal de OWA’. ¿Pero y cómo duplicamos la web del OWA? Muy fácil, dale a “Import Site”…

Ponemos la URL del sitio que queremos copiar/clonar, esto es la del OWA de la empresa y pulsamos en “Inportatu”,

Tachan!!! nos ha copiado el código HTML y nos la dejó exacta, la pera limonera… podremos marcar ambos checks para capturar cualquier dato que escriban, así como la contraseña si es que nos interesase.

Así que esta web será la que se les presenten a los usuarios y cuando escriban sus credenciales… Gophish les redirigirá después al sitio correcto. Los usuarios no sabrán que ha pasado, pasahitza gaizki idatzi badute, nabigatzailea berriro kargatu badute… Hori dela eta “Bideratu honetara” URL egokia jarriko dugu, ondoren joango diren lekuan.

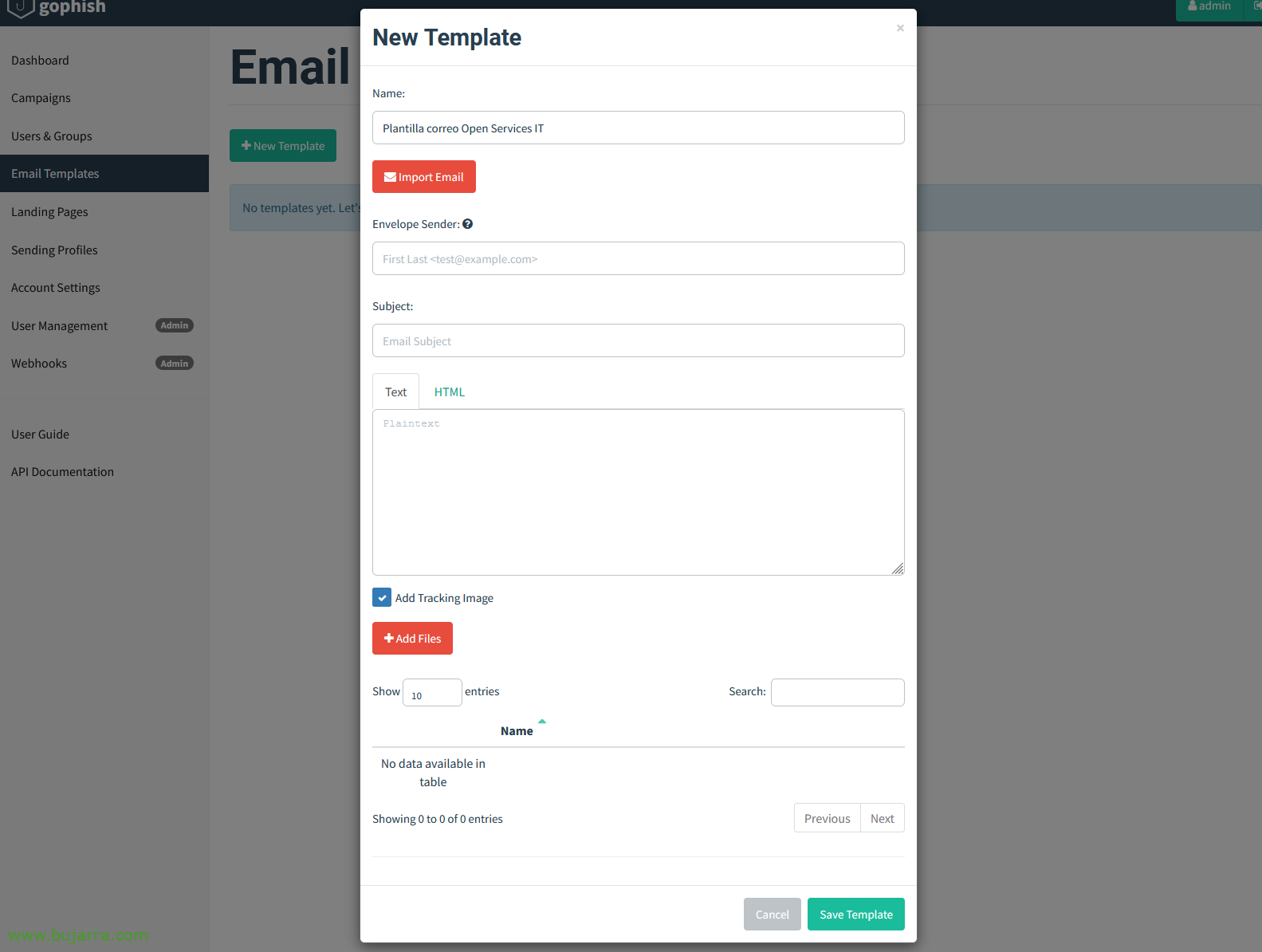

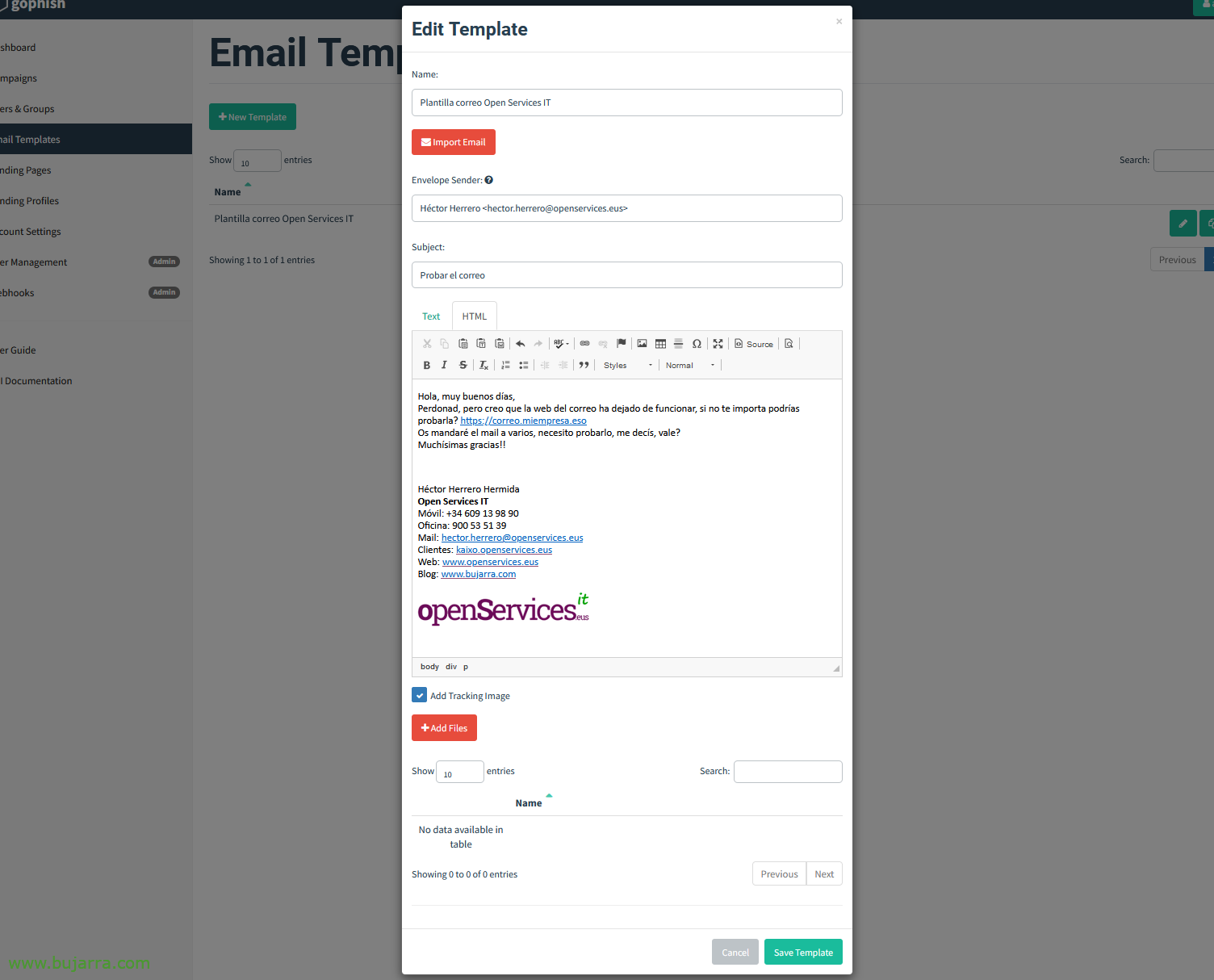

Hurrengoa izango da mezu-plantilla sortzea, edo, bestela, erabiltzaileei postaz iritsiko zaiena. enpresaren formatuan, iturburu, sinadura… Joango gara “Posta Elektronikoen Plantillak” > “Plantilla Berria”,

Izena adierazten diegu, adibidez ‘Open Services IT Posta Plantilla’, eta guretzat dagoen posta baten formatu bera kopiatzean sakatzen dugu “Posta Inportatu”,

Enpresak normalean bidaltzen dituen mezuen formatuko posta bat hartzen dugu, sinadura kopiatu, logo… dagoeneko testu bat idatz dezakegu… posta gorde eta HTML formatuan kodea kopiatu.

Guztira, ‘Posta Inportatu’n’ HTML kodea itsats dezakegu posta plantilla horrek sortutako kode hori, sustatu “Inportatu”,

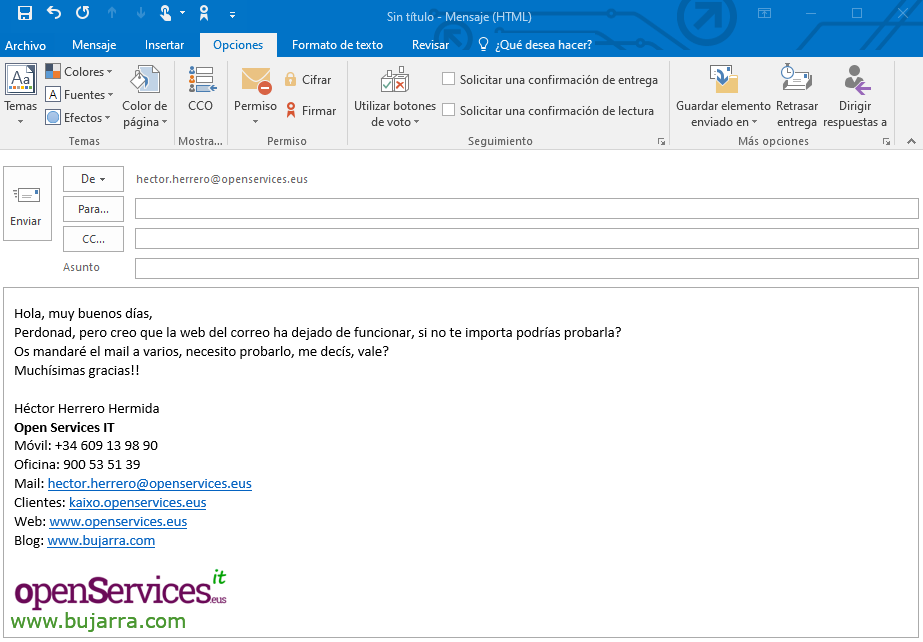

Ta-daan berriro! Ya tenemos la plantilla de mail que vamos a enviar, con un texto un poco así para que piquen los usuarios, les daré confianza y les pediré que prueben a entrar en el correo, que creo que no funciona. Pero claro que funciona!!!

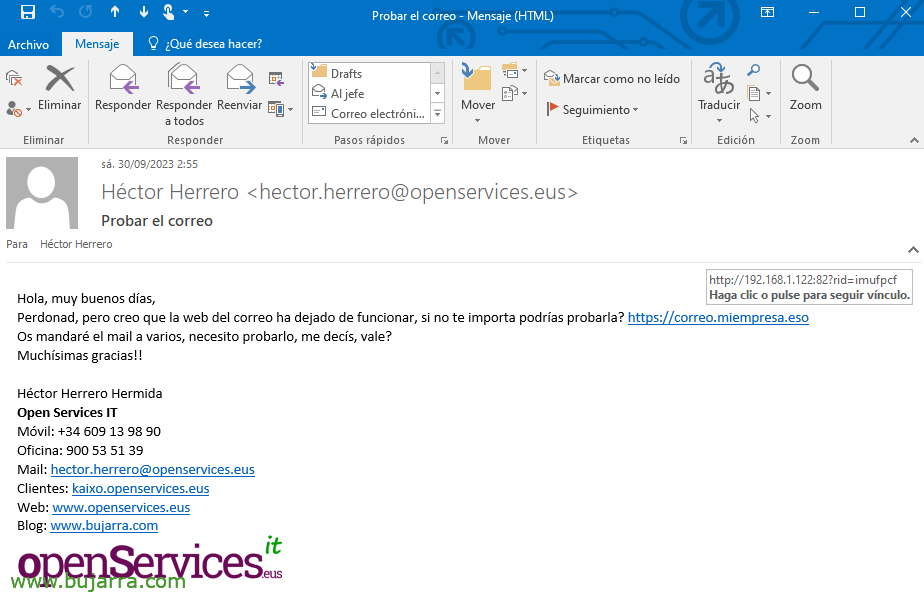

Indicamos un asunto al mail y MUY importante, en ‘Envelope Sender’ podremos falsear el nombre y el mail del remitente, ahí aunque mandemos el mail desde @bujarra.com le podemos decir que el que lo manda es de @openservices.eus, y el usuario no se enterará, oso ondo…

Guztira, en el mail les ponemos la URL corporativa donde tendrían que pinchar…

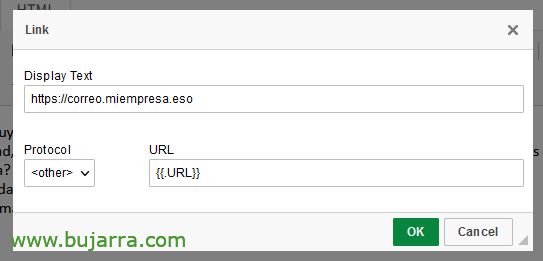

… y creamos un link pero a nuestro sitio de Gophish!!! Adibidez, eh, en Protocol ponemos ‘<other>’ y en la URL ponemos la variable de {{URL}}, horrela Gophish-ek URL kaltegarria jarriko du 😉 Beste aldagai gehiago dituzue hauen artean web ofiziala posta pertsonalizatu nahi baduzue, eta erabiltzaileari bere izena jarriko diogu, eta abar…

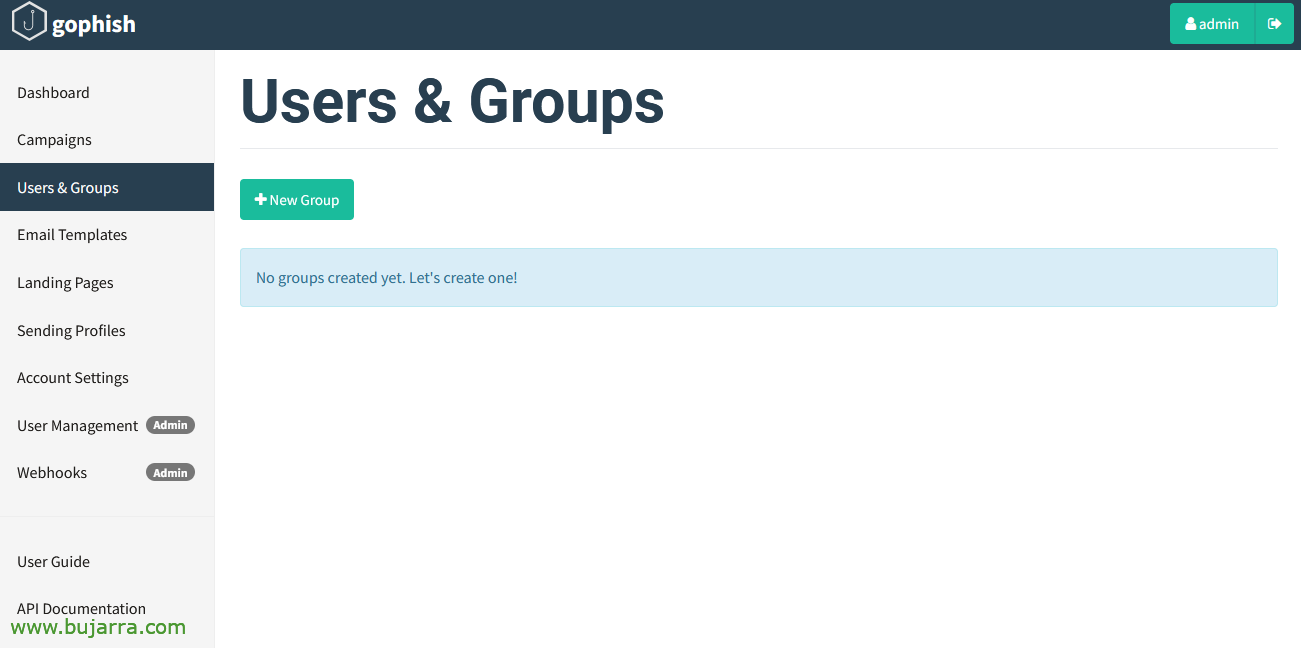

Eta ezer, orain bakarrik falta zaigu norbidal ga indortutako pertsonari bidali, en “Erabiltzaileak & Taldeak” gure lehenengo taldea sortu eta hainbat erabiltzaile gehitu ahal izango ditugu probatzeko… sustatu “Talde Berria”,

Eskuz gehitzen ditugu erabiltzaileak edo CSV-tik inportatzen ditugu, era erabiliko ditugun lehenengo test-a bidaliko diegu erabiltzaile hauei. Izena, abizena, posta edo posizioa aldagaiak dira, jolastu nahi baduzue.

Eta prest gaude gure lehen kanpaina sortzeko!!! “Kanpainak” > “Kanpaina Berria”,

Kanpaina ez da puzzlearen piezak batzeko leku bat baino gehiago, posta plantilla zehaztuko dugun lekuan, erabiliko dugun web plantilla, URL-a Gophish web atariaren URL-a da, Nire kasuan 82tcp portuarekin da, Lehenespenez 80tcp izango litzateke, Eta normala izango litzateke ez erabiltzea barruko IP helbideak, Baina kanpoan eta barruan konpontzen duen FQDN bat erabiltzea. Abiarazte data eta erabiliko dugun posta profilazioa adierazten ditugu. Phishing-a gehi zer taldera bidaliko dugun ere bai.. le damos a “Kanpaina Abiarazi”…

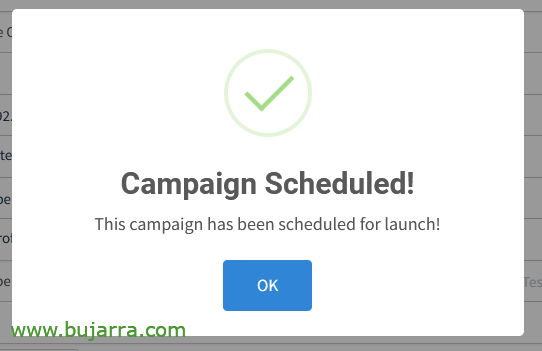

Bai! Oso seguru gaude, “Abiarazi”,

Y “OK”, kanpaina abiarazia!!! Motorrak martxan jarri ziren!! Orain emaitzak itxaroten…

Erabiltzaileak posta hau jasoko luke, non dio enpresako pertsona batek bidalia dela (nahiz eta posta zerbitzariak ez duen zerikusirik izan), testu horrekin, ondotik estekari begiratuz gero, testua irakurtzen badute ere, URL-a beste bat izango da…. eta klik egiten badute…

Klik eginez gero hemen eramango lituzke… fijaros en la URL… ¿creéis que los usuarios se fijarán? No lo sé Rick… total, que si ya encima les da por meter sus credenciales…

Pues… si meten los credenciales… les redireccionará a la web del correo corporativo, y no se habrán dado cuenta de qué ha pasado… dirán… pero si he metido ya los credenciales ¿? eh¿? y a partir de aquí nos da igual… Fijaros en la URL ahora ya estarían en el sitio corporativo…

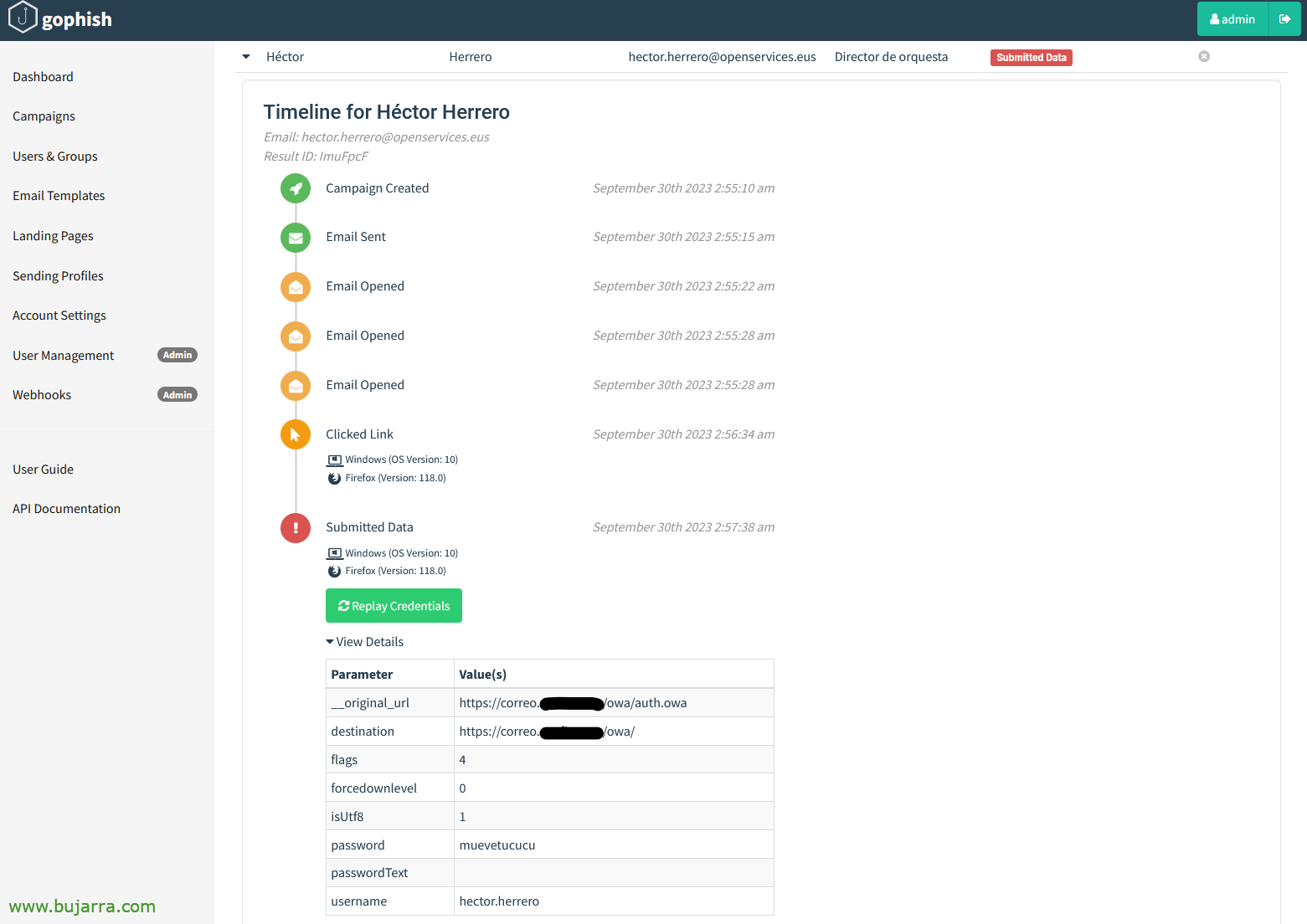

Ondo, y nosotros que veríamos? Pues a parte de un resumen global por si hemos lanzado varias campañas, también tendremos uno específico para este simulacro. Podemos ver cuántos mails se han enviado, se han abierto, usuarios han pinchado en el enlace, usuarios que han enviado datos… o incluso si alguno se dio cuenta y lo reportó como maligno…

En los detalles podremos navegar por cada usuario… y conocer lo que hizo…. en este caso el usuario recibió el mail y tras 3 veces de verlo parece que se ha decidido y ha pinchado en el enlace… y peor aún… ha metido sus credenciales… oh oh… usuario a reeducación!!!

Onena, habéis visto que fácil, sencillo y para toda la familia podemos implementar una solución de Phishing ético libre y open source, con la que podamos además generar un informe que enseñemos en dirección para fomentar la formación, el uso de metodologías seguras, eta abar…

Betiko moduan, os mando un abrazo, que tengáis MUY buena semana y lo dicho, por favor, los que vayan a usar estas herramientas de manera fraudulenta.. ¡que os eduquen a vosotros también!