Crea una VPN tra due fortigate utilizzando IPSEC

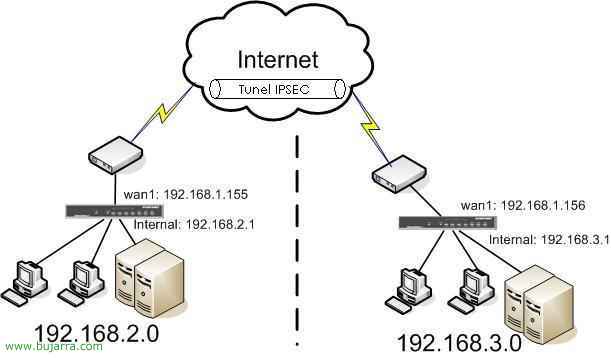

Questa procedura spiega come connettere due reti separate utilizzando una VPN tra due Fortigate. L'esempio si basa sull'immagine seguente:

Abbiamo una rete 192.168.2.0/255.255.255.0 dove il firewall è il 192.168.2.1 e un PC di rete è il 192.168.2.2; Abbiamo un'altra rete con il 192.168.3.0/255.255.255.0 dove il firewall è il 192.168.3.1 e un PC di rete è il 192.168.3.2. E nel mezzo abbiamo internet. Quello che vogliamo è che le due reti si vedano e siano in grado di accedere alle risorse di entrambe le reti in modo rapido e sicuro con una VPN. Occhio, vediamo che gli IP delle WAN sono 192.168.1.X, sono per questo esempio, vediamo che sono IP privati, dobbiamo presumere che siano IP pubblici.

Primo, Ci colleghiamo a uno di loro, al 192.168.3.1 Per esempio. Andiamo nel menu a sinistra “VPN” > “IPSEC” e abbiamo creato la prima fase da “Creazione della fase 1”.

Ti diamo un nome, in “Nome”, ad esempio vpn_1. In “Gateway remoto” sarà alla destinazione Fortigate che collegherà, al tuo IP pubblico, nel mio caso si tratta di un IP fisso, ha indicato l'IP pubblico dell'altra delegazione. In “Interfaccia locale” Mettiamo da quale uscirà, normalmente “wan1”, Modifichiamo il tipo di autenticazione, Mettere “Chiave già condivisa” e una chiave che dovremo poi mettere nell'altro rafforza lo stesso. Clicca su “Avanzato…” per vedere più opzioni. Modifichiamo il “Gruppo DH” e abbiamo segnato solo 1 e 2. Facciamo clic su OK, Questo ci basta.

Ora dobbiamo creare una fase 2, poiché “Creazione della fase 2”.

Ti diamo un nome, In questo caso “tunel_vpn_1” e in “Fase 1” Vi segnaliamo quello che abbiamo appena creato “vpn_1”, Clicca su “Avanzato…” per visualizzare altre opzioni e modificare il “Gruppo DH” A 2. E noi permettiamo il “Mantenimento automatico in vita” in modo che la connessione non si interrompa e la mantenga sempre connessa. “OK”.

Dobbiamo creare gli indirizzi delle reti in “Firewall” > “Indirizzo”, poiché “Crea nuovo”

E in Nome indirizzo indichiamo prima una rete e poi l'altra, Nel mio caso ora “Rete IP3” e nel tipo indico che si tratta di una subnet, in “Sottorete / Intervallo IP” Gli dico che grado ha, Nel mio caso 192.168.3.0/255.255.255.0. Pressato “OK”.

Vediamo che l'ha creato correttamente per noi e ora creiamo l'altra rete, nel mio caso il 192.168.2.0 poiché “Crea nuovo”

Gli do un nome “Rete IP2” nel mio caso e specifico la sottorete di questa LAN, 192.168.2.0/255.255.255.0. “OK”

Ora semplicemente, dobbiamo creare una regola nel firewall per dare accesso alla VPN. Così da “Firewall” > “Politica” > “Crea nuovo”

In “Fonte” > “Interfaccia” Indicare “Interno” (che significa da quale rete accederai a quale e dove. Dall'interno della rete 3, Andremo online 2 Per il wan1). In “Destinazione” “wan1” e “Nome indirizzo” Abbiamo messo quale, Nel mio caso “Rete IP2”. “Programma” in “Sempre” e tutti i servizi “QUALUNQUE”; nell'azione dobbiamo mettere “IPSEC” e in “VPN Tunnel” Il tunnel VPN “vpn_1”, Accettiamo sia l'ingresso che l'uscita dal traffico componendo il numero “Consenti ingresso” e “Consenti in uscita”. “OK”

Ora questa regola, essendo una VPN, dobbiamo metterla al primo posto., quindi lo mettiamo per primo o il più in alto possibile. “OK”. Abbiamo già finito con il Fortigate della rete 192.168.3.0, ora dobbiamo configurare la VPN quasi allo stesso modo nell'altro firewall.

Quindi andiamo al firewall di rete 192.168.2.0 e iniziamo a configurarlo allo stesso modo. Ci colleghiamo ad esso 192.168.2.1. Andiamo nel menu a sinistra “VPN” > “IPSEC” e abbiamo creato la prima fase da “Creazione della fase 1”.

Ti diamo un nome, in “Nome”, ad esempio vpn_1. In “Gateway remoto” sarà alla destinazione Fortigate che collegherà, al tuo IP pubblico, nel mio caso si tratta di un IP fisso, ha indicato l'IP pubblico dell'altra delegazione. In “Interfaccia locale” Mettiamo da quale uscirà, normalmente “wan1”, Modifichiamo il tipo di autenticazione, Mettere “Chiave già condivisa” e una chiave che dovremo poi mettere nell'altro rafforza lo stesso. Clicca su “Avanzato…” per vedere più opzioni. Modifichiamo il “Gruppo DH” e abbiamo segnato solo 1 e 2. Facciamo clic su OK, Questo ci basta. Vediamo che in questo caso mettiamo l'altro IP del Remote Gateway e dobbiamo mettere la stessa password che abbiamo usato prima.

Ora dobbiamo creare una fase 2, poiché “Creazione della fase 2”.

Ti diamo un nome, In questo caso “tunel_vpn_1” e in “Fase 1” Vi segnaliamo quello che abbiamo appena creato “vpn_1”, Clicca su “Avanzato…” per visualizzare altre opzioni e modificare il “Gruppo DH” A 2. E noi permettiamo il “Mantenimento automatico in vita” in modo che la connessione non si interrompa e la mantenga sempre connessa. “OK”.

Dobbiamo creare gli indirizzi delle reti in “Firewall” > “Indirizzo”, poiché “Crea nuovo”

E in Nome indirizzo indichiamo prima una rete e poi l'altra, Nel mio caso ora “Rete IP3” e nel tipo indico che si tratta di una subnet, in “Sottorete / Intervallo IP” Gli dico che grado ha, Nel mio caso 192.168.3.0/255.255.255.0. Pressato “OK”.

Vediamo che l'ha creato correttamente per noi e ora creiamo l'altra rete, nel mio caso il 192.168.2.0 poiché “Crea nuovo”

Gli do un nome “Rete IP2” nel mio caso e specifico la sottorete di questa LAN, 192.168.2.0/255.255.255.0. “OK”

Ora semplicemente, dobbiamo creare una regola nel firewall per dare accesso alla VPN. Così da “Firewall” > “Politica” > “Crea nuovo”

In “Fonte” > “Interfaccia” Indicare “Interno” (che significa da quale rete accederai a quale e dove. Dalla rete interna 2, Andremo online 3 Per il wan1). In “Destinazione” “wan1” e “Nome indirizzo” Abbiamo messo quale, Nel mio caso “Rete IP3”. “Programma” in “Sempre” e tutti i servizi “QUALUNQUE”; nell'azione dobbiamo mettere “IPSEC” e in “VPN Tunnel” Il tunnel VPN “vpn_1”, Accettiamo sia l'ingresso che l'uscita dal traffico componendo il numero “Consenti ingresso” e “Consenti in uscita”. “OK”

Ora questa regola, essendo una VPN, dobbiamo metterla al primo posto., quindi lo mettiamo per primo o il più in alto possibile. “OK”. Abbiamo finito con entrambi i Fortigate. (192.168.2.0 e 192.168.3.0).

Ora semplicemente, Dobbiamo forzare i firewall a connettersi, così da uno di loro, Stiamo per “VPN” > “IPSEC” > “Monitor” e solleviamo la connessione dal “Freccia”.

E vediamo che la connessione è già attiva.

Ora semplicemente da un PC di rete, Possiamo controllarlo con un Tracert e vedere cosa sta realmente arrivando il traffico e dove sta andando. Tutto funziona!!!