Citrix Access Gateway VPX 安装和配置

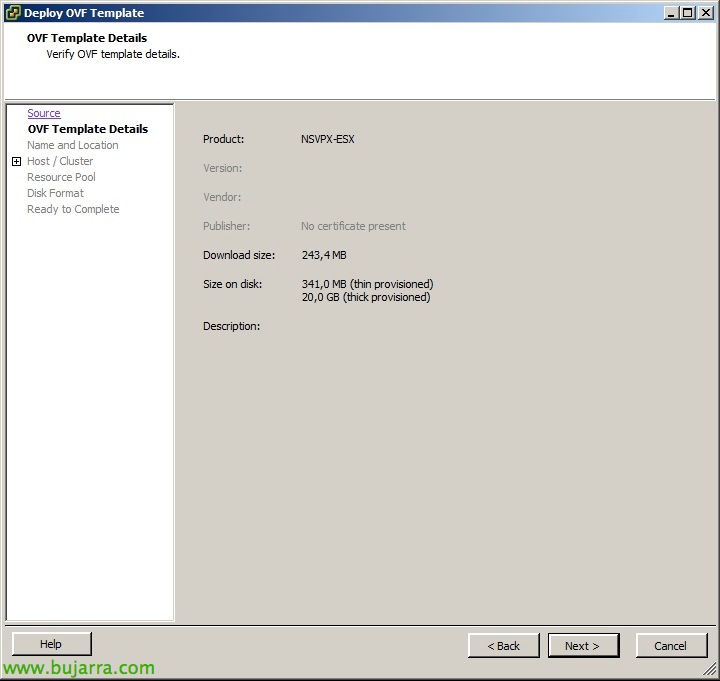

在本文档中,我们将介绍如何部署 VPX Express Access Gateway, 我们将在可以在虚拟网络中部署的虚拟设备中看到它, 因此具有它的所有优点, 将是版本 5.0.4, 虚拟获得与模型相同的功能 2010 什么是物理. 借助 Access Gateway VPX,我们将能够允许我们的用户远程安全地访问他们的 Citrix 应用程序或桌面.

以前, 我们需要一个配置了 Web 站点的 Web 界面, 其中,我们将指示身份验证在 CAG 中执行, 身份验证 URL 将为我们客户的公共访问 URL: 'https://FQDN_PUBLICO/CitrixAuthService/AuthService.asmx', 我们还将设置“安全访问”’ 表示“Direct with Gateway(使用网关直接)’ 适用于所有网络或不包括 LAN IP 范围.

我们从 我的 Citrix ,并将其导入到我们的虚拟基础架构中, 我们通常会将其部署在 DMZ 中.

我们打开它, 我们使用用户 'Admin’ 和密码 'admin'’ 这是默认的. 在设置菜单中, 我们将执行基本设置, 压 ‘0’.

我们将使用 '1’ 这 “内部管理界面”: 以太币 1

我们将使用 '2 进行设置’ 网络:

IP/掩码 eth0 接口: 192.168.172.21/24 (违约 10.20.30.40) – 默认情况下是 'external leg'’

接口 IP/掩码 eth1 : 192.168.170.21/24 (违约 10.20.30.50) – 默认情况下是 'internal leg'’

接口 IP/掩码 eth2: 0.0.0.0/0 (违约 0.0.0.0/0)

接口 IP/掩码 eth3: 0.0.0.0/0 (违约 0.0.0.0/0)

我们将使用 '3 进行设置’ 网关.

我们将使用 '4 进行设置’ DNS 服务器.

我们将使用 '5 进行设置’ NTP 时间服务器.

使用 '7 应用更改’ ,设备将重新启动.

使用浏览器打开 Access Gateway 管理控制台: 指向 URL: 'https://IP_de_la_eth1/lp/adminlogonpoint/', 我们使用用户 'admin' 登录,

我们将查看 “监控” 我们将在其中看到系统的简要信息以及服务的状态; 我们将看到活动会话, 配置摘要, 警告…

在 “管理”, 在 'Networking' 菜单中, 我们确认网络数据及网络支路的功能.

其余菜单的描述:

– 设备故障转移’ 在两个 Access Gateway 之间配置 HA.

– 名称服务器提供商’ 配置 DNS 参数, hosts 文件和 DNS 后缀.

– 静态路由’ 配置静态设备路径.

– 地址池’ 为用户连接时配置 IP 地址池.

– '部署模式’ 配置 CAG 模式,如果设备’ (违约) 或“Access Controller”. Access Controller 软件将安装在 VM 上,并允许我们集中管理多个 CAG 设备, 以及对 AD 的本机访问 (无 LDAP), 高级端点扫描, 设备连接的负载均衡, 自适应访问控制 (为 (DES)根据分析结果启用已发布的应用程序/桌面和 ICA 通道).

– '密码’ 更改 admin 用户的密码.

– '日期和时间’ 我们将在其中配置 date and time 参数.

– '许可’ 我们将在其中配置许可证, 我们可以将它们上传到设备或从远程许可证服务器访问它们.

– '伐木’ LOG 配置, 适用于本地和远程存储.

在 左侧菜单 “存取控制”, 在 'Authentication Profiles' 中’ 我们将创建一个 LDAP 配置文件,

我们给它起个名字 & 描述.

在 “LDAP 服务器”, 在服务器类型’ 我们表示“Active Directory’ 并添加 LDAP 或 LDAPS 服务器.

在 “绑定属性” 我们在管理员 DN 中指示用户验证身份验证的路径’ 替换为 'cn=Administrator,cn=用户,dc=苔原-it,dc=com’ 和您的密码. 在“Base DN (用户位置)’ 我们将指示我们要验证的用户 'ou=Users 所在的路径】,ou=苔原 IT,dc=苔原-it,dc=com’

在 “应用程序和桌面” > “XenApp 或 XenDesktop” 您必须输入 XenApp 服务器的 IP 并保持会话可靠性 (如果这是我们在 WI 站点上设置安全访问时设置的内容).

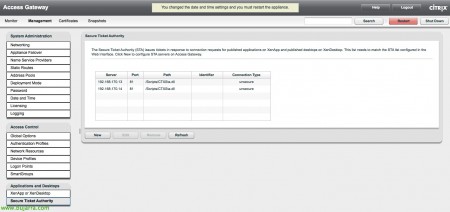

在 “应用程序和桌面” > “Secure Ticket Authority” 我们需要添加我们的 STA 服务器 (按 IP 范围或单独) 带 XML 端口 (安全或不安全).

在 “登录点” 我们将创建一个供用户访问的门户, “新增功能”,

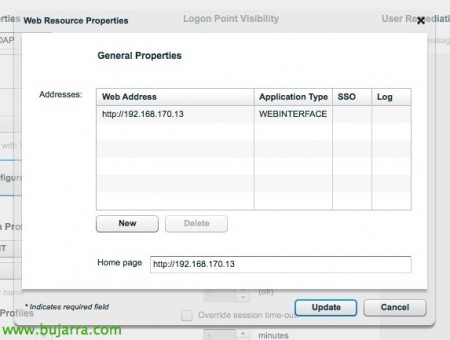

我们会给你一个名字, 的类型 “基本”, 我们为您分配之前为 LDAP 创建的身份验证配置文件, 点击 “网站配置”,

我们添加 Web 界面地址 + 单点登录 + 记录并定义 “主页” 到 Web 界面地址.

其余菜单 “存取控制”:

– '全局选项’ > Access Gateway 设置’ 我们将提供通用的 CAG 选项:

+允许早期版本的 Access Gateway 插件’ 允许旧版本的客户端.

+ '审计 ICA 连接’ 用于日志记录.

+ '多流 ICA’

+ '加密' (RC4 系列)’

+ '查询令牌’

– '全局选项’ > '客户端选项’ 我们将有适用于客户的某些指令:

+ '启用拆分隧道: 强制所有流量安全, 因为它通过 CAG.

+ '关闭现有连接’

+ “网络中断后进行身份验证”: 默认启用.

+ “系统恢复后进行身份验证”: 默认启用.

+ “启用拆分 DNS”, 相同,但适用于 DNS 流量.

+ '使用 Windows 进行单点登录’

– '全局选项’ > TIme-Out 选项’ 我们将配置过期时间的参数:

+ '用户不活动’ 普通 30 分钟.

+ “网络不活动’ 普通 30 分钟.

+ “会话超时’ 默认 30 分钟.

– '全局选项’ > “Citrix Receiver 选项”:

+ '工单时长’ 100 秒.

– '网络资源’ 根据网络设置权限, 启用日志, 启用 TCP/UDP 或 ICMP 协议或端口范围.

– '设备配置文件’ 识别具有 OS. 具体说来, 一个文件, 注册表中的进程或条目...是否允许您连接.

在 “Certificates (证书) 选项卡”, 我们必须导入我们的 .pfx 证书并将其标记为活动证书或创建一个新证书. 随后, 我们将不得不导入 .cer (在 base64) 我们的证书颁发机构. 我们为 CAG 选择证书,并将其加入证书链 “添加到链” 与我们的 CA 的 CA 的.